Harma вирус шифровальщик дешифратор

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

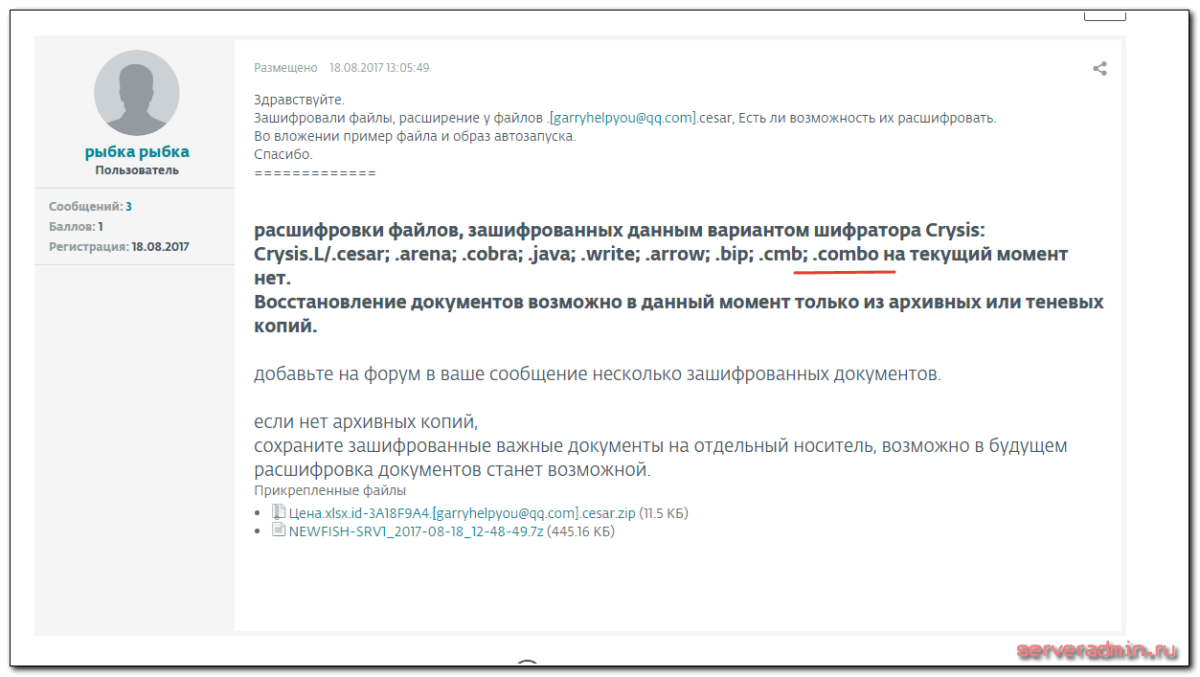

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Доброго времени суток, читающей публике!

Данная запись будет к сожалению не о добром, и не о радио хобби…. но рекомендую дочитать до конца.

Работаю я айтишником (читай – компьютерщиком, программистом, эникейщиком или тем чуваком который весь день лупится в монитор и пытается помочь пользователям ОдинЭски к примеру….), короче – занимаюсь я аутсорсом IT, по русски говоря – чиню/настраиваю/подстраиваю комПутеры и соФты своим клиентам.

По “мудрой” затее нашего государства, по вводу онлаин касс в магазинах, работы нам айтишникам… прибавилось.

Теперь мало того, чтобы поставить на учет онлаин кассу в налоговой надо пройти все круги …… (молчу чего), потом еще плати всем “прокладкам” которые передают чеки с кассы….. туда… Сорри, не буду грузить.

А история вот о чем – утро предыдущего понедельника порадовало ясной, теплой осенней погодой, бабье лето короче! Но счастье было не долгим, первый звонок насторожил.

Аллле Саша….. у меня какая то фигня на компе, все по англицки, ничего не открывается….

Чутье не подвело, сразу крикнул в трубку – вырубай нафиг интернет, ну то-есть роутер из розетки.

Роутер – такая штука через которую раздается интернет в локальную сеть квартиры/офиса и тд и тп. Он же и связывает все компы локальной сети. Выключив роутер – мы предотвратили дальнейшее распространение гадости по внутренней локальной сети. Не, конечно разные варианты бывают, но корп… локальные сети, я тут рассматривать не буду.

Приехал на место (клиенты у меня все на удаленке (аля ТимВивер), но к своей удаленке, я их подключаю по нужде, поняв что, там что то не так…. я решил приехать и посмотреть в живую, а не подключаться через интернет….), посмотрел и понял….. приплыли…. словили шифровальщика. А именно ту поскудную вирусную гадость, которая тупо зашифровывает все данные на компутере, по стандартному алгоритму шифрования.

Ладно шутки в сторону….

Клиент словил шифровальщика из разновидности Crusis – фоновая программа которая зашифровывает все файлы с данными от фоток до компьютерных баз. Т.е. к имени файла после шифровки добавляется:

1. id – уникальный код

2. адрес электронной почты – куда можно отправить запрос на дешифровку данных

Как правило в папке с зашифрованными файлами присутствует текстовый файл c информацией типа –

all your data has been locked us You want to return?

write email decryptbox@harma.cc

в переводе – все файлы зашифрованы, для расшифровки пишите на указанный адрес. Адрес может быть произвольный.

Клиент резервных копий не хотел делать, денег пожалел на покупку сопутствующего оборудования. Копии баз 1С конечно делал но на тот же жесткий диск компьютера.

Я первым делом посетил замечательный ресурс NO MORE RANSOM. На данном ресурсе можно проанализировать зашифрованный файл в резделе Крипто-Шериф и попробовать подобрать дешифровщик. Но в данном случае разновидность шифровальщика оказалось свежей (HARMA/DHARMA/EBOLA).

Обращения в тех.поддержку касперского и прочих, оказались бесполезными – ответ один – вылечить попробуем, а расшифровать не сможем….

После попробовал, сделав новый почтовый ящик на доступном ресурсе, написал вымогателям…. Через час получил ответ, где в вежливой форме было написано – конечно поможем, пришлите зашифрованный файл размером до 3 мегабайт. Отослал…. Через пару часов пришло письмо со скриншотом, где было видно, что вордовский отправленный зашифрованный файл был успешно открыт. Далее текст – оплата за расшифровку 3000$, если в течении 24 часов сумма в биткоинах не будет переведена на указанные реквизиты, стоимость рашифровки будет от 5000$.

Далее общение с клиентом не буду озвучивать, в итоге – поставили все с нуля, клиент купил внешний HDD для резервных копий и теперь каждый день, копирует данные на внешний носитель…

Проанализировав конкретную ситуацию клиента, увидел:

- клиент качал, что то торрентом;

- после регистрации на ресурсе где он, что то качал, ему пришло письмо – аля – вы выиграли смартфон…. для получения ткните мышкой сюда и туда…;

- после получения данного письма на ПК была создана учетная запись с правами администратора и которой был открыт доступ по RDP;

- так как у клиента публичный (постоянный) IP адрес для сети Internet, попасть к нему уже было не проблема….;

- а далее в фоновом режиме все тихонько зашифровывалось…. и все по внутренней локальной сети, что было в открытом доступе.

На последок немного информации:

1. Антивирус стоял и тем более купленный, озвучивать какой не буду. В техподдержку антивируса было все отправлено, пусть сами разбираются.

2. Брандмауэр Windows 10 Prof (лицензия) был включен.

2. Принцип работы этой разновидности компьютерного вируса – попробуйте за архивировать любой файл с паролем не менее пяти символов, ну хотя бы в zip стандартными средствами Windows….

Антивирус какой нибудь среагируют на эти действия? – НЕТ!

Попробуйте подобрать пароль… – если подберете – научите как!

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Вирусы-шифровальщики, известные также как криптографические вирусы - отдельный тип софта, выполняющий кодирование всех файлов носителя. В чем суть шифрования? С помощью данной операции все документы преобразуются в последовательность нулей и единиц, другими словами являются бессмысленным набор данных и не открываются ни одной программой.

Что необходимо делать, при обнаружении шифровальщика на компьютере?

Конечно первым делом необходимо выдернуть шнур, выдавить стекло выключить компьютер. Пока компьютер включен - файлы будут продолжать шифроваться, а что еще хуже - вирус может поразить и другие компьютеры в сети! Поэтому обесточив зараженный компьютер, вы прекратите процесс шифрования, а также предотвратите распространение вируса.

Далее необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше. Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Немедленно передавайте зараженный компьютер в наш сервисный центр! Специалисты нашего сервиса не по наслышке знают о шифровальщиках-вымогателях, например btckeys@aol.com, и действуют согласно инструкции, что в разы сэкономит Вам время в решении этой неприятной ситуации.

В интернете появился вирус [DHARMA], меняющий расширение файлов на .ncov. Подцепить этот вирус можно скачивая отдельные бесплатные программы, либо открывая вредоносный спам. После зашифровки данных появится информация о том, что нужно заплатить биткоины, чтобы получить код расшифровки. Не стоит этого делать! Отключите компьютер и незамедлительно обращайтесь в наш сервисный центр.

Что мы делаем с вашим компьютером в сервисном центре? Немедленно беремся за устранение вируса с компьютера: загружаем параллельную вашей операционную систему, с помощью нее запускаем самые мощные средства проверки и удаления вирусов, а также вручную проводим поиск по автозагрузке, реестру и планировщику задач. Это позволит с вероятностью близкой к 100% найти и обезвредить вирус-вымогатель, а также предотвратить её последующий запуск и распространение.

На этом этапе очень важно сделать несколько действий:

Во-первых: сохранить и изолировать тело вируса. Это требуется для того, чтобы понять с кем мы имеем дело, и подобрать алгоритм дешифрации. А также для дальнейшего его изучения и передачи в антивирусные компании.

Во-вторых: сохранить требование о выкупе (всё по тем же причинам)

В-третьих: сохранить несколько зашифрованных файлов. Они в дальнейшем понадобятся для тестирования вариантов дешифрации.

Впрочем, если вы самостоятельно сможете провести этапы по удалению и изолированию вируса, то мы сможем помочь в расшифровке зашифрованных файлов. Для этого передайте нам (по почте или через облачное хранилище или через любой мессенджер (viber, telegram) набор из следующего списка:

- сам вирус,

- файлы (или фото) с требованием выкупа,

- несколько зашифрованных файлов распространенных типов: например картинки (jpg, png, gif) или word (doc, docx),

- зашифрованный файл и его оригинал (возможно вы накануне отправляли его через мессенджер или по почте коллеге.

Получив от Вас запрос, мы сразу же приступаем к поиску возможности возврата (дешифровки) ваших файлов

И вот как мы это делаем:

Этап 0: вы находите вчерашний бэкап и забываете о шифровальщике, как страшный сон.

Этап 1: если бэкапов нет, мы продолжаем. Для начала попробуем просто сменить расширение файла. 99,99% что это не поможет, но попробовать обязательно стоит. Убедившись, что чудес не бывает мы переходим ко второму этапу.

Этап 2: На нем мы пробуем восстановление файлов с помощью программ специализирующихся на восстановлении удаленных данных (recuva, r-studio, 7 Data Recovery и пр.) Это помогает, но не часто. Поэтому переходим к третьему этапу.

Этап 3: здесь мы отправляем зашифрованные файлы, и сам вирус антивирусным компаниям (ESET NOD32, Kaspersky, Dr.Web). У них самые продвинутые лаборатории и огромный опыт по решению задач такого рода. У нас есть лицензия каждого антивирусного средства и мы сделаем это за вас.

Этап 4: пока антивирусные компании занимаются нашими файлами - мы не ждем, а самостоятельно пробуем все доступные инструменты по расшифровке уже известных шифровальщиков

Этап 5: приступаем к анализу файлов, структуры которых хорошо известны. В нашем случае мы используем документы или изображения, так как структура их весьма предсказуема. Также на этом этапе нам может помочь сравнение оригинального файла и его зашифрованной копии (часто шифруется не весь файл целиком, а изменяется пара байт вначале или конце файла)

Этап 6: далее мы беремся за сам вирус. Дизассемблируем его файл и устанавливаем алгоритм его работы посредством анализа в отладчике. Это раскроет свет о его природе и поможет подобрать алгоритм дешифровки.

Этап 7: если ничего не помогло, тогда мы изготавливаем программу дешифровки самостоятельно, на основе знаний собранных за долгие годы анализа работы шифровальщиков и алгоритмов их работы. И успешно расшифровываем Ваши данные

Обращайтесь за услугой в наш сервисный центр, у нас бесплатная диагностика, на основании которой оцениваются трудозатраты и формируется стоимость услуги. Учитывая различную сложность задачи стоимость может варьироваться в очень широком диапазоне.

Без должного опыта и знаний самостоятельно справится с шифровальщиками невозможно. Главное, что следует учесть – платить деньги вымогателям нельзя. Обычно после оплаты вымогатели просят дополнительную сумму, либо перестают выходить на связь. Обратитесь в нашу компанию. Мы знаем, как расшифровать зашифрованные вирусом файлы и помочь восстановить документы. Чтобы минимизировать потери от вируса-шифровальщика – регулярно делайте резервные копии своей системы.

Думаете, как расшифровать файлы после вируса? Срочно свяжитесь с нами!

Мы даём гарантию возврата денег, если расшифровка не удалась или невозможна!

А также мы можем предложить аудит и настройку системы безопасности в Вашей айти инфраструктуре, чтобы минимизировать риски проникновения и распространения вирусов-вымогателей!

Цены на удаление шифровальщика и восстановление данных

Читайте также: