Flashdriveinfo на нам вирус

Наиболее популярная угроза для флеш-накопителей — это трояны, которые распространяются с помощью Autorun (автоматический запуск). Он переносится на флешку с компьютера как только вставляется носитель и скрывает ваши папки и файлы. Превращает их в ярлыки и тем самым блокирует доступ.

Справиться с ним обычному пользователю проблематично, особенно если требуется удаление без потери данных.

Обычно такие вирусы безвредны сами по себе. Они просто скрывают файлы и распространяются на другие носители.

Удалить вирус с флешки можно почти любой антивирусной программой, и заражение скорее всего происходит из-за её отсутствия. Это так же относится и к карте памяти.

Вот ряд признаков заражения устройства:

- Ярлыки вместо папок.

- Пропажа информации.

- Невозможно открыть флешку (но скорее всего другая причина).

- Неизвестные файлы с расширением exe.

- Файл autorun.

- Скрытая папка RECYCLER.

Помните, что эти проблемы могут возникать не только если вирус на флешке, но и на компьютере или другом устройстве. Так же могут происходить и другие, неприятные вещи. В этой инструкции я покажу 2 способа удаления этого вируса, но конечно же самый быстрый и просто способ — это форматировать флешку. Подойдёт только если у вас нет ценной информации на ней.

Ручной способ удаления

Вирус маскируется как системный файл (скрыты по умолчанию) и поэтому необходимо включить отображение скрытых папок, а затем перейти на флешку. Здесь нужно удалить RECYCLER, autorun и exe файл. Их имена могут отличаться.

Обычно этого достаточно, но вирус может снова появится если он находится дополнительно в другом месте. Если ситуация повторяется — перейдите к следующему способу.

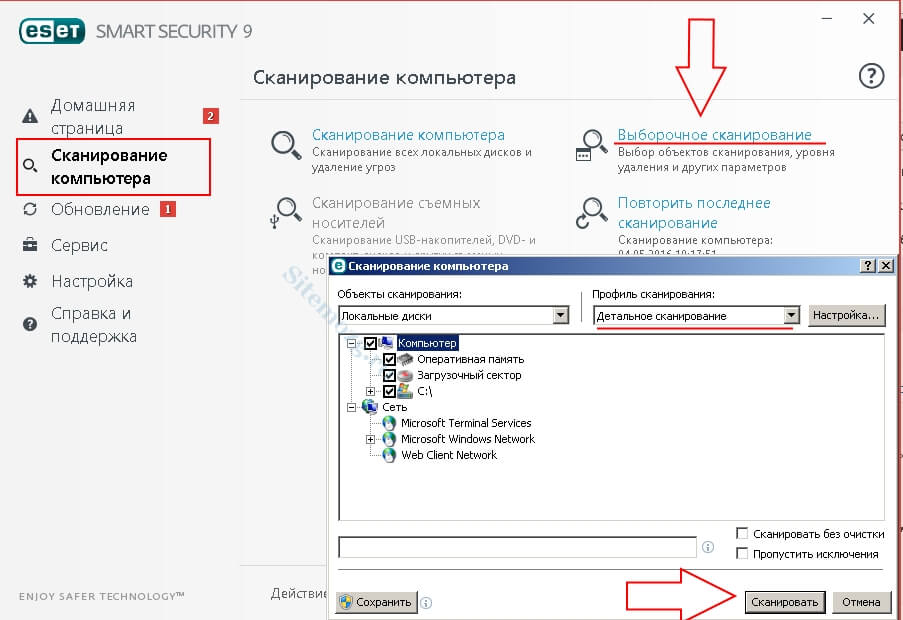

Удаление антивирусом

Стоить проверить компьютер и флешку любым бесплатным или условно бесплатным антивирусом. Например, попробуйте скачать NOD32 (30 дней бесплатно). После пробного периода можно продолжить им пользоваться, но без обновлений. Я сам активно им пользуюсь.

Проведите детальное сканирование компьютера. Все вирусы будут автоматически удаляться при нахождении. После завершения можно просмотреть отчёт.

Проблемы после удаления вируса

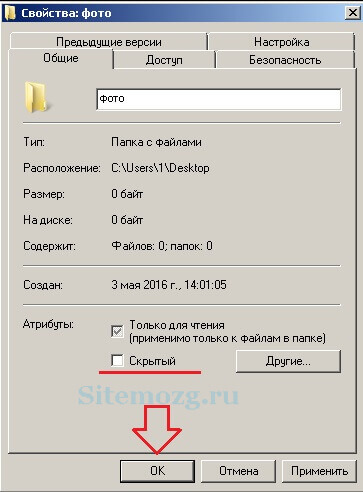

Скорее всего вирус сделает скрытыми все данные. Вместо них останутся ярлыки при открытии которых будет появляться ошибка. Ведь они указывали на вирус, который уже удалён. Их можно смело удалять.

Нужно сделать файлы видимыми. Их использование на других устройствах будет неудобно так, как всё время придётся включать отображение скрытых папок, а иногда даже это не получится сделать.

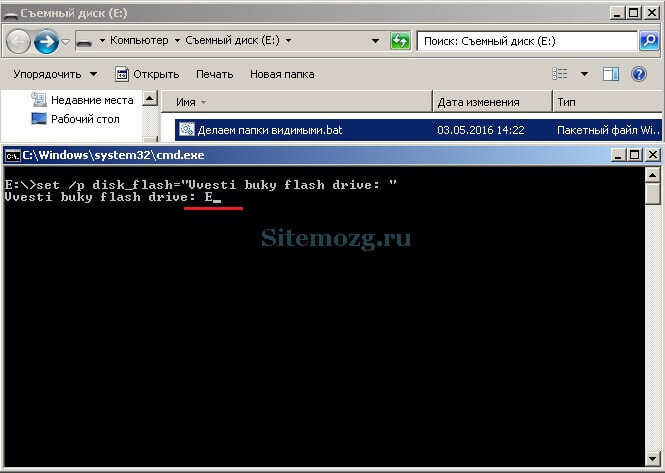

Если атрибут недоступен (выделен серым), то скачайте исполняемый .bat файл, который автоматически всё исправит.

Переместите его на флешку и запустите (от имени администратора). Укажите букву носителя и нажмите клавишу Enter. Букву можно посмотреть перейдя в проводник Мой компьютер.

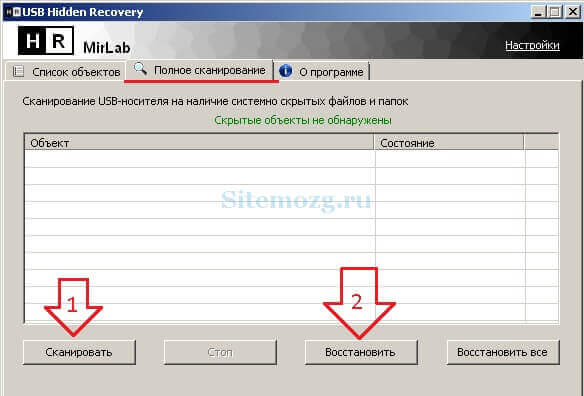

Если и это не помогло — воспользуйтесь бесплатной программой USB Hidden Recovery. Скачайте её с официального сайта и установите. Запустите и проведите сканирование флешки, а затем запустите восстановление.

Если вирус постоянно появляется — значит он находится на компьютере (или другом устройстве) и постоянно заражает флешку после своего удаления. Ищите его с помощью антивируса.

Этой информации должно быть достаточно для решения данной проблемы. Если, что-то не получается — буду рад ответить в комментариях.

Антивирусы уже научились блокировать вирусы вида "autorun.inf", который запускает вирус при открытии флешки.

По сети и от флешки к флешке довольно давно разгуливает новый тип вирусов одного семейства, попросту – очередные трояны. Заражение ими можно сразу обнаружить невооруженным взглядом без всяких антивирусов, главный признак – это все папки на флешке превратились в ярлыки.

Если на флешке важные файлы, первым делом Вы броситесь открывать все папки (ярлыки) по очереди, чтобы удостовериться в наличии файлов – вот это делать, совсем не стоит!

Проблема в том, что в этих ярлыках записано по две команды, первая – запуск и установка вируса в ПК, вторая – открытие Вашей драгоценной папки.

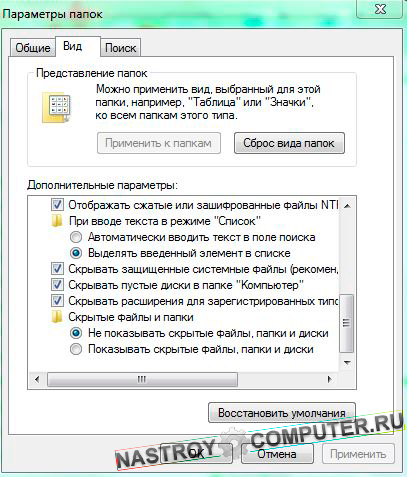

Шаг 1. Отобразить скрытые файлы и папки.

Если у Вас Windows XP, то проходим путь: “Пуск-Мой компьютер-Меню Сервис-Свойства папки-Вкладка вид”:

На вкладке “Вид” отыскиваем два параметра и выполняем:

- Скрывать защищенные системные файлы (рекомендуется) – снимаем галочку

- Показывать скрытые файлы и папки – устанавливаем переключатель.

Если у Вас Windows 7, нужно пройти немного другой путь: ”Пуск-Панель Управления-Оформление и персонализация-Параментры папок-Вкладка Вид”.

Вам нужны такие же параметры и их нужно включить аналогичным образом. Теперь Ваши папки на флешке будет видно, но они будут прозрачными.

Шаг 2. Очистка флешки от вирусов.

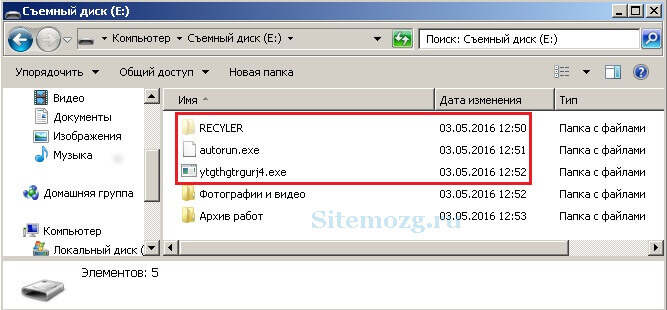

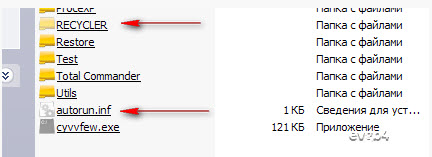

Зараженная флешка выглядит так, как показано на рисунке ниже:

Чтобы не удалять все файлы с флешки, можно посмотреть, что запускает любой из ярлыков (обычно они запускают один и тот же файл на той же флешке). Для этого нужно посмотреть свойства ярлыка, там Вы найдете двойной запуск – первый открывает Вашу папку, а второй – запускает вирус:

Нас интересует строка “Объект”. Она довольно длинная, но в ней легко найти путь к вирусу, чаще всего это что-то типа 118920.exe в папке Recycle на самой флешке. В моем случае, строка двойного запуска выглядела так:

%windir%\system32\cmd.exe /c “start %cd%RECYCLER\6dc09d8d.exe &&%windir%\explorer.exe %cd%support

Вот тот самый путь: RECYCLER\6dc09d8d.exe - папка на флешке и вирус в ней.

Удаляем его вместе с папкой – теперь клик по ярлыку не опасен (если вы до этого не успели его запустить).

Шаг 3. Восстановление прежнего вида папок.

1. Удаляем все ярлыки наших папок – они не нужны.

2. Папки у нас прозрачные – это значит, что вирус загрузчик пометил их системными и скрытыми. Просто так эти атрибуты Вам не отключить, поэтому нужно воспользоваться сбросом атрибутов через командную строку.

Для этого есть 2 пути:

Открываем “Пуск”-Пункт “Выполнить”-Вводим команду CMD-нажимаем ENTER. Откроется черное окно командной строки в ней нужно ввести такие команды:

- cd /d f:\ нажать ENTER, где f:\ – это буква нашей флешки (может отличатся от примера)

- attrib -s -h /d /s нажать ENTER – эта команда сбросит атрибуты и папки станут видимыми.

1. Создать текстовый файл на флешки.

2. Записать команду attrib -s -h /d /s в него, переименовать файл в 1.bat и запустить его.

3. В случае, когда у Вас не получается создать такой файл – Вы можете скачать мой: Bat файл для смены атррибутов

Если файлов много, то возможно потребуется время на выполнение команды, иногда до 10 минут!

4. После этого, можно вернутся к первому шагу и восстановить прежний вид папок, то есть, скрыть системные скрытые файлы.

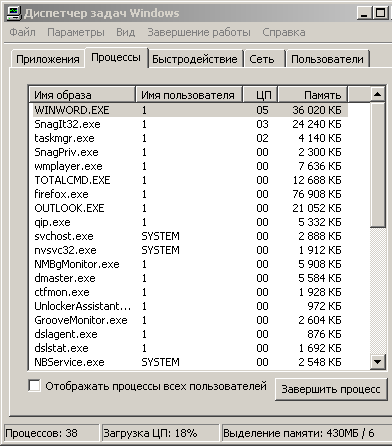

Если у Вас есть подозрение, что именно Ваш ПК разносит этот вирус по флешкам, можно просмотреть список процессов в диспетчере задач. Для этого нажмите CTRL+ALT+DEL и поищите процесс с названием похожим на FS..USB…, вместо точек - какие либо буквы или цифры.

Источник данного процесса не удаляется ни AviraAntivir, ни DrWeb CureIT, ни Kaspersky Removal Tool.

Я лично удалил его F-Secure пробной версией, а прячется он в виде драйвера и отыскать его можно с помощью утилиты Autoruns.

Отечественная разработка, от малоизвестной широкой публике компании ANTSpec Software. Позволяет выдать максимум информации о исследуемых флешках, благодаря опросу подпрограммы контроллера флэшки. Позволяет определить такие данные как: Controller, Possible Memory Chip(s), Memory Type, VID, PID, Flash ID, Manufacturer, Product, Query Vendor ID, Query Product ID, Query Product Revision, Physical Disk Capacity, Windows Disk Capacity, USB Version, Max. Power, ContMeas ID. Для некоторых контроллеров также определяет: Flash CE, Flash Channels, Chip F/W, MP Ver., ID_BLK Ver., Firmware Date.

Утилита Flash Drive Information Extractor, в отличии от двух своих аналогов (ChipEasy и ChipGenius) корректно работает в портах стандарта USB3.0 на контроллерах Asmedia.

Начиная с версии V7.0 программа выдает результат в не зашифрованном виде, что ставит её в один ряд с подобными утилитами. Рекомендую её при работе с контроллерами Alcor, Innostor, Phison и SMI.

СИСТЕМНЫЕ ТРЕБОВАНИЯ:

– Windows 2000/2003/XP/Vista/2008/7/8/10.

– Место на жестком диске: 4 МБ.

В связи с прекращением официальной поддержки старых версии, которые выдавали результат в зашифрованным виде, я удалил их с данной страницы. Новые тоже стал со времен тереть. Так что все предыдущие версии утилиты я удаляю со страницы загрузки, но если кому (извращенцам) надо могу помочь найти старый образец. У меня на жестком диске, сохранилась небольшая коллекция предыдущих версий, которые когда-либо были на портале USBDev.

Все вопросы, по традиции, направляем на форум, иначе их публикация и ответ на них, скорее всего не последует!

Интерфейс утилиты мультиязыковой, т.е. для русской винды будет отображаться всё по русски, в иных случаях – английский.

Flash Drive Information Extractor v9.3.0.630 ; usbdriveinfo.zip; size: 4 255 884 bytes

Volume: G:

Controller: Phison 2151-53

Possible Memory Chip(s):

Samsung K9W8G08U1M

Memory Type: SLC

Flash ID: ECDCC115 54

Chip F/W: 01.03.10

Firmware Date: 2005-02-03

VID: 1005

PID: B113

Manufacturer:

Product: USB FLASH DRIVE

Query Vendor ID:

Query Product ID: USB FLASH DRIVE

Query Product Revision: RMAP

Physical Disk Capacity: 1031798784 Bytes

Windows Disk Capacity: 1027604480 Bytes

Internal Tags: 2QYP-S99X

File System: FAT32

USB Version: 2.00

Declared Power: 200 mA

ContMeas ID: 59D8-01-00

Microsoft Windows XP SP2 x64

; Solid State System – чип:

Volume: G:

Controller: TC58NC6688 (SSS 6690)

Possible Memory Chip(s):

Toshiba TH58NVG4T2ETA00

Memory Type: TLC

Flash ID: 98D598B2 7654

Flash CE: 1

VID: 0930

PID: 6544

Manufacturer:

Product: USB Flash Memory

Query Vendor ID:

Query Product ID: USB Flash Memory

Query Product Revision: 1.00

Physical Disk Capacity: 2003795968 Bytes

Windows Disk Capacity: 2003173376 Bytes

Internal Tags: 386N-9P3F

File System: FAT

Relative Offset: 31 KB

USB Version: 2.00

Declared Power: 100 mA

ContMeas ID: 59D8-01-06

Microsoft Windows XP SP2 x64

v8.8.0.599 – Вроде как, программа стала работать с чипами Innostor IS917. Улучшено определение значения параметра FlashID у некоторых контроллеров.

– – – – – –

v8.7.0.597 – Добавлена поддержка современных контроллеров SSS 6131 и Genesys GL3224, которые активно ставятся в такие флешки, как например, Kingston DT100 G3.

– – – – – –

v8.6.0.595 – по идее, должна работать со всеми дистрибутивами Windows 10. Память кое-какую добавили.

– – – – – –

v8.4.0.586 – исправлена критическая ошибка 8.4.0.585 версии, из-за которой приложение отказывалось работать с файлами некоторых типов (например .dat) в каталоге утилиты.

– – – – – –

v8.3.0.580 – добавлено в частности полное отображение моделей Micov-контроллеров, перечня шире чем у Гениуса. Пофиксены названия некоторых моделей контроллеров, например Silicon Motion SM3261 AB, который предшествующими версиями ошибочно отображался как SM3261 AA S.

– – – – – –

v8.2.0.578 – наконец-то адаптирована работа утилиты с неисправными флешками на контроллерах SM3257ENLT и SM3257ENBA. Ранее же, утилита могла выдавать информацию, только по живым пациентам.

– – – – – –

v8.2.0.577 – некоторые улучшения качества у SMI, но проблемы с последними чипами 57ENLT и 57ENBA, всё еще остаются.

– – – – – –

v8.2.0.575 – добавлено распознавание контроллера SM3257ENBA.

– – – – – –

v8.2.0.570, в новой версии стали частично определяться параметры флешек на контроллере ITE 1176:

Volume: I:

Controller: ITE IT1176 A1BA

Possible Memory Chip(s): Not available

Internal Version: 1.76D.01.05 1400611

FlashDB: 300028

FW Date: 2014-08-24 01:09:46

FW Ver.: FMLD1.05S5E

Жаль что FID пока не выдает, но он пока особо и не нужен, т.к. всё равно нету производственных прошивальщиков для него.

Пример отчёта (вариант):

Silicon Power Blaze B20 64GB:

Volume: K:

Controller: Phison PS2307

Possible Memory Chip(s): Not available

Flash ID: 983A9493 7651

Chip F/W: 01.10.10

Firmware Date: 2015-03-03

ID_BLK Ver.: 1.3.0.0

MP Ver.: MPALL v3.84.00

VID: 13FE

PID: 5500

Manufacturer: UFD 3.0

Product: Silicon Power64G

Query Vendor ID: UFD 3.0

Query Product ID: Silicon Power64G

Query Product Revision: PMAP

Physical Disk Capacity: 63216549888 Bytes = 60288

Windows Disk Capacity: 63201083392 Bytes

Internal Tags: 2Q6P-S74A

File System: FAT32

USB Version: 3.00 in 2.00 port

Declared Power: 300 mA

ContMeas ID: 10E0-02-00

Microsoft Windows XP SP3

Program Version: 8.3.0.581

Как определить память По виду и пиду Вроде контроллер UD6810 Можете дополнить в обновлении программы данный контроллер.

Volume: H:

Controller: Appotech

Possible Memory Chip(s): Not available

VID: CD12

PID: EF18

Manufacturer: Generic

Product: Mass storage

Query Vendor ID: Generic

Query Product ID: UDISK

Query Product Revision: 1.0a

По VID-PID ничего вообще определить нельзя, можно лишь строить крайне размытые догадки о модели контроллёра. О флеш-памяти там вообще нету никаких индикаторов.

А почему UD6810, а не несколько десятков других подходящих под эти же данные, например SG1580?

Что же касается самой программы, то никому пока что не удалось сделать программу различающую чипы Appotech, за исключением пару чипов и то там есть свои глюки и исключения из правил.

Программа до сих пор не знает древний контроллер USB\VID_152D&PID_0602 (JMicron JMF603).

USB flash drive could not be found.

Plug in a USB flash drive and restart the utility.

При это флэшка рабочая.

Вариантов может быть далеко не один. Например, флешка работает в нестандартном режиме (CDROM и тому подобное). Или нужно переподключить флешку в USB-порту, так как вы какой-то специальной программой обратились к ней ранее.

В любом случае, лучше не зацикливаться на одной программе, а использовать её в связке с ChipGenius.

Помогите подобрать прошивальщик. Флешка 64 гб с Алиэкспресс. Приказала долго жить… (

Вот все, что определяется ChiGenius, Flash Extractor ее вообще не видит.

Description: [E:][F:]Caiiieia?uaa ono?ienoai aey USB(Generic Card-Reader)

Device Type: Mass Storage Device

Protocal Version: USB 2.00

Current Speed: High Speed

Max Current: 500mA

USB Device ID: VID = 1908 PID = 0222

Serial Number: 20100120100004

Device Vendor: Generic

Device Name: USB2.0 Device

Device Revision: 0103

Manufacturer: Generic

Product Model: Card-Reader

Product Revision: 1.03

Controller Part-Number: Unknown

Флешки собранные на картридерах и не должен определять usbdriveinfo. Да и не к чему это, так как ридеры, шьются достаточно редко.

Это не карт-ридер и не флешка. А карта памяти мини сд. В телефонах которые используются чаще всего. Ее этими средствами не восстановить, как я понимаю?

Так флеш-карты вообще никто не чинит, их сразу на помойку отправляют.

Программа последн. версии не работает 30.01.2018, пока не поменяешь дату в компе на 2017 год. Не знаю у всех ли, но у меня так. Windows 7.

ЯНВАРЬ 2020:

МАРТ 2018:

ФЕВРАЛЬ 2018:

ЯНВАРЬ 2018:

СЕНТЯБРЬ 2017:

ИЮЛЬ 2017:

ИЮНЬ 2017:

МАЙ 2017:

ФЕВРАЛЬ 2017:

Вы можете пожертвовать немного средств, на развитие проекта USBDev, если у вас возникнет такое желание. РЕКВИЗИТЫ:

Яндекс.Деньги: 41001813980889

WMZ: Z108573796692

WMR: R406961209328

Чтобы перевести деньги на Яндекс.Деньги, даже не обязательно иметь кошелек, достаточно обладать любой банковской картой, мобильным телефоном или доступом к Сбербанк.Онлайн. Узнать и другие способы поддержки проекта, можно по этой ссылке - DONATE.

Утилита для удаления вируса с флешки. Вирус на флешке — что делать

Эпидемия вирусов, которые распространяются через USB-флешки, встряхнула компьютерный мир еще несколько лет назад. Тем не менее, до сих пор для многих пользователей вирус на флешке остается серьезной проблемой, хотя на самом деле решить ее достаточно просто.

Если при подключении флешки, у вас автоматически открывается окно с ее содержимым, то это значит, что функция автозапуска у вас включена.

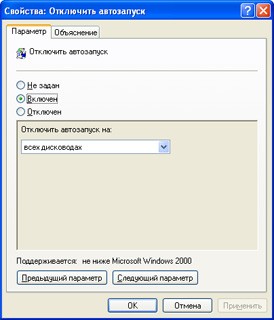

Для отключения автозапуска флешки в Windows XP необходимо в точности выполнить следующие действия:

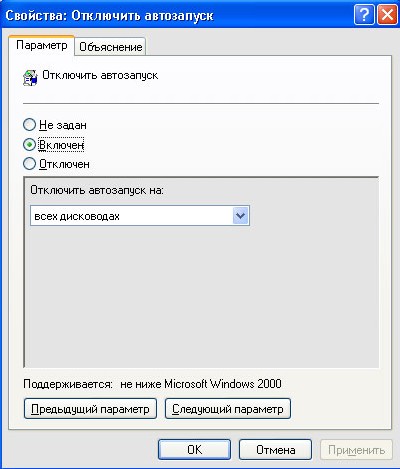

5. Двойным щелчком откройте окно настройки этой конфигурации и включите данную политику для всех устройств (см. рисунок ниже). Несмотря на некоторую странность формулировки вам необходимо именно включить политику отключения автозапуска.

Отключение автозапуска

Способ 1 - самый простой

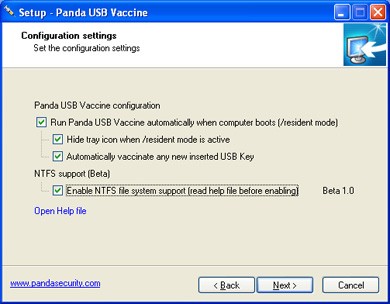

Способ 2 - вакцинация

Установка Panda USB Vaccine производится очень просто. При установке вакцина сразу попросит задать параметры работы (см. рисунок ниже). Рекомендую отметить галочками все пункты. При таких настройках вакцина постоянно будет работать на вашем компьютере и автоматически вакцинировать все подключаемые к нему флешки.

При установке Panda USB Vaccine отметьте галочками все пункты настройки

Кроме того, пользователям Windows XP пора задуматься о переходе на Windows 7, т.к. эта система на порядок лучше защищена от вирусов по сравнению с Windows XP, которая была создана десять лет назад.

Основные признаки заражения

Другие признаки заражения USB-накопителя:

При попытке открыть флешку появляется окно с ошибкой;

Флешка не открывается;

Файлы, которые находятся на накопителе, исчезают сами по себе;

Невозможно извлечь устройство, система пишет, что оно постоянно занято.

Чтобы найти и увидеть все подозрительные файлы, необходимо сделать видимыми все папки и файлы на ПК:

Для начала, зараженную флешку нужно подключить к ПК, на котором установлен антивирус с обновленными актуальными базами антивирусных сигнатур. Вирус, который попадает на флешку, записывает на нее файл, который стает активным после автозапуска USB-накопителя. В момент автозапуска антивирусная программа нейтрализует вирус, и после этого флешка не открывается. Поэтому удалять вирусы с флешки нужно не открывая ее на ПК.

Огромную популярность нынче получили Flash накопители информации или, как их называют в простонародье, флешки. Данным обстоятельством поспешили воспользоваться вирусописатели. Простота записи на флешку позволила с легкостью переноситься современным вирусам с компьютера на компьютер. Самое смешное, что не каждая антивирусная программа определяет в зловредных файлах вирус, этот факт несомненно огорчает нас с вами, простых пользователей. В этой короткой статье я попытаюсь описать принцип перемещения вирусов с компьютера на компьютер путем применения флеш накопителей, а также дам пару советов по борьбе с вредоносными программами. Следует заметить, что данная статья впервые была опубликована на другом сайте и с тех пор получила развитие, то есть время от времени мне приходится ее дополнять. На этот раз статья обзавелась небольшим дополнением, где затронута программа Autoruns, основная задача которой - работа с автозапуском программ под операционную систему Windows.

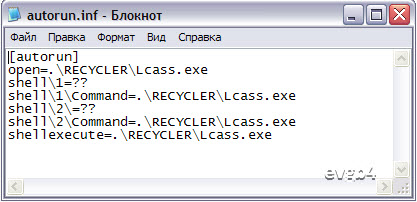

Принцип действия вышеописанных вирусов одинаковый. Вирус прописан на диске в виде нескольких отдельных файлов. Один из которых носит название autorun.inf, главная задача которого указывать путь к исполняемому файлу на диске. Чтобы было немножко понятнее – приведу пример.

Допустим у нас есть диск С. На котором есть два файла: autorun.inf и autorun.exe. Если мы откроем первый файл с помощью стандартной программы Блокнот, то сможем прочитать примерно следующий текст:

Что сие означает? А означает следующее: при открытии диска С автоматически должен запуститься файл autorun.exe, который предположительно является вирусом. Фактически для уничтожения которого достаточно удалить эти два файла. Однако не все так просто.

Проблема заключается в том, что файлы вируса носят статус скрытых или системных. То есть при просмотре в стандартном Проводнике Windows они не видимы. Возможно, многие знают, что в операционной системе Windows существует возможность отображения скрытых и системных файлов. Однако после первого запуска вируса, такая возможность становится, как правило, недоступной.

Что же делать в таких случаях? Как удалить ненавистный вирус? Один из вариантов – это установить антивирусное программное обеспечение и засесть у компьютера в надежде на решение проблемы. Как показывает опыт, данный метод не дает стопроцентной гарантии уничтожения вредоносных программ. Например, я буквально недавно наблюдал, как знаменитый Антивирус Касперского просто не заметил ничего подозрительного на диске, при всем при том, что была твердая уверенность – вирус находится на флешке.

Кстати говоря, флешки не единственное место обитания подобных программ. Данные вирусы обязательно поселяются на жестком диске компьютера. И успешно запускаются при входе на ваш любимый диск С.

Борьбу с вирусами мы начнем с выяснения следующего: а существует ли вирус на нашем компьютере или он лишь плод нашего воображения.

Проблема появления вышеописанных вирусов заключается в том, что при поселении их на жестком диске компьютера становится невозможным открытие локальных дисков и флеш накопителя простым двойным щелчком. Данное обстоятельство весьма действует на нервы и вводит многих начинающих пользователей в состояние паники.

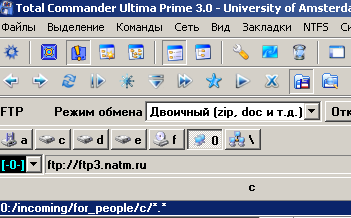

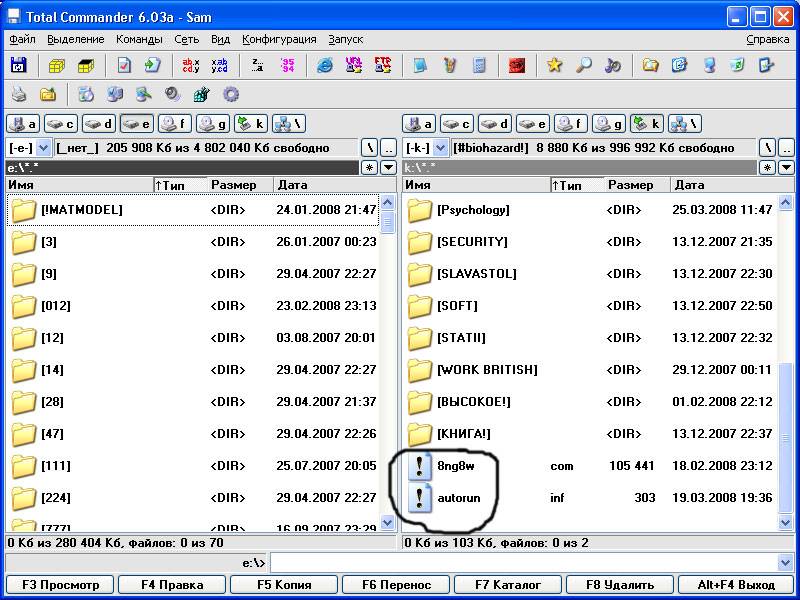

Начнем с удаления файлов вируса. Один из способов – это применения одного из файловых менеджеров. В связи с тем, что я с некоторых пор являюсь поклонником программы Total Commander, предлагаю использовать именно ее. В настоящий момент я использую Total Commander Ultra Prime, однако все ниженаписанное будет применимо и к другим версиям этого замечательного файлового менеджера.

Панель инструментов Total Comander содержит кнопку, которая позволяет включать\отключать

просмотр скрытых и системных файлов

По умолчанию Total Commander также как и стандартный проводник Windows будет слеп в отношении вирусов, однако достаточно включить отображение скрытых и системных файлов, чтобы увидеть: на диске С или флешке удобно расположился файлик autorun.inf. Прежде чем удалять давайте откроем его с помощью программы блокнот. Мы видим примерно следующее:

То есть autorun.inf сообщает нам, что истинным корнем зла является AUTORUN.EXE. Теперь без колебаний можно уничтожить и autorun.inf и autorun.exe. Кстати, на месте autorun.exe может стоять совершенно другой файл. Например, setup.exe.

Случается такое, что при удалении этих двух файлов, они через какое-то время волшебным образом появляются опять на диске. Это говорит о том, что вирус работает и следит за состоянием диска. В таком случае попробуем выключить все подозрительные процессы в оперативной памяти компьютера.

Бывают случаи когда под рукой не оказывается файлового менеджера и на первый взгляд удалить злосчастные вирусные файлы не представляется возможным. Что же делать в такой ситуации?

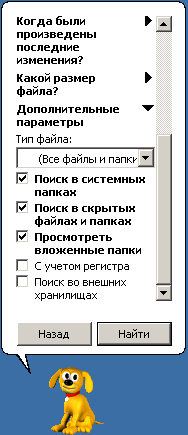

А в данную незадачку мы решим с помощью функции поиска стандартного проводника. Дело в том, что в поиск в Windows позволяет искать не только обычные файлы, но и скрытые и системные.

Далее остается подождать пока компьютер не отыщет желанный файл. По окончании поиска нам останется только открыть файл autorun.inf и руководствуясь его содержимым найти собственно файл вируса. Сделать это можно точно также, с помощью стандартного поиска.

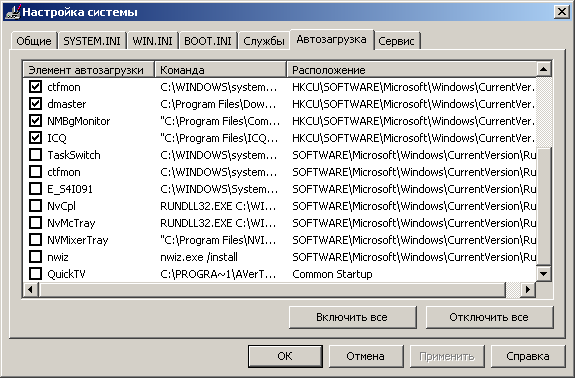

Последним этапом нашей борьбы с вирусом станет работа с автозагрузкой. Если ваша операционная система расположена на диске С, то можно открыть следующую утилиту C:\WINDOWS\pchealth\helpctr\binaries\msconfig.exe Для диска D и прочих путь соответственно изменится.

Там переходим на вкладку автозагрузка и снимаем флажки с подозрительных файлов. А лучший вариант – снять все флажки. Я редко встречал программы, для которых существует необходимость в автозапуске с операционной системой.

После вышеуказанной операции необходимо будет перезагрузить компьютер.

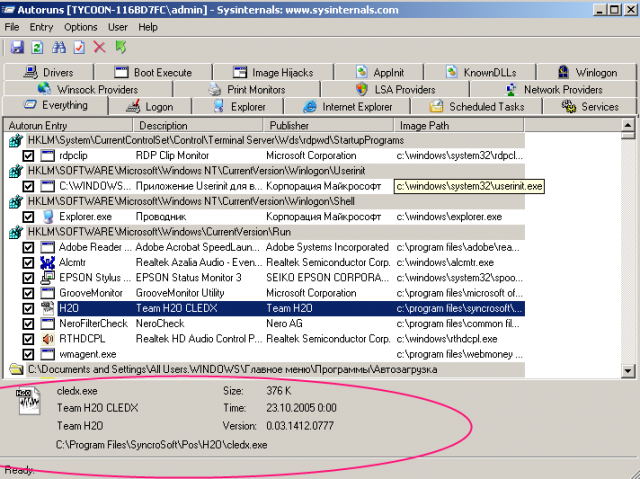

Программа Autoruns

Нередко возможностей встроенной в Windows утилиты MsConfig оказывается мало. Она не позволяет удалить из автозагрузки многие скрытые процессы, в результате чего наш вирус самым замечательным образом запускается при старте системы. Чтобы раз и навсегда решить проблему автозапуска программ, мы обратимся к программе autoruns, скачать Autoruns можно с нашего сайта.

Особенностью программы является то, что она не требует инсталляции, что превращает ее в прекрасный инструмент по борьбе с вредоносными программами. После скачивания архива с программой, мы распаковываем autoruns в любую папку, заходим в каталог с программой и запускаем файл autoruns.exe.

После запуска программы нам откроется огромный список из запускаемых в системе программ, различных библиотек и прочих компонентов. Можно конечно потратить годик другой на изучение того, что запускается у нас в системе и выяснить, наконец: что же запускается при старте нашей операционной системы. Однако мы пойдем более простым путем. Мы доверимся своей интуиции и логике.

Но прежде давайте вкратце рассмотрим программу autoruns, что же она из себя представляет. В верхней части находится главное меню, ниже расположены вкладки с непонятными названиями на английском языке. На самом деле переключение на каждую из этих вкладок откроем нам определенный раздел автозагрузки.

Autorun Entry – это, собственно, название программы или процесса, которые запускаются при запуске системы. Название нам может сказать многое. Очень большой процент вирусов носит неблагозвучные имена. Если вы в списке программ увидели нечто вроде klfdghri.exe есть смысл такое чудо снять из автозапуска.

Description – краткое описание программы, как правило здесь написано для каких целей служит данная программа.

Publisher – автор данной программы. Эта информация нередко оказывается полезной при поиске вредоносных программ. Как выясняется, многие авторы вирусов обладают своеобразным желанием прославиться, поэтому здесь может вполне оказаться псевдоним вирусописателя.

Сводная информация о конкретном объекте выдается при выделении программы в нижней части Autoruns (обведено красным цветом)

Чтобы снять программу с автозагрузки достаточно снять флажок напротив ее названия. Здесь хочется дать совет: будьте осторожны – записывайте все свои действия. Неумелые действия пользователя могут оказаться страшнее любого вируса.

Просмотр скрытых файлов включен. Дальше на скриншотах у меня пример зараженной флешки, классический вариант, и если Вы увидите на своем гаджете подобное, можете смело удалять эту заразу. Имейте в виду, что к инструкции, которая последует ниже, нужно относиться осторожно и выполнять ее следует только тем пользователям, кто имеет определенную квалификацию работы на компьютере.

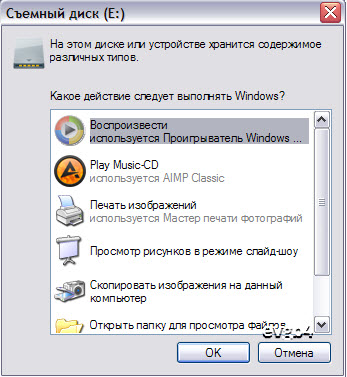

Итак, при установке флешки в компьютер возникает стандартное окно съемного диска

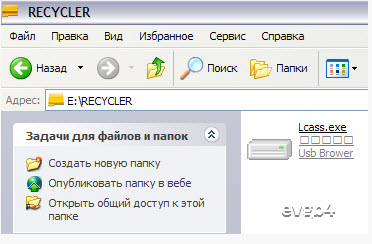

Никаких корзин, RECYCLER и прочих на флешке быть не может!

Собственно, вот и запуск содержимого этой скрытой корзины, открываем ее, видим сам файл-вирус.

Вспоминая про нашу зараженную флешку, нам остается только удалить autorun.inf, RECYCLER (в случае скриншота еще и файлик exe) . Мы руками вылечили или, правильнее сказать, удалили вирус с флешки.

Будьте внимательны при появлении в корневой директории флешки inf-файлов, файлов *.exe с непонятными именами и различных скрытых папок.

ВНИМАНИЕ! Для того, чтобы авторан-вирус заразил вашу систему в некоторых случаях достаточно просто того, чтобы флешка была вставлена в USB.

Рекомендуемые в данном случае действия:

1) Просканировать вашу флешку антивирусом (хотя, если при открытии флеш, резидентный антивирусный монитор не смог распознать заразу - шансов её найти при сканировании мало)

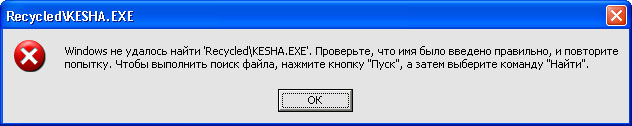

К слову будет сказано, после лечения антивирусом попытка открытия флеш может выглядеть, как показано на рис 2. Такое сообщение обусловлено тем, что антивирус, скорее всего, удалил лишь исполняемый файл, оставив при этом autorun.inf лежать на своём месте.

В тяжелых случаях пользователь может столкнуться со следующим:

Смотри же и глазам своим не верь.

На небе затаился чёрный зверь.

В глазах его я чувствую беду.

Говоря о заразе передающийся через авторан, уместно будет напомнить, что существует, по-крайней мере, два радикальных способа забыть о вирусах передающихся через флеш-драйв. Один из них — это отключение поддержки USB на аппаратном уровне: заходим в BIOS/выбираем Integrated Peripherals/USB Host Controller/Disabled. Понятно, что таким способом можно воспользоваться, если вы не намерены пользоваться флешкой на локальном машине. Есть и другие варианты защиты от авторан-вирусов. А почему бы просто не отключить автоматический запуск содержимого? Для этого:

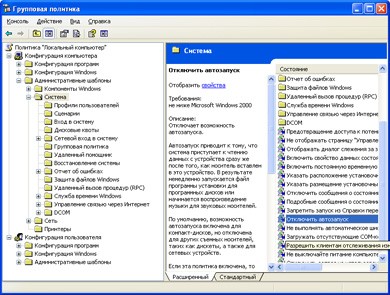

Пуск/Программы/Стандартные/Командная строка/вводим gpedit.msc

В появившемся окне групповой политики выбираем: Административные шаблоны/Система/Отключить Автозапуск

Рис. 5 Отключаем автозапуск

Ну что ж, вот, пожалуй, и всё. Здоровья вам и вашему компьютеру.

Читайте также: