Dns8 что это за вирус

Рассмотрим подробнее схему реализации и методы защиты от подобного рода атак.

По мере того как пользователи становятся все более осведомленными относительно сетевых угроз, создатели вредоносов придумывают все более изощренные техники кражи персональной информации. Отравление кэша DNS (или DNS-спуфинг) – один из наиболее хитрых методов перенаправить потенциальную жертву на вредоносный сайт.

Рассмотрим подробнее схему реализации и методы защиты от подобного рода атак.

Как работает DNS сервер

DNS сервер можно сравнить с огромной телефонной книгой, но только для сайтов. После отсылки компьютером веденного URL’а, DNS сервер ищет в своей базе и сообщает компьютеру найденный IP-адрес. Теперь, когда связь между URL и IP-адресов установлена, компьютер сможет добраться до сайта.

Как работает кэш в DNS

Теперь, когда вы захотите повторно проверить банковский счет, нет нужды обращаться к DNS серверу еще раз, поскольку компьютер найдет нужный IP-адрес в кэше, сохраненным после недавнего визита. Можно сказать, что кэш DNS похож на миниатюрную телефонную книгу, где хранятся адреса сайтов, которые вы уже посещали.

Когда компьютер использует кэш, то не отлеживает обновление IP-адреса с момента последнего посещения сайта указанного сайта. В некотором смысле кэш DNS схож с памятью компьютера. Если значения внутри кэша изменились, компьютер, ничего не подозревая, будет использовать обновленное значение.

Предположим, что ваш кэш был атакован и IP-адрес банковского сайта изменен. Теперь во время ввода соответствующего URL’а компьютер находит в кэше вредоносный IP-адрес и переходит на поддельный сайт.

Уязвимы ли DNS сервера?

Поскольку компьютеры общаются с DNS сервером для получения IP-адреса, сразу же возникает вопрос, могут ли хакеры пойти альтернативным путем и взломать сам сервер? К сожалению, да. И последствия могут оказаться катастрофическими.

DNS сервера работают сродни вашему компьютеру. В случае поступление запроса на получение IP-адреса если сервер не знает, куда перенаправить пользователя, то делает запрос к другим DNS серверам, которые также хранят кэши.

Более того, сервера, не имеющие информации об IP-адресах для конкретного сайта, будут делать запрос к скомпрометированному серверу, что приведет к цепочке заражений.

Как избежать отравления кэша

Как бы ужасно не выглядела тема, связанная с отравлением кэша, существуют методы противодействия этой угрозе.

1. Регулярно обновляйте антивирус

В хорошем антивирусе должны быть реализованы средства защиты от отравления кэша DNS. Поскольку интернет полон разных рисков, важно использовать современные средства противодействия угрозам, желательно в режиме реального времени. Рекомендуем устанавливать проверенные антивирусы, некоторые из которых даже бесплатны.

2. Не загружайте подозрительные файлы

Риск стать жертвой отравления кэша DNS станет еще меньше, если вы не будете загружать сомнительные файлы и кликать на подозрительные ссылки и баннеры, часто используемые для распространения вредоносов, заточенных в то числе и на изменение кэша.

3. Используйте проверенные сервера

После того как предприняты базовые меры безопасности, настало время задуматься о DNS серверах.

Хороший DNS сервер никогда не будет доверять первому попавшемуся ответу от другого сервера, а будет перепроверять полученную информацию до тех пор, пока не будет полной уверенности в отсутствии отправления. Используя надежные сервера, вы можете быть уверенными в легитимности ответов на отправляемые запросы.

Обычно используются DNS сервера, предоставляемые провайдером. Соответственно, надо пользоваться таким провайдером, который придерживается высоких стандартов безопасности.

Альтернативный вариант: использовать независимые DNS сервера с хорошей репутацией.

4. Периодически удаляйте кэш

В случае каких-либо подозрений немедленно обнуляйте кэш DNS, и еще раз проверьте сервера, которыми вы пользуетесь. Конкретные методы удаления кэша зависят от используемой операционной системы.

5. Тщательно перепроверяйте посещаемые сайты

При посещении важных сайтов, как, например, интернет-банка, всегда следует проявлять особую бдительность. К сожалению, URL поддельного сайта может выглядеть именно так, как вы ввели, поскольку компьютер полагает, что получен легитимный IP-адрес.

Однако если вы заметили отсутствие HTTPS-шифрования или нечто подозрительное, высока вероятность, что вы находитесь на поддельном сайте. В этом случае не следует вводить логин с паролем, тут же проверить систему на вирусы и очистить кэш.

6. Перезагружайте роутер

Роутеры также могут хранить собственный кэш DNS, который также может оказаться отравленным. Для большей уверенности в безопасности следует периодически перезагружать роутер с целью сброса кэша.

DNS сервера ускоряют просмотр страниц, но также могут стать причиной серьезных неприятностей. Однако если вы предпримите хотя бы базовые методы защиты, то никогда не станете жертвой атак, связанных с отравлением кэша DNS.

Семейство файловых инфекторов Win32/Sality известно уже давно и использует ботнет на основе P2P еще с 2003 г. Sality может выступать как в роли вируса, так и даунлоадера других вредоносных программ, которые используются для рассылки спама, организации DDoS, генерации рекламного трафика или взлома VoIP аккаунтов. Команды и файлы, передаваемые через сеть Sality, зашифрованы с использованием RSA (т. н. цифровая подпись). Модульная архитектура вредоносной программы, а также долговечность ботнета показывает насколько хорошо злоумышленники подошли к созданию этого вредоносного кода.

IP-адрес, который используется в качестве основного DNS-сервера на скомпрометированном роутере, на самом деле, является частью сети Win32/Sality. Существует еще одна модификация вредоносной программы – Win32/RBrute.B, она устанавливается Sality на скомпрометированных компьютерах и может выступать в качестве DNS или HTTP прокси-сервера для доставки поддельного установщика браузера Google Chrome к пользователям, которые были перенаправлены через вредоносный роутер.

Можно сказать, что техника модификации основного DNS роутера уже достаточно распространена для различных целей, начиная, с целей кражи данных онлайн-банкинга и заканчивая блокированием подключений клиента к веб-сайтам security-вендоров. Особенно это стало актуально в связи с недавним обнаружением уязвимостей в firmware различных моделей роутеров. Win32/RBrute.A пытается найти административные веб-страницы роутеров путем сканирования диапазона IP-адресов, полученных с C&C-сервера. В дальнейшем, отчет об этой операции будет отправлен обратно на C&C-сервер. На момент проведения нашего анализа, Win32/RBrute.A использовался для получения доступа к следующим моделям роутеров:

Эта вредоносная программа чем-то напоминает известный DNSChanger, который перенаправлял пользователей на установку вредоносных программ через рекламу поддельного ПО. На сами рекламные сайты пользователь перенаправлялся через вредоносный DNS.

После того как операция установки DNS-сервера завершена, DNS-запись роутера для этого ПК становится бесполезной и ОС будет использовать явным образом прописанный в реестре сервер. С другой стороны, другие компьютеры, которые будут пытаться подключиться к этому роутеру, подвергнутся вредоносным перенаправлениям, так как DNS-запись роутера по-прежнему модифицирована.

Вредоносный код Win32/Sality, который занимается модификацией DNS-сервиса роутера, состоит из двух исполняемых файлов: сканер адресов роутеров и DNS/HTTP-сервер.

Рис. Блок-схема работы Win32/RBrute.A.

После того как IP-адрес отправлен на C&C, бот получает команду на вход в панель управления роутером. При этом используются логин и пароль, выданные C&C. В случае успешного входа, вредоносный код модифицирует адрес основного DNS-сервера, который теперь будет указывать на другой компьютер, зараженный другой модификацией RBrute – Win32/RBrute.B.

Ранее мы упоминали компонент вредоносной программы, который выполняет роль DNS/HTTP-сервера. Он обнаруживается как Win32/RBrute.B и выполнение его кода делится на три потока: управляющий поток, поток DNS-сервера и поток HTTP-сервера. Хотя этот вредоносный компонент может одновременно запустить и DNS- и HTTP-сервисы, на самом деле, он выбирает для запуска какой-то один из них с использованием случайно сгенерированной величины. Специальная константа в формуле используется для гарантии, что в 80% случаях бот будет работать как DNS-сервер, хотя в начальный период отслеживания операции с использованием этой вредоносной программы мы наблюдали константу, которая гарантировала 50% случаев работы в качестве DNS.

Рис. Код выбора DNS- или HTTP-сервера для старта.

RBrute.B имеет и другую ветвь кода, которая исполняется в том случае, когда вышеприведенный код отработал неверно.

Рис. Иной механизм запуска потоков HTTP/DNS-серверов в коде вредоносной программы.

Управляющий поток (control thread) используется для отправки данных, собранных вредоносной программы, обратно на C&C-сервер. Каждые две минуты RBrute.B отправляет пакет данных по жестко зашитому IP-адресу. Этот пакет содержит информацию о системе, в которой работает бот. Затем управляющий сервер предоставит боту IP-адрес, который будет использоваться для доставки поддельного установщика Google Chrome. Если бот работает в режиме DNS-сервера, то IP-адрес C&C-сервера будет совпадать с адресом, который нужно использовать в качестве сервера распространения поддельного установщика браузера. В противном случае, управляющий сервер отправит тот IP-адрес, который находится за пределами инфраструктуры Sality P2P и будет использоваться для распространения поддельных установщиков Chrome.

Ниже приводится информация о системе, которая отправляется управляющим потоком на удаленный сервер.

- Имя системы – GetComputerName().

- Зафиксированное время – GetLocalTime().

- Страна – GetLocaleInfo().

- Путь к директории Windows – GetWindowsDirectoryA().

- Название продукта ОС – из системного реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Product Name.

- Названия процессоров – из системного реестра HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\ \ProcessorNameString.

- Объем памяти GlobalMemoryStatus().

- Присутствие отладчика – IsDebuggerPresent().

- Количество памяти, используемое вредоносной программой GetProcessMemoryInfo().

- Время работы вредоносной программы – в минутах.

- Количество работающих потоков.

Пакет с информацией имеет следующий формат:

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE режим_работы (HTTP – 0x32 или DNS – 0x64)

Ниже показан скриншот с информацией пакета, отправленного на C&C.

Рис. Пакет, отправляемый ботом на удаленный сервер. Синим отмечено поле контрольной суммы, красным поле размера полезной нагрузки, черным зашифрованная константа режима работы сервера, зеленым зашифрованная информация о системе.

Информация о системе может иметь вид (в пакете зашифрована с использованием RC4):

9BC13555|24.03.2014 21:56:27|United States|C:\WINDOWS|Microsoft Windows XP|proc#0 QEMU Virtual CPU version 1.0|1|358|511|1117|1246|0|2|0|0|

Управляющий сервер затем ответит пакетом, который содержит IP-адрес для использования. Пакет имеет вид.

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE команда (0x02 – запустить или 0x03 – остановить сервис)

0x08 DWORD IP_адрес_сервиса (Система с запущенным Win32/Rbrute.B или другой HTTP-сервер)

Мы упоминали отдельный поток HTTP-сервиса в Win32/RBrute.B. Рассмотрим его более подробно. Этот сервис обслуживает пользователей, которые были перенаправлены через вредоносный DNS роутера на скачивание поддельного дистрибутива браузера Google Chrome. При получении запроса через HTTP, поток сервиса сначала проанализирует параметр User-Agent в заголовке. Дальнейшее поведение сервиса зависит от того, что находится в этом параметре.

В компоненте Win32/RBrute.B эта функция вызывается в начале исполнения вредоносной программы.

Рис. Отсюда производится вызов функции add_to_firewall_exception.

Аналогичный код находится в компоненте спам-бота, который принадлежит Sality.

Рис. Код спам-бота Sality, в котором вызывается add_to_firewall_exception.

Наши данные телеметрии показывают, что активность Win32/Sality в настоящее время снижается или, по крайней мере, остается на таком же уровне как в 2012 г. Мы полагаем, что сокращение числа обнаружений связано с низкой эффективностью текующих векторов заражения пользователей. Это могло бы объяснить тот факт, что злоумышленники ищут новые способы для распространения Win32/Sality.

Если мы посмотрим на статистику обнаружений Sality за последний год, то увидим небольшое увеличение количества обнаружений, примерно, в декабре 2013. Эта дата совпадает со временем первой активности компонента RBrute, который выполняет подмену DNS-сервиса роутера.

Мы не уверены в настоящей эффективности компонента RBrute для злоумышленников, поскольку подавляющее количество роутеров прослушивают только жестко фиксированное адресное пространство (т. е. 192.168.0.0/16), что делает панель управления недоступной из интернета. Кроме этого, компонент RBrute не выполняет сильный перебор паролей, а только пытается применить десять паролей из своего списка.

Простые векторы заражения пользователей вредоносным кодом Win32/Sality не могут быть достаточно эффективными, чтобы поддерживать популяцию ботнета на соответствующем уровне. Злоумышленники нуждались в новом способе распространения вредоносной программы и таким способом стал DNS hijacking для роутера. В зависимости от того, подвержен ли выбранный роутер эксплуатации, его жертвами перенаправлений может стать множество подключенных к нему пользователей. Мы рекомендуем использовать безопасные пароли для аккаунтов панелей управления роутеров, а также проверять действительно ли необходимо разрешать доступ к ней из интернета.

Достаточно часто в интернете можно встретить информацию о том, что при возникновении проблем с доступом в интернет необходимо прописать DNS 8.8.8.8.

На таких сайтах также даются инструкции, как правильно это сделать, но редко когда авторы толково объясняют, что это такое.

Более того, далеко не все пользователи понимают, как все это работает, поэтому не могут решить, нужно ли им пользоваться таким вот DNS.

Поэтому мы, продолжая наш цикл статей о понятиях, касающихся сетей, простым языком объясним, что такое DNS, что за адрес 8.8.8.8 и как решить, стоит ли вам его использовать.

Содержание:

Ранее мы говорили о том, что такое LAN, SSID и рассматривали другие понятия. Теперь мы продолжаем наше увлекательное путешествие в мир компьютерных сетей.

Начнем с истоков

Наш разговор мы начнем с того, что вообще такое DNS и как оно работает. Официальное определение звучит следующим образом: DNS – это система доменных имен.

Если сказать по-русски, то DNS представляет собой систему, которая раздает каждому узлу сети какое-то уникальное имя. Это имя называется доменом.

Цель существования такого понятия состоит в том, чтобы человеку было более удобно и просто запомнить адрес сайта в интернете.

Дело в том, что у каждого ресурса есть IP-адрес, но обычному пользователю будет очень неудобно запоминать что-то вроде 138.201.233.116 (это, кстати, и есть IP-адрес нашего сайта, geek-nose.com).

Поэтому и были созданы домены.

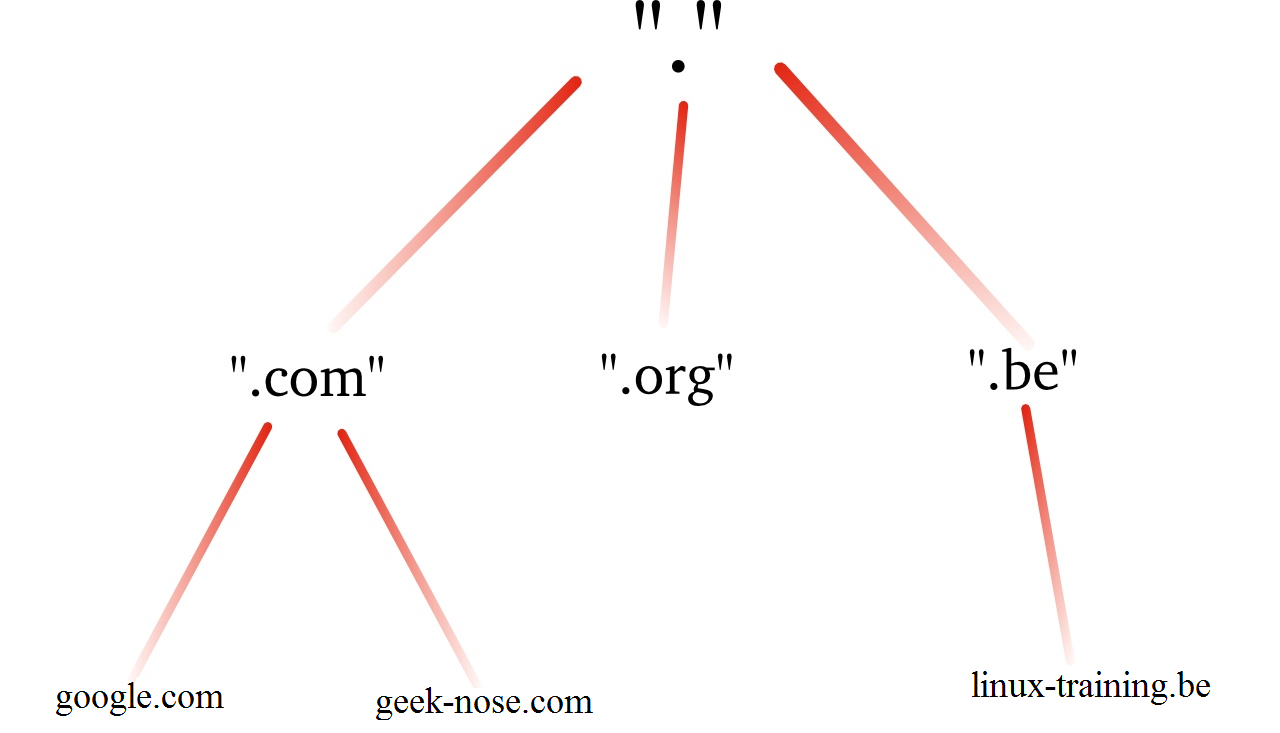

На рисунке 1 можно видеть пример распределения доменов.

Рис. 1. Пример работы DNS

Сейчас мы разберемся в том, что это такое. Не переживайте.

А для этого рассмотрим поэтапно работу DNS. Выглядит все это следующим образом:

Прочитайте еще раз. Обычно это помогает. Но здесь все достаточно просто.

Из всего вышесказанного можно сделать вывод, что DNS-сервер 8.8.8.8 является локальным сервером имен, через который происходит обращение к серверам верхних уровней, в частности, к корневому серверу.

Через него можно получить IP-адрес сайта и корректно отобразить его в браузере.

Как все это происходит, описано в списке выше.

Читайте также:

Раз есть альтернативные, значит, должны быть и основные. Это действительно так.

Но проблема в том, что иногда они попросту не выдерживают нагрузки на себя – слишком уж много пользователей пытаются одновременно подключиться к какому-то ресурсы, очень много запросов и так далее.

Поэтому множество крупных корпораций зарегистрировали собственные адреса DNS-серверов, которые работают независимо от основных.

Они выполняют те же задачи, что и официальные серверы.

Одной из таких крупных компаний является Google. Специалисты этой корпорации разработали два собственных DNS-сервера.

Рис. 3. Google – корпорация, которая разработала собственные DNS-серверы

Итак, с теорией мы разобрались. Теперь перейдем к практике и рассмотрим, как поменять DNS-серверы и в каких случаях это нужно делать.

Полезная информация:

Обратите внимание на программу DNS Jumper. Она предназначена для быстрого изменения значений DNS-серверов. Утилита распространяется бесплатно, поддерживает русский язык и запускается без установки.

Пошаговая инструкция по смене DNS-сервера

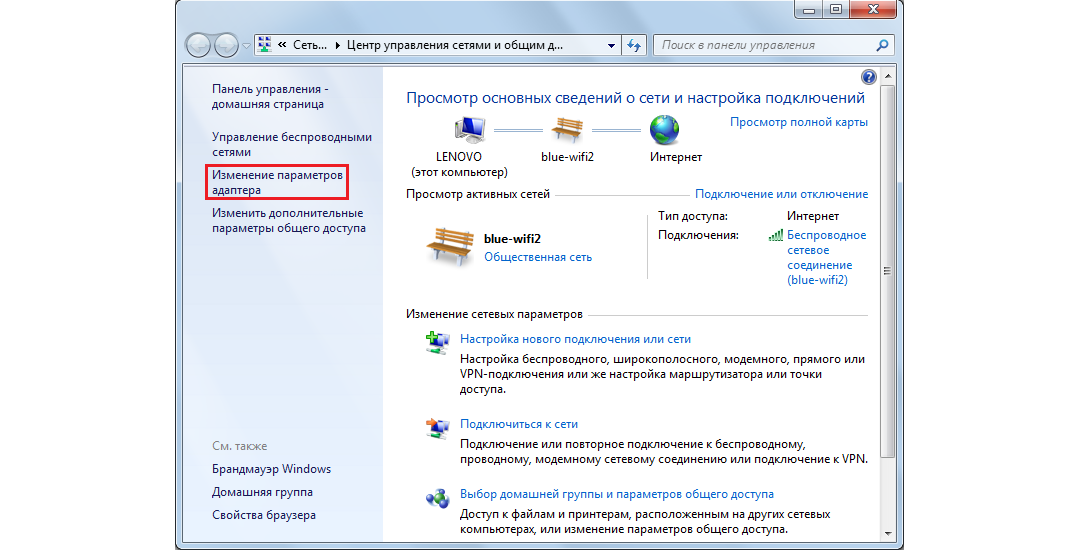

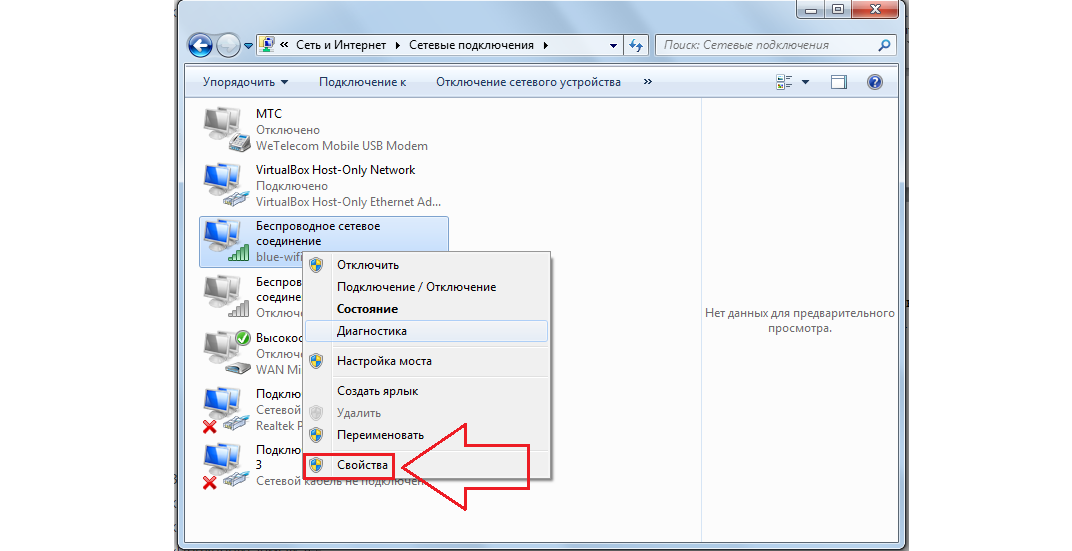

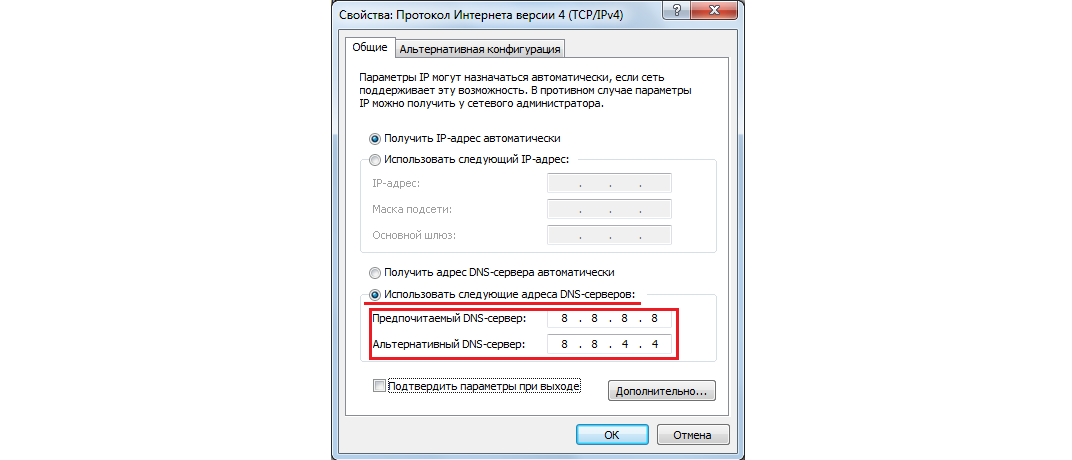

Эта процедура выполняется следующим образом:

Рис. 4. Доступ к центру управления сетями

Рис. 5. Нужный пункт в центре управления

Рис. 6. Список доступных подключений и выпадающее меню нужного

Рис. 7. Доступ к свойствам протокола версии 4

Рис. 8. Редактирование адресов DNS-серверов

Вот так все просто!

Но есть несколько критериев, по которым можно определить, стоит ли вам выполнять вышеописанную процедуру.

Когда лучше подключиться к DNS-серверу 8.8.8.8

Речь идет о следующих критериях:

В любом случае, DNS-серверы от Гугл являются быстрыми, бесплатными и, что самое главное, стабильными!

Рис. 9. Смена DNS может помочь обойти блокировку сайта

Многие пользователи на форумах пишут, что неспроста Google дает пользователям такую альтернативу.

С помощью своих серверов они собирают данные о пользователях и спокойно могут читать нашу переписку, брать логины, пароли и получать доступ к другой личной информации.

Поэтому есть смысл разобраться в том, так ли это на самом деле.

Вам это может быть интересно:

Насколько безопасны DNS от Гугл

Дэвид Улевич, основатель OpenDNS, сервиса, который тоже предоставляет DNS-серверы многим пользователям, выразил мысль о том, что Google действительно будет собирать всю личную информацию.

Сам директор Гугл Эрик Шмидт говорил о том, что компания может раскрывать такие данные.

Более того, уже были случаи, когда такие манипуляции становились причиной начала судебного разбирательства.

Но исходя из практики, единственное, чем могут быть опасны такие серверы, так это наличие контекстной рекламы.

То есть Google будет собирать информацию о вас, а потом, на основании собранных данных, показывать определенные рекламные материалы.

Это происходит даже если не использовать альтернативные DNS от Гугл. Только тогда используются ваши поисковые запросы. Поэтому избежать этого никак не получится.

Более того, от контекстной рекламы вообще можно избавиться, если поставить на свой браузер те или иные расширения, к примеру, AdBlock. Ничего сложного в этом нет.

Поэтому можно сделать вывод о том, что DNS-сервер 8.8.8.8 можно и нужно использовать при возникновении проблем с официальными DNS.

Рис. 10. DNS-серверы от Google безопасны

Ниже наглядно показана процедура смены сервера.

Если не открывается сайт, то это не значит, что сайт не работает. Скорей всего Ваш провайдер не спешит обновлять список ДНС серверов. Стоит позвонить и объяснить какие они плохие или вместо обращения в суппорт провайдера настраиваем протокол интернета TCP/IP с помощью бесплатного DNS сервера от Google. Для этого в свойствах протокола интернета TCP/IP

"Мы живем в обществе, где технологии являются очень важной частью бизнеса, нашей повседневной жизни. И все технологии начинаются с искр в чьей-то голове. Идея чего-то, чего раньше не существовало, но однажды будет изобретено, может изменить все. И эта деятельность, как правило, не очень хорошо поддерживается"

Читайте также: