Дешифратор для вируса эбола

Вирус Эбола зашифровал файлы

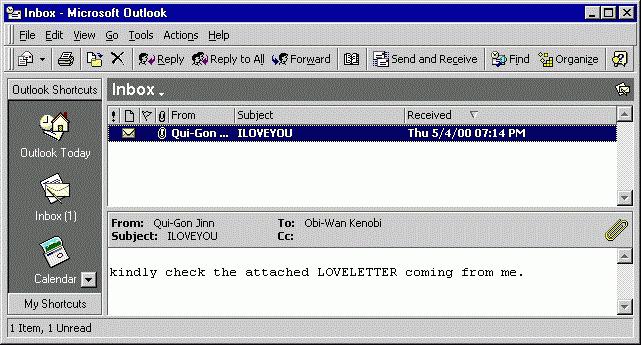

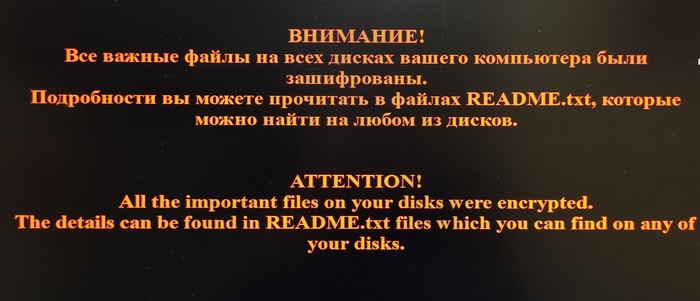

29 сентября пришло письмо на электронку, открыл его по ссылке и на тебе счастье. Сети нет.

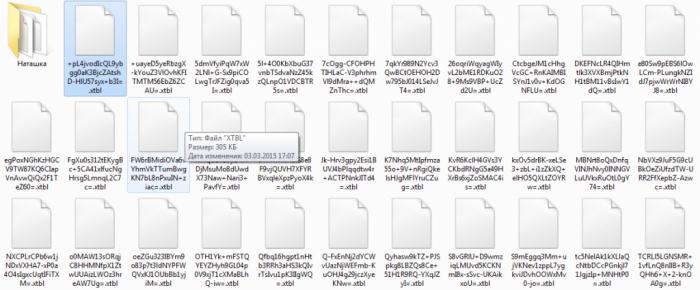

Вирус Эбола переименовал и зашифровал файлы

Вирус Эбола зашифровал файлы. К зашифрованным файлам добавлено расширение.

Вирус Эбола зашифровал файлы на компе

На днях получили письмо из суда,где описывалось и дата и номер дела и сумма штрафа, всю подробную.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

Компьютер перезагрузится.

После перезагрузки, выполните такой скрипт:

Файл quarantine.zip из папки с распакованной утилитой AVZ отправьте с помощью этой формы или (если размер архива превышает 8 MB) на этот почтовый ящик: quarantine safezone.cc (замените на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: virus в теле письма.

Для расшифровки попробуйте утилиту.

Чисто.

Для закрытия уязвимостей вашей системы, сделайте лог SecurityCheck by glax24.

Лог, который откроется, скопируйте и вставьте в пост, сам файл выкладывать не нужно, затем скачайте и установите все обновления по ссылкам .

| 16.10.2014, 13:11 |

| 16.10.2014, 13:11 |

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. Вирус эбола зашифровал и переиминовал файлы Вирус Эбола переименовал и зашифровал все файлы Вирус "Эбола" переименовал и зашифровал все файлы Вирус "Эбола" зашифровал и переименовал файлы Относительно недавно в сети Интернет появился новейший вредитель – вирус-шифровальщик XTBL. Для многих пользователей он стал настоящей головной болью. Дело в том, что по сути своей это программа-вымогатель, справиться с которой не так-то просто. Но посмотрим, что можно сделать и какие действия предпринимать крайне не рекомендуется. Что такое XTBL-вирус?То, что компьютерные вирусы существуют, никому объяснять не нужно. Их сегодня можно насчитать сотни тысяч. Но вот одной из самых глобальных проблем стало недавнее появление XTBL-вируса, удаленно шифрующего данные на пользовательском компьютерном терминале.

Конечно, в базе данных сигнатур вирусов любой корпорации, разрабатывающей антивирусное программное обеспечение, имеется достаточно много шаблонов, по которым можно отслеживать подозрительные файлы и вредоносные коды, но, как оказывается, это не всегда помогает.

Как вирус проникает в систему?Что касается проникновения в систему, здесь можно отметить несколько важных аспектов. Дело в том, что вирус с расширением XTBL как таковой себя не проявляет. Чаще всего угроза приходит в виде письма на электронную почту с вложениями архивного типа или типа .scr (стандартное расширение файлов скринсэйвера Windows).

Исходя из этого, можно посоветовать, никогда не отрывать вложения, содержащие такие файлы, причем даже если они пришли из надежного источника. В крайнем случае, если имеется установленный штатный антивирусный сканер, перед открытием вложения его нужно попросту проверить на предмет содержания угроз. Как выглядят последствия действия вируса?Последствия, увы, крайне печальны. Если уж пользователь "подхватил" такую заразу, нужно быть предельно внимательным. Сам вирус удаленно шифрует пользовательские файлы на компьютере (чаще всего это касается фото или музыки) с переименованием имен в набор букв и цифр и применением расширения .xtbl.

Как уже понятно, делать этого не стоит. В итоге можно просто потратить деньги, а взамен не получить абсолютно ничего (собственно, так и происходит). Самостоятельные попытки избавления от вирусаК сожалению, технология, по которой работает вирус с расширением XTBL, пока еще досконально не изучена, так что говорить о каких-либо активных действиях не приходится. Антивирусные утилиты

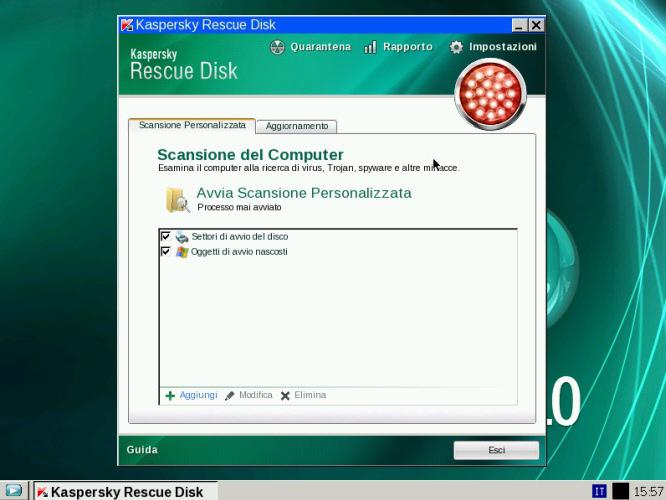

Хотя в некотором отношении XTBL-вирус и ведет себя как обычный троян, тем не менее действие его во многом отличается от стандартной схемы. Даже попытка поиска вирусного файла в системе стандартным сканером или в ручном режиме, а также последующее удаление приводят только к тому, что вирус создает собственную копию, маскируясь под системные или пользовательские файлы. В этом случае отыскать его на компьютере становится просто сизифовым трудом. Более того, в самом вирусе заложена защита от подобного вмешательства. Онлайн-сканированиеЧто касается онлайн-дешифрации, можно сказать только одно: на данный момент ни у кого из разработчиков нет абсолютно никаких средств для этого. Так что, если вам предлагают воспользоваться услугами какого-то веб-ресурса, можете быть уверены, что это полный развод. В приоритете создания противоядия у всех IT-гигантов эта проблема стоит первоочередной. Но не все так плохо. Можно ли найти дешифратор файлов после вируса XTBL?Как уже понятно, сегодня хоть какого-то мало-мальски работающего средства по защите от этого вируса в природе не существует. Однако можно попробовать предотвратить действия, им совершаемые. Может быть и другая ситуация, когда на компьютерном терминале уже присутствует XTBL-вирус. Как удалить его? Сделать это можно только при помощи стандартного антивируса (но ни в коем случае не вручную), хотя и данное действие не является залогом того, что пользователь избавится от этого вредителя. Если ничего не помогаетНа крайний случай, если уж совсем ничего не помогает, можно воспользоваться для удаления трояна программами типа Rescue Disc с антивирусным программным обеспечением. Речь о дешифровании сейчас не идет. По крайней мере хотя бы удалить XTBL-вирус в еще, так сказать, незапущенном виде до старта Windows можно при помощи утилит типа Rescue Disc.

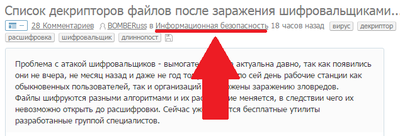

Самого-то вредителя удалить можно. Если же дело касается последствий воздействия трояна, увы, пока ничего сделать нельзя. Судя по всему, XTBL-вирус относится к вредителям нового поколения, для которых лекарство еще не создано, хотя все усилия направлены именно на это. ЗаключениеНо отчаиваться не стоит. Думается, в ближайшее время решение этой проблемы будет найдено. Тут главное – не паниковать, не выключать компьютер и не переименовывать файлы. Лучше дождаться официального релиза антивирусного решения, а то самостоятельно все просто можно испортить. Проблема с атакой шифровальщиков - вымогателей была актуальна давно, так как появились они не вчера, не месяц назад и даже не год тому назад. И по сей день рабочие станции как обыкновенных пользователей, так и организаций подвержены заражению зловредов. Файлы шифруются разными алгоритмами и их расширение меняется, в следствии чего их невозможно открыть до расшифровки. Сейчас уже имеются бесплатные утилиты разработанные группой специалистов.

Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки. Ниже приведу список таких вирусов: Bitman (TeslaCrypt) version 3 Bitman (TeslaCrypt) version 4 CryptXXX versions 1 CryptXXX versions 2 CryptXXX versions 3 Marsjoke aka Polyglot; Shade (только файлы с расширениями .xtbl, .ytbl, .breaking_bad, .heisenberg) Trend Micro Ransomware (20+ разновидностей) Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились. Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему. 1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик; 2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах); 3.Находим на NoMoreRansom нужную утилиту; 4.Читаем руководство (ссылка For more information please see this how-to guide); 5.Запускаем утилиту и выполняем действия по гайду (пункт 4).

@BOMBERuss, скажите, товарищ, а если пишет, что в утилите (shade descryptor) не найден ключ для расшифровки выбранного файла, что можно сделать? Призывать не обязательно. Я и так вижу все комменты в топике. Чтобы утилита выявила ключик нужен шифрованный файл и его не шифрованная копия (взять из мыла и т.д.). 1.Проверьте те ли копии файлов использованы для извлечения ключа. 2.Попробуйте извлечь ключ из другого файла. 3.Плачьте (возможно это другая версия вируса, которая использует другие алгоритмы шифрования. Увы и ах. ) В копилку, месяц назад на работе все данные потер cfl.helpme@india, было много лицензий касперского, но их техподдержка отправила в пешее эротическое. Расшифровала поддержка доктора веб. Просто увидел логотип касперского и опять бомбануло) AutoIt это не шифровальщик. Это язык, обрабатываемый интепретатором. С таким же успехом к шифровальщикам можно отнести и яву с питоном. Вы сидите в лиге истории? Советую пойти туда и там умничать. Здесь сообщество ИБ и за названиями вирусов шифровальщиков следует слово Ransomware, так как все они относятся к категории вирусов-вымогателей. а есть какие ни будь материалы по расшифровке файлов после wannacry ? вы выкладывали пост по борьбе с шифровальщиком, вот спросил у вас, вдруг есть какая ни будь информация по расшифровке фйлов после wannacry Специально для "вас" пробежался по постам сообщества и скидываю ссылки раз "вам" лень: Большей информацией мы в сообществе Информационная безопасность не располагаем. В перечислении вами списка зловредов - не увидел ни одного "Ransomware", уж извиняйте. Они почти ВСЕ Ransomware и это слово не стал дописывать каждый раз ибо это сообщество Информационная Безопасность. Смотрите внимательно заголовок (скрин для слепошарых ниже). Учите матчасть, как закончите с историей. А если Вам до сих пор не понятно, то покажу как видят список пользователи сообщества. the Merry X-Mas ransomware the HiddenTear Ransomware Мысль понятна? Или Вы в Лиге Истории тоже усердно доказываете свою правоту, упираясь что Ленин по настоящей фамилии был Джугашвили, так же он негр в гриме и приплыл из Японии, а революцию мутил вместе с Черчиллем?

Блин, ну уж извиняйте, но если пост выходит на главную - я хз из ИБ он или из "весёлых картинок". Взгляд зацепился за знакомую вещь - и я написал что сама по себе данная вещь зловредом не является. При чем тут история вообще? Что за непонятная агрессия? Что за "пойти туда и там умничать"? Не обращай внимание обычный, BOMBERuss, ЧСВ получивший дольку прав :) На будущее - вирусам, уязвимостям и техникам хакерских атак принято давать название. Как правило по методу атаки, методу атаки или поведению схожему с чем либо, а также, в случае с шифровальщиками, по расширению файлов после шифрования))))

Пост написан для тех кому действительно нужна помощь в расшифровке файлов после атаки вируса, а не для срача с людьми, считающими себя умнее всех. Ага, тоже взгляд зацепился. Первая мысль была: блин, интересная идея называть шифровальщики известными утилитами. Тут скорее всего зловред устанавливал автоит, на который не реагирует антивирус, а потом запускал некомпилированный скрипт. на днях поймали шифровальщика с префиксом *.amnesia . Помогла утилита от Emsisoft - Decrypter for Amnesia2. Может кому нибудь пригодится подскажите, как это можно сделать? это похоже на то, как услышал от кого то анекдот и пытаешься его пересказать человеку, от которого его же и услышал Круто, единственная проблема что большинству этих расшифровальщиков нужен зашифрованный и оригинальный НЕ зашифрованный файл, в 99% случаев его нет, а в 1% случаев его наличие означает наличие бекапа и ненужности расшифровальшика((( Это нужно специалистам которые будут разгадывать алгоритм шифрования. Самой утилите никакие оригинальные файлы не нужны. Специалисты создавшие утилиту уже выявили алгоритм шифрования. Самой утилите нужны зашифрованный файл и его не зашифрованная версия чтобы при помощи алгоритма высчитать ключ шифрования для конкретной рабочей станции. При помощи этого ключа шифрования и осуществляется дальнейшая расшифровка оставшихся на ПК (сервере) файлов. все что в статье старье несусветное) Речь тут не идет о взломе RSA как таковом. Речь идет о том, что по сверке оригинального файла с зашифрованным - можно определить версию шифровальщика, и, возможно, подобрать декриптор из взломанных в песочнице зловредов. О чем ты говоришь? Людей на рынке разводят трюками из 19-го века. Что для тебя старье, то для другого проблемой может быть. не могу найти тип шифровальщика который делает файлы *.just Может кто подскажет? Старый вирус. Зашифровал файлы и самоуничтожился. Судя по всему дешифровщика пока не имеется, но и не факт что удастся расшифровать после оплаты. Ого, аж 21 мая 2017 г. Да, ужасно давно. Преданья старины глубокой. А я про то что ГОД назад: Плюсую, тоже надо фигня полная. тут либо атака на сам алгоритм, либо брутфорс на перебор комбинаций. Несколько дней назад ты узнал по ТВ про WannaCry, а шифровальщики уже более пяти лет шифруют и выкупы требуют. Плохо знаешь матчасть. Статью написал Я ТОЛЬКО ЧТО! А проблема актуальна давно и по сей день. Просто информирую лл что можно расшифровать файлы после многих вирусов-шифровальщиков. А то начнут винду сносить с базами 1С, думая что подцепили WannaCry (он же Wana Decrypt0r, WCry, WannaCrypt0r и WannaCrypt) и нет возможности восстановить файлы, хотя на самом деле произошло поражение зловредом Crypton и можно расшифровать данные. Кстати подумают они из-за таких как ты, тех кто панику разводит. Если речь идет о WannaCry, то стоит подождать. Возможно появится инструмент для расшифровки. Но, помните - НЕ ПЛАТИТЕ МОШЕННИКАМ в сети интернет, которые обещают расшифровать данные за определенную плату. Их сейчас очень много. Специалисты в данной области распространяют свои утилиты БЕСПЛАТНО! Хорошо не буду. Не подскажите как в биткоины перевести рубли? Не рабочий сегодня деньСегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

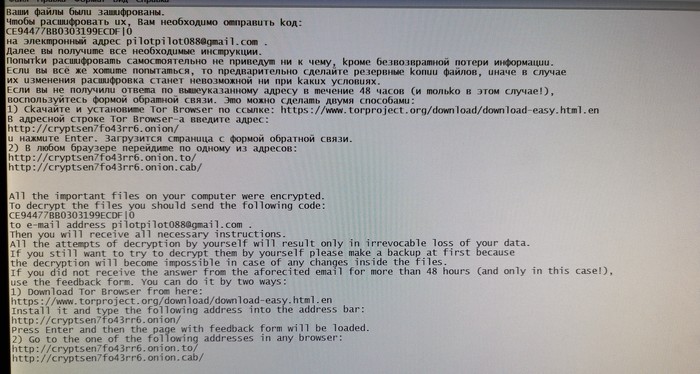

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

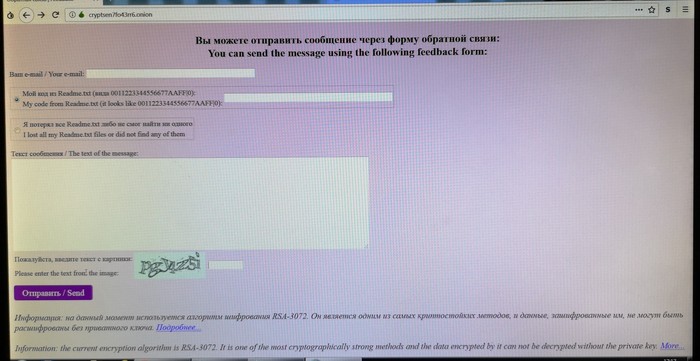

Просмотрев несколько форумов таких как, Каспеский и dr.web, паника началась и у меня, разработчик все зашифровал в системе RSA-3072. Пройдя по ссылке которая указана в .txt от разраба, перед мной предстал сайт связи с террористом

Это и есть ягнятник Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса. P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

Автор вредоноса Sigrun бесплатно предоставил русскоязычным пользователям дешифровщикВ случае с иностранными пользователями злоумышленник требует выкуп в размере $2,5 тыс. в криптовалюте.

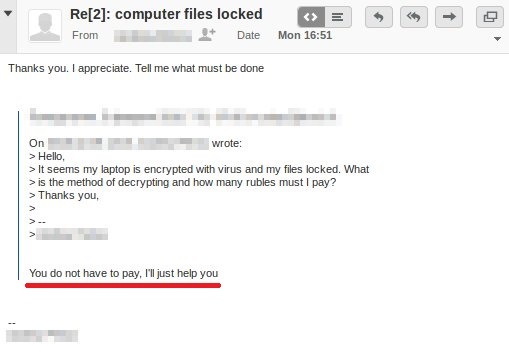

Разработчик вредоносного ПО Sigrun бесплатно предоставил пользователям, у которых русский язык указан в качестве основного, дешифровщик файлов. Об этом сообщил специалист по кибербезопасности Алекс Свирид (Alex Svirid) в соцсети Twitter. Как следует из предоставленных одним из пользователей Twitter скриншотов, если в случае с американским пользователем злоумышленник потребовал выкуп в размере $2,5 тыс. в криптовалюте, то жертве из России хакер согласился помочь бесплатно.

Как полагают специалисты, автор вредоносного ПО сам проживает на территории РФ и подобная тактика является попыткой избежать излишнего внимания со стороны правоохранительных органов. Вредонос Sigrun представляет собой вымогательское ПО, которое после инфицирования компьютера требует у пользователей выкуп в криптовалюте за дешифровку данных.

Новый вирус-шифровальщик: Bad Rabbit. Атакованы "Интерфакс", "Фонтанка" и ряд украинских организаций

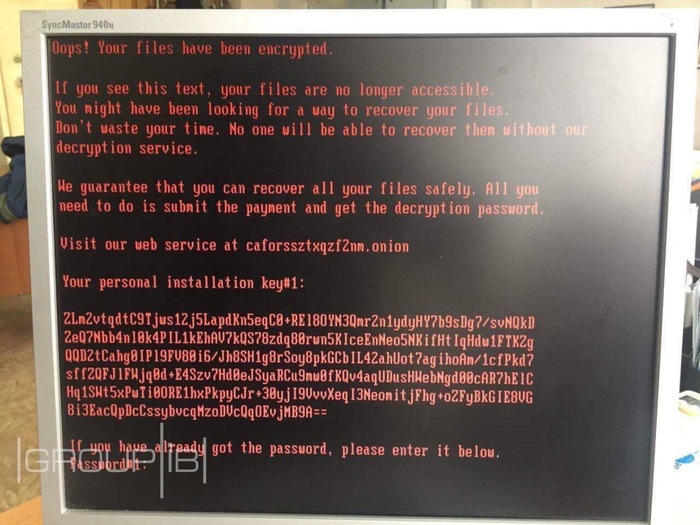

На момент публикации материала сайт агентства был недоступен. В социальных сетях сотрудники агентства опубликовали фотографии экранов своих рабочих компьютеров. На них виден текст, согласно которому хакеры требуют выкуп в биткоинах. При этом указано название вируса, заблокировавшего компьютеры, — Bad Rabbit. Сумма выкупа за каждый компьютер составляет 0,05 биткоина (более 16 тыс. руб. по курсу 24 октября). После получения суммы выкупа злоумышленники обещают передать пароль для доступа к информации. by Владимир Мартьянов • 20.08.2014 • 86 комментариевРаспространение началось 20.08.2014 А есть ли частичная расшифровка для doc и xls файлов? Для данного трояна либо полная, либо никакой. Помогите удалить вирус эбола , пожалуйста . там все документы для учёбы ( Как там продвигаются работы? Жду вашего дешифратора… Здесь вы его можете до бесконечности прождать. Обращайтесь в техподдержку. Известен ли список ip/url серверов, на которые обращается щифровщик? Каков перечень на сегодняшний день? Известен, но как не сложно догадаться, он не будет выдаваться каждому встречному. Подскажите, какие-то антивирусы уже детектируют данный шифровальщик? Прочитайте еще раз информацию по данному трояну и вы найдете там название трояна, а раз есть название — какие-то антивирусы его, несомненно, детектируют. Нам прислали дешифровщик. Он поможет?? Дешифровщик есть и у нас, но нет паролей… есть дешифровщик и пароль, нужен ? Нужен пароль, код расшифровки у нас свой есть, лучше оригинального 🙂 поделиться дезинфектором и паролем ? Только паролем, расшифровщик у нас свой есть. Буду благодарен, если поделитесь)) 7menov@gmail.com Добрый день. Расшифровка файлов это вопрос времени или все-таки придется заплатить вируснякам? Все — вопрос времени. Может еще месяца 3 надо ждать, может 3 года… Доброго времени суток! Правильно ли я понимаю, что уже есть дешифровщик и надо только подождать пароль. И раз так, то обращаться к доктору вебу не имеет смысла? Расшифровщик есть, часть паролей тоже есть. Поясните пожалуйста, в чем загвоздка? Если Вы говорите, что есть расшифрофщик, есть часть паролей — я понимаю так, что и частичная расшифровка возможна? Я не очень силен во всем этом, поэтому буду благодарен Вам за разъяснение. Пожалуйста, помогите, восстановить файлы 1С. Каким путем он распространяется? Ни как не могу понять, вчера было заражено 2 компа, 1 заразили эл. письмом, второй не понятно, подозреваю что по локалке. Сегодня позвонили сказали уже третий заражен. Опишите пожалуйста все пути по которым он передается, ибо экспериментировать нет возможности. e-mail рассылки использует. у нас это было без почты. человек по ссылке, нам неизвестной кликнул. заразил все шары, доступные ему в сетевом окружении. Ссылка была в письме, о заражении другими путями достоверных данных нет. Есть ли возможность лечения данной болезни? Вся сетка эту хрень подцепила. Прочитайте что написано на странице, к которой оставляете комментарий. И читайте FAQ. Это понятно, так заразился 1 компьютер, а как он передался на остальные 3? Напомню они в локальной сети. Смотрите на права доступа того юзера, который запустил файл. Напомню, что подключенные сетевые диски могут быть никак не защищены. Доброго времени суток! Помогите, база 1 С накрылась за полгода, очень нужна расшифровка и пароли! Помогите в расшифровке потерял все фото детей не знаю что делать. Владимир, купил я дешифровщик. все расшифровал. готов вам прислать. напишите мне нв мыло. или мыло напишите — пришлю. Владимир, с вами babasil поделился паролем? Вы не задумывались о том, что ЕГО пароль и ВАШ пароль — разные пароли? А задумайтесь… можно ли вас также пароль попросить? Можете и не спрашивать, а 16 случайных букв и цифр использовать, эффект будет как от чужого пароля: убитые окончательно файлы. В XP могло не быть такого функционала вовсе Не знаю если это важно. После сравнения с копиями тех что были не тронуты заметил что те которые шифрованные и открывются после переименования на 4 байте больше оригиналов. Сравнил HEX редактором. Различий нет кроме размера файлы для тех что открываются Из чего я делаю вывод что вирус видимо не зашифровал те которые открываются по какой причине, а только изменил размер файлы каким то образом Доброго времени суток, читающей публике! Данная запись будет к сожалению не о добром, и не о радио хобби…. но рекомендую дочитать до конца. Работаю я айтишником (читай – компьютерщиком, программистом, эникейщиком или тем чуваком который весь день лупится в монитор и пытается помочь пользователям ОдинЭски к примеру….), короче – занимаюсь я аутсорсом IT, по русски говоря – чиню/настраиваю/подстраиваю комПутеры и соФты своим клиентам. По “мудрой” затее нашего государства, по вводу онлаин касс в магазинах, работы нам айтишникам… прибавилось. Теперь мало того, чтобы поставить на учет онлаин кассу в налоговой надо пройти все круги …… (молчу чего), потом еще плати всем “прокладкам” которые передают чеки с кассы….. туда… Сорри, не буду грузить. А история вот о чем – утро предыдущего понедельника порадовало ясной, теплой осенней погодой, бабье лето короче! Но счастье было не долгим, первый звонок насторожил. Аллле Саша….. у меня какая то фигня на компе, все по англицки, ничего не открывается…. Чутье не подвело, сразу крикнул в трубку – вырубай нафиг интернет, ну то-есть роутер из розетки. Роутер – такая штука через которую раздается интернет в локальную сеть квартиры/офиса и тд и тп. Он же и связывает все компы локальной сети. Выключив роутер – мы предотвратили дальнейшее распространение гадости по внутренней локальной сети. Не, конечно разные варианты бывают, но корп… локальные сети, я тут рассматривать не буду. Приехал на место (клиенты у меня все на удаленке (аля ТимВивер), но к своей удаленке, я их подключаю по нужде, поняв что, там что то не так…. я решил приехать и посмотреть в живую, а не подключаться через интернет….), посмотрел и понял….. приплыли…. словили шифровальщика. А именно ту поскудную вирусную гадость, которая тупо зашифровывает все данные на компутере, по стандартному алгоритму шифрования. Ладно шутки в сторону…. Клиент словил шифровальщика из разновидности Crusis – фоновая программа которая зашифровывает все файлы с данными от фоток до компьютерных баз. Т.е. к имени файла после шифровки добавляется: 1. id – уникальный код 2. адрес электронной почты – куда можно отправить запрос на дешифровку данных Как правило в папке с зашифрованными файлами присутствует текстовый файл c информацией типа – all your data has been locked us You want to return? write email decryptbox@harma.cc в переводе – все файлы зашифрованы, для расшифровки пишите на указанный адрес. Адрес может быть произвольный. Клиент резервных копий не хотел делать, денег пожалел на покупку сопутствующего оборудования. Копии баз 1С конечно делал но на тот же жесткий диск компьютера. Я первым делом посетил замечательный ресурс NO MORE RANSOM. На данном ресурсе можно проанализировать зашифрованный файл в резделе Крипто-Шериф и попробовать подобрать дешифровщик. Но в данном случае разновидность шифровальщика оказалось свежей (HARMA/DHARMA/EBOLA). Обращения в тех.поддержку касперского и прочих, оказались бесполезными – ответ один – вылечить попробуем, а расшифровать не сможем…. После попробовал, сделав новый почтовый ящик на доступном ресурсе, написал вымогателям…. Через час получил ответ, где в вежливой форме было написано – конечно поможем, пришлите зашифрованный файл размером до 3 мегабайт. Отослал…. Через пару часов пришло письмо со скриншотом, где было видно, что вордовский отправленный зашифрованный файл был успешно открыт. Далее текст – оплата за расшифровку 3000$, если в течении 24 часов сумма в биткоинах не будет переведена на указанные реквизиты, стоимость рашифровки будет от 5000$. Далее общение с клиентом не буду озвучивать, в итоге – поставили все с нуля, клиент купил внешний HDD для резервных копий и теперь каждый день, копирует данные на внешний носитель… Проанализировав конкретную ситуацию клиента, увидел:

На последок немного информации: 1. Антивирус стоял и тем более купленный, озвучивать какой не буду. В техподдержку антивируса было все отправлено, пусть сами разбираются. 2. Брандмауэр Windows 10 Prof (лицензия) был включен. 2. Принцип работы этой разновидности компьютерного вируса – попробуйте за архивировать любой файл с паролем не менее пяти символов, ну хотя бы в zip стандартными средствами Windows…. Антивирус какой нибудь среагируют на эти действия? – НЕТ! Попробуйте подобрать пароль… – если подберете – научите как! Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|