Clamav не находит вирусы

Архив номеров / 2005 / Выпуск №9 (34) / Все ли возможности ClamAV вы используете?

Все ли возможности ClamAV вы используете?

ClamAV – антивирусная система, распространяемая под лицензией GPL. Постоянные обновления программы и базы вирусов (не реже чем 3 раза в неделю) дают понять, что проект активно поддерживается разработчиками из многих стран. Его возможности гораздо шире, чем простое сканирование файлов на вирусы, об этом и пойдет сегодня речь.

Установка и конфигурирование

# make -f makefile.unix lib

# install -s -D -m 755 libunrar3.so /usr/lib/libunrar3.so

# install -D -m 644 dll.hpp /usr/include/libunrar3/dll.hpp

Для установки в ОС Linux я создал RPM и SRPM-пакеты. Их можно скачать там же.

После установки есть смысл проверить работоспособность сканера. Для этого в исходных текстах существует папка test. Зайдем в нее и выполним:

Результат должен быть примерно следующим (см. рис. 1):

Рисунок 1. Результат тестирования установленного антивируса

Если в каком-то файле не найден вирус, то вы невнимательно следили за сообщениями скрипта configure. Например, если вирус не найден в архиве clam.exe.bz2, то скорее всего у вас не установлен пакет bzlib-devel.

Ее необходимо сохранить в какой-то файл, например virus.txt, затем проверить запуском команды

В папке test отсутствуют файлы, запакованные rar3, поэтому для проверки этой функциональности необходимо создать архив с тестовой вирусной сигнатурой самостоятельно.

Рассматриваемая антивирусная система имеет широкие возможности, но большинство системных администраторов использует только некоторые из них, необходимые для решения какой-то определенной задачи.

Сканирование файлов с помощью ClamAV

Сканирование производится командой clamscan. Для эффективности можно вводить дополнительные параметры, например:

- clamscan -r /directory – рекурсивное сканирование, т.е. сканирование в подкаталогах;

- clamscan -i – показывать только инфицированные файлы;

- clamscan -move=/infected_files_dir – перемещение инфицированных файлов в отдельную директорию;

- clamscan -remove – удаление инфицированных файлов.

Последний параметр я не рекомендую использовать, т.к. не редкость когда ClamAV ошибается. В моей практике был случай, когда ClamAV находил вирус Oversided.zip в zip-архивах. При распаковке архивов антивирусная система считала файлы неинфицированными. Мы проводили специальную проверку запакованных файлов альтернативными продуктами – вирусы найдены не были.

При обнаружении вируса clamscan отобразит это в статистике сканирования (см. рис. 2).

Рисунок 2. Пример обнаружения вируса

Регулярность полного сканирования файловой системы сервера на вирусы зависит от нескольких параметров, таких как ресурсы сервера, предоставляемые сервисы, требуемая надежность и т. п. Вы сами должны выбрать необходимую частоту. Некоторые специалисты рекомендуют запуск сканирования из cron по расписанию, хотя это и небезопасно, так как для этой программы не редкостью является подверженность отказу от обслуживания, правда, эти проблемы вовремя устраняются разработчиками в очередных версиях.

Если необходима дополнительная функциональность, такая как on-access-проверка файлов или интеграция с MTA, то требуется запуск демона clamd. Для этого необходимо отредактировать конфигурационный файл clamd.conf.

Если необходимо, чтобы сканирование проходило с использованием демона clamd, нужно воспользоваться командой clamdscan. Она является урезанной версией clamscan. После нахождения вируса clamd создаст соответствующую запись в лог-файле и выполнит определенное администратором действие (если данные опции включены в clamd.conf). Также этот способ сканирования более удобен при использовании проверки по расписанию.

База вирусов регулярно обновляется. Для обновления используется программа freshclam, которая берет настройки из конфигурационного файла freshclam.conf.

Для автоматического обновления достаточно поместить простой скрипт в cron:

Clamav-milter – сканирование почты на вирусы

Для интеграции ClamAV с MTA необходимо выполнить:

На данный момент ClamAV поддерживает множество различных интерфейсов к MTA: amavisd-new, amavisd-ng, CommunyGate Pro (модуль cgpav), Courier (модуль ClamCour), postfix (модули clamfilter, clamSMTP, clapf), exim (патч exiscan), qmail (модуль Gadoyanvirus), hMailServer, sendmail (модуль j-chkmail, mailness), MailAvenger и многие другие.

On-access сканер вирусов – Clamuko

Одна из великолепных возможностей, которая реализована в ClamAV – Clamuko – сканирование файлов при попытке их чтения или запуска. Она реализована с помощью модуля ядра Dazuko. Когда я говорю о возможности проверки файлов при чтении, многие системные администраторы говорят, что это лишнее – вирусы в UNIX не живут. Это совершенно неверно, см. статью Криса Касперски о вирусах в UNIX [6]. Также данный вид проверки файлов подходит для файловых серверов. Я использую в своей локальной сети сервер с ОС Linux ALT Master 2.4 в качестве основного контроллера домена на базе Samba 3.0.14. Я ввел проверку перемещаемых профилей и общей сетевой папки.

Результаты небольшого тестирования скорости:

- копирование двух файлов общим размером 72 Мб:

- без проверки антивирусом – 1,5 секунды;

- с проверкой антивирусом – 45 секунд;

- копирование 60 файлов общим размером 3 Мб:

- без проверки антивирусом – менее секунды;

- с проверкой антивирусом – 3 секунды;

- копирование 540 файлов общим размером 24 Мб:

- без проверки антивирусом – 1 секунда;

- с проверкой антивирусом – 7 секунд.

Из этого небольшого теста можно сделать вывод, что задержка при проверке файлов сильно растет с увеличением размера файлов. При проверке документов задержка практически незаметна, даже если общий размер файлов достаточно большой.

Для установки модуля dazuko необходимо скачать последнюю версию с официального сайта, разархивировать и выполнить:

- для версии ядра Linux 2.2-2.4:

# mknod -m 600 /dev/dazuko c `grep dazuko /proc/devices | sed "s/ .*//"` 0

- для версии ядра Linux 2.6:

# mknod -m 600 /dev/dazuko c `grep dazuko /proc/devices | sed "s/ .*//"` 0

# mknod /dev/dazuko c 33 0

Samba-vscan – защита файлового сервера

Данный проект от OpenAntiVirus создает расширение к файловому серверу Samba – проверка на вирусы, которая осуществляется с помощью ClamAV, Kaspersky AntiVirus, Symantec AntiVirus Engine и некоторых других.

Данный проект отличается от предыдущего тем, что нет необходимости подключать дополнительные модули ядра и не проводится локальная проверка файлов.

Установка для Samba версий 2.2.4 и выше отличается. Я не стану описывать установку для старых версий и остановлюсь на Samba 3.

Для того чтобы установить samba-vscan, вам потребуются исходные тексты Samba: скачиваем, разархивируем, заходим:

Разархивируем, копируем в каталог исходных текстов Samba командой:

# cp -ra samba-vscan-версия путь_к_исходникам_Samba/examples/VFS

# cp -a clamav/vscan-clamav.conf /etc/samba

Далее правим конфигурационный файл smb.conf. Выбираем ресурс, который будет проверяться антивирусом, например:

comment = virus-protected directory

vfs object = vscan-oav

vscan-clamav: config-file = /etc/samba/vscan-clamav.conf

Наиболее распространенные опции:

Перед запуском просмотрите /etc/samba/vscan-clamav.conf. Мне пришлось добавить в него:

clamd socket name = /var/lib/clamav/clamd.socket

Проблема как этой, так и предыдущей реализации on-access-сканирования при работе с Windows-клиентами – задержка при переходе между директориями. Дело в том, что windows упорно пытается найти значки в самих файлах, поэтому идет запрос на открытие файла. Антивирусная система, а точнее модули on-access сканирования не разбирают тип запроса и выполняют проверку при каждой попытке просмотреть значок. Из-за этого задержки между переходами по каталогам становятся заметны для конечных пользователей. Решением данной проблемы в последнем случае мог бы быть демон кэширования запросов firewall – vscancs от проекта OpenAntiVirus. Это программа, благодаря которой, не происходит сканирование файлов, не изменившихся после предыдущей проверки. Но дело в том, что она находится на стадии разработки и выпущена только альфа-версия.

Антивирусная проверка на прокси-сервере

Существует несколько решений для блокировки файлов на прокси-сервере, основанные на антивирусе ClamAV, некоторые из них были описаны в июльском номере журнала [7].

В некоторых случаях необходима проверка данных, передаваемых по определенному протоколу. Идеальным решением данной проблемы является snort_inline. Это расширение системы обнаружения атак snort, которое позволяет блокировать данные, содержащие вирусы, используя iptables.

Существует огромное количество графических интерфейсов для данной антивирусной системы: AVScan, BeClam, Clamaktion, ClamShell, ClamTk, clamXav, FETCAV, KlamAV, QtClamAVclient, wbmclamav. Наиболее функциональным графическим интерфейсом для KDE является KlamAV (см. рис. 3).

Рисунок 3. Графический интерфейс KlamAV

Он позволяет on-access-сканирование, сканирование вручную, введение карантина для зараженных файлов, автоматическое обновление, проверка почты (Kmail/Evolution).

Рисунок 4. Внешний вид ClamWin

Открытый исходный код ClamAV дает возможность программистам создавать новые проекты на базе этой антивирусной системы, что существенно сказывается на ее популярности. В сравнении с коммерческими продуктами есть один проигрыш – отсутствие эвристического анализа, хочется надеяться, что когда-нибудь эта функция будет добавлена.

Почти беспристрастное сравнение антивирусов LMD, Manul, ClamAV и Вирусдай.

За последний год ряды антивирусов, которые борются с заражением веб-сайтов, пополнились несколькими новыми представителями. Теперь выбор веб-мастера или владельца сайта становится сложнее. Еще год или два назад выбирать было не из чего.

Разборы отдельных случаев применения антивирусов уже публиковались на Хабре. Однако, сколько-нибудь общее и полноценное сравнение никто не делал. Чтобы помочь понять разницу между антивирусными продуктами для борьбы с вирусами на серверах и сайтах мы сегодня сравним по полноте и точности антивирусные базы четырех антивирусов. Сделать постараемся это корректно и беспристрастно.

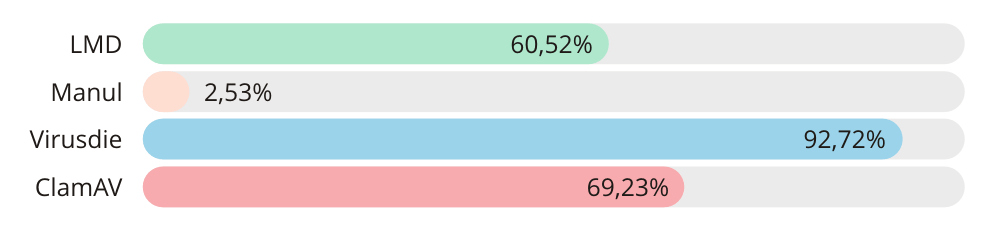

Сравнение точности детектирования

Давайте разберемся с точностью детектирования угроз каждым антивирусом. Для каждого из пациентов возможны ложные срабатывания и наша задача — определить их долю во множестве обнаруженных файлов каждым из антивирусов в отдельности. Ведь никому не нужен антивирус, который показывает пальцем на хорошие файлы вместо зараженных.

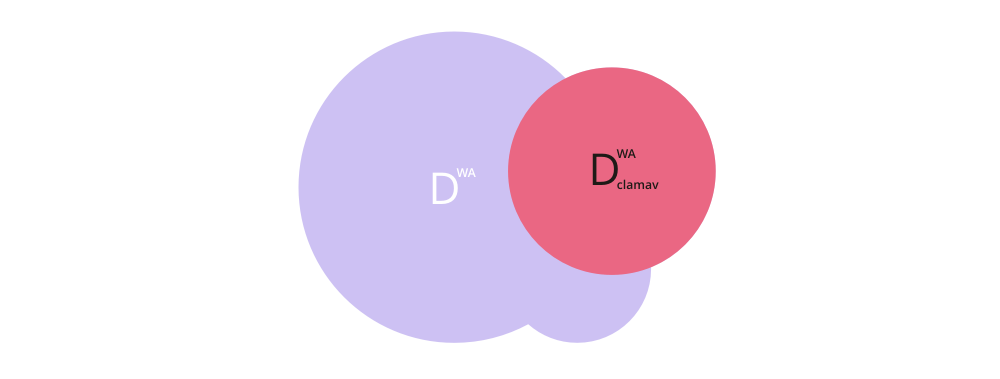

Для анализа точности определения угроз мы будем использовать набор сайтов (W). Разницы между заражениями и подозрениями мы не будем делать из-за того, что подобных функций нет у некоторых антивирусов. Нам придется вручную проверить обнаруженный каждым антивирусом файл на предмет наличия вредоносного кода в нем (мы же боремся за объективность). Такая работа, как вы понимаете, (в случае, если таких файлов много) отнимет много сил и времени. Поэтому мы возьмем набор сайтов W необходимым и достаточным для удовлетворительной точности и сравнительно небольшого времени ручного анализа. W=1500.

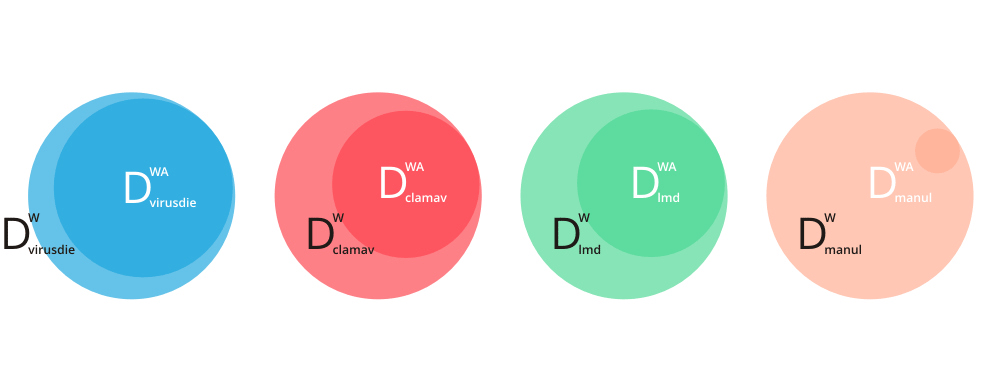

Пусть

,

,

,

— множества файлов, определенные каждым из антивирусов в отдельности при анализе одного и того же набора сайтов (W).

Точностью определения (A) антивируса будем называть подмножество различных гарантированно содержащих вредоносный код файлов

, выявленных им на соответствующем множестве

. Т.е.

,

,

,

.

Для наглядности будем измерять точность детектирования A в единицах соответствующего

. Результаты замеров точности приведены ниже.

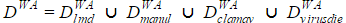

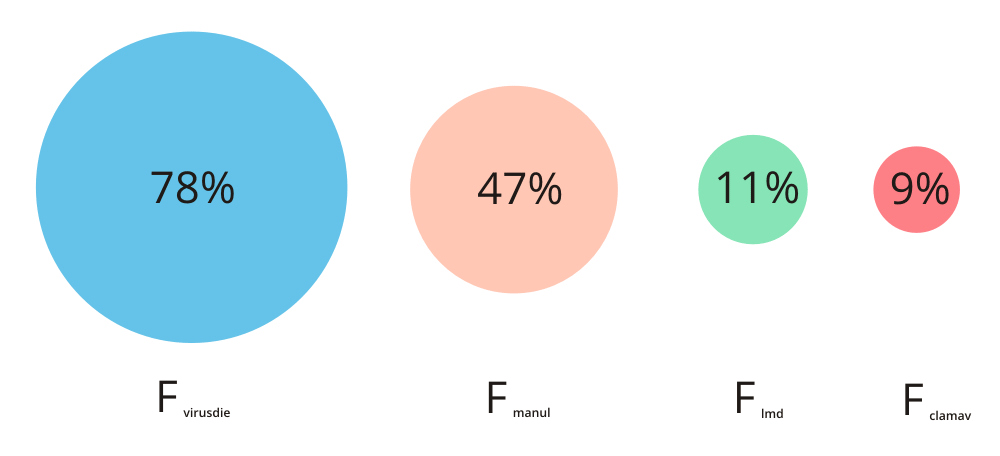

Сравнение полноты определения

Второй важный параметр для антивируса — полнота определения, т.е. количество выявляемых угроз из их полного числа на зараженном сервере или сайте.

Полнота в нашем анализе тесно связана с точностью определения. Мы будем рассматривать для сравнения полноты только точные (не ложные) срабатывания антивирусов.

Возьмем множества точных срабатываний антивирусов из предыдущего теста:

,

,

,

— множества точно зараженных файлов, определенные каждым из антивирусов в отдельности при анализе одного и того же набора сайтов (W). Считаем, что

— это объединенное множество гарантированно зараженных файлов, выявленных антивирусами на заданном тестовом наборе сайтов W. Другими словами,

.

Полнотой определения (F) антивируса будем называть подмножество различных гарантированно зараженных файлов, выявленных им на объединенном множестве файлов

. Т.е.

,

,

,

.

Будем измерять полноту определения F в единицах

. Итак, вот какие данные мы получили при анализе параметра полноты для каждого из антивирусов.

Итак, мы сравнили качество и полноту детектирования заражений. Теперь приведем сводные данные в одной таблице.

| Полнота определения F, % | Точность определения A, % | |

| LMD | 11,86% | 60,52% |

| Вирусдай | 78,87% | 92,72% |

| Манул | 47,42% | 2,53% |

| ClamAV | 9,28% | 69,23% |

При ручной проверке файлов, определенных антивирусами как зараженные, мы выявили несколько интересных фактов, о которых хотелось бы упомянуть отдельно. Начнем с количества файлов, обнаруженных каждым антивирусом. Manul нашел зараженные или подозрительные файлы почти на каждом проверяемом сайте. Мы были сильно удивлены, когда посчитали, что доля детектированных им файлов составила 98% от общего количества файлов, детектированных всеми антивирусами.

Отчасти это касается и ClamAV. Он, к примеру, ищет вхождения некоторых простых английских слов и тоже определяет их как заражения. LMD очень часто по неизвестной причине находит вирусы в библиотеке zip.lib.php, встречающейся на многих сайтах. Конкретно определяется как заражение такой участок кода:

Причины этого неизвестны. И таких примеров можно найти еще достаточно много. Вирусдай тоже не безгрешен. Бывает так, что он находит подозрительный (например, обфусцированный) код в файле, который не является вредоносным. Обфускация может применяться и для защиты программ, а не только для сокрытия вредоносных кодов. Но не смотря на это, его полнота определения превосходит остальные веб-антивирусы.

Сравнение качества лечения

С детектированием мы разобрались. Выясним насколько полно антивирусы определяют фрагмент вредоносного кода в файле. Это важно для организации лечения. Будет не очень хорошо, если при удалении найденного антивирусом фрагмента кода файл вдруг станет нерабочим, а как следствие, часто и сам сайт перестанет функционировать. Конечно, существуют целые вредоносные файлы, но сейчас мы рассматриваем случаи, когда вредоносный код внедрен в хороший файл и удалять все его содержимое целиком нельзя.

Разберем этот параметр на примере вредоносного кода, который детектировали сравниваемые антивирусы. В нашем примере код имел такое содержание:

LMD определяет его как вредоносный по вхождению такого участка кода:

Сам по себе этот участок кода вряд ли можно назвать вредоносным и он вполне может встретиться в нормальных скриптах.

Manul определяет его как вредоносный по вхождению такого участка:

Как мы уже писали, Manul много чего считает опасным. Использование множества встроенных PHP функций присутствует почти в каждом скрипте и поднимать тревогу только по этому поводу нет смысла, это только затрудняет анализ отчетов по сканированиям.

ClamAV не нашел в этом коде ничего.

Вирусдай смог найти этот код целиком. Соответственно этот код может быть безопасно удален из файла, чего нельзя сказать о других антивирусах.

Возьмем другой пример с кодом примерно такого содержания:

Его нашли все 4 антивируса.

LMD нашел такой участок:

Сомнительно, но имеет право на жизнь.

Хорошо, но ClamAV ищет этот код по точному вхождению. Он не сможет найти этот код при малейшем его изменении при повторном заражении. Но эта разновидность вируса редко встречается именно в таком виде и скорее всего при заражении другого сайта код будет выглядеть несколько иначе.

Manul нашел это:

Тоже хорошо, тем более любая разновидность этого кода им тоже будет найдена, так как поиск производится по достаточно сложному регулярному выражению, охватывающему все разновидности этого кода.

Но ни в одном случае найденный код не может быть вырезан из файла. Вирусдай же определяет весь этот код от начала до конца как вредоносный и может безболезненно его вырезать при лечении. Вообще лечение файлов (имеется в виду не удаление файла, а именно вырезание вредоносного участка из файла) недоступно во всех этих антивирусах. Вирусдай тоже может вылечить не все, но многое.

Вы можете подумать, что мы специально могли взять такие примеры вирусов, которые не лечатся другими антивирусами. Это не так. Мы просто постарались выбрать примеры, наиболее наглядно показывающие разницу качества лечения. В принципе почти любой пример, который мы могли бы взять, показывал бы то же самое, но не так наглядно. Мы анализировали антивирусные базы всех антивирусов, и почти все сигнатуры в этих базах детектируют отдельные мелкие участки кода, не охватывая тело вируса целиком.

Используя в повседневности Web-ориентированный клиент rtorrent на домашней системе призадумался. А что же получается, я скачиваю файлы они сохраняются ко мне в систему, позже я их копирую (преимущественно книги, аудиофайлы) для последующего изучения как на планшетник или мобильник дабы не терять то драгоценное время которое порой попусту проедается когда жду транспорт утром, еду в нем, возвращаюсь обратно, даже обед на работе частенько становится тем часом когда можно отдохнуть отвлекшись от рабочей суеты за прослушиванием какой-либо увлекательной книги. А потому, ведь системы на этих устройствах отличаются от моей основной — Ubuntu 12.04.5 Desktop amd64 – планшетник на Android, смартфон тоже на Android, а рабочий комп — стандарт де-факто Windows. И просто я же могу попросту не неся злой умысел подсадить к себе вирус, кейлоген, троянскую программу да и просто какой-либо зловред. Поэтому хоть и не бывает на системе Ubuntu вирусов, заразить то ее поставляемую из коробки да к тому же настроенную ой как не просто, а вот что с файлами перенесенными в другое место? Но на эту задачу есть решение, в репозитариях поставляемых совместно с Ubuntu входит утилита ClamAV – это набор различных утилит: демон, сканер с использованием командной строки (это я люблю) и конечно же утилита для автоматического получения новых баз содержащих все новые и новые сигнатуры по которым происходит распознавание нежелательных элементов.

Отличительные черты антивируса ClamAV:

Поддержка командной строки

Соответствие популярным почтовым форматам (используется на почтовых шлюзах)

- Провека различных архивных файлов : Zip, RAR, Dmg, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS and others

- Проверка исполняемых файлов ELF executables and Portable Executable files packed with UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack and obfuscated with SUE, Y0da Cryptor and others

- Проверка популярных офисных форматов: MS Office and MacOffice files, HTML, Flash, RTF and PDF

Установка в систему проста как никогда:

$ sudo apt-get install clamav clamav-daemon clamav-freshclam clamfs -y

ClamAV 0.98.5/20025/Tue Feb 3 20:53:01 2015

Пояснение по утилитам входящим в состав пакета clamav:

- clamav-getfiles — Update script for clamav

- clamav — antivirus scanner for Unix

- clamav-base — base package for clamav, an anti-virus utility for Unix

- clamav-daemon — antivirus scanner daemon

- clamav-data — clamav data files

- clamav-docs — documentation package for clamav, an anti-virus utility for Unix

- clamav-freshclam — downloads clamav virus databases from the Internet

- clamav-milter — antivirus scanner for sendmail

- clamav-testfiles — use these files to test that your Antivirus program works

- clamav-dbg — debug symbols for clamav

Следующее действия это привести установленную антивирусную базу в обновленное состояние:

ClamAV update process started at Tue Feb 3 20:35:58 2015

и далее пошел процесс обновления, который через некоторое время успешно завершился.

Чтобы просканировать всю систему полностью и файлы (и директории) на других файловых системах, попросту говоря смонтированных сетевых ресурсах:

$ sudo clamscan / --recursive=yes --cross-fs=yes

( На заметку: если не указать где производить сканирование, то по умолчанию сканирование будет произведено в домашнем каталоге текущего пользователя )

Если же не хочется смотреть на консоль когда антивирус проходит по всем файлам, то можно задать специальную опцию с целью показа только тех файлов которые имеют место быть зараженными:

$ sudo clamscan / -i --recursive=yes --cross-fs=yes

Проверить конкретный файл:

$ cat /etc/passwd | clamscan -

Known viruses: 3736523

Engine version: 0.98.5

Scanned directories: 0

Scanned files: 1

Infected files: 0

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 7.586 sec (0 m 7 s)

Проверить конкретный файл и в случае обнаружения инициализировать звуковой сигнал:

В обычном режиме программа просто сообщает о найденном вирусе. Используя дополнительные ключи, можно выполнить следующие действия: удалить вирус ( --remove ), переместить ( --move=путь ) или скопировать ( --copy=путь ) файлы в другой каталог.

Подключаю логический диск к каталогу для проверки антивирусом из под Ubuntu:

$ sudo mkdir /media/smb

$ sudo apt-get install smbfs -y

$ sudo smbmount //192.168.1.41/c$ /media/smb -o username=ekzorchik,

либо

$ sudo mount -t cifs //192.168.1.41/c$ /media/smb -o username=ekzorchik,

Запускаю сканирование каталога download на станции Windows, пройти по всем файлам и каталогам, нежелательные элементы удалять, отчет вывести в каталог пользователя ekzorchik в файл Log_scan.txt:

$ sudo clamscan /media/smb/download/ -i --recursive=yes --cross-fs=yes --remove —log=/home/ekzorchik/log_scan.txt

а вот и первые результаты по обнаружению нежелательных элементов:

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Win.Trojan.Agent-30620 FOUND

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Removed.

Как видно наглядно процесс идет и он непоколебим.

Также в процессе сканирования будут полезны опции задающие правила сканирования, т. е. Задавание какие каталоги следует пропистить при сканировании, а какие наоборот включить. Делается это с помощью опций:

— exclude → исключить из процесса сканирования (к примеру каталоги: / sys & /proc & dev

$ sudo clamscan -ri --exclude-dir=^/sys\|^/proc\|^/dev/ / -- log=/home/ekzorchik/log_scan.txt

– include → добавить в процесс сканирования

Как и у большинства различных антивирусов clamav не обделен и расширенными настройками, за настройку отвечает конфигурационный файл: clamd.conf расположение которого легко узнается посредством команды:

$ sudo find / -name clamd.conf

следует заменить, что настройки в нем к сожалению не отражают всех перечисленных, потому как некоторые уже заранее заложены, как дефолтные и повторять их еще раз в файле кажется разработчикам излишне, чтобы отобразить все действущие делаем так:

Откуда же берется вывод действующих настроек, а все просто задействуются такие конфигурационные файлы, как: clamd.conf & freshclam.conf

$ sudo find / -name freshclam.conf

Для более подробной информации по опциям советую почитать справку по утилите clamav. (man clamav)

Чтобы каждый раз не запускать clamav на сканирование системы с целью проверки, а не подцепили ли Вы что-либо или проверить, что каталог со скачанными файлами из torrent выдают себя за те которые Вы скачать, можно настроить соответствующее задание на периодичность, к примеру раз час или как Вам лучше в зависимости от Ваших потребностей:

$ sudo nano /etc/cron.hourly/clamscan_download

/usr/bin/clamscan -ri --remove $SCAN_DIR >> $LOG_FILE

Сохраняем внесенные изменения, назначаем созданному файлу права на запуск:

$ sudo chmod +x /etc/cron.hourly/clamscan_download

Можно на всякий случай перезапустить службу cron:

$ sudo service cron stop

$ sudo service cron start

cron start/running, process 4682

Теперь каждый час будет производиться сканирование каталога где у меня располагаются скачанные torrent файлы, но как я заметил выше данная периодичность достигается индивидуально.

Прекратить выполнение задания, снимает исполняемый атрибут:

$ sudo chmod -x /etc/cron.hourly/clamscan_download

Также можно сделать по другому сделать задание но уже запуск назначить на конкретное время в течение дня,недели,месяца,года:

$ sudo mkdir /etc/clamav/script

$ sudo nano /etc/clamav/script/download

$ sudo chmod +x /etc/clamav/script/download

Запускать скрипт каждый день в девять часов вечера:

0 21 * * * /etc/clamav/script/download

Сохраняем внесенные изменения:

crontab: installing new crontab

Что еще хочется отметить, можно сделать также задание но уже более расширенное с возможность отправки отчета о проделанной операции на почту. Для этих целей к примеру подойдет скрипт имеющий место быть опубликованным в этой заметке.

Просто берем его и адаптируем под свои задачи — это гораздо проще использовать уже что-то написанное чем создавать все с нуля и проходить все грабли.

Но чтобы почта отправлялась в системе должен быть настроен MTA агент от имени какого почтового ящика инициализировать отправку, к примеру за шагами настройки можете обратиться на мой блог к заметке.

Не знаю, чтобы еще такого показать для антивируса, скажу лишь одно — не обязательно гнаться за известными на слуху антивирусами, уже давно имеющееся и хорошо себя зарекомендовавшее присутствующее в репозитариях утилита clamav может применяться для повседневных задач столь же качественно как и другие. Clamav хорош бесплатностью и универсальностью, способностью комбинироваться и подстраиваться под нужды пользователя/администратора на системе Ubuntu. Меня он в полной мере устраивает всем.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще :)

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Читайте также: