Что за вирусная атака мвд

Кто стоит за заразившим весь мир и проникнувшим в сети МВД вирусом-вымогателем

И были правы как никогда — всего за пару часов вымогатель атаковал десятки стран. Начав с Испании и Португалии, где он парализовал работу крупного оператора связи Telefonica и прошелся по газовой компании Gas Natural, оператору электросетей Iberdrola и банку Iberica, малварь переметнулся на внутренние сети британских больниц, потом был зафиксирован в Сингапуре, на Тайване и в Китае, а после распространился по всему миру, добравшись даже до Австралии и Латинской Америки.

Один из специалистов отметил, что заражению подверглись десятки тысяч компьютеров в 74 странах мира и это число продолжает возрастать. Другой подчеркнул, что мир, возможно, стал свидетелем крупнейшей вирусной атаки в истории.

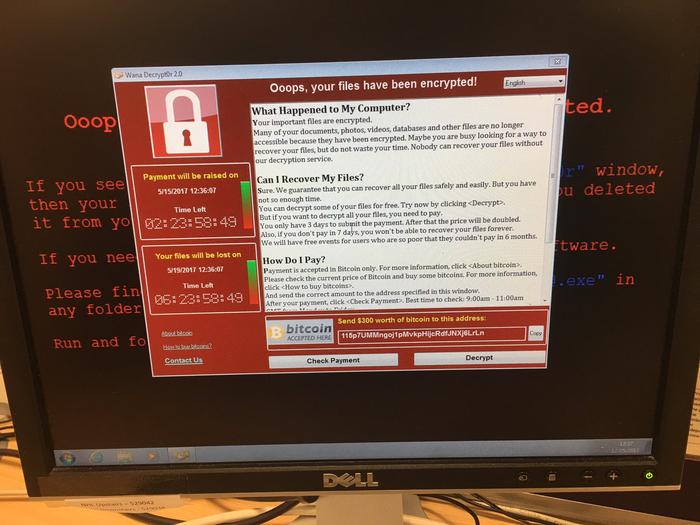

Специалисты по кибербезопасности в один голос утверждают, что по своей сути WanaCrypt0r 2.0 — весьма стандартный троян-вымогатель. Попав на компьютер жертвы, он шифрует все данные на жестком диске и требует отправить злоумышленникам 300 долларов в биткоинах. На размышление отводится три дня, после чего сумма выкупа увеличивается вдвое, а через неделю файлы останутся зашифрованными навсегда.

Еще одна любопытная особенность заключается в том, что вирус заражает только компьютеры на Windows. Эксперты полагают, что в группе максимального риска находятся пользователи, не установившие последние обновления операционной системы.

Многие юзеры отмечали, что за несколько дней до того, как вирус зашифровал все имеющиеся на компьютерах файлы, система либо бесконтрольно перезапускалась, либо требовала перезагрузить компьютер из-за некой критической ошибки, заботливо напоминая юзерам о необходимости сохранить все важные рабочие файлы.

Пострадавшие также сообщили, что антивирусы не способны обнаружить WanaCrypt0r 2.0, на полный цикл зашифровки у него уходит около четырех часов, но в окне процессов сторонних программ не наблюдается. Некоторые попытались отформатировать жесткий диск или переустановить Windows, но через некоторое время на экране вновь появлялось сообщение с требованием заплатить выкуп.

Специалисты напоминают, что обычно вирусы-вымогатели прячутся в текстовых файлах или PDF-документах и распространяются по почте. Так же считает глава компании по расследованию киберпреступлений Group IB Илья Сачков. По его словам, такие вредоносы чаще всего распространяются через электронные письма, но многие пострадавшие отмечали, что в последнее время не заходили в почту и не открывали сомнительные вложения.

Пока специалисты не знают, что за хакерская группировка разработала WanaCrypt0r 2.0 и провела столь масштабную атаку. Злоумышленники явно воспользовались тем, что многие пользователи не установили последние обновления Windows. Это хорошо заметно на примере серьезно пострадавшего от вируса Китая — как известно, жители Поднебесной питают особую любовь к не получающим апдейты пиратским операционкам.

Зато кое-что известно о самом вирусе. Первые жалобы на WannaCry появлялись еще в феврале 2017 года, но не имели массового характера. В блоге Kaspersky Lab уточняется, что WanaCrypt0r 2.0 — это новая версия WannaCry, использующая уязвимость под кодовым названием EthernalBlue.

Материалы по теме

Она подробно описана в документах хакерской группировки Shadowbrokers, которая в середине апреля выложила в открытый доступ инструменты сотрудников американского Агентства национальной безопасности. А это значит, что в руки создателей вируса могло попасть в том числе и подробное описание уязвимостей корпорации Microsoft, которые кропотливо собирали для себя американские спецслужбы.

Ряд специалистов утверждает, что хакеры используют и упомянутый в документах АНБ зловред DoublePulsar. Он использует EthernalBlue для проникновения в систему, до предела нагружая ядро Windows и позволяя загрузить на устройство новые вирусы.

Более того, некоторые эксперты отмечают, что EthernalBlue и DoublePulsar якобы были выявлены и разработаны сотрудниками АНБ, а с помощью последнего неизвестные в конце апреля заразили 36 тысяч компьютеров по всему миру. Однако Microsoft еще в марте утверждала, что устранила все описанные в документах АНБ уязвимости в новой версии Windows.

Роль уязвимостей АНБ в работе WanaCrypt0r 2.0 пока еще не подтверждена окончательно. Тем не менее бывший сотрудник американских спецслужб Эдвард Сноуден в своем Twitter уже упрекнул сотрудников спецслужбы в том, что из-за их маниакального желания следить за всем миром и оплошности с утечкой данных страдают вполне реальные люди. Например, сотни пациентов больниц.

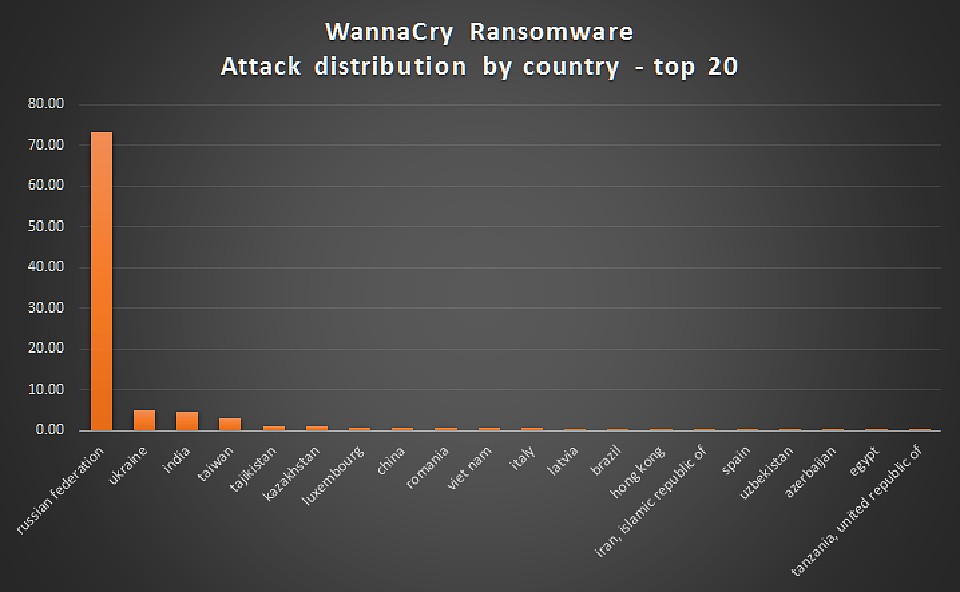

Глобальная хакерская атака по странам: больше всего зараженных компьютеров - в России

40 минут без защиты

Из-за атаки хакеров в некоторых российских регионах в ГИБДД прекращена выдача водительских прав и госномеров. Называют Санкт- Петербург , Татарстан , Новосибирск и Карелию . Но, видимо, есть и другие пострадавшие сети. Целью злоумышленников была база федеральной информационной системы регистрации (ФИСМ). Пока на местах разбирались с заставками (программа показывала пользователям сообщение о том, что необходимо заплатить для того, чтобы файлы были разблокированы), злоумышленники скачивали базу ФИСМ. Незащищенными сервера ГИБДД были около 40 минут. Какую часть данных смогли украсть за это время, остается только догадываться.

Взломщики таким образом получали данные не только о гражданах и их автотранспорте, но и доступ к базе судебных приставов – она связана с ФИСМ.

Сайт полиции некоторое время работал с перебоями. Фото: скриншот сайта МВД

Подтвердил атаку на свои серверы Банк России и Сбербанк, МВД , Минздрав . РЖД сообщила о нападении кибервзломщиков. В компании заявили, что вирус удалось локализовать и перевозки пассажиров и грузов идут в рабочем режиме.

Непростой вирус

Разведка боем

Есть статистика, что наиболее массированные атаки проходили на компьютерные системы, расположенные в России. (Кроме того, были атакованы компьютеры в Китае , Индии , США , Западной Европе ). Вполне возможно, это был ответ некоей группы хакеров на информацию, которая со времен выборов президента США гуляет в западной прессе – мол, русские программисты вмешивались в ход избирательного процесса. И тогда можно говорить о том, что произошла лишь разведка боем. Системы защиты важнейших структур страны проверялись на крепость. И в этом случае, конечно, хакеры пробивались к базам данных.

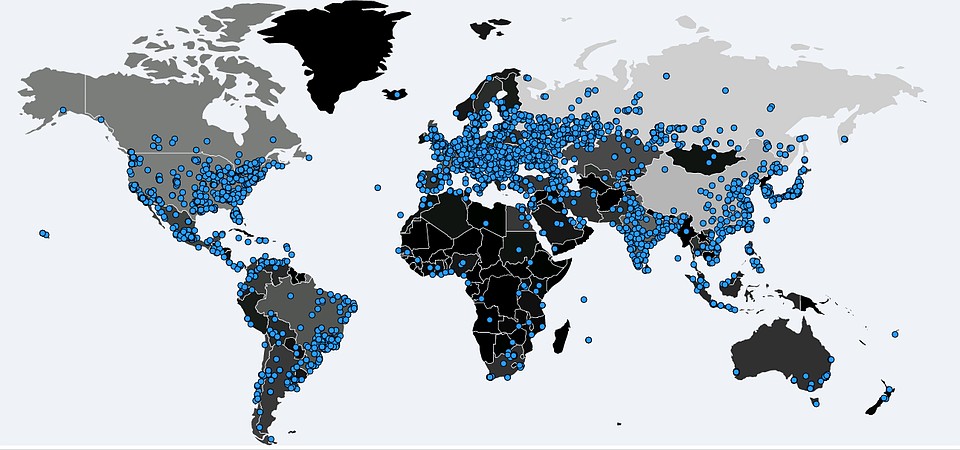

Карта распространения опасного компьютерного вируса.

А раз так, то можно предположить – атаки, подобные той, которая-то произошла 12 мая, будут повторяться. Сейчас хакеры выяснили, насколько быстро наши специалисты по компьютерной безопасности могут реагировать на угрозу, проверили, как глубоко они могут прорваться на серверы. И через какое-то время атаку повторят. Но уже наверняка по другому сценарию и под другим прикрытием.

Кстати, бывший сотрудник американских спецслужб Эдвард Сноуден считает, что Агентство национальной безопасности (АНБ), электронная разведка США, косвенно несет ответственность за кибератаку, поразившую 12 мая десятки тысячи компьютеров. Об этом он сообщил на своей странице в Twitter:

Американская газета Politico, передает ТАСС , пишет, что хакеры, организовавшие кибератаки по всему миру, использовали шпионское программное обеспечение, разработанное для АНБ. То есть, опять же, речь не идет только о вымогательстве, но и о компьютерном шпионаже.

Счастливое излечение?

А кто первый отгадает загадку, зашифрованную в коде, тот и остановит мировую эпидемию. Красиво, по-голливудски, не правда ли?

ВАЖНО

Как защитить себя от компьютерных вымогателей

Эпидемия, поразившая десятки тысяч компьютеров на операционке Windows – не последняя, за ней обязательно последуют другие. Это очень плохая новость, но не единственная.

Причина будущих эпидемий проста: такой тип вируса позволяет создателям быстро и достаточно просто получить серьезные деньги (подробности)

КСТАТИ

Герман Клименко - о глобальной хакерской атаке: Россия тут не при чем. Действуют обычные жулики-вымогатели

- Здесь не нужно искать дополнительные сущности, - считает советник президента по проблемам интернета Герман Клименко . - Хакеры - это обычные преступники. У них нет национальности. Они обычные вымогатели. Россию в хакерских атаках обвинять глупо. Тут никакой политики. Действуют жулики-вымогатели. (подробности)

МНЕНИЕ ЭКСПЕРТА

Эксперт в области информационной безопасности – о том, кто может стоять за нападением, и пострадали ли банковские вклады в результате воздействие вируса (подробности)

МЕЖДУ ТЕМ

При вирусных атаках хакеры пользовались программами АНБ США

Группа экспертов по кибербезопасности MalwareHunterTeam утверждает, что больше всех в результате атаки пострадали серверы на территории России и Тайваня. Под ударом оказались и другие страны: Великобритания, Испания, Италия, Германия, Португалия, Турция, Украина, Казахстан, Индонезия, Вьетнам, Япония и Филиппины.

Вот так выглядит мировая карта распространения вируса. Чем насыщеннее цвет, тем большее количество попыток заражения вирусом совершено. Если верить изображению, то больше всех страдают Россия, Украина и Япония. Не задеты угрозой только африканские страны, Австралия и несколько государств Азии и Латинской Америки.

На диаграмме также отчетливо видно, что наибольшие проблемы с атакой испытывает Россия. Следом — Украина и Индия, правда, с очень большим отрывом. Примечательно, но Великобритания, где пользователи сети острее всего реагируют на атаку, даже не вошла в топ-20 наиболее пострадавших стран.

Like, UK isn’t even on this graph yet the media is pointing where? #WannaCry indeed pic.twitter.com/kfTlX3SWHJ

Что это за вирус?

По его словам, за расшифровку данных злоумышленники требуют заплатить в биткоинах выкуп, равный 600 долларам.

В левой части страницы размещены два таймера с обратным отсчетом: один — о том, сколько времени у вас остается до осуществления платежа, другой показывает, сколько осталось до потери всех заблокированных файлов.

В настоящее время эксперты лаборатории анализируют образцы вредоносного ПО для установления возможности расшифровки данных, отметил представитель компании.

Она позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Четвертая особенность WannaCry заключается в том, что для подключения к командным серверам программа устанавливает браузер Tor (обеспечивает анонимность в интернете) и осуществляет соединение через него.

Вредонос не только криптует файлы, но и сам осуществляет сканирование интернета на предмет уязвимых хостов (тысячи IP адресов) #WannaCry pic.twitter.com/AJ3UXdChAH

Кто подвегся атакам?

Различные СМИ по всему миру пишут, что главными целями киберпреступников стали все же телекоммуникационные системы и больницы.

По данным СМИ, хакерской атаке подверглись компьютеры, подключенные к внутренним сетям Следственного комитета и МВД России. В МВД РФ признали, что в пятницу компьютеры ведомства все же подверглись вирусной атаке. По словам официального представителя МВД Ирины Волк, заражено было меньше 1% компьютеров.

Министерство здравоохранения РФ зафиксировало вирусные атаки на свои компьютеры и оперативно отразило их. Об этом сообщил помощник министра здравоохранения Никита Одинцов.

МЧС России также сообщило о попытках атаковать их компьютеры. Ничего у хакеров не вышло.

Ранее стало известно, что из-за действий хакеров была нарушена работа 40 британских больниц по всей стране. Атака также затронула испанскую телекоммуникационную компанию Telefonica.

Об этом сообщила газета The Independent, которая приводит мнение директора по стратегии безопасности компании Anomali Labs Трэвиса Фаррала.

Системы информационной безопасности Сбербанка в пятницу зафиксировали попытки хакерских атак, но проникновений вирусов в систему не произошло, сообщили в пресс-службе крупнейшего российского банка.

WikiLeaks напомнил, как предупреждал об опасности бесконтрольного вирусного ПО

WikiLeaks предупреждал о бесконтрольном распространении спецслужбами США вредоносных программ.

— Если не можешь сохранить в тайне — не создавай: источник Vault 7 предупреждал об огромном риске распространения кибероружия США среди преступников, — написал сайт.

Сноуден: АНБ косвенно виновата в кибератаке, поразившей компьютеры в 74 странах

Агентство национальной безопасности (АНБ), электронная разведка США, косвенно несет ответственность за кибератаку, поразившую в пятницу десятки тысячи компьютеров в десятках стран мира, в том числе в больницах Великобритании. Такую точку зрения высказал бывший сотрудник американских спецслужб Эдвард Сноуден на своей странице в сети Twitter.

Как от этого защититься

Профилактика

1. Обновляйте установленные антивирусные программы в строго установленные сроки.

2. Обращайте внимания на то, какие файлы из почты вы скачиваете на свой рабочий и домашний компьютер.

3. Лучше всего если вашим компьютером, что на работе, что дома, пользуетесь только вы.

4. Обновляйте все приложения и программы. Программисты работают над устранением брешей в безопасности своего софта. Не пренебрегайте их трудом.

5. Установите антивирусы на мобильные устройства.

6. Будьте осторожны даже с теми источниками, которым вы доверяете. Их тоже могут взломать.

7. Сочетайте разные антивирусные технологии. Не только общее сканирование, но и сканеры на отдельные, например, браузеры.

9. От греха подальше, делайте резервные копии важных документов на отдельном носителе.

10. Эксперты говорят, что самый простой обезопасить себя от атаки — это закрыть порт 445.

Кто стоит за заразившим весь мир и проникнувшим в сети МВД вирусом-вымогателем

В пятницу, 12 мая, вирус-вымогатель WanaCrypt0r 2.0 заразил десятки тысяч компьютеров по всему миру. Сначала он парализовал работу британских больниц и испанских компаний, а затем добрался до России, атаковав региональные управления МВД и Следственного комитета. Пока эксперты пытаются оценить истинный масштаб бедствия, посмотрим, кто может стоять за разработкой зловредной программы.

Весь мир у его ног

И были правы как никогда — всего за пару часов вымогатель атаковал десятки стран. Начав с Испании и Португалии, где он парализовал работу крупного оператора связи Telefonica и прошелся по газовой компании Gas Natural, оператору электросетей Iberdrola и банку Iberica, малварь переметнулся на внутренние сети британских больниц, потом был зафиксирован в Сингапуре, на Тайване и в Китае, а после распространился по всему миру, добравшись даже до Австралии и Латинской Америки.

Один из специалистов отметил, что заражению подверглись десятки тысяч компьютеров в 74 странах мира и это число продолжает возрастать. Другой подчеркнул, что мир, возможно, стал свидетелем крупнейшей вирусной атаки в истории.

Карта распространения WanaCrypt0r 2.0 за последние сутки.

Случаи заражения в региональных управлениях МВД и Следственного комитета признал и источник в силовых структурах. Правда, он не уточнил, были ли при этом затронуты внутренние сети ведомств. Он также не смог подтвердить слухи о том, что некие хакеры более часа скачивали информацию из федеральной информационной системы регистрации (ФИСМ), куда вносятся все данные автовладельцев и машин, и связаны ли эти злоумышленники с распространением WanaCrypt0r.

Плати, не скупись

Специалисты по кибербезопасности в один голос утверждают, что по своей сути WanaCrypt0r 2.0 — весьма стандартный троян-вымогатель. Попав на компьютер жертвы, он шифрует все данные на жестком диске и требует отправить злоумышленникам 300 долларов в биткоинах. На размышление отводится три дня, после чего сумма выкупа увеличивается вдвое, а через неделю файлы останутся зашифрованными навсегда.

Еще одна любопытная особенность заключается в том, что вирус заражает только компьютеры на Windows. Эксперты полагают, что в группе максимального риска находятся пользователи, не установившие последние обновления операционной системы.

Многие юзеры отмечали, что за несколько дней до того, как вирус зашифровал все имеющиеся на компьютерах файлы, система либо бесконтрольно перезапускалась, либо требовала перезагрузить компьютер из-за некой критической ошибки, заботливо напоминая юзерам о необходимости сохранить все важные рабочие файлы.

Требование выкупа на зараженном WanaCrypt0r 2.0 компьютере.

Пострадавшие также сообщили, что антивирусы не способны обнаружить WanaCrypt0r 2.0, на полный цикл зашифровки у него уходит около четырех часов, но в окне процессов сторонних программ не наблюдается. Некоторые попытались отформатировать жесткий диск или переустановить Windows, но через некоторое время на экране вновь появлялось сообщение с требованием заплатить выкуп.

Специалисты напоминают, что обычно вирусы-вымогатели прячутся в текстовых файлах или PDF-документах и распространяются по почте. Так же считает глава компании по расследованию киберпреступлений Group IB Илья Сачков. По его словам, такие вредоносы чаще всего распространяются через электронные письма, но многие пострадавшие отмечали, что в последнее время не заходили в почту и не открывали сомнительные вложения.

Сачков также предположил, что хакеры вряд ли заразили компьютеры по политическим мотивам.

Кто стоит за вымогателем

Пока специалисты не знают, что за хакерская группировка разработала WanaCrypt0r 2.0 и провела столь масштабную атаку. Злоумышленники явно воспользовались тем, что многие пользователи не установили последние обновления Windows. Это хорошо заметно на примере серьезно пострадавшего от вируса Китая — как известно, жители Поднебесной питают особую любовь к не получающим апдейты пиратским операционкам.

Зато кое-что известно о самом вирусе. Первые жалобы на WannaCry появлялись еще в феврале 2017 года, но не имели массового характера. В блоге Kaspersky Lab уточняется, что WanaCrypt0r 2.0 — это новая версия WannaCry, использующая уязвимость под кодовым названием EthernalBlue.

Она подробно описана в документах хакерской группировки Shadowbrokers, которая в середине апреля выложила в открытый доступ инструменты сотрудников американского Агентства национальной безопасности. А это значит, что в руки создателей вируса могло попасть в том числе и подробное описание уязвимостей корпорации Microsoft, которые кропотливо собирали для себя американские спецслужбы.

Ряд специалистов утверждает, что хакеры используют и упомянутый в документах АНБ зловред DoublePulsar. Он использует EthernalBlue для проникновения в систему, до предела нагружая ядро Windows и позволяя загрузить на устройство новые вирусы.

WanaCrypt0r 2.0 может основываться на хакерских инструментах АНБ.

Более того, некоторые эксперты отмечают, что EthernalBlue и DoublePulsar якобы были выявлены и разработаны сотрудниками АНБ, а с помощью последнего неизвестные в конце апреля заразили 36 тысяч компьютеров по всему миру. Однако Microsoft еще в марте утверждала, что устранила все описанные в документах АНБ уязвимости в новой версии Windows.

Роль уязвимостей АНБ в работе WanaCrypt0r 2.0 пока еще не подтверждена окончательно. Тем не менее бывший сотрудник американских спецслужб Эдвард Сноуден в своем Twitter уже упрекнул сотрудников спецслужбы в том, что из-за их маниакального желания следить за всем миром и оплошности с утечкой данных страдают вполне реальные люди. Например, сотни пациентов больниц.

Владимир Тодоров

Анастасия Евтушенко

Бывший сотрудник американских спецслужб Эдвард Сноуден предположил, что в ходе глобальной хакерской атаки 12 мая мог использоваться компьютерный вирус, изначально разработанный Агентством национальной безопасности (АНБ) США. Об этом он написал в своем Twitter.

Ранее в пятницу массовая хакерская атака началась на территории Испании и Португалии, после чего вирус-вымогатель WanaCrypt0r 2.0 распространился, нанеся ущерб в 74 странах. Его жертвами стали больницы, электросети, сотовые операторы, банки, основной железнодорожный оператор Германии Deutsche Bahn. Всего было зарегистрировано 45 тысяч атак. Также сообщалось о попытках вируса проникнуть на ресурсы российских министерств и ведомств.

По утверждению специалистов, мир стал свидетелем крупнейшей вирусной атаки в истории.

Программа-вымогатель 12 мая заблокировала десятки тысяч компьютеров по всему миру, в том числе в государственных учреждениях и крупных компаниях. Больше всего пострадала Россия. Отвечаем на главные вопросы о новой угрозе.

Что это за вирус?

Программа-вымогатель WannaCry (она же WCry и WannaCryptor) шифрует файлы пользователя, в результате чего их больше нельзя использовать. Для расшифровки файлов программа требует оплату в биткойнах, эквивалентную 300, по другим данным — 600 долларам.

Злоумышленники обещают удвоить стоимость выкупа 15 мая и сделать изменения на компьютере безвозвратными 19 мая. Также они обещают "бесплатные мероприятия" для бедных пользователей. Связаться со злоумышленниками можно прямо через программу.

Кто уже пострадал?

"Лаборатория Касперского" зафиксировала порядка 45 тысяч попыток атак в 74 странах по всему миру. Наибольшее число попыток заражений наблюдается в России. Сотрудник компании Avast Якуб Кроустек отмечает в "Твиттере", что заражены как минимум 36 тысяч компьютеров в мире, большинство из них — в России, Украине и Тайване.

Больше всего от вируса страдают страны бывшего СССР

В России жертвами вируса уже стали "Сбербанк", "Мегафон" и министерство внутренних дел (ранее ведомство отрицало заражения). В Британии жертвами стали государственные больницы, в Испании — телекоммуникационная компания Telefonica.

"Новый вирус распространяется с адской скоростью", — сообщают исследователи MalwareHunterTeam.

Причем здесь Агентство национальной безопасности США?

Для атаки хакеры использовали модифицированную программу EternalBlue, изначально раазработанную Агентством национальной безопасности США. Она была украдена хакерами The Shadow Brokers у хакеров Equation Group в августе 2016 года и опубликована в апреле 2017-го.

Судя по русскоязычной версии программы, условия выкупа изначально были написаны на другом языке и переведены машинным способом

О связи Equation Group c Агенством национальной безопасности США писали в WikiLeaks.

В "Лаборатории Касперского" отмечали схожесть инструментов Equation Group со Stuxnet — компьютерным червем, который, по данным New York Times, американские и израильские власти использовали для атаки на иранскую ядерную программу.

Бывший сотрудник американских спецслужб Эдвард Сноуден заявил, что АНБ может быть косвенно причастна к атаке.

"Решение АНБ создавать инструменты атаки против американского программного обеспечения теперь угрожает жизням пациентов больниц", — написал он в "Твиттере".

АНБ пока никак не прокомментировало эти утверждения, в то время как министерство внутренней безопасности США заявило, что осведомлено о ситуации с вирусом WannaCry и работает над предотвращением его последствий на гражданские и государственные сети.

Сколько уже "заработали" вымогатели?

Для сбора средств злоумышленники используют по меньшей мере четыре кошелька для биткойнов (1, 2, 3, 4). Меньше чем за сутки пострадавшие перевели на них более 7 биткойнов, что равно 12 тыс. долларов. Учитывая, что пользователи обычно откладывают выкуп на последний день, "прибыль" может вырасти многократно.

Это, а также география заражений, позволяет говорить о самой масштабной атаке с использованием программы-вымогателя в истории.

Почему это работает?

Вирус использует уязвимость в операционной системе Windows, которую Microsoft закрыла еще в марте 2017 года. Всем, у кого система обновилась, вирус не угрожает. Однако многие пользователи и организации отключают автоматические обновления на своих компьютерах.

Противоядие для компьютеров, зараженных WannaCry, пока не выпущено.

Программы-вымогатели обычно устанавливаются через документы, распространяемые по электронной почте. Как называется файл-переносчик в случае с WannaCry, пока также не ясно.

Полностью исключает возможность заражения установка соответствующего обновления для Windows.

Андрей Сошников

Русская служба Би-би-си

Вирус-вымогатель из Британии перекинулся на другие страны. В РФ пострадала сеть МВД

Reuters

По предварительным данным, хакерам удалось получить доступ к электронной технике в госпиталях и больницах, однако в NHS подчеркивают, что информация о состоянии здоровья пациентов не была похищена

Reuters

Днем 12 мая хакеры запустили вирус, который в разных точках мира начал выводить из строя компьютеры и требовать выкуп для возвращения их к нормальной работе. Изначально стало известно о том, что вирусом были заражены компьютеры в больницах Великобритании. Затем он начал распространяться на другие страны. В России пострадали как минимум компания "Мегафон" и сеть МВД и Следственного комитета, хотя официально в ведомствах это отрицают.

Вирус уже проник на компьютеры в Британии, Бельгии, Германии, Франции, Португалии, Испании, Китая, США, России, Бразилии, Украины, Италии, Индии, Тайваня, Чехии, Кувейта, Турции, Канады, ЮАР, Шри-Ланки, Казахстана, Таиланда и других странах. Эксперты полагают, что в списке может значиться до 75 государств.

- "Лаборатория Касперского" выявила самую высокую степень заражения мировым вирусом WCry в России

Антивирус Avast зарегистрировал 57 тысяч заражений по всему миру. Антивирусная компания "Лаборатория Касперского" зафиксировала около 45 тысяч попыток заражения программой-шифровальщиком в 74 странах по всему миру. Специалисты сообщили, что наибольшее число попыток заражений наблюдается в России.

Речь идет о вирусе WCry, также известном как WannaCry и WannaCryptor. Его смысл заключается в краже архивов, он шифрует файлы на компьютере и требует от жертвы выкуп за возможность восстановить данные.

О ранней версии вируса, которая работала только на Windows, стало известно в феврале 2017 года. По данным Motherboard, уязвимость на компьютерах, которую использует вирус, похожа на ту, которую использовало Агентство национальной безопасности США для получения информации о действиях властей других стран. В течение последнего времени хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей. Предполагается, что другие хакеры ими воспользовались для создания вируса-вымогателя.

Компания Microsoft закрыла уязвимость, которую использует вирус, в марте 2017 года. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не последовали совету, предполагает "Медуза".

Сначала вирус начал распространяться в Британии

Все началось с атаки на больницы Великобритании. Сообщалось, что в нескольких регионах страны вышли из строя телефоны и компьютеры. В связи с техническими проблемами медицинские учреждения были вынуждены ограничить прием пациентов, которым не требовалась срочная помощь.

Технический сбой был зафиксирован на компьютерах не только в столице Великобритании, но и в других городах королевства, сообщает BBC. Чиновники Национальной системы здравоохранения (NHS) почти сразу признали факт выхода из строя техники в больницах.

По информации The Guardian, на зараженных устройствах начали появляться тексты с требованием выкупа для возобновления работы. Об аналогичном сбое сообщили как минимум 16 учреждений, расположенных в Лондоне, Ноттингеме, Камбрии, Хартфордшире и других городах.

Изначально предполагалось, что хакеры действуют вручную и могут украсть данные пациентов. Однако в NHS заявили, что информация о состоянии здоровья пациентов не была похищена.

При этом тогда высказывались опасения, что кибератака могла повлиять на работу рентгеновских аппаратов, результаты анализов по выявлению патологий, а также на системы администрирования пациентов, но официально эти предположения не подтвердились.

Среди медицинских центров, на устройства которых проник вирус, оказались две крупнейшие больницы в Лондоне - Royal London Hospital и St Bartholomew's, отмечает Русская служба BBC.

В России атаке подверглись "Мегафон" и компьютеры МВД

Затем вирус перекинулся на другие страны, в том числе на Россию. Первыми о перебоях сообщила компания "Мегафон". Ее сотрудники анонимно рассказали "Медузе", что это была "такая же атака", как и на больницы Великобритании. Зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа.

"У нас есть компьютеры, зараженные вирусом. Их довольно много. Количество трудно оценить, у нас огромная компания. Мы отключали сети, чтобы это все не распространялось. Не могу сказать, когда именно началась атака на нас. Примерно во второй половине дня. Затрудняюсь сказать, в каких регионах", - рассказал "Медузе" директор компании по связям с общественностью Петр Лидов.

Кроме того, атаке подверглись компьютеры МВД. По информации Varlamov.ru, речь идет о заражении внутренней компьютерной системы ведомства. Источник "Медиазоны" сообщил, что "речь идет об управлениях в нескольких регионах".

В частности, о заражении компьютеров вирусов вымогателей в главном управлении МВД по Калужской области сообщил сайт "НГ-Регион".

На сайте ГУ МВД по Москве есть предупреждение пользователям, где приносятся "извинения за возможные неудобства при работе с сайтом, ведутся технические работы".

Впоследствии стало известно, что вирус распространился на компьютеры из внутренней сети Следственного комитета.

Как пишет "Газета.Ру", вирус заразил компьютеры "по всей России". Он блокирует экран компьютера, шифрует файлы на жестком диске и требует выкуп за восстановление информации - 300 долларов в биткоинах.

Между тем на официально ни в МВД, ни в СК информацию о заражении компьютеров не подтверждают.

"Никаких хакерских атак не зафиксировано. По состоянию на 20:00 по московскому времени Единая система информационно-аналитического обеспечения деятельности ведомства не подвергалась взлому", - сказал источник ТАСС в полиции.

"Никаких хакерских атак на ресурсы Следственного комитета не было. Все работает в штатном режиме", - сообщила ТАСС представитель Следственного комитета Светлана Петренко.

Пользователи Twitter сообщили, что от вируса также пострадал паспортный стол подмосковного города Жуковского. Корреспондент "Сноба" сообщает, что не работают все компьютеры паспортного стола.

В то же время начали поступать сообщения об атаке на телекоммуникационного гиганта Испании - компанию Telefonica

По предварительной информации, почерк злоумышленников в случае с атакой на испанскую телекоммуникационную компанию Telefonica похож на сбой в Великобритании. В Испании на устройствах, которые были выведены из строя, тоже появились сообщения с требованием выкупа для возобновления работы.

Как отмечает агентство Reuters, в Испании атаки не повлияли на работу служб и операторов сотовой связи. При этом представитель Telefonica подчеркнул, что вирус заразил несколько компьютеров компании, которые были подключены к внутренней сети. Абоненты Telefonica не заметили последствий атаки, заявили в компании.

В Португалии атака была произведена на телекоммуникационную компанию Portugal Telecom

В соседней Португалии была предпринята атака на серверы и устройства телекоммуникационной компании Portugal Telecom. При этом официальный представитель компании уже заявил, что на деятельности сервисов Portugal Telecom действия злоумышленников не отразились.

"Мы были целью атаки, которая проходит по всей Европе, масштабной атаки. Но ни один из наших сервисов не был поврежден", - заявили в Portugal Telecom. При этом в компании заверили, что сотрудничают с правоохранительными органами, чтобы помочь им в поимке хакеров.

Румыния отразила антиправительственную хакерскую атаку

Тем временем Румынская служба информации сообщила, что Бухарест отразил попытку кибернетической атаки против румынского правительственного учреждения.

"Была выявлена попытка кибернетической атаки против румынского правительственного учреждения, проведенная, вероятнее всего, злоумышленниками, участвовавшими ранее в других инцидентах такого же типа", - говорится в сообщении (цитата по ТАСС).

"Благодаря эффективному межведомственному сотрудничеству осуществление атаки и нанесение ущерба были предупреждены, а также были определены намеченные цели и методология атаки", - добавили в Бухаресте.

В Румынии утверждают, что, "вероятнее всего, попытка была предпринята организацией, ассоциированной с группировкой кибернетической преступности APT28/Fancy Bear.

При этом, по информации журналистов, в МИД Румынии пришло электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

Читайте также: