Что за вирус zbot

Zeus троян царит в верху списка самых опасных вредоносных угроз

Zeus троян, также известный как Zbot троян, — мощный и бесшумный троянский конь , который использует свои вредоносные функции, чтобы украсть конфиденциальную, личную информацию и банковские учетные данные.

Этот вирус был одним из первых паразитов, разработанных для получения банковских реквизитов людей, поэтому неудивительно, что существует сотни источников, утверждающих, что почти каждый банковский троянец имеет часть Zeus вируса в них. Фактически, изменяя файлы конфигурации в наборе троянских программ, этот вирус можно настроить, чтобы собирать практически любую информацию, которую нужно киберпреступникам.

Помните, что этот вирус уже заразил десятки миллионов компьютеров и помог хакерам украсть сотни миллионов долларов . Считалось, что первоначальный владелец троянов Zeus отменил вредоносные операции, опубликовав свой исходный код в интернете в 2011 году . Однако, когда появился исходный код вредоносного ПО, он просто ускорил разработку модифицированных версий.

Неудивительно, что эксперты по безопасности продолжают сообщать о возможностях проникновения, поэтому убедитесь, что на вашем компьютере установлена надежная антишпионская программа, если вы хотите защитить свои банковские данные и другую конфиденциальную информацию. Команда 2-Spyware предлагает использовать программное обеспечение Reimage Reimage Cleaner Intego . Есть несколько способов, с помощью которых Zeus троян может собирать информацию. Эксперты согласны с двумя наиболее известными из них:

Помимо этих функций, Zeus троян также может обращаться к контрольному и командному серверу управления, что позволяет ему выполнять другие вредоносные действия на зараженных компьютерах. Он может загружать файлы, выключать и перезагружать ваше устройство, а также удалять системные файлы, которые могут привести к сбою операционной системы. В результате, жертве вируса, возможно, придется принудительно переустановить всю операционную систему.

Zeus троян это опасный троянский конь, который взламывает компьютеры и крадет приватную информацию.

Мошенники технической поддержки используют имя Zeus чтобы напугать пользователей

Единственное программное обеспечение, которое может определить, скомпрометирован ли ваш ПК Zeus трояном или нет, является надежное программное обеспечение для защиты от вредоносных программ, а не безусловно ваш браузер. Мошенники используют имя Зевса, потому что это печально известный пример вредоносного ПО, и многие пользователи слышали об этом хотя бы один раз в жизни. Еще один очевидный признак мошенничества — это номер технической поддержки во всплывающем окне, предупреждающий вас о мнимом вирусе Зевса.

Сообщается, что вредоносное ПО, которое рекламирует поддельную службу технической поддержки, представляет такие цифры: 1-800-014-8826, 1-844-324-6233, 1-844-680-1071 и сотни других. Не звоните мошенникам! Скорее всего, в системе нет вируса Zeus, и никто не собирает ваши персональные данные, поэтому просто запустите антивирусную программу, чтобы удалить эту угрозу. Мошенники хотят напугать и убедить вас позвонить им за “помощью”.

Основываясь на сообщениях жертв, мы можем сказать, что эти мошенники просят их покупать бесполезные программы, услуги или даже предоставлять личную информацию или удаленный доступ к компьютеру. Не делитесь ни одной из этих деталей с мошенниками, потому что они определенно собираются использовать ее для злонамеренных целей! Здесь вы можете узнать больше о аферах технической поддержки.

Версии вредоносных программ связанные с Zeus трояном

Вредоносная программа называется вирусом или трояном. После заражения системы она остается на компьютере и бесшумно отслеживает ваши действия в Интернете, крадет системную информацию, банковские реквизиты и многое другое. Его возможности keylogging позволяют записывать каждый ход ключа и отправлять его в базу данных злоумышленника.

Таким образом, вредоносное ПО может в конечном итоге узнать все пароли, используемые жертвой, включая все коды кредитных карт. Нет никаких сомнений в том, что преступники могут использовать такие данные для злонамеренных целей, а потеря финансовой информации приводит к катастрофическим последствиям. К сожалению, такое вредоносное ПО работает бесшумно, и маловероятно, что вы обнаружите его в своей системе без сильного антивирусного средства.

Zbot — это еще одно название для Zeus трояна, которое используется многими специалистами по безопасности. Если ваше программное обеспечение безопасности обнаруживает Zbot в вашей системе, это означает, что вы были заражены серьезной угрозой, которая молча отслеживают ваши действия, записывает пароли и другую конфиденциальную информацию. Вы должны немедленно удалить Zbot и как можно скорее изменить все свои пароли!

Другой злонамеренный троянский конь, основанный на компонентах Zeus вируса. Согласно сообщениям, это вредоносное программное обеспечение распространяется с использованием ботнета Cutwaii. Троян использует шифрованную одноранговую коммуникационную схему для связи между отмеченными C&C серверами. Обманчивое вредоносное ПО использовало для распространения печально известный CryptoLocker вымогатель.

Активность GameOver Zeus была приостановлена в июне 2014 года, когда связь между трояном и C&C серверами была перехвачена и отключена. Через год ФБР объявили о награде в размере 3 миллиона долларов за информацию о российском хакере Евгении Михайловиче Бохачеве. Хакер еще не пойман.

Эта операция мошенничества основана на фишинговых веб-сайтах, которые отображают обманную информацию для тех, кто ее вводит. Обычно жертва испытывает перенаправления на такие мошеннические веб-сайты после заражения некоторыми вредоносными программами для рекламного ПО или технической поддержки.

Обманчивый веб-сайт обычно воспроизводит звуковое сообщение, отображает предупреждение и настоятельно призывает позвонить по телефону в 0800-014-8826, потому что “Windows Detected ZEUS Virus” в системе. Такие веб-страницы отображают предупреждение, несмотря на то, заражен ли указанный компьютер вредоносным ПО или нет. Мошенники, работающие за этой аферой, пытаются мошенничать с помощью компьютерных пользователей, убеждая их купить поддельное программное обеспечение безопасности или попросить предоставить конфиденциальную информацию.

Это еще одна афера, которая побуждает жертв позвонить в техническую поддержку 1-844-859-0337 и, возможно, на другие подобные номера. Как только такая вредоносная программа подвергает риску систему жертвы, она начинает вызывать перенаправления на фиктивные веб-сайты, которые показывают различные предупреждения.

Этот вредоносный вирус запускает перенаправления на поддельные веб-сайты, созданные таким образом, чтобы они выглядели как Windows Blue Screen of Death; Эти веб-сайты содержат логотипы Windows и покажут список информации, которая будет украдена вирусом Zeus, если жертва немедленно не свяжется с технической поддержкой.

Есть сотни сайтов, которые показывают такие обманчивые предупреждения и рекомендуют позвонить на +1-844-313-7003 и другие номера для “помощи”. Если такие предупреждения начали вас беспокоить, выполните проверку системы с помощью антивирусного программного обеспечения, для удаления афери технической поддержки. Скорее всего, в системе нет вируса Zeus, и вредоносная программа просто пытается связать вас с мошенниками.

Техники распространения

Zeus троян активно распространяется через вводящие в заблуждение электронные письма , которые сообщают о недостающих элементах. Помните, что они выглядят очень надежными и представляют себя как Fedex, Royal Mail и другие авторитетные курьерские компании. Если вы получили такое письмо, обязательно проигнорируйте ее и никогда не нажимайте на ссылку, которая ведет к проникновению Zeus Trojan. Тем не менее, известно, что это вредоносное ПО распределяется с использованием различных методов, включая загрузку дисков.

Кроме того, мы также рекомендуем избегать незаконных сайтов, нелицензированных программ и вводящих в заблуждение сообщений в социальных сетях , поскольку они также могут участвовать в распространении этого трояна. Как только он входит в систему, он изменяет свои настройки и начинает инициировать опасные действия. Чтобы избежать потери данных и денежных средств вашей кредитной карты, вы не должны тратить время и удалbть вирус из системы.

Удаление Zeus трояна с поврежденных компьютеров

Если вы хотите удалить Zeus троян с вашего компьютера, вы должны отсканировать свою систему с помощью Reimage Reimage Cleaner Intego или Malwarebytes. Обязательно используйте обновленные версии, чтобы убедиться, что эти антивирусные программы не пропустят этого троянского коня. Также, при удалении вирусов, полезно отключить компьютер от сети.

Эта стратегия может помочь прекратить процессы, которые этот вредоносный вирус может выполнять на вашем компьютере, и привести к более быстрому и более тщательному изъятию Zeus трояна.

Вы можете устранить повреждения вируса с помощью Reimage Reimage Cleaner Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Вирус BankBot для Android, последствия, как с ним бороться и как в будущем предотвратить атаки

BankBot - вирус-вымогатель, который постарается сделать все, чтобы очистить Ваши карты.

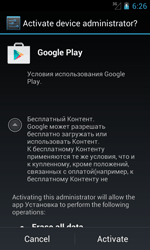

Скачав и установив приложение, вирус начинает блокировать работу некоторых приложений на смартфоне, например, WhatsApp, делая невозможным их запуск, т.к. на экране будет появляться сообщение, которое будет добиваться от Вас того, чтобы Вы предоставили доступ администратора заблокированной любимой программе, но на самом деле доступ Вы предоставите вирусу!

После этого, вирус получает полный контроль над смартфоном, Вы не сможете:

- удалить его через список приложений, т.к. вирус заблокирует это действие;

- удалить его антивирусом, т.к. вирус будет пресекать эти действия;

- исключить из администраторов устройств в настройках.

Но зато он сможет:

- отправлять злоумышленнику любые данные, включая контакты, sms/push сообщения, пароли, фотографии и др.;

- отслеживать все, что Вы вводите;

- блокировать работу любого приложения;

- подменять приложения;

- контролировать работу интернет-банка некоторых Российских банков;

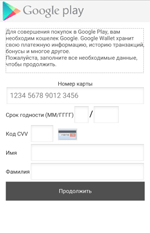

Затем вирус блокирует экран смартфона сообщением с требованием обновить данные платежной карты Google Play или указать карты для зачисления некого платежа. Работа со смартфоном становится невозможной, т.к. сообщение размещено поверх всех других окон.

Развязка: после ввода номера карты с Вашей карты начнут тихо исчезать кровно заработанные средства, причем все SMS и PUSH сообщения программа перехватит и перешлет злоумышленнику, а Вы ничего не увидите.

Что нужно сделать в первую очередь, когда заподозрите, что на смартфоне вирус (быстрый разряд аккумулятора, может проскочить сообщение о списании денежных средств, невозможность просмотреть смс-сообщения, другие блокировки и "ненормальное поведение" смартфона):

- Позвоните в банк - заблокируйте платежную карту (номер телефона указан на карте);

- Вытащите сим-карту, отключите интернет (wifi);

- Смените пароль Вашей электронной почты. Это необходимо делать на другом смартфоне/планшете/компьютере. Зная пароль к почте можно сбросить пароль на всех сайтах и сервисах на которых Вы указывали свой почтовый адрес;

- Идите в банк и пишите заявление на мошеннические действия с картой. Если денежные средства получателя не были переведены дальше (на другую карту или другой кошелек), то есть шанс отменить транзакции до расчетов банков между собой. Тут все зависит от скорости работы банка, если есть возможность узнать, кто является банком-эквайером (банк обслуживающий торговую/интернет точку в которой расплатились Вашей картой), то звоните срочно в этот банк и сообщите, что транзакция по Вашей карте несанкционирована. Не забудьте получить выписку по счету с несанкционированными операциями, она Вам пригодится в полиции.

Во вторую очередь:

- Подключите телефон к компьютеру и если это возможно, то скопируйте важные данные (фотографии/видео)

- Избавьтесь от вируса, здесь поподробнее:

1. Перезагрузите телефон и войдите в безопасный режим (Safe mode):

2. Заберите доступ администратора у вируса:

- Настройки -> Защита и заблокированный экран -> Приложения администратора устройства

- Настройки -> Биометрические данные и безопасность -> Экран блокировки и защита -> Другие параметры безопасности -> Администраторы устройств

- Настройки -> Безопасность -> Администраторы устройств

- Настройки -> Дополнительно -> Конфиденциальность -> Администраторы устройств

4. Перезагрузите смартфон для выхода из безопасного режима. Если после загрузки смартфона все побочные эффекты вируса (кнопка питания/выход в настройки) исчезли, то переходите к следующему пункту, иначе повторите выше и если все равно ничего не помогает, то необходимо сделать сброс телефона, но при этом, скорее всего буду потеряны все пользовательские данные и установленные приложения. В зависимости от модели смартфона комбинация для сброса может отличаться, но обычно необходимо при включении зажать клавишу громкости вниз, появится меню Recovery, после чего выполнить пункт wipe data. Но еще раз повторю, что возможно будут потеряны все данные, поэтому предварительно постарайтесь перенести на компьютер все необходимые данные.

5. Зайдите в Google Play и загрузите антивирусное приложение, например Dr.Web Light или Kaspersky Internet Security. Запустите антивирус и удалите все, что он найдет.

В третью очередь:

- Напишите заявление в полицию на мошеннические действия;

- Смените пароли от всех установленных интернет-банков и других сервисов и сайтов;

- Не переходите по ссылкам из SMS. Давно никто не присылает ссылки в SMS, а если и присылают, то это должно быть ожидаемо и загружать дополнительно ничего не требуют.

- Всегда смотрите на каком сайте Вы находитесь, имя сайта не должно отличаться ни на один символ от оригинала. И обязательно сайт должен быть защищен сертификатом (в браузере отображается зеленый замочек рядом с адресом);

- Не запускайте никакие программы на смартфоне загруженные из интернет через браузер, речь идет о файлах с расширением *.APK. Только приложения через Google Play, и то обращайте внимание на рейтинг, на количество загрузок и читайте отзывы к загружаемому приложению. Чем больше загрузивших, тем меньше вероятность, что в приложении находится вирус;

- Поставьте антивирусное ПО, пусть оно дополнительно контролирует все, что вы загружаете;

- Не вводите номер карты и особенно CVV/CVC-код, если вдруг неожиданно, Вас попросили ввести данные карты, чтобы что-то подтвердить.

- Сделайте виртуальную платежную карту и используйте эту карту для расчетов в интернет. Некоторые банки предоставляют эту возможность бесплатно.

- Изменяйте расходный лимит на карте по мере необходимости, увеличивайте лимит при операциях на крупные суммы и затем возвращайте на лимит на тот уровень, который Вы готовы потерять.

- И для избранных - заведите второй телефон и настройте sms-уведомления о платежах и кодах подтверждения на этот телефон. И естественно эти коды никому сообщать нельзя! Этот код - аналог Вашей подписи. Неудобно, зато безопасно.

В основном, мошенники используют методы социальной инженерии, втираясь в доверие к жертве, обращаясь по имени или называя еще какие-либо данные, которые Вы считали личными или конфиденциальными. Будьте бдительны!

Добавлен в вирусную базу Dr.Web: 2015-12-16

Описание добавлено: 2015-12-15

SHA1:

e2eb0b0c87b81d68b3f3f9675d3fda7a7bf8ba27

0004194f6ef57fe77fd23734a897e74fda56ebb0

393504cbfb30995b79378acea39b00bdda9deec7

37c2f95c3be60ba021c5e96cc02d278c55377656

8f9b50530d74a93582af54cc60faa412e6513b32

88a95ea5a37bf1bc56780327f639dc7806cea9bf

0004194f6ef57fe77fd23734a897e74fda56ebb0 (обфусцированная версия, детектируется как Android.ZBot.2.origin)

dc7b430bc5bb002c8bc8312050d2063d4e9e935d (обфусцированная версия, детектируется как Android.ZBot.3.origin)

Троянская программа-банкер, работающая на смартфонах и планшетах под управлением ОС Android и предназначенная для кражи денег с банковских счетов пользователей. Попадает на мобильные устройства при посещении мошеннических или взломанных веб-сайтов, загружаясь с них под видом безобидных программ, либо скачивается другим вредоносным ПО.

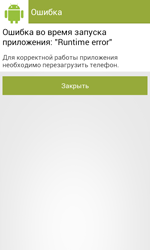

При первом запуске Android.ZBot.1.origin пытается получить доступ к функциям администратора мобильного устройства, после чего выводит сообщение об ошибке и предлагает выполнить перезагрузку. Затем троянец удаляет свой значок с экрана приложений.

Если пользователь отказывается предоставить вредоносной программе необходимые полномочия, Android.ZBot.1.origin пытается похитить у него данные о кредитной карте, показывая поддельную форму настроек платежного сервиса приложения Google Play. Аналогичное окно троянец может показывать через некоторое время после установки на целевом устройстве.

Для обеспечения автозапуска при последующих включениях зараженного смартфона или планшета Android.ZBot.1.origin при помощи класса OnBootReceiver отслеживает следующие системные события, связанные с началом работы ОС:

- android.intent.action.BOOT_COMPLETED – сигнал об окончании загрузки устройства;

- android.intent.action.QUICKBOOT_POWERON – сигнал о начале работы устройства в случае если оно использует режим Fast Boot вместо классического метода перезагрузки.

Получив управление, троянец запускает вредоносный сервис UpdateService, который отслеживает активность пользователя при работе с устройством (android.intent.action.SCREEN_OFF, android.intent.action.SCREEN_ON), а также при помощи класса AsyncTask активирует работу асинхронных задач, используемых для связи с управляющим сервером. В частности, с их помощью Android.ZBot.1.origin отправляет на удаленный узел информацию о зараженном устройстве, после чего получает дальнейшие команды в формате JSON (Java Script Object Notation). Кроме того, через асинхронные задачи на сервер также передаются вводимые пользователем конфиденциальные сведения, информация обо всех действиях троянца и возникающих при его работе ошибках.

По команде киберпреступников Android.ZBot.1.origin может выполнить в том числе такие действия:

- отправить СМС с заданным текстом на указанный номер;

- совершить телефонный звонок;

- отправить СМС по всем телефонным номерам из книги контактов;

- перехватить входящие СМС;

- получить текущие GPS-координаты;

- показать специально сформированное диалоговое окно поверх заданного приложения.

Так, после регистрации зараженного устройства на сервере злоумышленников троянец получает команду на проверку текущего баланса банковских счетов владельца зараженного устройства и, в случае наличия на них денег, переводит заданную сумму на счета злоумышленников. При этом вредоносная программа перехватывает и автоматически обрабатывает все поступающие СМС с кодами подтверждений, в результате чего жертва кражи не сразу узнает о пропаже средств.

| Дата обнаружения | 29/09/2015 | |||||||||||||||||||||||||||||||

| Класс | Trojan-Spy | |||||||||||||||||||||||||||||||

| Платформа | Win32 | |||||||||||||||||||||||||||||||

| Описание |

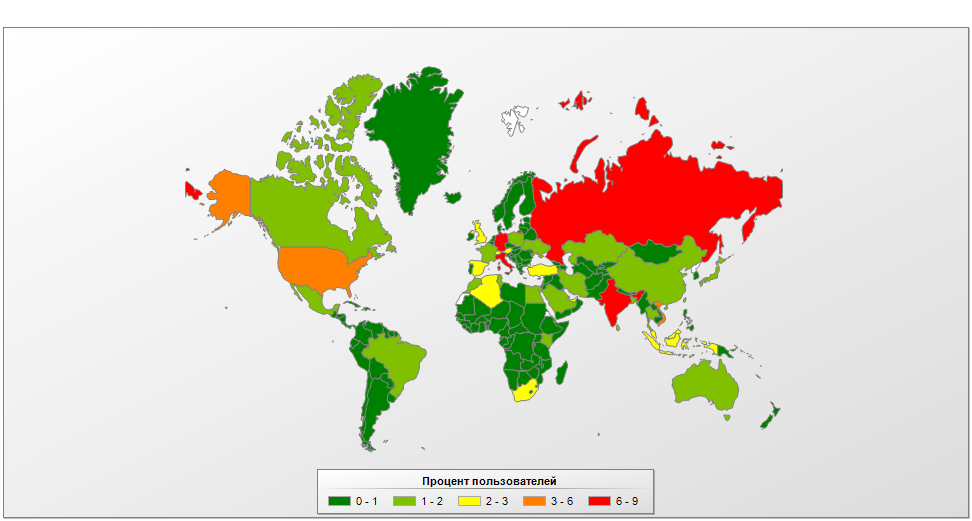

| Страна | % атакованных пользователей* | |

| 1 | Россия | 8,61 |

| 2 | Италия | 8,24 |

| 3 | Германия | 7,65 |

| 4 | Индия | 6,74 |

| 5 | США | 5,28 |

| 6 | Вьетнам | 3,19 |

| 7 | Великобритания | 2,76 |

| 8 | Австрия | 2,75 |

| 9 | ОАЭ | 2,66 |

| 10 | Индонезия | 2,49 |

В настоящее время вирусные аналитики Лаборатории Касперского отмечают все большее распространение троянских программ семейства Trojan-Spy.Win32.Zbot, которые используются злоумышленниками для кражи с компьютеров пользователей различной банковской информации. Как правило, работа данных вредоносных программ не сопровождается какими-либо визуальными эффектами, и это значительно усложняет ее обнаружение на компьютере-жертве, который не защищен антивирусной программой. Более того, с целью самозащиты программы данного семейства используют технологии rootkit, позволяющие им скрывать наличие своих исполняемых файлов и процессов.

Основным путем проникновения программ семейства Trojan-Spy.Win32.Zbot на компьютер является посещение зараженных страниц в интернете. Однако принцип работы данного типа "троянцев" используют различные киберпреступники, и каждый из них придумывает свой способ проникновения на компьютер-жертву.

Единственной мерой предотвращения проникновения вредоносных программ семейства Trojan-Spy.Win32.Zbot на ваш компьютер является установка на него антивирусной программы и регулярное обновление антивирусных баз, чтобы Антивирус "знал" о появлении новых модификаций данной троянской программы. В частности, приложения Лаборатории Касперского помогут вам предотвратить заражение всеми известными модификациями программы Trojan-Spy.Win32.Zbot и, при необходимости, удалить все следы заражения из системы.

Если же вы не используете антивирусную программу, то настоятельно рекомендуем вам перед совершением банковских операций через интернет проверить компьютер на наличие модификаций программы Trojan-Spy.Win32.Zbot при помощи специальной утилиты ZbotKiller.exe. И, в случае обнаружения, пролечить зараженную систему.

Ниже в статье вы найдете описание мест в системе, куда программы Trojan-Spy.Win32.Zbot обычно сохраняют свои данные (но, как указано выше, эти файлы могут быть скрыты), и способы запуска утилиты ZbotKiller.exe, предназначенной для обнаружения и удаления данной вредоносной программы.

Основные признаки заражения вредоносными программами семейства Trojan-Spy.Win32.Zbot

- В папках %windir%\system32 и %AppData% появляются файлы (один или несколько):

- ntos.exe

- twex.exe

- twext.exe

- oembios.exe

- sdra64.exe

- lowsec\\local.ds

- lowsec\\user.ds

%windir%\system32 и %AppData% это системные папки операционной системы Microsoft Windows. В зависимости от того, какая именно версия ОС установлена на вашем компьютере, путь к этим папкам меняется.

Например, на ОС Windows Vista полные пути к этим папкам таковы: C:\Windows\System32 и C:\Users\ \AppData. А на ОС Windows XP Professional - C:\WINDOWS\system32 и C:\Documents and Settings\ \Application Data.

- HKEY_LOCAL_MACHINE\Software\Microsoft\Wi ndows NT\CurrentVersion\Winlogon\Userinit

- HKEY_CURRENT_USER\Software\Microsoft\Win dows\CurrentVersion\Run

Способы лечения зараженных систем

Лечение систем, зараженных вредоносными программами семейства Trojan-Spy.Win32.Zbot, производится с помощью утилиты ZbotKiller.exe. В ходе своей работы утилита:

- Проводит быстрое сканирование системы на наличие заражения.

- Находит и удаляет вредоносный код известных модификаций Trojan-Spy.Win32.Zbot, распространившийся в другие работающие на компьютере программы.

- Устраняет функциональность вредоносных программ, которая используется для сокрытия вредоносных файлов и процессов (rootkit).

- Удаляет вредоносные файлы и очищает системный реестр от активности троянских программ Trojan-Spy.Win32.Zbot.

Запуск утилиты ZbotKiller.exe можно производить непосредственно на зараженном компьютере или централизованно, если в сети развернут комплекс Kaspersky Administration Kit.

Локально :

- Скачайте архив ZBotKiller_v2.zip и распакуйте его в отдельную папку на зараженной (или потенциально зараженной) машине.

- Запустите файл ZbotKiller.exe.

По окончании сканирования на компьютере возможно присутствие активного окна командной строки, ожидающего нажатия любой клавиши для закрытия. Для автоматического закрытия окна рекомендуем запускать утилиту ZbotKiller.exe с ключом -y.

Удаленно, через Kaspersky Administration Kit:

- Скачайте утилиту ZBotKiller_v2.zip и распакуйте архив.

- В Консоли KasperskyAdministration Kit создайте инсталляционный пакет для приложения ZbotKiller.exe . На этапе выбора дистрибутива приложения выберите вариант Создать инсталляционный пакет для приложения, указанного пользователем.

В поле Параметры запуска исполняемого файла укажите ключ -y для автоматического закрытия окна консоли после того, как утилита отработает.

На основе данного инсталляционного пакета создайте групповую или глобальную задачу удаленной установки для зараженных или подозрительных компьютеров сети. Вы можете запустить утилиту ZbotKiller.exe на всех компьютерах вашей сети.

Запустите задачу на выполнение. Перезагрузка компьютера после его лечения с помощью утилиты ZbotKiller.exe не требуется.

Ключи для запуска утилиты ZbotKiller.exe из командной строки

-y - не ждать нажатия любой клавиши по окончании работы утилиты.

-s - "тихий" режим (без консольного (черного) окна).

-l - запись информации в файл.

-v - ведение расширенного отчета (необходимо вводить вместе с параметром -l).

-help - получение списка допустимых параметров .

Например, для сканирования компьютера с записью подробного отчета в файл report.txt (который создастся в папке, где находится утилита ZbotKiller.exe) используйте следующую команду:

zbotkiller.exe -y -l report.txt -v

Благодаря использованию параметра -y по окончании работы утилиты не появится активное окно командной строки, ожидающее нажатия любой клавиши для закрытия.

Читайте также:

- Возможно ли повторно заболеть гепатитом а повторно

- Энтеросгель для профилактики вирусной инфекции

- Противовирусные препараты при полинейропатии

- Пилюля ху ган лечит от гепатита с

- Вирусы из за которых ложат в больницу

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.