Что за вирус wpad

В этой статье мы поговорим об архитектуре WPAD и основных принципах функционирования данной технологии в корпоративных и домовых сетях, рассмотрим реальные примеры атак, а также разработаем рекомендации для рядовых пользователей и системных администраторов, позволяющие обезопасить себя от действий злоумышленников.

Скачать сетевую утилиту для проверки наличия потенциально опасных записей в серверах имен DNS и WINS можно по адресу:

www.ptsecurity.ru/freeware.asp

В этой статье мы поговорим об архитектуре WPAD и основных принципах функционирования данной технологии в корпоративных и домовых сетях, рассмотрим реальные примеры атак, а также разработаем рекомендации для рядовых пользователей и системных администраторов, позволяющие обезопасить себя от действий злоумышленников.

По сути WPAD – это протокол обнаружения в сети специального файла (сценария). В спецификации WPAD перечислены способы и протоколы, с помощью которых осуществляется поиск. Для понимания технологии WPAD необходимо более детально познакомиться со сценариями автоматической настройки браузеров.

Сценарии Proxy Auto Configuration

Файл Proxy Auto Configuration (далее PAC-файл) используется в корпоративных сетях для централизованного распространения настроек, которые применяются при работе через прокси-сервер для браузеров пользователей.

По сути PAC представляет собой сценарий на языке JavaScript.

Пример PAC файла:

function FindProxyForURL(url, host)

<

return "PROXY proxy.example.com:8080; DIRECT";

>

PAC-файлы могут использоваться как совместно с WPAD, так и обособленно, в этом случае в Интернет-браузере необходимо явно указать сетевой путь к данному файлу.

WPAD предоставляет пользователю возможность получения месторасположения PAC-файла одним из следующих способов:

- от DHCP-сервера;

- запрос к DNS-серверу;

- запрос к WINS-серверу;

- широковещательный запрос NetBIOS Name;

- локальный файл hosts;

- локальный файл lmhosts.

При использовании WPAD к PAC-файлу предъявляются следующие требования:

- PAC-файл должен располагаться в корневой папке, опубликованной на Web-сервере;

- PAC-файл должен иметь имя wpad.dat.

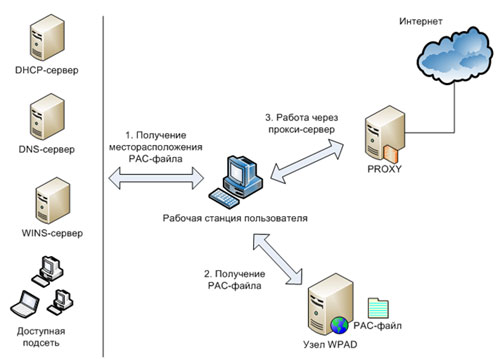

Принцип работы WPAD в корпоративной сети

Принцип работы WPAD

- Администратор создает специальный файл конфигурации (PAC-файл);

- Администратор резервирует WPAD- имя для сетевого узла, на котором настраивает Web-сервер, доступный по порту 80/tcp. В корневой каталог Web-сервера помещается PAC-файл с именем wpad.dat;

- Браузер клиента получает месторасположение PAC-файла;

- Браузер считывает содержимое файла, используя HTTP-запрос;

- Браузер выполняет настройку параметров работы через прокси-сервер.

Наиболее уязвимым местом в технологии WPAD является поиск месторасположения PAC-файла. Если злоумышленнику удается убедить клиента в том, что необходимый файл конфигурации находится на сетевом узле, подконтрольном атакующему, атаку можно считать состоявшейся.

Для успешной атаки злоумышленнику необходимо иметь:

- Подконтрольный Web-сервер для расположения на нем PAC-файла;

- Подконтрольный прокси-сервер;

- Инструменты для контроля трафика, состав которых выбирается исходя из поставленных задач, например: перехватчик SSL-сессий, анализатор сетевых пакетов и т.д.

В рамках данной статьи не будут рассматриваться атаки, основанные на внедрении в сеть ложного DHCP-сервера, так как такая атака позволяет полностью контролировать все настройки сетевой подсистемы клиента, в том числе и WPAD. Далее по тексту предполагается, что месторасположение PAC-файла в данной сети по DHCP не распространяется. Локальные файлы hosts и lmhosts будем считать недоступными для злоумышленника.

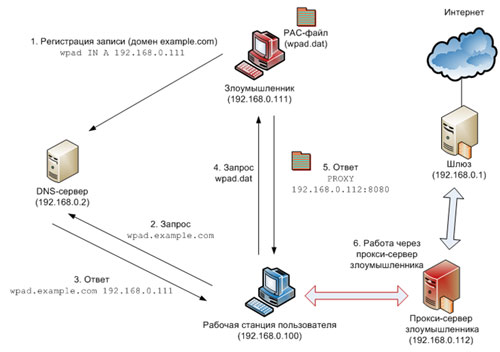

Атака с использованием DNS-сервера

Система DNS поддерживает динамические обновления записей, что позволяет клиентам автоматически регистрировать свои имена и IP-адреса на DNS-сервере при входе в сеть или изменении IP-адресов с помощью сервера DHCP. Если в атакуемой зоне разрешены неаутентифицированные динамические обновления, то для регистрации записи достаточно одного специального DNS-пакета.

Сценарий атаки с использованием DNS-сервера

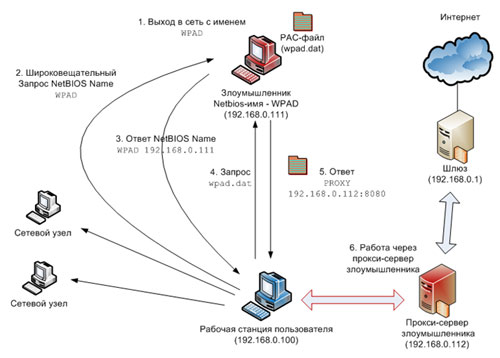

На схеме показан общий случай, во время атаки прокси-сервер злоумышленника и точка распространения PAC-файлов может находиться на одном и том же сетевом узле.

- Злоумышленник регистрирует на DNS-сервере следующую запись:

- Клиент запрашивает у DNS-сервера IP-адрес узла с именем wpad. ;

- DNS-сервер в ответ на этот запрос возвращает IP-адрес злоумышленника;

- Клиент запрашивает PAC-файл (wpad.dat);

- Клиент настраивает браузер в соответствии с PAC-файлом;

- Далее весь трафик клиента проходит через прокси-сервер, контролируемый злоумышленником.

Примечания: Если DNS-сервер работает в составе домена Active Directory, возможна более безопасная конфигурация, позволяющая динамическое обновление записей только для аутентифицированных пользователей. Для успешной атаки в этом случае злоумышленнику необходимо иметь корректную учетную запись в атакуемом домене. [4]

Данный класс атак актуален только в сетях, имеющих доменную структуру, так как в сети на базе рабочих групп поиск PAC-файла при помощи запроса к DNS-серверу не используется. Атакам, описанным далее, подвержены как доменные, так и одноранговые сети.

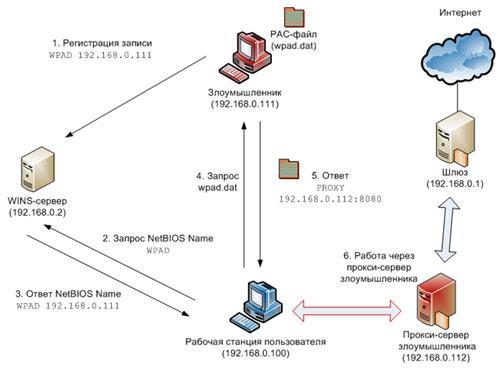

Атака с использованием WINS-сервера

Регистрация имен компьютеров, входящих в сеть, является штатной функцией WINS-сервера. Как и в случае с DNS-сервером регистрация осуществляется при помощи одного специального пакета.

Сценарий атаки с использованием WINS-сервера

- Злоумышленник регистрирует на WINS-сервере следующую запись:

WPAD (тип записи Unique) - Клиент запрашивает от WINS-сервера IP-адрес узла с NetBIOS-именем WPAD;

- WINS-сервер в ответ на этот запрос возвращает IP-адрес злоумышленника;

- Клиент запрашивает PAC-файл (wpad.dat);

- Клиент настраивает браузер в соответствии с PAC-файлом;

- Далее весь трафик клиента проходит через прокси-сервер, контролируемый злоумышленником.

Атака в доступной подсети

Если месторасположение PAC-файла не найдено путем запроса к DNS- или WINS-серверам, согласно стандарту WPAD Web-клиенты делают широковещательный NetBIOS-запрос имени WPAD по всей подсети согласно сетевой маске.

Данный вектор атаки доступен, если у злоумышленника есть физический доступ к подсети клиента.

Сценарий атаки в доступной подсети

- Злоумышленник входит в сеть с NetBIOS-именем WPAD ;

- Клиент выполняет широковещательный запрос имени WPAD;

- Злоумышленник посылает в ответ на запрос свой IP-адрес;

- Клиент запрашивает PAC-файл (wpad.dat);

- Клиент настраивает браузер в соответствии с PAC-файлом;

- Далее весь трафик клиента проходит через прокси-сервер, контролируемый злоумышленником.

Описанный выше класс атак легко реализуется в большинстве сетей, где отсутствует строгая политика безопасности. Как пример можно привести домовые сети, сети небольших провайдеров, WiFi-интернет в кафе и торговых центрах, где WINS-серверы не используются, а NetBIOS-трафик не фильтруется на сетевых устройствах.

Помимо браузеров технологию WPAD для поиска прокси-сервера используют и ряд системных компонентов Microsoft:

- служба Windows Update. Данная служба задействует WPAD в момент поиска доступной точки распространения обновлений Microsoft;

- Microsoft Crypto API. При попытке получить обновления списка отозванных сертификатов (CRL - Certificate revocation list) или списка корневых удостоверяющих центров (Root CA – Root Certificate Authority) Crypto API также использует WPAD.

- Microsoft Firewall client for ISA server. При определенной настройке данное приложение выполняет поиск ISA-сервера путем запроса имени wpad от DNS-сервера.

В бюллетене MS09-008 исправляются следующие уязвимости:

- DNS Server Vulnerability in WPAD Registration (CVE-2009-0093);

- WPAD WINS Server Registration Vulnerability (CVE-2009-0094).

Обратите внимание, что если на момент установки исправления в базе WINS или DNS существовали некоторые из вышеперечисленных записей, то они не добавляются в указанные списки.

Примечание: динамические записи добавляются в базу DNS- и WINS-сервера с помощью специального запроса регистрации, а статические – через консоль управления сервером.

Для конечных пользователей:

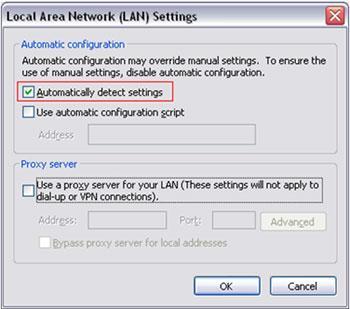

- отключить поддержку WPAD в настройках браузера;

- указать точку распространения PAC-файла в настройках браузера, если в сети используется конфигурирование настроек прокси-серверов через PAC-файл, и его месторасположение заранее известно.

Для системных администраторов

В силу специфики уязвимостей более подверженными атакам являются сети, не использующие Web Proxy Auto Discovery, чем сети, где WPAD штатно работает. Для повышения уровня защищенности сети можно предпринять следующие действия:

- Внедрить поддержку WPAD;

- Зарезервировать имена WPAD и WPAD. при помощи статических записей в DNS и WINS, например, для IP-адреса 0.0.0.0. Сервер Microsoft WINS не позволяет регистрировать имена для некорректных IP-адресов, однако, Крис Пейджет (Chris Paget) описал способ, который позволяет обойти это ограничение: можно зарезервировать имя для корректного IP-адреса, а затем изменить этот IP-адрес на 0.0.0.0.

В домене Active Directory существуют способы дополнительного повышения уровня безопасности:

- Разрешить только аутентифицированные обновления записей на DNS-сервере;

- Распространять месторасположение PAC-файла через групповую политику.

О слабых сторонах протокола WPAD известно еще с 1999 года, однако он продолжает использоваться и по сей день. Во многом на это повлияло доминирующее положение Microsoft на рынке Интернет-браузеров, и даже отсутствие стандартизации не смогло приостановить распространение данной технологии.

В статье описаны лишь самые простые атаки на WPAD, но существуют и более трудоемкие, требующие от атакующего дополнительных мер по противодействию средствам защиты. Подмена IP-адреса в пакетах регистрации или временный вывод из строя корпоративного DNS-сервера может помочь обойти ряд ограничений по эксплуатации уязвимости. Выбирая защитные механизмы, сетевым администраторам необходимо учитывать существование довольно большого спектра возможных векторов атаки, а также тот факт, что исправления от Microsoft закрывают уязвимость лишь частично.

Слабые места в использовании WPAD до сих пор не устранены, а значит, у злоумышленников есть широкий простор для атакующих действий.

Возможно, пока вы читаете эту статью, ваш браузер ищет по сети волшебное имя WPAD

Об авторе: Сергей Рублев закончил МГТУ им. Баумана. Эксперт в области криптографии и протоколов защищенного обмена данными. В компании Positive Technologies специализируется на анализе уязвимостей в сетевых службах и разработке расширений к сканерам XSpider и MaxPatrol.

Решаемые Удаление Unstopp.me/wpad.dat Постоянно

Если вы заметили что-то вроде Unstopp.me/wpad.dat в вашем компьютере, где он в качестве новых расширений Вкладка URL или программы в панели управления, вы ARNT redacteuren задачи мгновенного действия, чтобы удалить его, потому что представляет собой серьезную угрозу для производительности системы и безопасности персональных данных. Это начисляться фиктивные жертвы уведомлений некоторые фиктивные программы, бесплатные программы безопасности и расширения браузера. На первое впечатление, когда вы упоминаете что-нибудь думать, что ваш компьютер круто с ним, но вскоре вы поймете, что это ДАТ одной из основных причин для ухудшения производительности системы. Это вредная и опасная инфекция Welke оказывает крайне негативное влияние на общую производительность системы от угла каждый раз. Из-за атаки Unstopp.me/wpad.dat, вы будете страдать плохо с агрессивными аффилированного маркетинга схем и коммерческой рекламы. Экран флудится с фиктивными сделки, купоны, баннеры, рядный текстовых объявлений и так далее. Кроме того, он добавляет сомнительные плагины и панели инструментов браузера в нем постоянно следить за деятельностью пользователя и пытается проводит мониторинг деятельности пользователей.

Как Unstopp.me/wpad.dat атаки?

Скорее, то, вероятно, это пользователь небрежность и невнимательность DAT заканчивается в zoals вредоносные инфекции. Он поставляется в комплекте со сторонними приложениями, вложения электронной почты, равный-равному сети общего доступа к файлам и так далее. Это не требование какого-либо разрешения Потому-когда вы принимаете условия лицензионного соглашения для загрузки приложений certainement, вы даете разрешение по умолчанию для загрузки additional_image_link вложения с ним. Поэтому, настоятельно рекомендуется прочитать “Условия и соглашения” тщательно. После того, как он успешно получает установлен, первое, что она делает это DAT-де изменение или настроек браузера. Подозрительные расширения и плагины добавляется в нем накапливаются фиктивные уведомления, связанные с коммерческой рекламы, предупреждения системы безопасности, бесплатной загрузки рекомендации и так далее. Это с оплатой за клик ссылки и THUS Zijn разработчики делают огромные деньги через комиссии.

Серьезные проблемы, связанные с Unstopp.me/wpad.dat

- Загрузка произвольных файлов в них потребляет большие ресурсы и оперативную память

- Кастраты настройки просмотра веб-страницы для перенаправления

- начисляться непрерывные коммерческие объявления и уведомления

- Загрузка файлов в них потребляет высокую оперативную память и процессы

- начислять необычные сообщения об ошибках

- изменяет настройки или важные программы

- ограничивает доступ законных сайтов

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить Unstopp.me/wpad.dat, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров Unstopp.me/wpad.dat тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение Unstopp.me/wpad.dat является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить Unstopp.me/wpad.dat, как только его ранние симптомы получить заметили.

План а: избавиться от Unstopp.me/wpad.dat с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Unstopp.me/wpad.dat с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Unstopp.me/wpad.dat легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите Unstopp.me/wpad.dat и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Unstopp.me/wpad.dat расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Unstopp.me/wpad.dat

3. Обнаружение записи реестра, созданные Unstopp.me/wpad.dat и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Unstopp.me/wpad.dat и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Unstopp.me/wpad.dat.

Технический блог специалистов ООО"Интерфейс"

- Главная

- WPAD или автоматическая настройка параметров прокси

WPAD или автоматическая настройка параметров прокси

Если автоматическая настройка сетевых параметров сегодня стала "нормой жизни" даже в небольших сетях, то автоматическое получение настроек прокси-сервера по-прежнему вызывает некоторые затруднения. Для этих целей существует протокол автоматической настройки прокси - WPAD, который позволяет достаточно гибко управлять трафиком и избежать необходимости настраивать браузеры и иное сетевое ПО вручную.

Прежде всего немного теории. Давайте разберемся, как работает протокол и какие сетевые службы нужны для этого.

Автоматическая настройка системы на работу с прокси-сервером производится специальным набором инструкций на JavaScript, который называется PAC-файл (Proxy Auto Configuration), для нахождения его расположения в локальной сети используется протокол WPAD (Web Proxy Auto-Discovery Protocol).

Рассмотрим следующую схему:

Получив запрос от пользователя браузер пытается найти расположение PAC-скрипта используя различные сетевые механизмы. В первую очередь отправляется DHCP-запрос, ответ на который должен содержать URL PAC-файла в специальном поле ответа, для этого используется опция 252 протокола DHCP.

Если в ответе DHCP-сервера искомый адрес не найден, то посылается DNS-запрос для хоста wpad в текущем домене. Некоторые браузеры, например, Firefox, не используют DHCP-запросы, а сразу обращаются к DNS. С механизмом поиска службы WPAD через DNS связана одна серьезная уязвимость. Если в текущем домене хост с именем wpad не найден, то поиск будет произведен в вышестоящем домене, при этом выход за пределы домена организации никак не контролируется.

Что это значит? Допустим клиент расположен в домене office.spb.example.com, то поочередно будет произведен поиск следующих хостов:

- wpad.office.spb.example.com

- wpad.spb.example.com

- wpad.example.com

- wpad.com

Пользуясь этим, злоумышленники могут расположить PAC-файл по адресу за пределами домена предприятия и направить весь трафик на свои прокси сервера, в том числе и зашифрованный, в отношении которого можно осуществить атаку типа "человек посередине" с подменой сертификата.

В связи с этим DNS-сервер от Microsoft начиная с Windows Server 2008 содержит хост wpad в черном списке и не разрешает данное имя, даже если соответствующая запись на данном сервере существует.

В среде OC Windows, если предыдущие попытки не принесли результата, производится поиск хоста WPAD на WINS-сервере и посредством широковещательных протоколов LLMNR ( Link-Local Multicast Name Resolution) и NBNS (NetBIOS Name Service).

Поэтому, если данный веб-сервер использует виртуальные хосты, хост wpad должен являться хостом по умолчанию (или корневым хостом), т.е. его содержимое должно отдаваться при обращении к данному серверу без указания имени хоста, просто по IP-адресу.

Также, в целях безопасности, PAC-файл не должен быть доступен за пределами локальной сети.

Как мы уже упоминали, PAC-файл является JavaScript-скриптом, однако количество инструкций в нем жестко ограничено. Разберем некоторые из них.

isPlainHostName(host) - истина если host - "плоское" имя хоста, т.е. обычное NetBIOS-имя и т.п. Позволяет определять обращения к хостам локальной сети по простому имени.

dnsDomainIs(host, domain) - истина, если домен в запросе (host) совпадает с заданным в директиве domain.

isResolvable(host) - истина, если доменное имя удается разрешить. Данную инструкцию следует использовать осторожно, так как она делает дополнительный DNS-запрос, что может увеличить нагрузку на сервера и ухудшить время отклика.

isInNet(host, pattern, mask) - истина, если IP-адрес хоста совпадает с шаблоном, где pattern - шаблон сети, mask - маска. Например, 192.168.0.0, 255.255.255.0.

shExpMatch(str, shexp) - истина, если строка совпадает с шаблоном, в качестве строки можно использовать host или url, при этом следует помнить, что шаблон не является регулярным выражением.

Этих инструкций вполне достаточно, чтобы составить достаточно подробные и разветвленные правила для работы с прокси-сервером. Попробуем составить реальный сценарий.

Прежде всего укажем функцию:

Данная функция получает от браузера URL и host из запроса и в ответ должна вернуть адрес прокси-сервера. Внутри фигурных скобок следует располагать инструкции и условия, в зависимости от выполнения которых браузеру будет возвращен тот или иной результат.

Согласно данной записи, если в поле host запроса содержится "плоское" имя, то возвращаем браузеру директиву DIRECT, что означает, что прокси-сервер для этого соединения использовать не следует.

Таким же образом предписываем обращаться напрямую по запросам с IP-адресами локальной сети:

И локальным адресам:

Кстати, первое правило можно переписать по-другому:

В доменной сети также следует настроить прямое соединение для внутренних ресурсов:

Аналогичным образом можно направить мимо прокси какие-либо критичные внешние ресурсы, например, интернет-банки или площадки электронных торгов.

Тоже самое следует сделать и для ftp запросов:

И наконец все, что не попало ни под одно правило отправляем на прокси:

Разобравшись с тем, как устроен PAC-файл перейдем к сценариям практической реализации служб WPAD в сети.

Так как все наши статьи преемственны, то далее будет подразумеваться что WPAD настраивается для работы с роутером в сети Active Directory, описанного нами в цикле Настраиваем Squid для работы с Active Directory, таким образом данный материал может служить его логическим завершением.

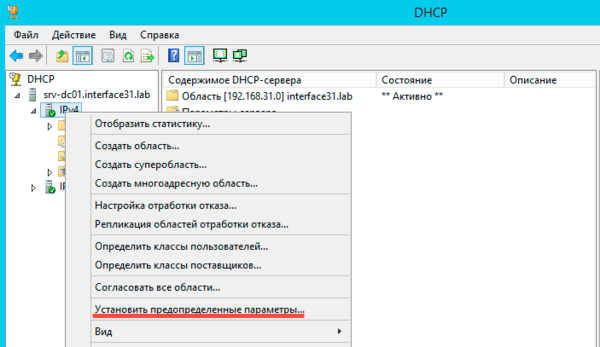

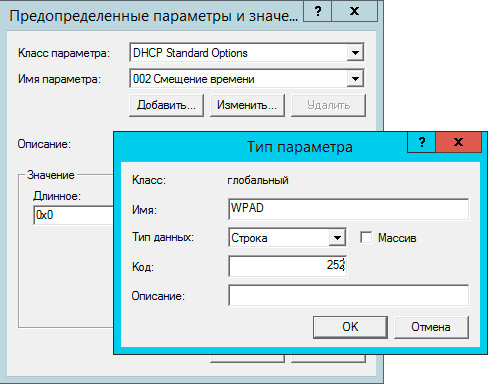

Начнем с настройки DHCP, откроем соответствующую оснастку и перейдем к списку серверов, щелкните правой кнопкой мыши на пункт IPv4 и выберите Предопределенные параметры.

В открывшемся окне нажмите Добавить

И заполните поля следующим образом:

- Имя - WPAD

- Тип данных - строка

- Код - 252

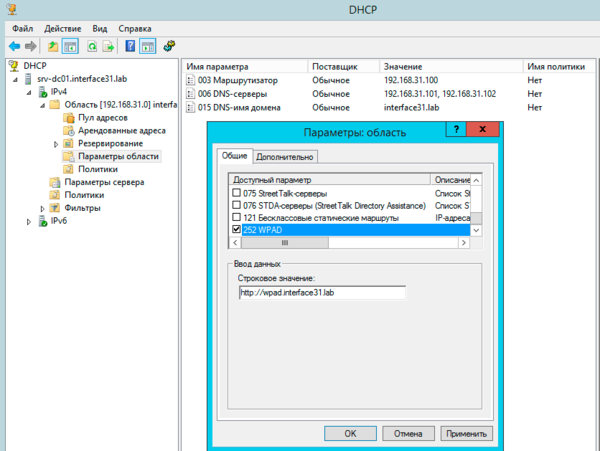

После чего перейдите в Область - Параметры области - Настроить параметры и добавьте созданную нами опцию WPAD.

Если в вашей сети более одного DHCP-сервера, то аналогичные настройки нужно выполнить на каждом их них.

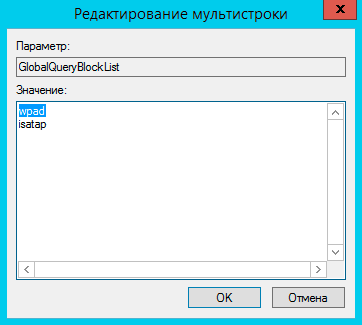

Следующим шагом будет настройка DNS, прежде всего откорректируем черный список, для этого на DNS-сервере откроем редактор реестра и перейдем в раздел:

Откроем опцию GlobalQueryBlockList и удалим оттуда значение wpad, после чего службу DNS нужно перезапустить.

Данную операцию следует выполнить на каждом DNS-сервере в вашей сети.

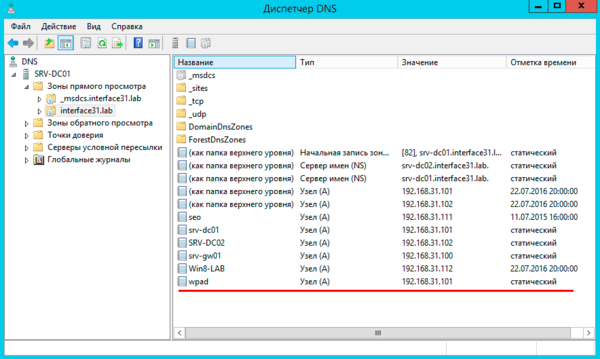

Затем добавьте запись типа A для хоста wpad, которая должна указывать на веб-сервер с PAC-файлом.

Закончив настройки DHCP и DNS следует наконец установить на выбранный хост веб-сервер и разместить на нем wpad.dat. Никаких ограничений здесь нет, вы можете настроить любой веб-сервер на любом узле сети. В нашем случае напрашиваются два варианта: веб-сервер непосредственно на роутере, мы рекомендуем для этих целей простой и легкий lighttpd или веб-сервер на одном из контроллеров домена, в этом случае предпочтение следует отдать IIS.

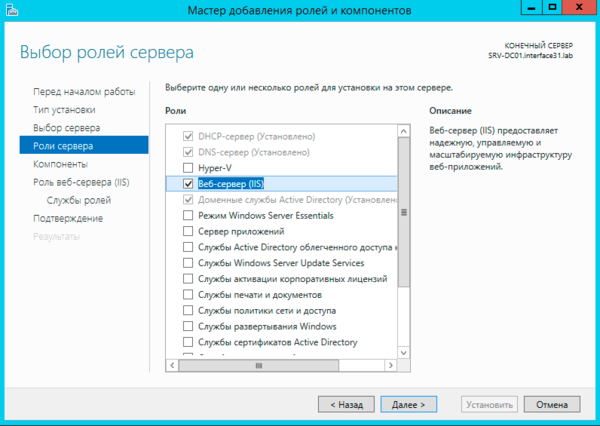

В данной части статьи мы рассмотрим вариант с IIS, а к lighttpd вернемся чуть позже, когда будем говорить об одноранговых сетях. Мы не будем подробно останавливаться на установке роли Веб-сервер (IIS), достаточно просто пройти все шаги мастера со значениями по умолчанию.

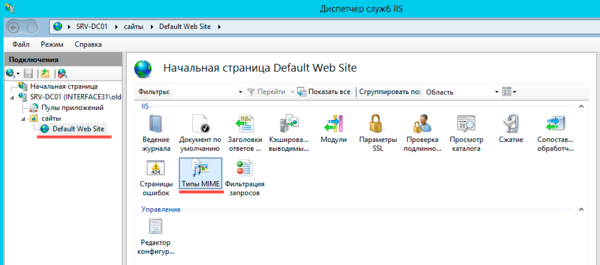

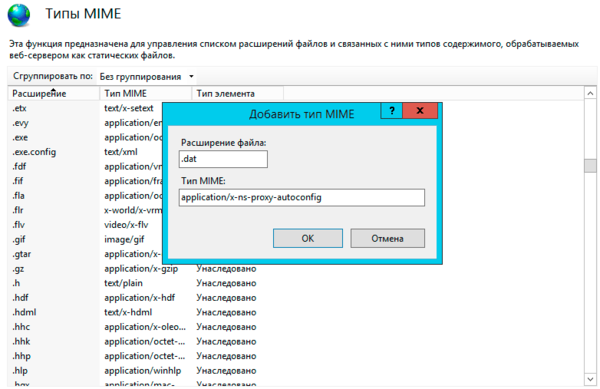

После установки роли перейдите в Диспетчер служб IIS - Сайты - Default Web Site в настройках которого выберите Типы MIME.

Для правильной работы с PAC-файлом добавьте новый тип MIME, указав расширение .dat и тип MIME application/x-ns-proxy-autoconfig.

Выполнив данную настройку не забудьте перезапустить веб-сервер и разместите в его корневой директории C:\inetpub\wwwroot файл wpad.dat.

Браузеры на основе Google Chrome (в т.ч. Opera, Яндекс) используют настройки, заданные для IE. Проблемы, как всегда, возникают с Firefox, который с настройкой по умолчанию Использовать системные настройки прокси игнорирует их и ходит напрямую, поэтому данную опцию следует изменить на Автоматически определять настройки прокси для этой сети.

В одноранговых сетях обычно применяются прозрачные прокси, не требующие настройки параметров браузера, однако в ряде случаев, например, для аутентификации, от прозрачности приходится отказываться, следовательно, возникает потребность в WPAD. Далее мы будем рассматривать настройку на примере роутера, настроенного по нашей статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3.

Так как в большинстве случаев лишних серверов в небольших сетях нет, то все службы будем располагать в пределах роутера. DHCP и кэширующий DNS у нас уже есть, в виде пакета dnsmasq, а в качестве веб-сервера можно установить легковесный lighttpd. На первый взгляд все необходимое имеется и особых проблем возникнуть не должно.

А теперь вспомним, как происходит поиск PAC-файла. Если браузер не получил нужной опции по DHCP или не умеет ее получать, он делает DNS-запрос для хоста wpad в текущем домене. Мы специально выделили ключевой момент - в текущем домене. А какой текущий домен в одноранговой сети? Правильно, никакого.

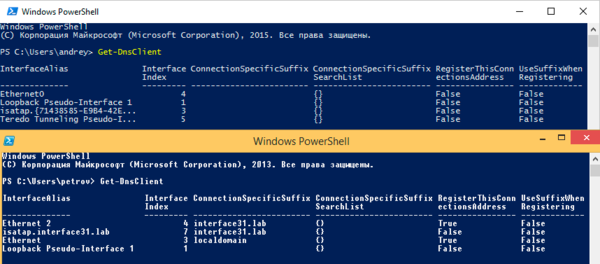

Чтобы убедиться в этом, следует проверить DNS-суффикс текущего подключения. Для этого в консоли PowerShell выполните команду:

Ниже показан вывод команды для одноранговой и доменной сетей, разница в отсутствии DNS-суффикса отлично видна "невооруженным глазом".

Если все оставить как есть, то тот же Firefox не сможет получить настройки прокси и будет требовать ручного ввода параметров. Что делать? К счастью в протоколе DHCP есть опция 015, позволяющая передавать клиенту DNS-суффикс подключения.

Откроем /etc/dnsmasq.conf и последовательно изменим в нем следующие опции:

Данная опция указывает, что домен interface31.local - локальный и разрешать его имена на вышестоящих DNS-серверах не следует.

Данная запись в формате dnsmasq является аналогом A-записи для хоста wpad, где 192.168.31.1 - адрес хоста, на котором будет расположен веб-сервер (в нашем случае это роутер).

DNS-имя домена, передаваемое клиенту в опции 015 DHCP.

Задает расположение PAC-файла.

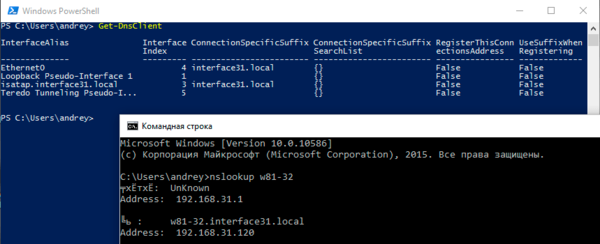

Теперь заново получим IP-адрес и снова проверим DNS-суффикс, также можно попробовать разрешить любое плоское имя (существующего хоста) командой nslookup.

Если все сделано правильно - у подключения появится указанный нами суффикс, а плоские имена будут дополняться до FQDN. Теперь можно переходить к настройке веб-сервера.

Установим lighttpd:

Затем откроем его конфигурационный файл /etc/lighttpd/lighttpd.conf и добавим туда опцию:

Это ограничит работу веб-сервера только локальной сетью.

После чего следует убедиться, что в файле /etc/mime.types присутствует запись:

Если такой записи нет, то ее следует добавить.

На этом настройка сервера закончена, осталось разместить PAC-файл в директории /var/www и проверить работу браузеров.

Поскольку одноранговая сеть не предоставляет таких возможностей по управлению клиентскими ПК как ActiveDirectory, то следует предпринять меры по предотвращению обхода прокси. Это можно сделать через iptables, запретив форвардинг пакетов с назначением на 80-й порт. Но лучше поступить иначе.

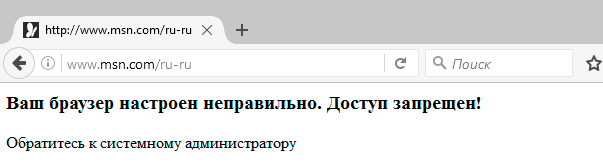

В /etc/nat добавим следующее правило:

Данная конструкция перенаправит все запросы к веб-серверам или сторонним прокси на порт 80 нашего роутера, где работает собственный веб-сервер.

В конфигурацию lighttpd добавим опцию (не забудьте перезапустить веб-сервер):

Теперь в /var/www создадим файл index.html со следующим содержимым:

После чего при попытке обхода прокси пользователь увидит сообщение:

В качестве примера мы привели самый простой вариант странички запрета, вам же ничего не мешает сделать ее более информативной, например, разместив на ней краткие инструкции по самостоятельной настройке браузера.

Если вам нужно разрешить работу с некоторыми сайтами напрямую, минуя прокси, то перед запрещающим правилом добавьте:

где xxx.xxx.xxx.xxx - IP-адрес требуемого ресурса.

Как видим, настроить автоматическое получение параметров прокси совсем несложно и можно эффективно применять данную технологию как в крупных, так и в небольших сетях.

Читайте также: