Что за вирус notepad

Подлинный файл является одним из компонентов программного обеспечения Microsoft Windows, разработанного Microsoft.

Notepad.exe - это исполняемый файл (программа) для Windows. Расширение имени файла .exe - это аббревиатура от англ. слова executable — исполнимый. Необходимо запускать исполняемые файлы от проверенных производителей программ, потому что исполняемые файлы могут потенциально изменить настройки компьютера или нанести вред вашему компьютеру. Бесплатный форум с информацией о файлах может помочь вам разобраться является ли notepad.exe вирусом, трояном, программой-шпионом, рекламой, которую вы можете удалить, или файл принадлежит системе Windows или приложению, которому можно доверять.

Вот так, вы сможете исправить ошибки, связанные с notepad.exe

Информация о файле notepad.exe

- Если notepad.exe находится в подпапках C:\Windows, тогда рейтинг надежности 0% опасности. Размер файла 179,712 байт (57% всех случаев), 208,896 байт или 232,448 байт. Это системный файл Windows. У процесса есть видимое окно. Это заслуживающий доверия файл от Microsoft.

- Если notepad.exe находится в папке C:\Windows, тогда рейтинг надежности 14% опасности. Размер файла 221,184 байт (25% всех случаев), 193,536 байт, 244,736 байт или 8,704 байт. У процесса нет видимого окна. Это заслуживающий доверия файл от Microsoft.

- Если notepad.exe находится в подпапках C:\Windows\System32, тогда рейтинг надежности 46% опасности. Размер файла 70,144 байт.

Важно: Некоторые вирусы маскируют себя как notepad.exe, например Backdoor:Win32/Xtrat.A (определяется антивирусом Microsoft), и W32.Spyrat (определяется антивирусом Symantec). Таким образом, вы должны проверить файл notepad.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

| Достоверно: вчера BACKDOOR.IRC.BOTRemovalTool указал на присутствие аж в четырёх файлах notepad.exe в WINDOWS , WINDOWS\System32 + в TASKMGR.COM в WINDOWS\System32 присутствие модификации BACKDOOR.IRC.BOT Работаю далее. Михаил |

| если создать текстовый документ и написать в нём : билл гейтс лох , то после закрыия во время открывания документа появляется процесс notepad.exe при чём сам текст изменяется на 00000 |

| Блокнот :) Аноним |

Лучшие практики для исправления проблем с notepad

Аккуратный и опрятный компьютер - это главное требование для избежания проблем с notepad. Для этого требуется регулярная проверка компьютера на вирусы, очистка жесткого диска, используя cleanmgr и sfc /scannow, удаление программ, которые больше не нужны, проверка программ, которые запускаются при старте Windows (используя msconfig) и активация Автоматическое обновление Windows. Всегда помните о создании периодических бэкапов, или в крайнем случае о создании точек восстановления.

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

Следующие программы могут вам помочь для анализа процесса notepad.exe на вашем компьютере: Security Task Manager отображает все запущенные задания Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записей автозагрузки. Уникальная оценка рисков безопасности указывает на вероятность процесса быть потенциально опасным - шпионской программой, вирусом или трояном. Malwarebytes Anti-Malware определяет и удаляет бездействующие программы-шпионы, рекламное ПО, трояны, кейлоггеры, вредоносные программы и трекеры с вашего жесткого диска.

notepad сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Появились процессы calc.exe и mspaint.exe

Доброго времени суток)! В процессах висят: calc.exe и mspaint.exe. Кроме того, на флешке.

Зараженные процессы calc.exe и mspaint.exe

Здравствуйте! В процессах висят: calc.exe и mspaint.exe. Часть вредоносных *.exe-файлов обнаружил.

вирус calc.exe*32 notepad.exe*32 cmd.exe cannhost.exe

Здравствуйте. помогите решить проблему. При включении компьютера висят процессы calc.exe*32 .

Нужен совет! Большое количество calc.exe*32 и mspaint.exe*32!

Стал замечать подтормаживания,залез в ДЗ и увидел некое количество висящих calc.exe*32 и.

Внимание! Рекомендации написаны специально для пользователя tunec. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

После перезагрузки, выполните такой скрипт:

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Отметьте галочками также "Shortcut.txt".

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt, Shortcut.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

(Если не помещаются, упакуйте).

Подробнее читайте в этом руководстве.

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

Сообщите что с проблемой.

Порядок. В завершение:

1.

Все утилиты лечения и папки, включая C:\FRST, можно просто удалить.

Какая ассоциация связана у Вас с клавишей F5? Обновление страницы в браузере? Копирование файла из одной директории в другую? Запуск приложения из Visual Studio? А вот авторы notepad.exe подошли к этому вопросу довольно оригинально — по нажатию клавиши F5 происходит добавление текущей даты и времени в место, куда в этот момент указывает курсор. Всё было бы круто, если бы в notepad.exe была такая популярная и вполне естественная для большинства текстовых редакторов фича, как перечитывание содержимого текущего файла, которая, казалось бы, и должна быть назначена на F5 / Ctrl-R или ещё какой-нибудь общепринятый хоткей.

Мы можем ждать, пока её реализуют Microsoft, выбрать другой текстовый редактор (ведь это не единственное ограничение по функционалу стандартного notepad.exe) или… Взять в руки дизассемблер, отладчик и редактор PE-файлов.

Как протекал процесс, и что из этого вышло, читайте под катом (осторожно, много скриншотов). Перед прочтением данной статьи также настоятельно рекомендую ознакомиться с предыдущими.

Чтобы не иметь дело с теми же неудобствами, с которыми мы столкнулись в предыдущей статье, давайте для начала отключим использование ASLR. Согласно вики, ASLR (Address space layout randomization) — это технология, при использовании которой случайным образом изменяется расположение в адресном пространстве процесса важных структур, а именно: образа исполняемого файла, подгружаемых библиотек, кучи и стека. Именно из-за неё в прошлый раз перезапуск приложения и приводил к изменению уже найденных нами ранее адресов. Если Вы используете Windows XP или более старую ОС, то можете с лёгкостью пропустить то, о чём будет рассказано в нескольких следующих абзацах, ведь ASLR на тот момент ещё не было.

Копируем notepad.exe в любую отличную от "%WINDIR%\System32" директорию, скачиваем, разархивируем и запускаем PE Tools, нажимаем Alt-1 и выбираем скопированный ранее notepad.exe:

IMAGE_DLLCHARACTERISTICS_TERMINAL_SERVER_AWARE

0x8000

The image is terminal server aware

IMAGE_DLLCHARACTERISTICS_NX_COMPAT

0x0100

The image is compatible with data execution prevention (DEP)

IMAGE_DLLCHARACTERISTICS_DYNAMIC_BASE

0x0040

The DLL can be relocated at load time

На какие этапы можно условно разделить наш патчинг notepad.exe?

- Поиск адреса, по которому хранится путь до текущего файла

- Поиск процедуры считывания содержимого файла

- Поиск кода, отвечающего за обработку нажатия клавиши F5

- Собственно, написание самого патча

Открываем notepad.exe в OllyDbg и приступаем к первому этапу.

Подойти к поиску адреса, по которому хранится путь до текущего файла, можно сразу с нескольких сторон. Можно, например, отыскать процедуру, которая занимается открытием файла (вероятнее всего, в случае успеха она сохраняет путь до файла по какому-то адресу), а можно посмотреть на реализацию алгоритма сохранения файла (очевидно, он должен знать либо хэндл текущего файла, либо путь до него). Предлагаю остановиться на втором варианте.

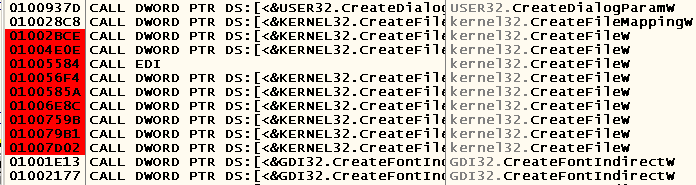

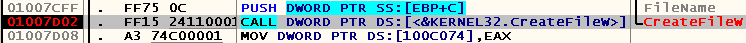

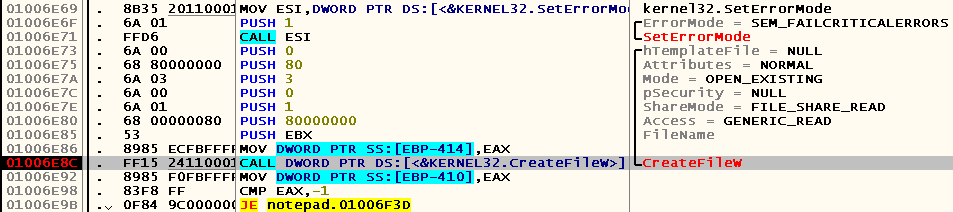

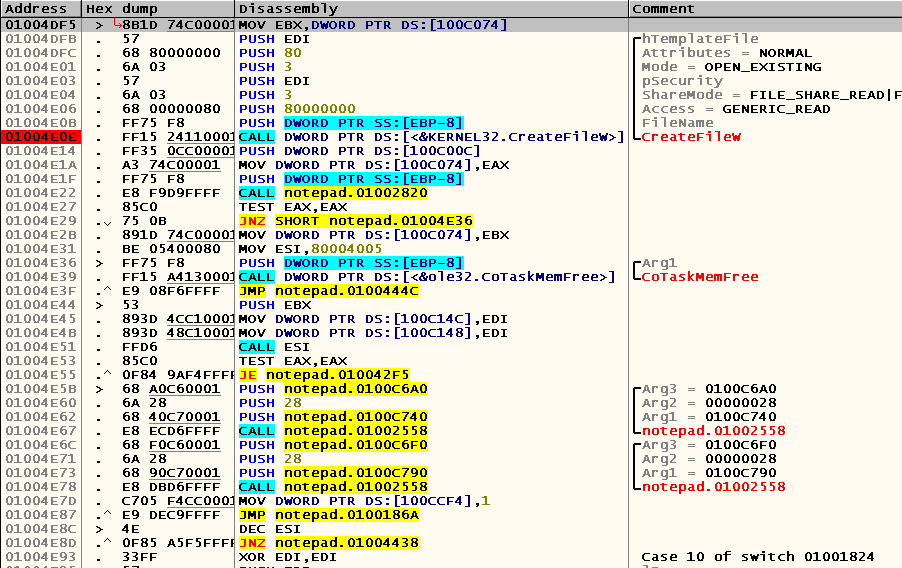

Надеясь, что файл при сохранении каждый раз открывается заново, ставим бряки на вызовы WinAPI-функции CreateFileW:

Посмотрим, откуда и с какими аргументами нас позвали:

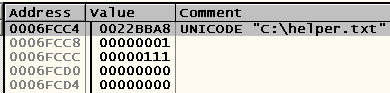

Если посмотреть, на что указывает адрес, переданный в качестве второго аргумента (right-click по строке с данным аргументом -> Follow address in stack), то мы увидим как раз наш путь:

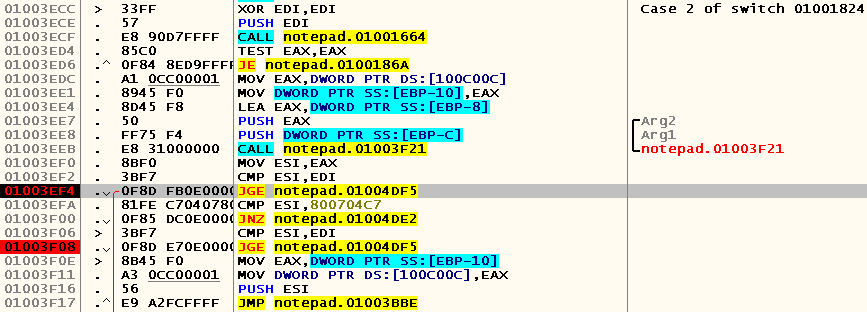

Давайте посмотрим на код, находящийся перед вызовом исследуемой нами процедуры, чтобы понять, откуда и как именно к нам попал этот адрес:

Как Вы видите, адрес, по которому хранится путь до файла, содержится в EBP-8. Давайте снова нажмём Ctrl-S и посмотрим, куда мы попадём на этот раз (ведь теперь программа уже знает путь до файла, что может поменять ход работы приложения):

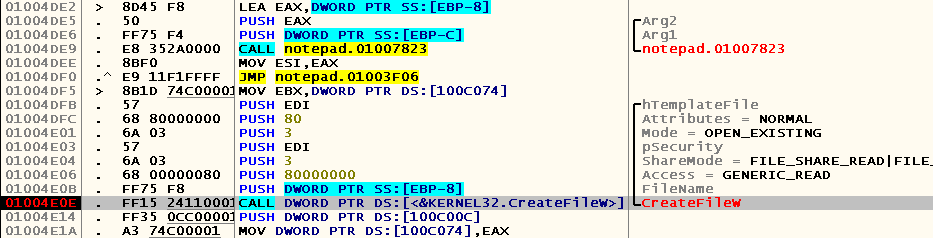

Итак, мы оказались на том же самом бряке, что и раньше, однако позвали нас уже из другого места:

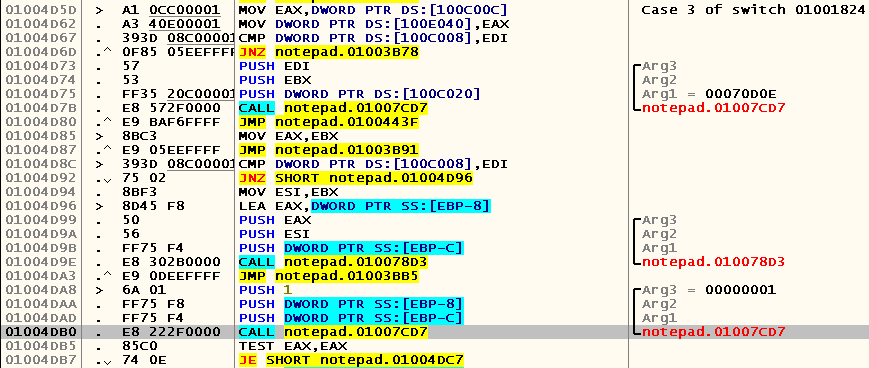

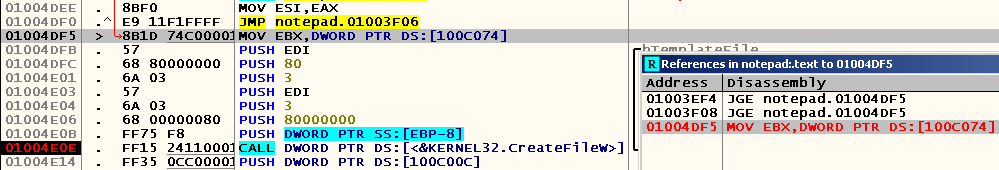

На этот раз адрес, по которому содержится путь до файла, хранится в регистре EBX. С момента начала текущего case-блока (обратите внимание на комментарий несколькими инструкциями раньше выделенного места) значение данного регистра не изменяется, что означает, что искать оригинальный адрес надо где-то раньше. Смотрим, какие инструкции ссылаются на начало данного case-блока (left-click по адресу 0x01004D5D -> Ctrl-R):

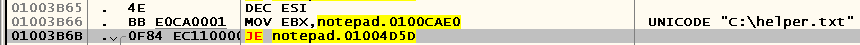

Раз такое обращение всего одно, прыгаем на него по нажатию клавиши Enter и сразу же видим, откуда в EBX появляется данный адрес:

Итак, мы поняли, что по адресу 0x0100CAE0 хранится путь до текущего файла. Что дальше? А дальше мы должны найти процедуру, ответственную за считывание содержимого файла.

Очевидно, что она также будет вызывать CreateFileW (вместо этого мы могли бы перехватить вызов функции GetOpenFileName, но её нет в списке межмодульных вызовов — видимо, вместо неё используется Common Item Dialog API, которое рекомендуется на MSDN). Нажимаем Ctrl-O, выбираем любой файл (я выбрал тот же самый) и, не успев сделать двойной клик мышью, оказываемся на бряке по адресу 0x01006E8C:

Проделываем то же самое несколько раз, прежде чем убрать данный бряк и надеяться на остальные. И правда, после того, как был убран бряк по указанному ранее адресу, мы всё же смогли сделать двойной клик по интересующему нас файлу, в результате чего сработала точка останова уже совершенно в другом месте:

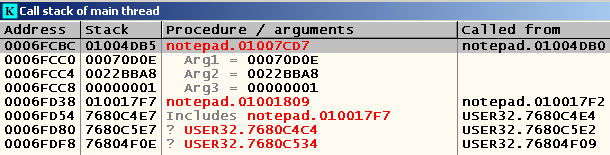

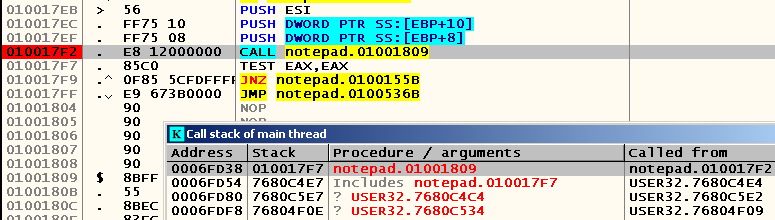

Итак, наша задача — выяснить, каким образом и какую именно процедуру необходимо вызвать, чтобы успешно перечитать интересующий нас файл. Ставим бряк на адрес, с которого нас позвали

, нажимаем F9, и… Он тут же срабатывает! Ничего, снова нажимаем F9, пытаемся передать фокус окну notepad.exe и видим, что бряк снова срабатывает. Да что ж такое! Давайте посмотрим на начало процедуры, которую вызывает данный CALL:

Обратите внимание на единственный комментарий — судя по кол-ву обрабатываемых значений и тому, что мы наблюдаем на практике, данная процедура служит для реакции на любое выполняемое пользователем действие, будь то передача окну notepad.exe фокуса или открытие файла. Видимо, после нажатия Ctrl-O программа не выполняет никакого CALL'а, а лишь переходит на соответствующий case-блок при помощи операции условного перехода. Давайте уберём данный бряк, ещё раз попытаемся открыть файл и найдём ближайшую к бряку, стоящему на месте вызова CreateFileW, инструкцию, к которой есть обращения в коде. Ею оказалась инструкция по адресу 0x01004DF5:

Ставим бряки на оба обращения, проделываем те же самые действия и оказываемся тут:

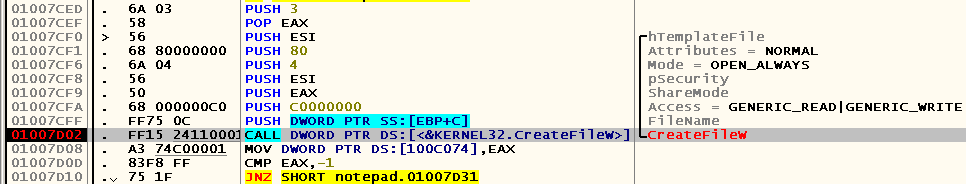

Ставим бряк на начало данного case'а, снова открываем тот же самый файл и пытаемся понять, что тут происходит:

Разумеется, данный код обращается к EBP-8, по которому, как Вы помните, хранится путь до открываемого файла. Помимо этого, ему также важно значение регистра EDI, который используется в качестве аргументов для параметров hTemplateFile и pSecurity. Первое мы можем достать из адреса 0x0100CAE0, а в обозначенные параметры можно просто передать ноль.

Теперь давайте найдём код, отвечающий за обработку нажатия клавиши F5. Для этого предлагаю поставить бряк на вызовы функций, отвечающих за получение текущего времени. Наиболее популярные из них — GetSystemTime и GetLocalTime. Первой нет в списке межмодульных вызовов, а вот вторая вызывается сразу из двух мест:

Ставим бряки, нажимаем F5 и оказываемся тут:

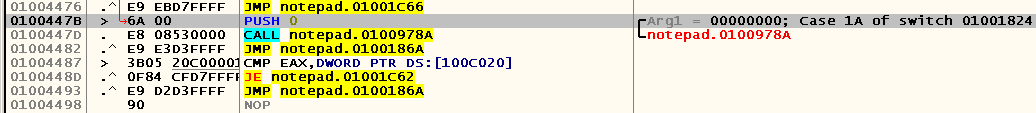

Прыгаем на место вызова текущей процедуры и попадаем практически в самое начало ещё одного case-блока, который, очевидно, и отвечает за обработку нажатия F5:

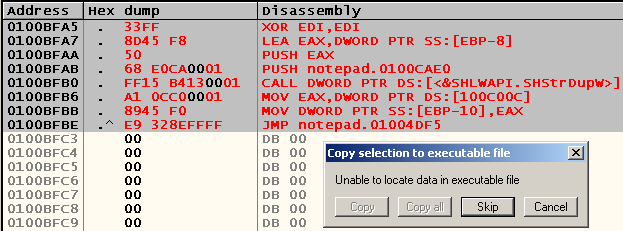

Отлично. Ищем место для нашего code cave'а и пишем (разумеется, адреса могут отличаться):

Вставляем по адресу 0x0100447B прыжок на наш code cave:

Нажимаем F9, снова жмём F5 и наблюдаем следующую картину:

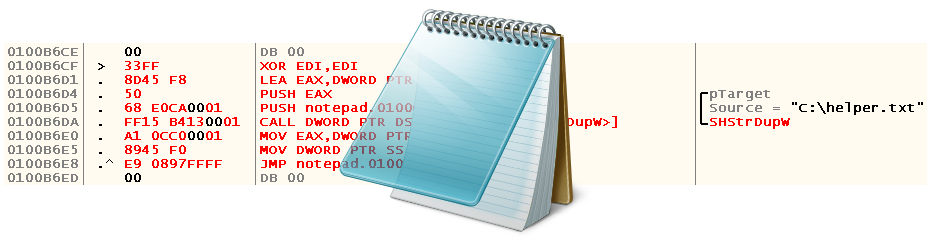

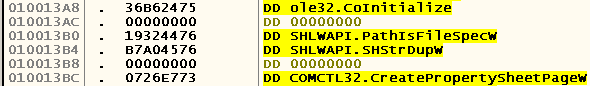

Как видите, мы упали где-то в недрах функции CoTaskMemFree. Обратите внимание на аргумент, переданный этой функции — да-да, это адрес нашей строки с путём до файла. Значит, память под неё необходимо выделять при помощи CoTaskMemAlloc. В этом нам может помочь функция SHStrDup, которая создаёт дупликат переданной ей строки, выделив память под неё при помощи CoTaskMemAlloc.

Перезапускаем notepad.exe и ищем адрес функции SHStrDupW в IAT. Для этого смотрим на вызов любой другой WinAPI-функции в модуле:

Следовательно, адрес функции GetDlgItemTextW в IAT — 0x010012A4. Прыгаем на него и ищем нашу SHStrDupW:

Получается, её вызов можно оформить в виде инструкции CALL DWORD PTR DS:[010013B4]. Тогда пишем следующий код (проверка на наличие ошибок опущена):

Давайте сохраним наши изменения в исполняемый файл. Делаем right-click по окну CPU -> Copy to executable -> All modifications -> Copy all и видим:

Проверяем получившийся исполняемый файл на работоспособность и убеждаемся, что всё ведёт себя так, как и ожидается.

Цель данной статьи — в очередной раз продемонстрировать возможность добавления собственного функционала в существующие программы, не имея при этом на руках исходных кодов. А теперь возвращайтесь к своим vim'ам / emacs'ам / Notepad++ / etc, но помните — если Вы встретите баг или обратите внимание на отсутствие какого-либо функционала в редакторе с закрытым кодом, теперь Вы знаете, что надо делать.

Спасибо за внимание, и снова надеюсь, что статья оказалась кому-нибудь полезной.

. был замечен в директориях

. с такими версиями

- 0, 0, 0, 0 (23.08%)

- 10.0.10147.0 (0.70%)

- 10.0.10162.0 (0.70%)

- 10.0.10240.16384 (2.10%)

- 10.0.10586.0 (0.70%)

- 10.0.14393.0 (0.70%)

- 10.0.15063.0 (0.70%)

- 10.0.17134.161 (1.40%)

- 10.0.17134.582 (0.70%)

- 10.0.17134.590 (0.70%)

- 10.0.17763.526 (0.70%)

- 10.0.9926.0 (0.70%)

- 4, 1, 5, 0 (0.70%)

- 4.2.5.0 (0.70%)

- 4.3.1.0 (0.70%)

- 5.1.2600.2180 (2.80%)

- 5.1.2600.5503 (1.40%)

- 5.1.2600.5512 (9.09%)

- 5.1.2600.5877 (2.80%)

- 5.2.3790.1830 (0.70%)

- 5.2.3790.3959 (2.80%)

- 6.0.6000.16386 (2.10%)

- 6.1.7100.0 (1.40%)

- 6.1.7600.16385 (16.08%)

- 6.2.8250.0 (0.70%)

- 6.2.8400.0 (0.70%)

- 6.2.9200.16384 (6.99%)

- 6.3.9431.0 (0.70%)

- 6.3.9600.16384 (6.99%)

- пусто (9.09%)

- test version (0.70%)

. вот такого размера

| Версия | Размер в байтах |

|---|---|

| test version | 0 (100.00%) |

| 6.3.9600.16384 | 208896 (40.00%) 212992 (10.00%) 217600 (40.00%) 221184 (10.00%) |

| 6.3.9431.0 | 218112 (100.00%) |

| 6.2.9200.16384 | 233984 (40.00%) 243712 (60.00%) |

| 6.2.8400.0 | 231936 (100.00%) |

| 6.2.8250.0 | 222720 (100.00%) |

| 6.1.7600.16385 | 157184 (4.35%) 164864 (4.35%) 179712 (39.13%) 193536 (30.43%) 202752 (4.35%) 206336 (4.35%) 211456 (4.35%) 282624 (4.35%) 471040 (4.35%) |

| 6.1.7100.0 | 179712 (100.00%) |

| 6.0.6000.16386 | 151040 (100.00%) |

| 5.2.3790.3959 | 68608 (100.00%) |

| 5.2.3790.1830 | 88064 (100.00%) |

| 5.1.2600.5877 | 69120 (100.00%) |

| 5.1.2600.5512 | 58880 (7.69%) 66560 (15.38%) 68608 (7.69%) 69120 (53.85%) 94208 (7.69%) 179712 (7.69%) |

| 5.1.2600.5503 | 69120 (100.00%) |

| 5.1.2600.2180 | 69120 (100.00%) |

| 4.3.1.0 | 351232 (100.00%) |

| 4.2.5.0 | 330240 (100.00%) |

| 4, 1, 5, 0 | 23040 (100.00%) |

| 10.0.9926.0 | 215040 (100.00%) |

| 10.0.17763.526 | 254464 (100.00%) |

| 10.0.17134.590 | 236032 (100.00%) |

| 10.0.17134.582 | 245760 (100.00%) |

| 10.0.17134.161 | 236032 (100.00%) |

| 10.0.15063.0 | 246784 (100.00%) |

| 10.0.14393.0 | 243200 (100.00%) |

| 10.0.10586.0 | 244736 (100.00%) |

| 10.0.10240.16384 | 207872 (66.67%) 215040 (33.33%) |

| 10.0.10162.0 | 215040 (100.00%) |

| 10.0.10147.0 | 215040 (100.00%) |

| 0, 0, 0, 0 | 23552 (9.09%) 49152 (6.06%) 309760 (6.06%) 319488 (3.03%) 325120 (3.03%) 328704 (3.03%) 330240 (6.06%) 332288 (3.03%) 342016 (3.03%) 343040 (3.03%) 354304 (9.09%) 357888 (3.03%) 365056 (9.09%) 367104 (3.03%) 371712 (3.03%) 374784 (9.09%) 376320 (6.06%) 376832 (3.03%) 441344 (3.03%) 489984 (3.03%) 522240 (3.03%) |

| пусто | 13312 (7.69%) 25600 (7.69%) 146432 (7.69%) 198144 (7.69%) 256512 (7.69%) 281600 (7.69%) 293888 (7.69%) 356864 (7.69%) 366592 (7.69%) 374784 (7.69%) 381952 (7.69%) 383488 (7.69%) 580608 (7.69%) |

. с таким описанием

- пусто (33.57%)

- AkelPad (x64) text editor (1.40%)

- AkelPad (x86) text editor (2.10%)

- Bloc-notes (0.70%)

- Notepad (7.69%)

- Notepad2 (1.40%)

- test description (0.70%)

- Áëîêíîò (21.68%)

- Блокнот (30.77%)

. и таким копирайтом

- пусто (36.36%)

- Akelsoft (0.70%)

- Microsoft Corporation (49.65%)

- test copyright (0.70%)

- Êîðïîðàöèÿ Ìàéêðîñîôò (5.59%)

- Корпорация Майкрософт (6.99%)

Читайте также:

- Оценка эффективности лечения хронических гепатитов

- Вакцины от гриппа ультрикс и совигрипп

- Вирусный инфильтрат что это такое

- Эпидемии гриппа в дагестане нет

- Как восстановить ярлыки на рабочем столе из вируса

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.