Что за вирус kukacka

Исключить Cookies On-Off (Безопасный процесс для устранения)

Если ваш ПК с Windows попал в ловушку с вирусом Cookies On-Off, и вы ищете его надлежащее решение для удаления, то вы находитесь в нужном месте. С учетом поэтапного решения вы сможете избавиться от неприятных неприятностей с легкостью и минимальными усилиями. Вам просто нужно прочитать ниже упомянутого руководства и правильно следовать ему.

Cookies On-Off – это вредоносное расширение браузера, которое тайно добавляется к установленным браузерам, таким как Chrome, Firefox, IE, Safari и другие. Он был создан группой киберпреступников с их злым побуждением и неправильным намерением. 1.0.1 – текущая версия, запущенная Cookies On-Off на ПК с ОС Windows. Как только это рекламное ПО полностью оседает, оно вносит изменения в настройки по умолчанию и существующие настройки Интернета и браузера без вашего разрешения или знаний. Из-за присутствия этой угрозы вам приходится сталкиваться с несколькими неприятными проблемами, такими как вялое и невосприимчивое поведение ПК, появление ложных предупреждающих сообщений и уведомлений, перенаправление веб-поиска и прочее. Cookies On-Off вирус наводнил целевой экран компьютера с многочисленными рекламными объявлениями и всплывающими сообщениями, которые показывают привлекательные предложения, предложения, скидки, коды купонов и другие. Он пытается убедить вас в покупке некоторых спам-продуктов и услуг в Интернете. Чтобы избавиться от всех таких проблем, наша техническая экспертная группа предлагает попробовать Spyhunter Anti-malware. Это мощная утилита безопасности, которая помогает вам искать все зараженные объекты и постоянно удалять их.

Вирус расширения Cookies On-Off поставляется с несколькими нежелательными панелями инструментов, надстройками, плагинами и расширением, которые занимают огромное место на жестком диске и перетаскивают общее функционирование ПК. Он также создает множество нежелательных ярлыков на рабочем столе, дубликатов файлов или папок, которые влияют на работу обычного ПК, и не позволяет выполнять какие-либо задачи. Эта неприятная угроза также вставляет злоумышленные коды в раздел загрузки и запуска, который помогает автоматически генерировать в сетевой среде или с помощью съемного устройства хранения. Чтобы избавиться от всех таких проблем, необходимо предпринять быстрые шаги для удаления вируса Cookies On-Off как можно раньше. Если эта инфекция остается на более длительный срок, она приводит к другим серьезным проблемам, таким как сбои или зависания компьютера, затруднение жизненно важных компонентов оборудования и многое другое.

Как и другие угрозы Adware, он атакует целевой ПК с помощью метода, называемого связыванием. Он поставляется с бесплатной установкой пакетов программного обеспечения, которые вы загружаете из Интернета. Обновление установленного приложения и программы из неизвестных ссылок также отвечает за то, чтобы Cookies On-Off-вирус стал активным на отмеченном ПК. Чтобы избежать таких проблем, рекомендуется выбрать опцию или пользовательскую опцию установки. Это облегчает вам выбор файлов вручную, которые вы хотите установить. Вам также предлагается никогда не обновлять установленное приложение из неизвестных ссылок в Интернете.

Руководство по удалению вируса Cookies On-Off

Процесс устранения этой неприятной угрозы можно легко выполнить с помощью автоматического и ручного руководства по удалению. Автоматический процесс устранения этой угрозы имеет простую и эффективную процедуру. Это не требует высоких технических навыков для запуска приложения. Ручной процесс удаления этой угрозы включает в себя сложную и длительную процедуру, для ее безопасного хранения необходимо знание записей реестра и системных файлов.

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить Cookies On-Off, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров Cookies On-Off тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение Cookies On-Off является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить Cookies On-Off, как только его ранние симптомы получить заметили.

План а: избавиться от Cookies On-Off с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Cookies On-Off с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Cookies On-Off легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите Cookies On-Off и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Cookies On-Off расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Cookies On-Off

3. Обнаружение записи реестра, созданные Cookies On-Off и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Cookies On-Off и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Cookies On-Off.

Cookies On-Off является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической Cookies On-Off средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

24-го июля днём, сервис прекратил свою работу на неопределённое время в связи с увеличивающейся нагрузкой.

Посмотрев страницы сайта и описание, я наткнулся на упоминание об используемой платформе анализа – Cuckoo Sandbox — и решил узнать о программе побольше.

Cuckoo Sandbox — система для автоматического исследования вредоносного ПО, эксплоитов, вредоносных скриптов, документов, архивов и ссылок. Система способна проверять документы pdf, doc, xls, rtf, скрипты Python, JS, DLL библиотеки, бинарники, jar и многое другое.

В специально подготовленной виртуальной системе устанавливается Python 2.7, добавляется на автозагрузку агент Cuckoo, который будет взаимодействовать с песочницей, специальным образом настраиваются интерфейсы сети, для перехвата и дальнейшего анализа сетевого трафика. После всех манипуляций делается снимок файловой системы, он же Snapshot. Песочница загружает тестируемый файл, определяет его тип и в соответствии с типом файла производит необходимые манипуляции, все изменения внутри песочницы фиксируются в отчёт. После работы система восстанавливает снапшот и виртуальная система возвращается к своему исходному состоянию.

Cuckoo Sandbox способна на:

- Мониторинг вызовов win32 API функций

- Дамп сетевой активности

- Дамп и анализ памяти

- Создание скриншотов в ходе выполнения анализа

- Сохранение копий всех созданных файлов и загруженных в процессе проверки

- Трассировка инструкций, выполняемых вредоносным процессом

- Создание удобного отчета в json, mmdef, maec, html-форматах

- Абсолютная изолированность среды, в которой производится запуск вредоносных программ

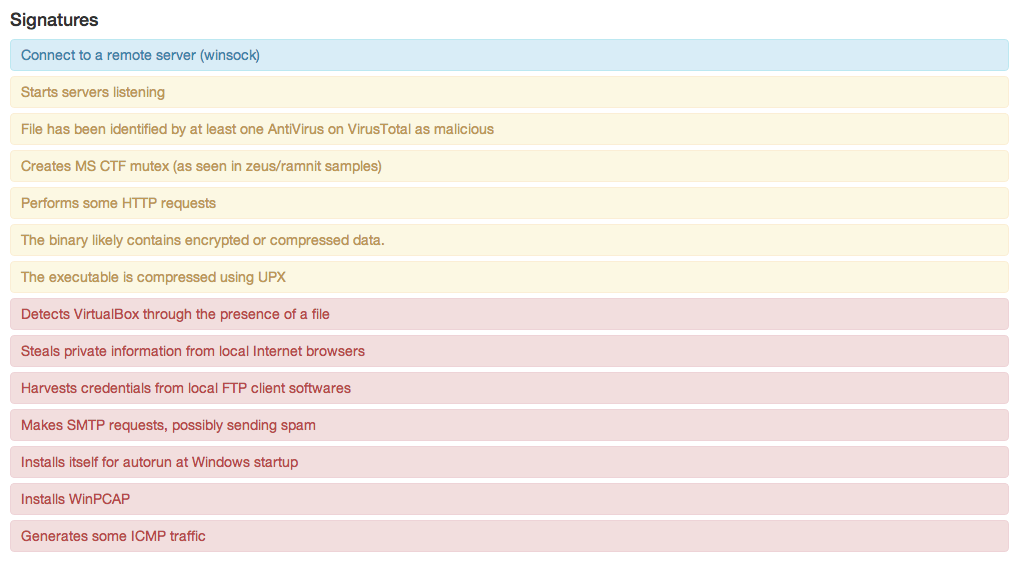

Подогревая интерес публики, выложу небольшой скрин тех сигнатур, что песочница определила у одного файла, приложенного к спам письму:

Cuckoo Sandbox неплохо задокументирована и её установка в том числе, на некоторых сайтах выложены инструкции по её установке, но в данный момент ни одна инструкция не работает ровно так, как написано. В ходе настройки я столкнулся с немалым количеством проблем, после чего решил написать сюда полный и актуальный гайд по установке и настройке, со всеми нюансами, дополнениями и модификациями. Для самых ленивых я подготовил скрипт, который настроит и установит песочницу автоматически, приступим.

Вся последующая установка проводилась на VPS Digitalocean (2GB Ram/40GB SSD/Ubuntu 14.04 x32).

Примечание: если вы решили попробовать собрать песочницу на том же хостинге — не стоит выбирать лондонский ДЦ, у вас возникнут проблемы с доступом к некоторым ссылкам.

Ubuntu выбран по рекомендации разработчиков, как система, на которой непосредственно и тестировалась песочница.

Если вам лень делать это самостоятельно или читать, переходите сразу к пункту Готовый скрипт. Прошу заметить, скрипт тестировался и собирался только под Ubuntu 14.04 LTS x32, работа на других ОС не гарантирована. Если решили разобраться сами, то следующая глава для вас.

Следующие установки желательно делать по одному, как я и написал:

Примечание: Pymongo ставить только через PIP, если установить его через APT – веб интерфейс работать не будет.

(ssdeep — инструмент для рекурсивного вычисления и сравнения контекстных частичных хешей, больше известного как нечёткое хеширование)

(YARA – инструмент, помогающий вирусным аналитикам опознавать и классифицировать примеры вредоносных программ)

(Volatility — фреймворк на Python, созданный для изучения дампов памяти операционной системы)

Примечание: Не собирайте пакет из исходников (как описано в некоторых мануалах по установке 2012-2013 годов), ставьте из репо как в этой статье, иначе web ui не будет работать, собранный Volatility из любых источников и любой версии ломает выгрузку отчётов в MongoDB (без Mongo новый веб интерфейс не заработает), с версией из репозитория такой проблемы нет.

Сначала добавим пользователя:

Теперь установим:

Стабильная

Примечание: В примере далее была использована стабильная версия, рекомендую так же использовать стабильную.

Теперь настраиваем БД Cuckoo:

-

Файл /opt/cuckoo/conf/cuckoo.conf

Включаем запись дампа памяти:

Настраиваем подключение к бд:

Сервер слабый, поэтому увеличиваем временные лимиты:

На сервере всего 40 гб, поэтому отключаем сохранение дампов памяти:

Включаем анализ оперативной памяти:

Меняем названия виртуальной машины с cuckoo1 на WindowsXP:

Включим импорт отчётов в MongoDB для работы веб интерфейса

На этом настройка Cuckoo закончена, теперь приступим к Virtualbox и гостевой ОС.

У нас есть 2 варианта установки ОС:

- Загрузить её с сайта

- Установить вручную

Первый вариант самый быстрый, но так же и не самый стабильный. Использование данной ОС в некоммерческих целях разрешено и не будет проблем с лицензией.

Второй вариант более долгий и надёжный, я выбрал последний, но опишу оба по порядку.

Загрузка виртуальной ОС с сайта

Установка ОС вручную

Примечание: Следующие инструкции одинаково приемлемы к обеим методам.

Настраиваем общие папки

Включаем доступ по RDP

Порт можете указать любой

На этом конфигурация виртуальных контейнеров полностью закончена, осталось настроить iptables, tcpdump и если вы выбрали установку с нуля — собственно и установить Windows.

Правила iptables и изменение параметра ядра

Теперь переходим непосредственно на саму гостевую ОС:

Установка Windows

Загрузите свой образ на сервер и подключим его к виртуальной машине:

После этой команды можно подключиться к виртуальной ОС по RDP на порт 5000 и установить её. После установки подключим и установим VBoxGuestAdditions:

Примечание: версия ваших аддонов может быть другая

Если вы загрузили готовую виртуальную систему, то в любом случае обновить GuestAdditions необходимо.

После установки перезагружаемся.

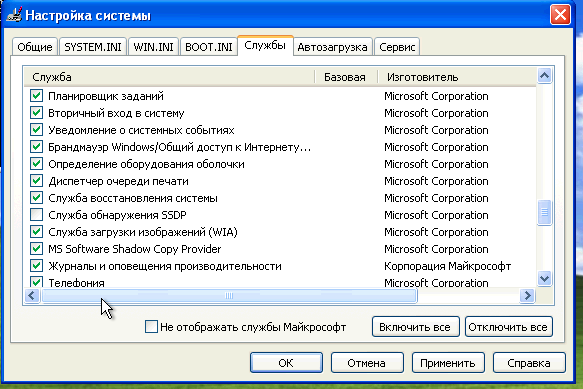

Настаиваем гостевую ОС

-

Следующим образом настрои подключение к сети (dns можете указать любой):

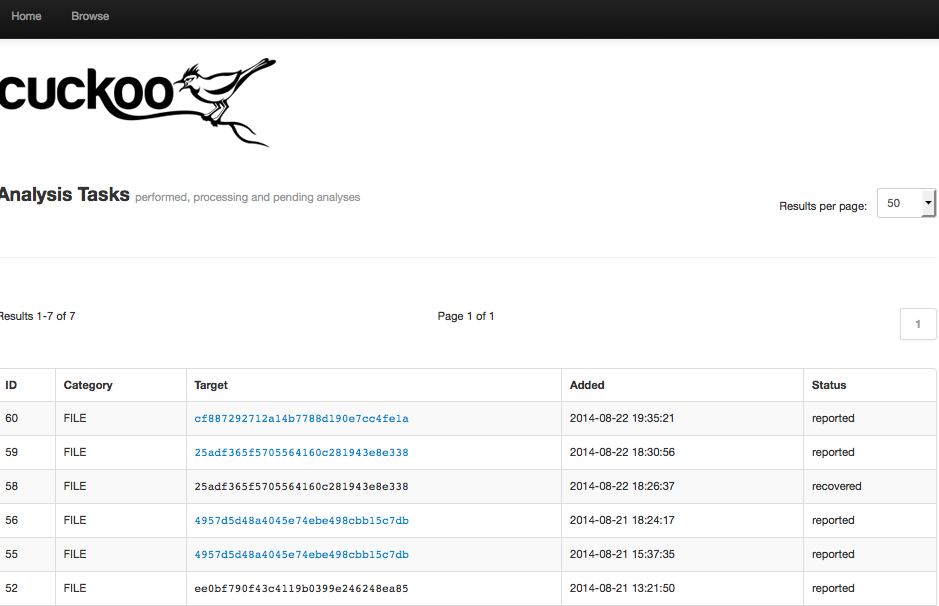

У Cuckoo Sandbox есть 2 веб интерфейса, новый и старый. Тот что постарее менее информативен, имеет меньше возможностей и гораздо менее удобен, чем новый:

Старый интерфейс:

Старый интерфейс поднимается без БД, без Django, просто запуском скрипта web.py из папки utils, поэтому если вам этого достаточно — используйте его, но я рекомендую потратить 5 минут вашего драгоценного времени и поднять новый веб интерфейс.

Устанавливаем Apache:

Apache выбрал т.к. лучше его знаю и дольше с ним работал, по желанию можете настроить Nginx или Unicorn.

Файл /etc/apache2/sites-enabled/000-default.conf удаляем

Создаём файл /etc/apache2/sites-enabled/cuckoo.conf следующего содержания:

В файле /opt/cuckoo/web/web/wsgi.py находим:

Меняем пользователя, от которого будет запускаться apache в файле /etc/apache2/envvars

Устанавливаем модуль поддержки wsgi:

В файл /etc/rc.local до строчки exit 0 вписать:

Создаём файл /etc/supervisor/conf.d/cuckoo.conf следующего содержания:

Готово, теперь после перезагрузки все службы запустятся и всё будет работать.

Установим новую базу сигнатур, в новой базе их в 2 раза больше:

Примечание: при попытке загрузки скрипта конвертации правил ClamAV-Yara с лондонского дц digitalocean возникает ошибка “Request not allowed from your country That’s all we know.”

Сконвертированная база будет выдавать ошибку, ссылаясь на неверную сигнатуру EOL_0_94_2, удалим её:

из файла /opt/cuckoo/data/yara/clamav/main.yar удалить строчки

Или просто выполнить следующие команды:

Далее установим правила угроз APT от AlienVaults:

И подключим эти правила к Cuckoo:

Впишем в файл /opt/cuckoo/data/yara/index_binary.yar строчки:

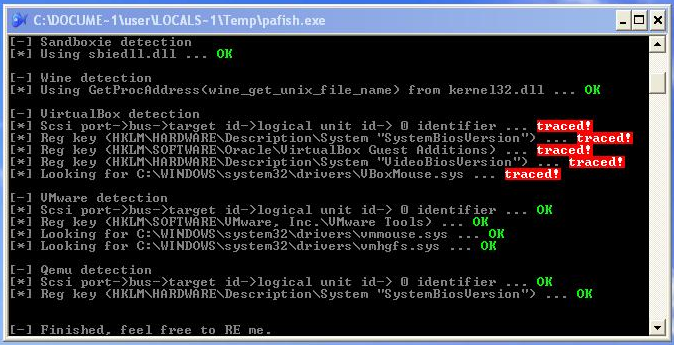

Любой вредоносный файл может попытаться перед выполнением проверить наличие отладчиков или виртуальной среды, результат будет неутешителен. Вот что показывает тест Paranoid Fish при загрузке его исполняемого файла на проверку:

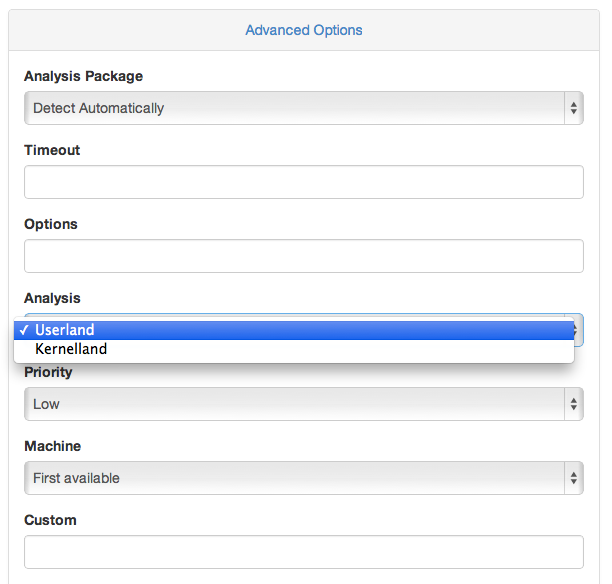

После этого в веб интерфейсе появится возможность выбора сканирования в дополнительных опциях, по дефолту — Userland или с zer0m0n Kernelland:

Если вы запускаете скан через консоль — используйте опцию kernel_analysis=yes

Запустим проверку ещё раз:

В качестве бонуса я выложу инструкцию по интеграции Cuckoo Sandbox с программой Maltego.

Интегрировать систему мы будем с REST API сервисом песочницы, который запускается у нас на порту 8090.

Я работаю на макинтоше и следующие действия проводил на mac os 10.9.4, но на любой Linux системе всё точно так же должно устанавливаться и работать без проблем:

Для начала загрузим с сайта Maltego и распакуем её в папку приложения.

После откроем программу:

Она предложит войти или зарегистрироваться, регистрируемся, логинимся(с капчей не возитесь, введите что угодно, она не работает), после загружаем и устанавливаем файлы, необходимые для интеграции песочницы с Maltego с репозитория разработчика:

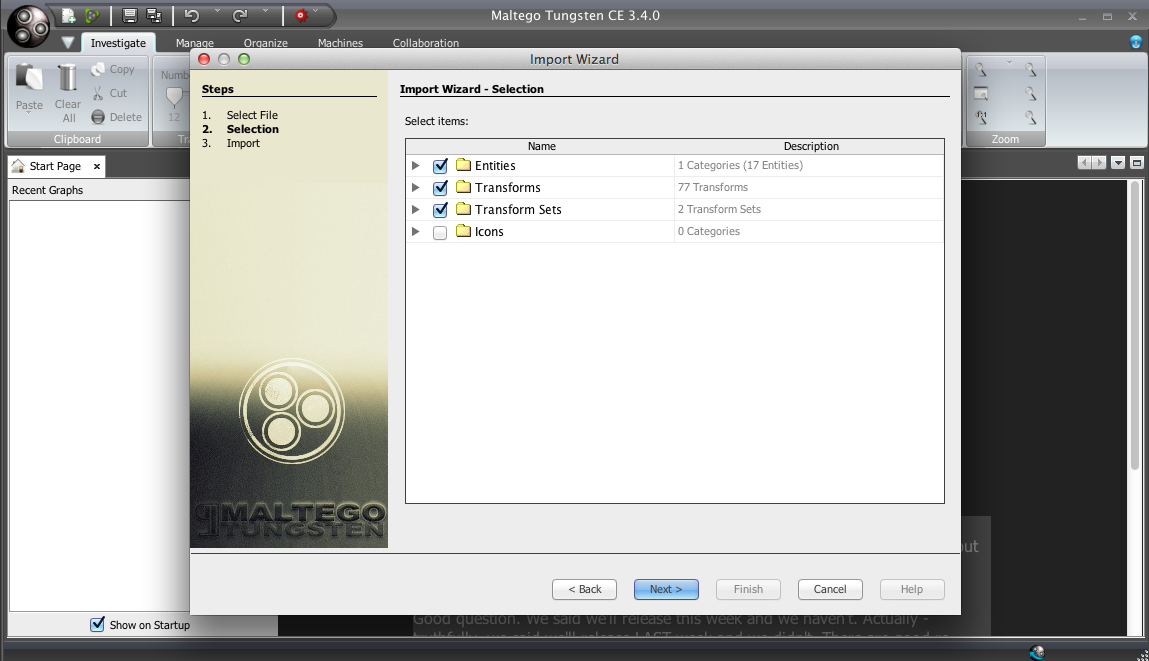

Теперь необходимо импортировать в Matlego конфиг cuckoo:

Кликаем на значок программы в левом верхнем углу -> import -> Import Configuration и выбираем из папки, загруженной с github-а конфигурацию:

Готово, теперь открываем конфигурационный файл, вписываем хост, порт и папку, куда вы будете складывать вредоносное ПО:

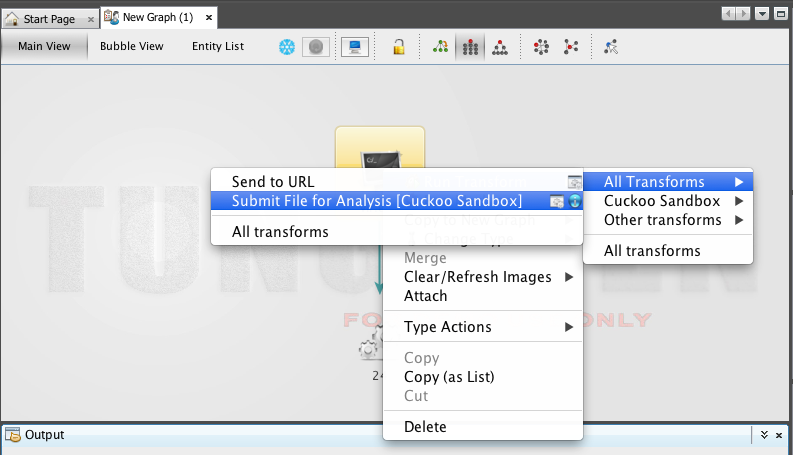

Готово, теперь в программе создаём новый график, перетаскиваем на график иконку Cuckoo Malware Sample, переименовываем файл в название вашего вируса и загружаем его через Submit File For Analisys:

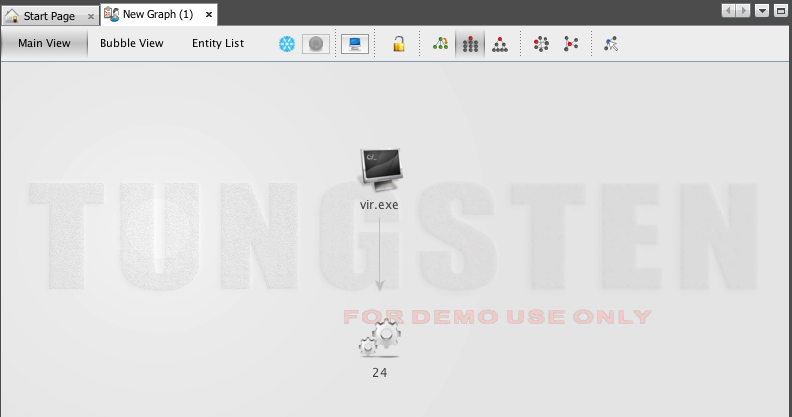

После загрузки вы увидите номер задания:

По завершении сканирования, вы сможете получать любые данные в виде графиков:

Подробнее об этом можете посмотреть в офицальном видео, от разработчика:

Ещё один бонус, книга, которую я нашёл в сети, хороший гайд по использованию Cuckoo Sandbox для анализа вредоносных файлов.

И если вы используете на работе антивирус Symantec Endpoint Protection 12.1, то можете воспользоваться консольной утилитой под Windows SEPQuarantineTool.zip которая официально не поддерживается Symantec-ом, но ссылку на неё я нашёл в их саппорте. Этой утилитой можно вытаскивать и восстанавливать файлы с карантина, через curl для Windows выгружать файлы на сервер для сканирования, используя REST API и той же утилитой класть файлы обратно на карантин. Таким образом автоматизировав анализ угроз и составив чёрные списки сайтов и серверов, куда ломятся вирусы.

В заключении хочу сказать, что этот инструмент помог выполнить все поставленные задачи, а логи и вредоносные файлы того хакера, который упоминался в самом начале статьи теперь анализируются буквально в считанные минуты и позволяют понять всю картину работы используемого хакером вредоносного ПО:

What is Win32:Kukacka?

Win32:Kukacka is a very dangerous infection computer infected files and disable the security updates for Windows operating systems. Win32:Kukacka a little unprotected operating systems can attack, and if the operating system is one of them, the time has come, a powerful spyware and malware removal tool tools. Win32:Kukacka are also known as universality or naïve. More specifically relate to security programmes Win32:Kukacka as Win32/Win32/Sality. universality, NBA, Win32 Sality Virus, Win32 Worm. liars. NA, etc.

How does Win32:Kukacka.

Win32:Kukacka, or virus: Win32/universality, refers to a family infizierende of polymorphic viruses intended to damage files, executable files with…SCR and. exe. Malicious programs are classified as Win32:Kukacka delete a DLL file on each infected computers. Locate the. dll file in two ways, \wmdrtcs32. dll and wmdrtc32.dl_ .

Different variants Win32:Kukacka can also securely delete files with extensions like AVC, key. VDB. Infections may also try to disable firewall and security programs.

It is of crucial importance, Win32:Kukacka remove as soon as possible, because the infection can steal passwords cached. If you don’t want to discover that your account online to commit, should Win32:Kukacka to withdraw the team, as soon as it is determined, that reside on your computer.

The malicious infection may also try to download other files. The infection can be via a peer-to-peer (P2P) network to receive and send information to communicate. All messages, which, of course, is the network of encrypted transmission.

If you cannot access the Windows Task Manager and find that hidden files are visible or that the Windows Firewall is disabled, ignore these changes to remove although emergency measures Win32:Kukacka. In the hands of criminals, registration information and other personal data are used for forbidden actions that can lead to tragic consequences.

Win32:Kukacka to remove?

If your computer security tool is not able to Win32:Kukacka it must be deleted from your computer, you must implement the SpyHunter. This real-time security tool can protect your system from threats such as Trojan horses, like antivirus programs Win32:Kukacka, computer browser hijackers, Ransomware, rogue programs adware and so on. Before implementing a robust security program until you can stop stealing infection due to personal information.

Step 1: Remove the Win32:Kukacka related programs from your computer

By following the first part of instructions, you will be able to trace and completely get rid of the intruders and disturbances:

- To terminate Win32:Kukacka application from the system, use the instructions which suit you: Download Removal Tool to remove Win32:Kukacka

- Windows XP/Vista/7: Choose Start button, and then go for Control Panel.

- Windows 8: Have the cursor of the mouse moved to the right side, edge. Choose Search and start searching “control panel”. The other way to get there is to make a right click on the hot corner in left (simply, Start button) and go for Control Panel selection.

As you get into Control Panel, then look for Programs section and choose Uninstall a program. In case your Control Panel is in Classic View, you should press twice on Programs and Features.

When Programs and Features/Uninstall a Program Windows appears, take a look at the list provided, find and uninstall one or all the programs found:

Additionally, you should uninstalled any application which was installed short time ago. In order to find those recently installed applcations, press on Installed On section and here investigate programs based on the dates it were installed. Take a better look at that list once again and uninstall any unfamiliar program.

Download Removal Tool to remove Win32:Kukacka It can also happen that you may not find any of the above listed programs which you were advised to uninstall. If you realize that you do not recognize any unreliable and unseen programs, follow the next steps in this uninstallation guide.

If Mozilla Furefox browser on your system is somehow broken because of the entrance of viruses, you should restrore it. Restoring in other words means resetting browser to its primary state. Do not be worry as your personal selection on the browser will be safe, e.g. history, bookmarks, passwords and etc.

- While you are on Firefox, press on Firefox button, move through Help menu and choose Troubleshooting Information.

![]()

- While on this page, choose Reset Firefox (on the right).

![]()

- Carry on with Reset Firefox in the apperaing window.

![]()

- Now, the browser will be restored to its default settings. When the process is finished, you will see the list of the data imported. Approve by choosing Finish.

Important: As the browser restore was conducted, be informed that the old profile of Firefox will be saved in the folder Old Firefox Data located on your system‘s desktop. You may need this folder or you may just remove it as it owns your private data. In case the reset was not successful, have your important files copied from the mentioned folder back.

Читайте также: