Что за вирус fortinet

Приветствую! Добро пожаловать на седьмой урок курса Fortinet Getting Started. На прошлом уроке мы познакомились с такими профилями безопасности как Web Filtering, Application Control и HTTPS инспекция. На данном уроке мы продолжим знакомство с профилями безопасности. Сначала мы познакомимся с теоретическими аспектами работы антивируса и системы предотвращения вторжений, а после рассмотрим работу данных профилей безопасности на практике.

Начнем с антивируса. Для начала обсудим технологии, которые применяет FortiGate для обнаружения вирусов:

Антивирусное сканирование — это самый простой и быстрый метод обнаружения вирусов. Он определяет вирусы, которые полностью совпадают с сигнатурами, содержащимися в антивирусной базе.

Grayware Scan или сканирование нежелательных программ — данная технология определяет нежелательные программы, которые устанавливаются без ведома или согласия пользователя. Технически эти программы не являются вирусами. Обычно они идут в комплекте с другими программами, но при установке негативно влияют на систему, поэтому они и классифицируются как вредоносные программы. Часто такие программы могут быть обнаружены с помощью простых grayware сигнатур от исследовательской базы FortiGuard.

Эвристическое сканирование — данная технология основана на вероятностях, поэтому ее использование может вызвать false positives эффекты, однако с ее помощью можно также обнаружить zero day вирусы. Zero day вирусы — новые вирусы, которые еще не исследованы, и пока не существует сигнатур, которые могли бы их обнаружить. Эвристическое сканирование не применяется по умолчанию, его нужно активировать в командной строке.

Если все возможности антивируса активированы, FortiGate применяет их в следующем порядке: антивирусное сканирование, grayware сканирование, эвристическое сканирование.

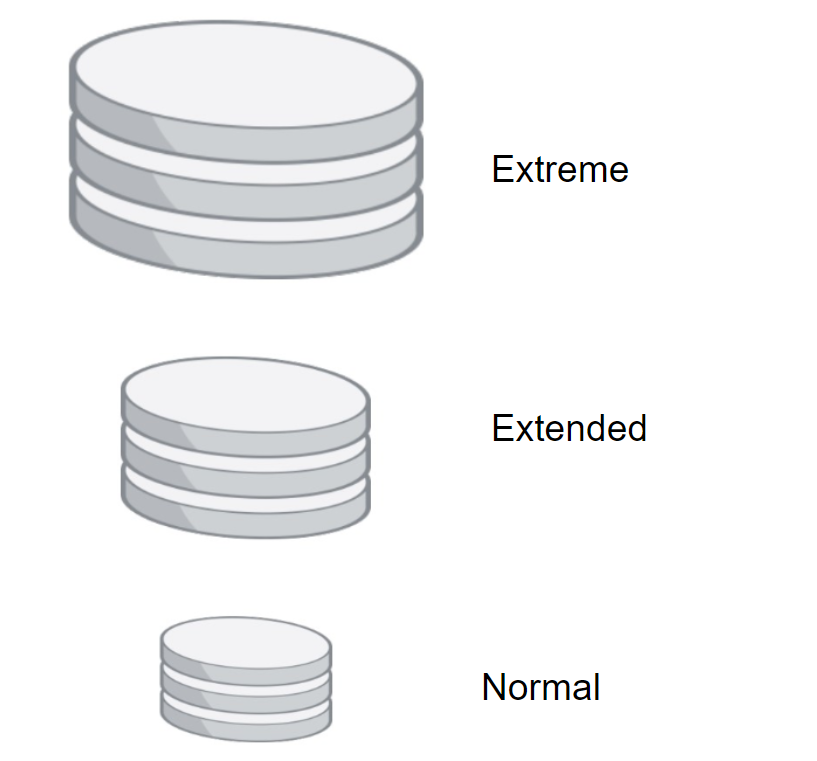

FortiGate может использовать несколько антивирусных баз, в зависимости от задач:

- Обычная антивирусная база (Normal) — содержится во всех моделях FortiGate’ов. Она включает в себя сигнатуры для вирусов, которые были обнаружены в последние месяцы. Это самая маленькая антивирусная база, поэтому при ее использовании сканирование выполняется быстрее всего. Однако, эта база не может обнаружить все известные вирусы.

- Расширенная (Extend) — данная база поддерживается большинством моделей FortiGate. С ее помощью можно обнаружить вирусы, которые уже не активны. Множество платформ все еще уязвимы для этих вирусов. Также эти вирусы могут принести проблемы в будущем.

- И последняя, экстремальная база (Extreme) — используется в инфраструктурах, где необходим высокий уровень безопасности. С ее помощью можно обнаружить все известные вирусы, включая вирусы, нацеленные на устаревшие операционные системы, которые в данный момент широко не распространены. Данный тип базы сигнатур также поддерживается не всеми моделями FortiGate.

Также существует компактная база сигнатур, предназначенная для быстрого сканирования. О ней мы поговорим чуть позже.

Обновлять антивирусные базы можно разными методами.

Первый метод — Push Update — он позволяет обновлять базы сразу, как только исследовательская база FortiGuard выпускает обновление. Это полезно для инфраструктур, которым необходим высокий уровень безопасности, поскольку FortiGate будет получать срочные обновления сразу же после того, как они появятся.

Второй метод- установить расписание. Таким образом обновления можно проверять каждый час, день или неделю. То есть здесь временный диапазон ставится на ваше усмотрение.

Эти методы можно использовать вместе.

Но нужно иметь ввиду — для того, чтобы обновления производились, необходимо включить профиль антивируса хотя бы на одну фаервольную политику. Иначе обновления производиться не будут.

Также можно скачивать обновления с сайта поддержки Fortinet, а после вручную загрузить их на FortiGate.

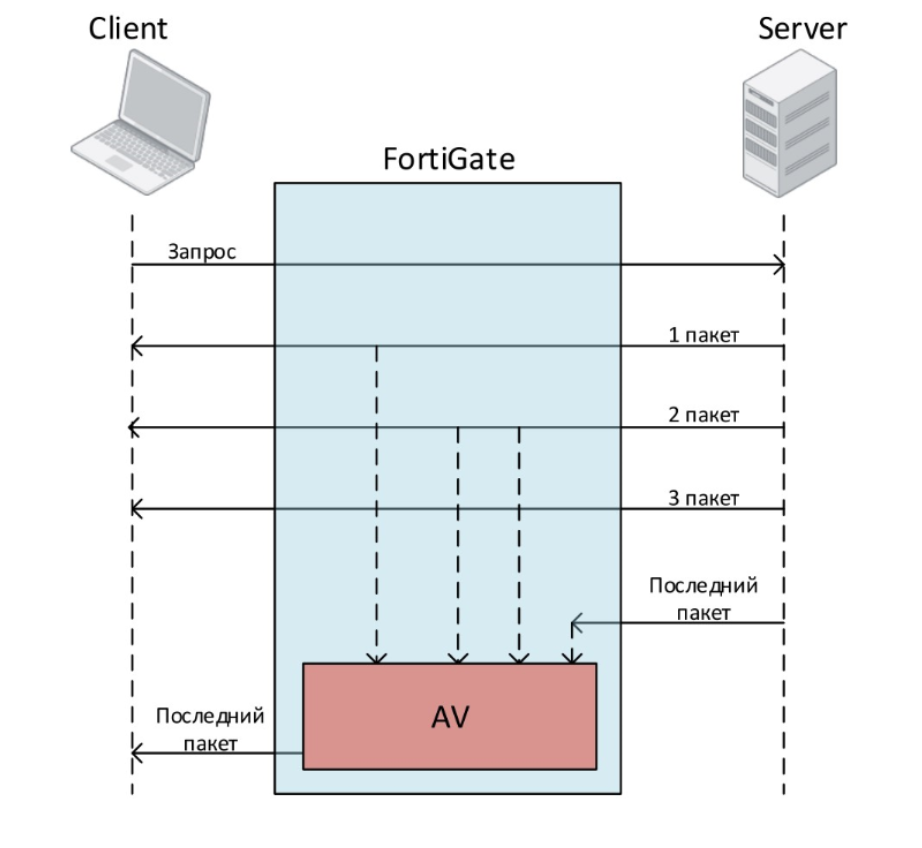

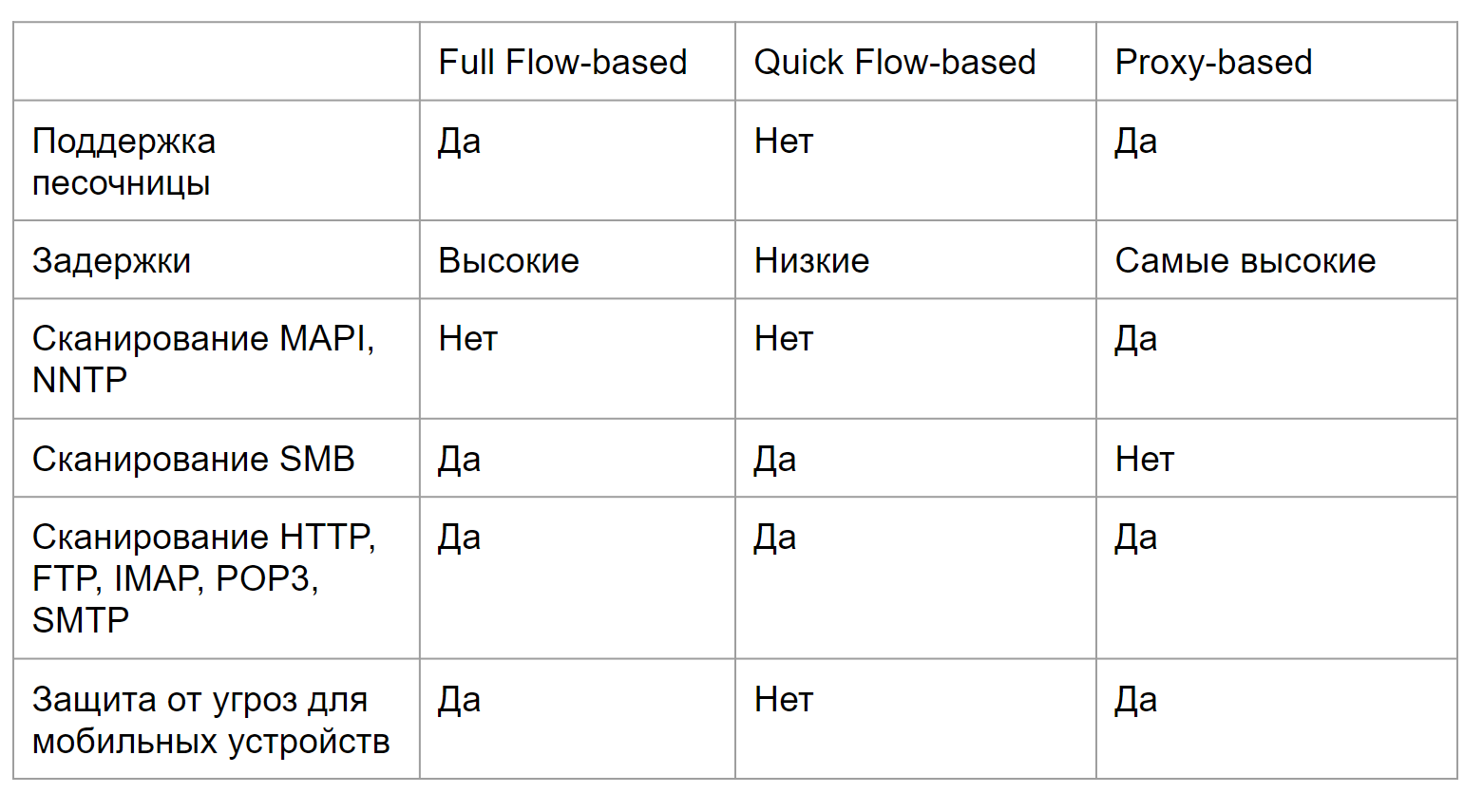

Рассмотрим режимы сканирования. Их всего три — Full Mode во Flow Based режиме, Quick Mode во Flow Based режиме, и Full Mode в прокси режиме. Начнем с Full Mode во Flow режиме.

Допустим, пользователь хочет скачать файл. Он отправляет запрос. Сервер начинает посылать ему пакеты, из которых состоит файл. Пользователь сразу же получает эти пакеты. Но перед тем, как передать эти пакеты пользователю, FortiGate их кэширует. После того, как FortiGate получает последний пакет, он начинает сканировать файл. В это время последний пакет ставится в очередь и не передается пользователю. Если файл не содержит вирусов, последний пакет отправляется пользователю. Если же вирус обнаружен — FortiGate разрывает соединение с пользователем.

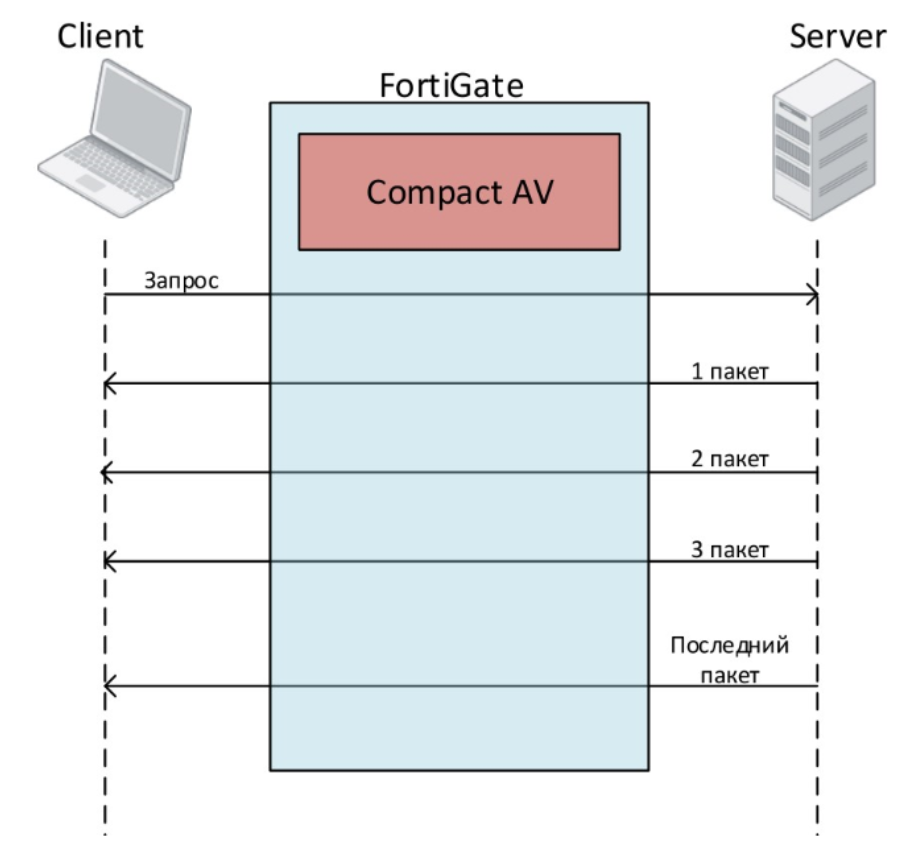

Второй режим сканирования, доступный во Flow Based — Quick Mode. Он использует компактную базу сигнатур, которая содержит меньше сигнатур, чем обычная база. Также он имеет некоторые ограничения по сравнению в Full Mode:

- Он не может отправлять файлы в песочницу

- Он не может использовать эвристический анализ

- Также он не может использовать пакеты, связанные с мобильными вредоносными программами

- Некоторые entry level модели не поддерживают этот режим.

Quick mode также проверяет трафик на содержание вирусов, червей, троянов и вредоносных программ, но без буфферизации. Это обеспечивает лучшую производительность, но в то же время вероятность обнаружить вирус снижается.

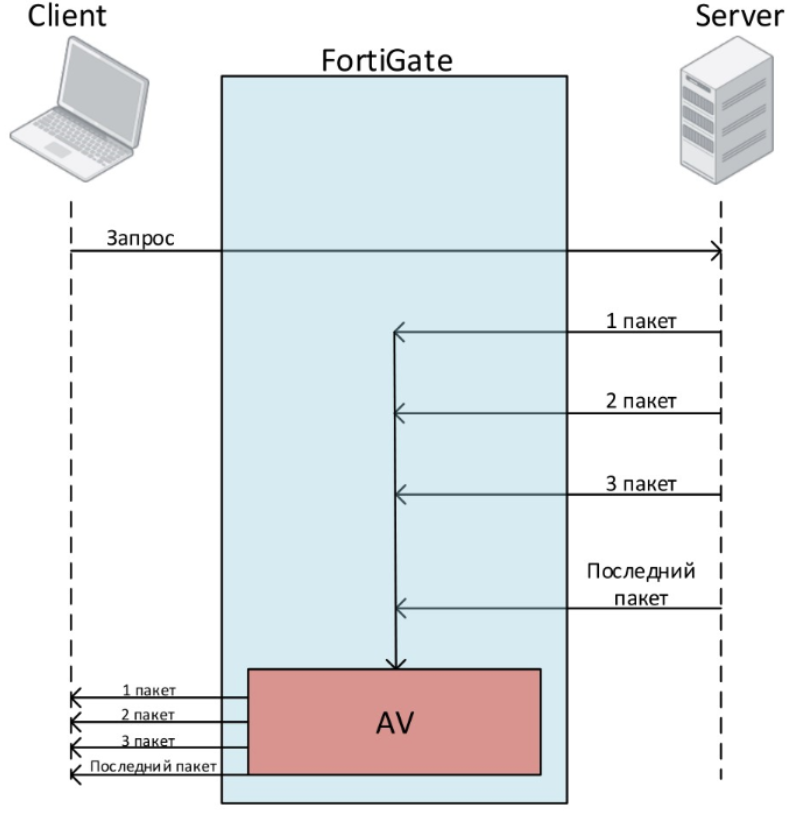

В Proxy режиме доступен единственный режим сканирования — Full Mode. При таком сканировании FortiGate сначала сохраняет весь файл у себя (если конечно не превысится допустимый размер файлов для сканирования). Клиент должен ждать, пока сканирование завершится. Если при сканировании будет обнаружен вирус, пользователь будет сразу уведомлен. Поскольку FortiGate сначала сохраняет весь файл, а потом сканирует его, это может занять довольно много времени. из-за этого со стороны клиента возможно завершение соединения до получения файла из-за долгой задержки.

На рисунке ниже представлена сравнительная таблица для режимов сканирования — она поможет вам определить, какой тип сканирования подойдет под ваши задачи. Настройка и проверка работоспособности антивируса рассмотрены на практике в видео в конце статьи.

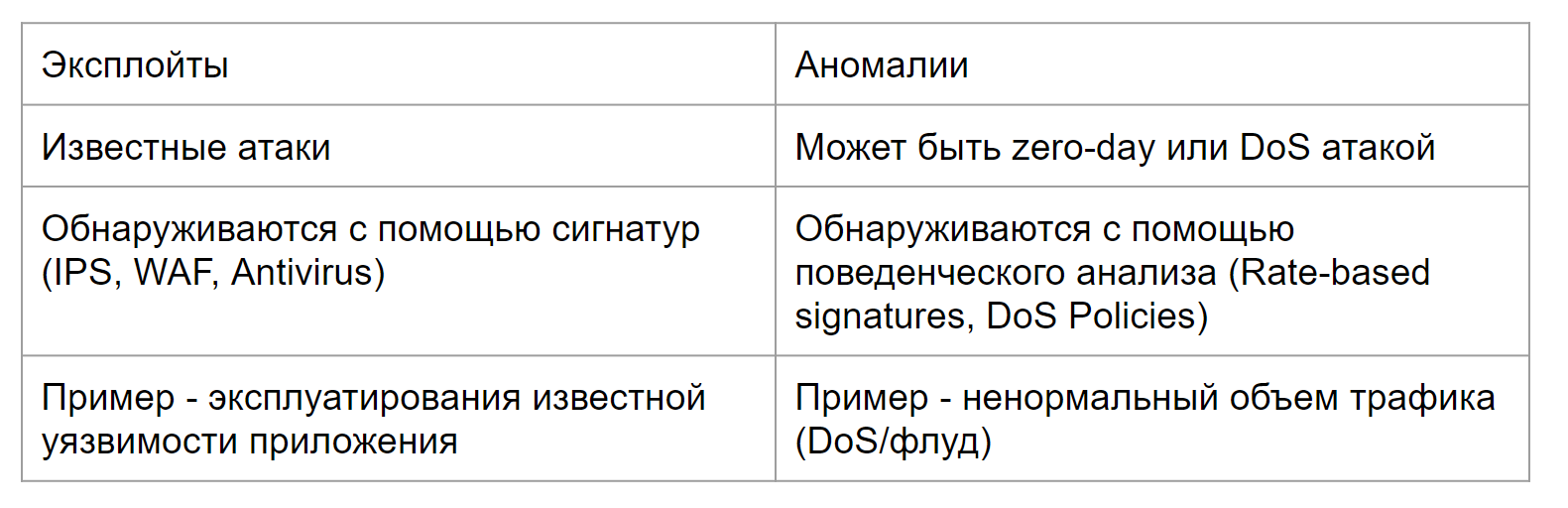

Перейдем ко второй части урока — системе предотвращения вторжений. Но для того, чтобы приступить к изучению IPS, необходимо разобраться в отличии эксплойтов от аномалий, а также понять, какие механизмы использует FortiGate для защиты от них.

Эксплойты — это известные атаки, с конкретными паттернами, которые можно обнаружить с помощью IPS, WAF, или антивирусных сигнатур.

Аномалии — это необычное поведение в сети, например необычно большой объем трафика или большее чем обычно потребление CPU, Аномалии необходимо отслеживать, поскольку они могут быть признаками новой, еще неизученной атаки. Аномалии обычно обнаруживаются с помощью поведенческого анализа — так называемых rate-based сигнатур и DoS политик.

По итогу — IPS на FortiGate использует сигантурные базы для обнаружения известных атак, и Rate-Based сигнатуры и политики DoS для обнаружения различных аномалий.

По умолчанию, начальный набор IPS сигнатур включен в каждую версию операционной системы FortiGate. С помощью обновлений FortiGate получает новые сигнатуры. Таким образом IPS остается эффективным против новых эксплойтов. Сервис FortiGuard обновляет сигнатуры IPS довольно часто.

Важный момент, который относится как к IPS, так и к антивирусу — если у вас истекли лицензии, вы все равно можете использовать последние полученные сигнатуры. Но получить новые без лицензий не получится. Поэтому отсутствие лицензий крайне нежелательно — при появлении новых атак вы не сможете защититься старыми сигнатурами.

Базы IPS сигантур делятся на обычную и расширенную. Обычная база содержит сигнатуры для распространенных атак, которые очень редко или вообще не вызывают ложных срабатываний. Преднастроенное действие для большинства таких сигнатур — блок.

Расширенная база содержит дополнительные сигнатуры атак, которые сильно влияют на производительность системы, или которые нельзя заблокировать из-за их особой природы. Из-за размера такой базы, она недоступна для моделей FortiGate с маленьким диском или RAM. Но для высокозащищенных сред может потребоваться использовать расширенную базу.

Настройка и проверка работоспособности IPS также рассмотрены в видео ниже.

В следующем уроке мы рассмотрим работу с пользователями. Чтобы не пропустить его, следите за обновлениями на следующих каналах:

Компания Fortinet хорошо известна своей платформой сетевой безопасности FortiGate, а также другими решениями безопасности для корпоративных сетей. Программа-клиент FortiClient для Windows, установленная на компьютерах компании обменивается данными с устройством FortiGate для полномасштабного управления параметрами безопасности. Оказывается, этот клиент может выступать в качестве самостоятельного полностью бесплатного антивируса с хорошей надежностью и некоторыми интересными дополнительными инструментами.

Для получения максимальной безопасности с помощью FortiGate пользователи должны быть подключены к корпоративной сети вендора. Для удаленных работников, это означает, что их машины должны быть подключены посредством VPN соединения. Вы сможете без лишних проблем подключиться к любой VPN сети, используя встроенный клиент. FortiClient для Windows также имеет собственную систему фильтрации контента с набором различных категорий и компонент родительского контроля. В главном окне программы присутствуют вкладки для антивируса, родительского контроля и клиента VPN.

Инсталлятор FortiClient является крошечной программой, которой загружает и устанавливает требуемые компоненты безопасности на компьютер пользователя. Системные администраторы корпоративных сетей могут детально выбрать, какие компоненты нужно установить, а какие требуют дополнительной настройки. Стоит отметить, что домашним пользователям недоступен фаервол и сканер уязвимостей, т.к. управление этими компонентами происходит централизовано.

Непосредственно перед установкой продукта инсталлятор запускает сканер для проверки активных вредоносных программ. Это разумный подход, потому что многие угрозы пытаются блокировать установку антивирусных решений. В случае необходимости предварительное сканирование может выполняться в безопасном режиме, а после перезагрузки загрузится обычная версия Windows.

Веб-фильтр от FortiClient является очень мощным и эффективным инструментом. Он активирует родительский контроль, блокирует доступ к вредоносным ссылкам и предотвращает посещение мошеннических ресурсов. В тестах этот компонент подтвердил высокую надежность при блокировке различных видов фишинга.

Для испытания защиты от фишинга используется список новейших адресов. Этот список сначала проверяется вручную, чтобы отсеять нерабочие или безвредные сайты. Тест продолжается пока не зафиксируется реакция антивируса на 100 угроз. Несколько раз в ходе теста уровень обнаружения FortiClient сравнивался с показателем Norton AntiVirus (2014) – безусловным рекордсменом в этой области.

В конечном итоге уровень обнаружения FortiClient оказался на 4 процента меньше, чем у Norton. Этот результат лучше, чем у двух третей участников испытаний.

Для тестирования эффективности блокировки вредоносных ссылок посещаются новейшие вредоносные сайты из списка, составленного при участии MRG-Effitas. Они ссылаются непосредственно на зловредные исполняемые файлы.

Почему именно исполняемые файлы? Потому что очень просто зафиксировать успешную блокировку. При испытании отмечается, какие файлы антивирус блокирует, какие добавляет в карантин, а каким разрешается загрузка. Как и в тесте с фишингом, многие ссылки уже не работают, поэтому испытание продолжается до тех пор, пока не наберется 100 рабочих адресов.

Веб-фильтр заблокировал доступ к 39 ссылкам, а антивирусная защита предотвратила посещение еще одного адреса – итого 40 процентов заблокированных угроз. ESET NOD32 Antivirus 7 показал очень близкий результат – 41 процент. Наилучшая блокировка наблюдалась у avast! Free Antivirus 2014 – 79 процентов предотвращенных посещений.

FortiClient – только шестой продукт, тестируемый по новой методике, поэтому пока неясно, что значит этот результат. Как бы то ни было, зная, что другой продукт смог вдвое превзойти этот показатель, можно предположить, что 40 процентов – не очень хорошая цифра в этом испытании. Кроме того, разные продукты тестируются с различными наборами угроз, возраст которых составляет не более суток.

FortiClient обнаружил и заблокировал 94 процента образцов сразу же. Этот результат выше, чем у большинства антивирусных продуктов, которые проходили тестирования. Как бы то ни было, при запуске оставшихся угроз антивирус никак не отреагировал на них. В результате FortiClient получил 9,4 балла за блокировку вредоносного ПО, такой же показатель, как у 4 антивирусов на вершине рейтинга. Среди них значатся AVG AntiVirus FREE 2014 и Avira Free AntiVirus (2014).

Антивирусные лаборатории присваивают технологии Fortinet хорошие оценки. Но в некоторых случаях эти оценки относятся к платформе сетевой безопасности, а не к отдельному клиенту FortiClient. В общем, баллы довольно высокие.

График пропущенных вредоносных образцов (меньше лучше)

AV-Comparatives также оценивает очистку вредоносного ПО. Для этого теста представители лаборатории выбирают вирусы и трояны, известные всем тестируемым решениям и проверяют эффективность удаления следов и элементов угроз. В этом тесте Fortinet также получил высший рейтинг ADVANCED+.

Возможно, более важным критерием антивируса является противостояние новейшим атакам. При поддержке австрийского правительства AV-Comparatives проводит тест на выносливость продолжительностью около месяца. За это время тестируемые продукты каждый день сталкиваются с новейшими вредоносными программами. Fortinet по последним результатам опять получил рейтинг ADVANCED+.

Как мы уже упоминали, инсталлятор FortiClient запускает сканирование на предмет активных заражений для противостояния вредоносным процессами, которые могут препятствовать установке продукта. Как бы то ни было, если программа-вымогатель заблокирует вашу систему или вредоносная программа сделает загрузку невозможной, Вам очень не повезло. В этом случае придется искать загрузочный диск стороннего вендора.

Продукт поставляется с утилитой диагностики, поэтому если Вы столкнетесь с трудностями, можно будет отправить диагностический отчет специалистам технической поддержки. Агенты конечно попытаются помочь пользователю, но они не прибегнут к удаленной диагностике или восстановлению. Эти возможности есть только у пользователей платных решений Fortinet.

Несколько других вендоров также включают удаленное управление и ремонт исключительно для платных продуктов. Пользуясь бесплатными продуктами Avira и Comodo Вы также не получите такого уровня технической поддержки. Но есть и исключения, например avast! Free Antivirus 2014 и Bitdefender Antivirus Free Edition (2014).

Полное сканирование стандартной тестовой системы заняло почти 40 минут, хотя средний показатель современных антивирусов – 30 минут. С другой стороны, повторное сканирование завершилось всего за три минуты. Удаление угроз происходит в процессе сканирования, а не при его завершении. Таким образом, если вредоносная программа сможет заблокировать сканирование в какой-то момент, все найденные к тому моменту зловреды уже будут изолированы.

Родительский контроль в FortiClient больше напоминает систему фильтрацию веб-контента. Он способен блокировать нежелательные ресурсы, относящиеся к 70 потенциально проблемным категориям, которые сгруппированы в 7 основных категорий. Кроме вполне ожидаемой блокировки сайтов для взрослых, родительский контроль может блокировать сайты со значительным потреблением трафика (сервисы потокового видео, например), а также сайты, которые нежелательно посещать с корпоративного компьютера согласно правовым нормам.

Есть возможность активировать безопасный поиск для поисковых систем Yahoo, Bing и Яндекс. Google не поддерживается из-за перехода на защищенное HTTPS соединение.

Вы не найдете в FortiClient отдельных настроек для каждого пользователя, но журнал нарушений фиксирует учетные записи. Также есть функция записи всех посещенных сайтов, отчет в этом случае может быть очень громоздким.

Если Вы хотите использовать систему фильтрации в качестве родительского контроля, изменение настроек нужно будет защитить паролем. При тестировании выяснилось, что система прекрасно работает во всех популярных браузерах, а отключить ее стандартными сетевыми командами невозможно. Кроме того, FortiClient может фильтровать содержимое HTTPS сайтов, поэтому ребенок не сможет обойти ограничения за счет анонимного прокси-сервера.

Чтобы Вы ни делали, не отключайте родительский контроль. При его отключении Вы также деактивируете защиту от фишинга и вредоносных сайтов. Если Вы хотите посетить сайты для взрослых, просто отключите блокировку этой категории.

Если Вам нужен VPN клиент для работы на дому, Вы его получите вместе с FortiClient. Если у Вас нет доступа к рабочему VPN серверу, особой пользы данный клиент не принесет.

Предположим, у Вас есть доступ к VPN серверу. Вы сможете настроить подключение к нему по протоколам SSL-VPN или IPsec VPN. Туннельный протокол PPTP, к сожалению, не поддерживается.

При тестировании клиента не удалось подключиться к серверу PC Magazine из-за наличия дополнительных уровней аутентификации. При попытке использования открытых VPN сервисов в различных странах также подключиться не удалось.

FortiClient 5.0 разработан для совместного использования с платформой FortiGate. В этом случае Вы имеете дополнительные защитные механизмы, включая фаервол, а VPN клиент гарантированно подключится к вашей корпоративной сети. Технология Fortinet получает высокие оценки в тестах независимых лабораторий, но эти результаты не отражают эффективность отдельного антивируса.

Продукт прекрасно справился с блокировкой вредоносных программ, но был менее эффективен при блокировке опасных ссылок. С другой стороны система веб-фильтрации надежно обнаруживает фишинг-угрозы.

При выборе бесплатного антивируса Вы можете перепробовать несколько вариантов, чтобы остановится на чем-то своем. Попробуйте полностью бесплатный FortiClient.

- проверяет активные вредоносные программы при установке;

- очень эффективное обнаружение фишинга;

- хороший результат в тесте блокировки вредоносного ПО;

- хорошие результаты при тестировании независимыми лабораториями;

- встроенный VPN клиент;

- полностью бесплатный продукт.

- невысокая эффективность при блокировке новейших вредоносных ссылок;

- ограниченная функция родительского контроля;

- отключение родительского контроля приводит к деактивации защиты от фишинга и вредоносных URL адресов;

- отсутствует доступ для создания загрузочного диска для решения проблем с программами-вымогателями и другими подобными угрозами;

- VPN клиент поддерживает не все виды соединений.

Специально разработанный для улучшения защитных функций сети, FortiClient для Windows может выступать в качестве отдельного антивируса со встроенным родительским контролем и VPN клиентом. Это полностью бесплатный продукт!

Фил Квад (Phil Quade), руководитель по информационной безопасности компании Fortinet

Сегодня компания Fortinet® (NASDAQ: FTNT), мировой лидер в области широкомасштабных интегрированных и автоматизированных решений по обеспечению информационной безопасности, представила результаты последнего всемирного исследования угроз. По данным исследования, киберпреступники совершенствуют методы атак в целях повышения вероятности успешного исхода и ускорения заражения сетей. Вредоносное ПО продолжает использоваться для атак на организации, однако некоторые киберпреступники отдают предпочтение перехвату систем с целью дальнейшего майнинга криптовалюты, а не получения выкупа. Для ознакомления с подробными результатами исследования руководителям по информационной безопасности рекомендуется посетить наш блог. Ниже приведены основные выводы, изложенные в отчете.

Киберпреступники работают над скоростью и охватом поражения атак в целях повышения вероятности успешного исхода

Распространение криптоджекинга. Вредоносное ПО постоянно развивается: его становится труднее выявлять и устранять. По сравнению с предыдущим кварталом количество вредоносного ПО в сфере майнинга криптовалют возросло вдвое — с 13 до 28 %. Кроме того, на Ближнем Востоке, в Латинской Америке и Африке зафиксировано большое количество случаев криптоджекинга. Отметим, что существует множество вариаций вредоносного ПО в сфере майнинга криптовалют. Для сравнительно новой угрозы это достаточно необычно. Киберпреступники разрабатывают более скрытные версии вредоносного ПО, не требующие применения файлов. Вместо этого в браузеры внедряется вредоносный код, который труднее поддается обнаружению. Программы для майнинга поражают самые разные операционные системы и криптовалюты, в том числе Bitcoin и Monero. Также в целях повышения количества успешных атак злоумышленники принимают на вооружение и дорабатывают показавшие свою эффективность технологии доставки и распространения других угроз.

Целенаправленные атаки максимального поражающего действия. Вредоносное ПО, предназначенное для уничтожения систем, продолжает широко использоваться киберпреступниками. Особенно разрушительны такие угрозы в сочетании со специально разработанными атаками. Перед запуском таких целенаправленных атак злоумышленники тщательно исследуют корпоративную сеть, что повышает вероятность успеха. Внедрив угрозу в сеть, злоумышленники перемещаются внутри нее, а затем переходят к реализации основного этапа спланированной атаки. В качестве примера сочетания специально разработанных атак и разрушительных кодов можно назвать вредоносное ПО Olympic Destroyer и недавно появившуюся программу-вымогатель SamSam.

Злоумышленники продолжают использовать программы-вымогатели. Задача противодействия программам-вымогателям остается актуальной для организаций, так как количество и степень сложности угроз продолжают расти. Киберпреступники совершенствуют программы-вымогатели, задействуют новые каналы доставки (например, социальная инженерия) и новые техники, такие как многоступенчатые атаки. Все эти меры направлены на обход систем безопасности и поражение сетей. Программа-вымогатель GandCrab появилась в январе. Это первая программа, которая требует уплаты выкупа в криптовалюте Dash. Также в первом квартале 2018 г. появились такие опасные вариации программ-вымогателей, как BlackRuby и SamSam.

Эффективная защита не сводится к устранению уязвимостей. После проникновения в систему ботнеты могут в течение многих дней подавать сигналы, оставаясь незамеченными, о чем свидетельствуют измерения длительности их существования. Таким образом, простого устранения уязвимостей недостаточно для обеспечения эффективной защиты, требуется еще и очистка системы. В 58,5 % случаев внедрившиеся ботнеты обнаруживаются и устраняются в тот же день. 17,6 % ботнетов находятся в сети в течение двух дней, а 7,3 % — трех дней. Около 5 % ботнетов могут оставаться в сети более недели. К примеру, ботнет Andromeda был обезврежен в 4-м квартале 2017 г., однако в 1-м квартале текущего года было зафиксировано значительное количество поражений.

Атаки, направленные на поражение эксплуатационных технологий (OT). Несмотря на то, что процент атак на OT составляет сравнительно малую долю от общего количества атак, в этой сфере также наблюдаются настораживающие тенденции. Растет число инфраструктур на базе эксплуатационных технологий, подключенных к сети Интернет, что чревато негативными последствиями для безопасности. В настоящее время подавляющее большинство эксплойтов ориентированы на поражение двух самых распространенных протоколов промышленной связи. Эти протоколы широко применяются, а значит, наиболее уязвимы. По данным исследований, эксплойты, целями которых являются системы управления производственными процессами (ICS), несколько чаще встречаются в Азии, чем в других регионах.

Противодействие современным кибератакам при помощи интегрированной системы безопасности

Результаты проведенного в этом квартале исследования подтверждают многие из обнародованных прогнозов отдела исследования угроз Fortinet FortiGuard Labs на 2018 г., согласно которым наиболее эффективной технологией противодействия автономным интеллектуальным угрозам является интегрированная, автоматизированная адаптивная система сетевой безопасности широкого охвата. Защиту от автоматизированных атак следующего поколения, разработанных с применением технологий искусственного интеллекта, может обеспечить только система безопасности, оснащенная функциями непрерывного отслеживания состояния всех компонентов сети и упреждающего реагирования.

Для получения подробных сведений об исследовании и доступа к полной версии отчета посетите наш блог.

- Ознакомьтесь с подробными сведениями об адаптивной системе сетевой безопасности Fortinet или третьем поколении технологий сетевой безопасности. Просмотрите это видео об адаптивной системе сетевой безопасности Fortinet.

- Подпишитесь на страницы Fortinet в сетях Twitter, LinkedIn, Facebook, YouTube и Instagram.

2017 год был успешным для Fortinet. Во-первых, Fortinet стал лидером по данным исследовательского материала Gartner Magic Quadrant за 2017 год, посвященного корпоративным брандмауэрам. Во-вторых, программно-аппаратные комплексы FortiGate получили сертификат ФСТЭК. О том, что это такое, мы поговорим позже, а сначала выясним, почему же Fortinet стал лидером. Чтобы ответить на этот вопрос, необходимо рассмотреть, что сейчас происходит на рынке информационной безопасности и что становится драйвером развития отрасли.

Наиболее актуальными на сегодняшний день представляются следующие вызовы и угрозы безопасности:

- Повсеместное использование мобильных устройств приводит к увеличению рисков их заражения, кроме того, смартфоны и планшеты подвержены атакам типа Man-in-the-Middle.

- Широкое распространение устройств IoT (устройств, подключенных к интернету, у которых нет встроенных систем безопасности). Они применяются для создания ботнета, который уже может использоваться для атаки на инфраструктуру компании.

- Рост скорости подключения к интернету приводит к тому, что вредоносного кода доставляется все больше. Из-за того, что средний срок жизни malware составляет меньше минуты, их невозможно распознать с помощью традиционных антивирусов с сигнатурным методом обнаружения.

- Одним из новейших вызовов стал рост количества шифрующих вредоносных кодов. На сегодняшний день более 50% malware — шифровальщики.

Атаки становятся все более и более сложными, и объем их растет, поскольку злоумышленники (а обычно это высококвалифицированные специалисты) имеют высокую финансовую мотивацию для совершения атак.

Все эти угрозы, а также рост облачных вычислений и технологий приводят к тому, что границы сетей размываются, а периметр сети теперь не находится на границе с публичным интернетом. Что касается драйвера развития отрасли, то, как показали исследования аудиторской фирмы Ernst&Yang, главным драйвером передового рынка информационной безопасности стала необходимость соответствия нормативным актам и законодательству.

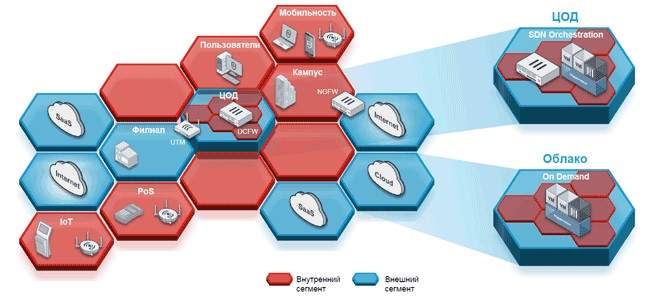

Для противодействия перечисленным угрозам и вызовам компания Fortinet предложила концепцию Fortinet Security Fabric (фабрика безопасности). Это уже третье поколение архитектуры сетевой безопасности после межсетевых экранов с инспекцией пакетов (Stateful Packet Inspection) и межсетевых экранов следующего поколения (NGFW).

Фабрика безопасности позволяет разным элементам обеспечения безопасности (таким как межсетевые экраны, средства анализа контента и приложений, антивирусы и прочие продукты Fortinet) объединяться и обмениваться информацией. Фабрика безопасности передает трафик на специализированные устройства и получает от них ответы. В случае, если трафик содержит вредоносный код, эти устройства могут сформировать динамическую сигнатуру, которая будет применена на шлюзе безопасности.

Три кита фабрики безопасности:

Fortinet Security Fabric защищает от всех векторов атаки. При этом администраторы видят все элементы инфраструктуры, включая устройства IoT, точки доступа, ЦОДы, облака, приложения и даже сами данные. Это позволяет защитить все сегменты сети, потому что внутренний трафик остается все время под контролем.

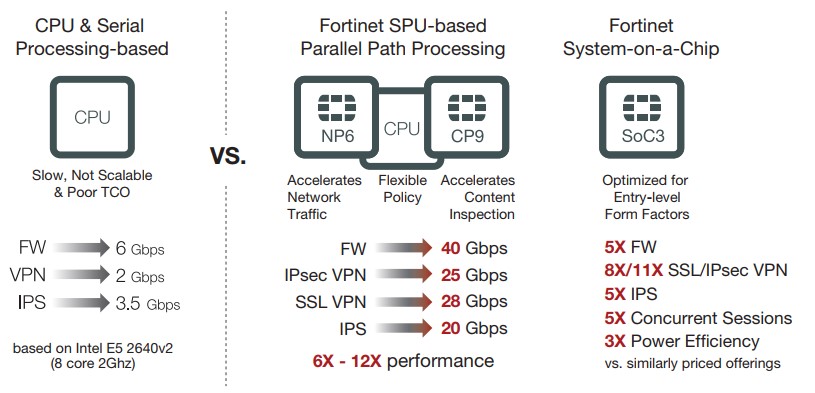

Компоненты фабрики безопасности используют процессоры безопасности Fortinet (Security Processor Unit, SPU). Они специально разработаны для повышения производительности и масштабируемости так, чтобы пропускная способность сети не страдала от предпринимаемых мер безопасности.

Fortinet Security Fabric реагирует на угрозы очень быстро. Фабрика безопасности автоматически определяет и динамически изолирует зараженные устройства и сегменты сети, отключает некорректные политики и правила, удаляет вредоносный код. Политики и правила безопасности автоматически применяются при добавлении новых устройств или при росте нагрузки на сегменты сети.

Флагманские продукты Fortinet — это шлюзы безопасности FortiGate, которые объединяют в себе различные функции. Линейка моделей достаточно широкая, и потребитель может выбрать устройство под свои задачи и потребности.

Рассмотрим одно из популярных устройств, предназначенное для защиты сети среднего размера, FortiGate 500D. Это устройство получило сертификат ФСТЭК. Мозгом FortiGate являются алгоритмы, созданные в лаборатории Fortiguard. Специалисты Fortiguard в режиме реального времени адаптируют сигнатуры и предоставляют наиболее актуальные базы данных для наших устройств. Обновление базы данных требует активной подписки, без нее устройство будет работать с той базой, которая была у устройства на момент отказа, и обеспечит функции межсетевого экрана и VPN.

- Анализ содержимого трафика проводится процессорами FortiASIC CP8.

- Управление сетевым трафиком обеспечивают процессоры FortiASIC NP6.

- Обширная функциональность, включающая контроль приложений, ускоренную производительность IPS/AV, локальное логирование и настройку политик безопасности.

- IPv6-совместимая платформа.

- Интегрированное устройство хранения данных.

- Общая консоль управления, что позволяет ускорить внедрение и контроль устройствами.

- Console Port (RJ45).

- 2x USB Ports.

- 2x GE RJ45 Management Ports.

- 8x GE SFP Slots.

- 8x GE RJ45 Ports.

- FRPS Connector.

| Пропускная способность | IPv4, IPv6 (1518 / 512 / 64 byte, UDP) 16 Gbps |

|---|---|

| Задержка брандмауэра | 3 μs |

| Количество параллельных секций | 6 000 000 |

| Новых сессий в секунду | 250 000 |

| Количество VPN-туннелей IPsec типа шлюз-шлюз | 2 000 |

| Количество VPN-туннелей IPsec типа клиент-шлюз | 10 000 |

| Пропускная способность SSL-VPN | 400 Mbps |

| Максимальное количество пользователей SSL-VPN | 500 |

| Пропускная способность IPS (HTTP / Enterprise Mix) | 5,7/3,5 Gbps |

| Проверка SSL | 3 Gbps |

| Сервис контроля приложений | 3 Gbps |

| NGFW | 2,5 Gbps |

| В режиме защиты от угроз | 2 Gbps |

| При использовании протокола CAPWAP | 10 Gbps |

| Количество виртуальных доменов | 10 |

| Максимальное число поддерживаемых беспроводных точек доступа (общее количество / в режиме туннеля) | 512/256 |

| Максимальное число ключей FortiToken | 1000 |

| Максимальное число регистраций клиентов FortiClient | 2000 |

- Сетевые сервисы — NTP, DNS и DHCP.

- Взаимодействие с WAN по технологиям PPPoE и DDNS.

- Протоколы динамической маршрутизации — RIPv1 и v2, OSPF v2 и v3, ISIS, BGP4.

- Многоадресный трафик: рассеянный и плотный режимы, поддержка PIM.

- Статическая маршрутизация и маршрутизации на основе политик.

- Балансировка нагрузки WAN по алгоритму маршрутизации множественных путей ECMP (Equal Cost Multi-Path) и резервирование.

- Контекстно-зависимая маршрутизация: WCCP & ICAP.

- Поддержка IPv6: управление через IPv6, протоколы маршрутизации IPv6, туннелирование IPv6, МСЭ и UTM для IPv6-трафика, NAT46, NAT64, IPv6 IPSEC VPN.

- Разные режимы функционирования интерфейса: сниффер, агрегация портов, loopback, VLAN (802.1Q и Trucking), аппаратный и программный коммутатор.

Очень часто требования по доступности является критическим для современных сетей, так как ИТ-инфраструктура тесно связана с работоспособностью бизнеса и сервисов. Операционная система FortiOS обеспечивает полный набор настроек для кластера высокой доступности (HA), в том числе:

- Резервный интерфейс heartbeat.

- Запасной интерфейс контроля HA.

- Обнаружение отказа: мониторинг портов, локальных и удаленных соединений.

- Функции аварийного переключения: с учетом состояния (stateful), subsecond.

- Оповещение при обнаружении отказа через логирование событий и SNMP.

- Различные режимы: Active-Passive, Active-Active, виртуальные кластеры, VRRP.

FortiOS дает возможность не только контролировать сетевой трафик, но и повысить доступность, удобство пользователей в разрезе доступа к важным приложениям, используя WAN-оптимизацию и ограничивая поток разнообразного трафика, путем точечного снижения пропускной способности.

Система использует веб-кэширование, а также другие способы оптимизации, для осуществления чувствительных обращений к базам данных. Ширина канала и приоритетность потоков, приложений и т.д. может определяться администратором.

FortiOS включает в себя возможность создания виртуальных систем, под названием VDOM. Системы разделяют брандмауэр FortiGate на определенное количество (вплоть до двухсот пятидесяти) виртуальных блоков, где каждый работает независимо от других.

Каждый виртуальный домен способен обеспечить обособленную межсетевую защиту, маршрутизацию, VPN и next-gen серверы. Весь трафик каждого домена (как входящий, так исходящий) не зависит от остальных VDOM.

FortiOS предоставляет возможность расширить границы сетевой защиты, открывая доступ к управлению вспомогательными интерфейсами и периферийными программами безопасности. Это дает полезные преимущества, например, упрощение запуска систем безопасности, а также снижение издержек по содержанию. Механизмы FortiGate могут увеличивать собственный функционал и набор интерфейсов, благодаря возможностям не только коммутатора, но и беспроводного контроллера. Система FortiOS способна работать в роли контроллера доступа для точек FortiAP и свитчей FortiSwitch, обеспечивая такой набор возможностей:

- Управление и расшаривание конфигурации локальных и удаленных точек и свитчей.

- Конфигурация доступа и способа авторизации для SSID или VLAN (есть поддержка captive portal).

- Высокий уровень безопасности WiFi — подавление анонимных точек доступа и совместимость с технологией предупреждения вредоносных инъекций Wireless IDS.

- Поддержка разных wireless технологий: быстрый роуминг, регулировка точек доступа, многоканальные системы, wireless bridging.

FortiOS упрощает развертывание СБ для пользователей мобильных устройств. Особое ПО FortiClient Endpoint Security предлагает усиленную защиту мобильных устройств, работающих под управлением систем Mac OS, Windows 10 и способно подгружать настройки безопасности в программы пользователя, включая конфигурацию антивируса, фильтрацию сети, брандмауэр и VPN. Также поддерживается клиентское программное обеспечение для защиты мобильных устройств на базе Android и iOS.

Широкая функциональность брандмауэров от Fortinet дает крупным и средним компаниям большие возможности по управлению угрозами, обеспечению безопасности сети и построению частного облака, а облачным провайдерам — надежную защиту виртуальной инфраструктуры (IaaS) клиента. Одно устройство от Fortinet способно заменить несколько от других производителей, а полный контроль за всеми элементами инфраструктуры (включая устройства IoT, точки доступа, ЦОДы, облака, приложения и даже сами данные) позволяет администраторам эффективно управлять безопасностью локальных и облачных сред, таких как защищенный виртуальный ЦОД.

Однако список возможных пользователей данного решения не ограничен коммерческими организациями. Благодаря наличию сертификат ФСТЭК внедрять продукты Fortinet могут государственные и муниципальные организации, работающие с конфиденциальной информацией. Подробнее об этом мы расскажем во второй части статьи.

Читайте также: