Что за вирус админ-к

Всем советую срочно избавиться от этого софта, пока ваш банковский счет не обнулился.

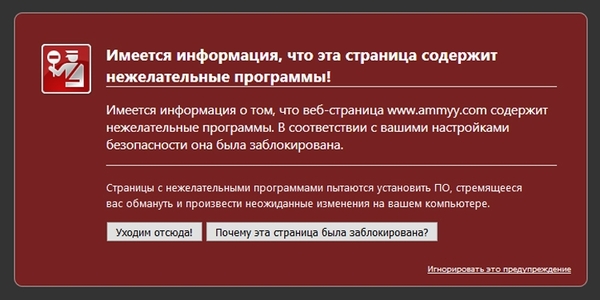

Выбор преступников на программу удалённого администрирования пал не случайно. Дело в том, что установка подобных продуктов часто сопровождается уведомлением о потенциальном риске со стороны защитных решений. И в данном случае уведомление о наличии зловреда многие пользователи, среди которых были и системные администраторы компаний, могли принять просто за ложное срабатывание антивируса.

![]()

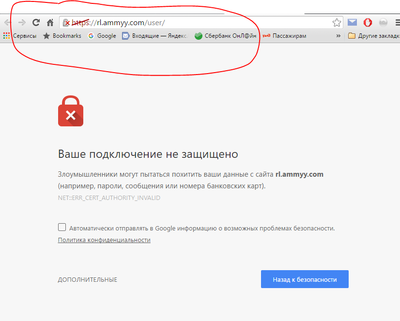

Даже на админку не установили сертификат, все признаки, что домен увели.

Не следует через неизвестные и недоступные тебе роутеры конфиденциальную инфу передавать, это по поводу вообще всех "удаленных рабочих столов какой-то там компании бла бла бла".

Ammyy не просто взломан, а взлома до сих пор, возможно, независимо от версий программы, с сервера пытается загрузиться троян. О чём сообщает Касперский, DrWeb и другие.

Печально. Аналогичная ситуация была недавно с TeamViewer, теперь при подключении к своему аккаунту на другом компе обязательно на мыло приходит письмо с подтверждением, что ты не олень.

Если ты ходишь по городу с пачками бабла, торчащего из карманов, то не ной, что тебя в конце концов обокрали.

у меня версия мохнатых годов. работает и троянит.

А это не его использовали, когда устраивали трансляцию с вебок ничего не подозревающих людей?

Типичный комплюктор.

![]()

Чем болеют братья наши железные — история компьютерных вирусов

Ушла эпоха, когда компьютеры и интернет воспринимались большинством, как высокотехнологичные игрушки для подростков. Теперь они, хотим мы того или нет — одна из несущих стен жизненного уклада каждого. Зараженный компьютер — это гораздо больше, чем досадная поломка дорогой техники. Это риск информационных, потенциально и репутационных, финансовых потерь. Подхватить грипп для многих уже гораздо менее неприятный сценарий, чем подхватить компьютерный вирус.

Между тем и сама железная зараза за годы ее существования изменилась кардинально. Если первые ее представители создавались научного интереса ради, с целью вендетты, ну или просто чтобы досадить как можно большему числу ламеров, то современная инфекция — это могущественное оружие, используемое для краж, рэкета (со взятием ПК в заложники), давления на конкурентов и выведения из строя целых предприятий.

А в 1975 году Джон Волкер написал PERVADE — подпрограмму для популярной (по меркам тех лет) игры ANIMAL, которая с помощью наводящих вопросов отгадывала названия задуманных игроком животных. С натяжкой ее можно назвать первым трояном. После каждой партии она модернизировала игру новыми вопросами, а заодно и копировала ее во все директории компьютера, чем основательно замусоривала и без того скудную память. А ведь Волкер всего-то навсего хотел упростить распространение ANIMAL и избавить себя от нескончаемых просьб, желающих выслать им очередную копию игры.

Вирус Elk Cloner, который многие считают первым истинным вирусом, получившим массовое распространение на пользовательских компьютерах, изначально задумывался, как невинная шалость в духе Крипера. В 1981 году он принялся заражать Apple II, перемещаясь между машинами с помощью дискет. На каждый 50-й запуск системы он выводил на экраны стихотворение:

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши диски

Она внедрится в ваши чипы

Она прилипнет к вам как клей

Она даже изменит оперативную память

Cloner выходит на охоту!

Вредительских функций написавший Cloner 15-летний школьник Ричард Скренет не предусматривал. Однако своенравный вирус повадился портить диски с нестандартными версиями DOS, удаляя содержимое резервных дорожек. Ущерб в таких случаях был уже вполне осязаем, в отличии от душевных страданий, вызванных стишком-дразнилкой.

Многие ругают антипиратскую защиту игр Denuvo, но в 80-е методы борьбы с пиратами были куда менее гуманны. В 1986 году братья Фарук Альви решили защитить свою программу для наблюдения за сердечным ритмом от незаконного копирования при помощи вируса Brain. Он заражал загрузочный сектор жесткого диска, замедлял работу и вежливо предлагал позвонить создателям нелегально установленной программы, чтобы излечиться. Только в США оказались заражены 18 тысяч компьютеров, а братья Альви первыми познали гнев недовольных антипиратской защитой пользователей.

А вот вирус Jerusalem был написан чистейшего зла ради в 1987-м. Он заражал файлы EXE, COM и SYS. Каждый раз при активации запрашиваемые файлы увеличивались в размере, что приводило к захламлению памяти. Также через полчаса после запуска системы Jerusalem серьезно замедлял ее работу, изменяя время прерывания процессов. Но то были лишь цветочки. Во всей красе Jerusalem проявлял себя в пятницу 13-го, уничтожая любой запущенный в этот день файл.

Первый сетевой червь-шпион атаковал ARPANET в 1988. По замыслу создателя Червь Морриса должен был лишь собирать данные о владельцах ПК, подключенных к ARPANET. Для проникновения он использовал уязвимости почтовых сервисов и сетевых протоколов. Червь Морриса подбирал пароль по словарю и инфицировал компьютер, если не обнаруживал на нем своей копии. Но, даже если копия вируса на компьютере уже была, с небольшой периодичностью червь инфицировал его повторно. На всякий случай. Это и послужило основным источником проблем. Компьютеры заражались многократно, работа системы все больше замедлялась, вплоть до полного отказа. Суммарный ущерб от действий червя оценили в 96 миллионов долларов. Обескураженный непредвиденными последствиями создатель сам сдался полиции, благодаря чему отделался штрафом и исправительными работами.

Первый зловред-вымогатель, словно благодаря ясновидению, позволившему его создателю предсказать масштабы пандемии, вызванной его потомками в будущем, был окрещен — AIDS (СПИД). Вирусописец Джозеф Попп собственноручно разослал около 20 000 дискет с вирусом (каторжный труд, в сравнении с современной почтовой спам-рассылкой, посредством пары кликов). Дискеты манили новой информацией о настоящем НЕкомпьютерном вирусе СПИДА, но после проникновения зараженной дискеты в дисковод PC, в определенном смысле происходило именно то, чего беспечные пользователи и боялись — инфицирование. Через 90 запусков компьютера AIDS шифровал все файлы, оставляя в доступности лишь README, в котором находилось предложение отправить деньги на почтовый ящик в Панаме в обмен на восстановление доступа к информации. Во время обналичивания такого чека Джозефф Попп и был арестован и впоследствии осужден за вымогательство.

Вирусы лихих 90-х были не в пример добрее и невиннее своего десятилетия. Часто они писались ради забавы и самовыражения, вне зависимости от того сколько бед приносили. Так, вирус Walker раз в 30 секунд отправлял гулять по экрану дедушку. По-видимому, из уважения к старости, пока дедушка ковылял, компьютер зависал и не реагировал на команды пользователя. Романтичный вирус Girls признавался в любви всем девочкам и запускал песню Yesterday группы The Beatles. А Mars Land каждый час по полминуты заставлял пользователей любоваться высококачественной 3D-моделью поверхности Марса.

1995 год ознаменовался появлением первого макровируса Concept. Инновационные вирусы распространялись при помощи макросов в документах Word. Для их написания не нужно было владеть языком программирования, достаточно лишь разобраться в WordBasic (чему тоже далеко не каждую бабушку можно научить, но все же). Вирусоделие пошло в массы, и к 1998 году число вредоносного ПО увеличилось почти в 4,5 раза.

В свою очередь, вирус Conficker в лучших традициях вестернов заставил объединиться в борьбе с ним крупнейшие корпорации — Microsoft, Dr.Web, Kaspersky Lab, ESET, Symantec. А Microsoft даже пообещала 250 тысяч долларов тому, кто найдет создателя червя. Conficker осущесталял свои гадкие планы с помощью все того же пресловутого переполнения буфера. В первую очередь он отключал службы обновления и защиты Windows и блокировал сайты производителей антивирусов, а потом зомбировал компьютер и подключал его к ботнет-сети. Специалисты пришли к выводу, что главной целью вредителя была проверка его способностей к размножению.

В 2012 году эволюция вирусов дала новый виток. Теперь они стали реальным кибероружием и средством шпионажа. Аналитикам Лаборатории Касперского пришлось изрядно попотеть с обнаружением ряда вредоносных программ. Таких как – Flame, Gauss, Red October, NetTraveler и Icefog. Все они заслуженно могут носить звание кибер-агентов 007, поскольку каждый вирус детально изучал и похищал важную правительственную, дипломатическую и финансовую информацию. Жертвами хакерских атак стали более 40 стран.

В марте 2016 года взошла звезда ужасного, но великого Пети (Petya), положив начало новой вирусной эпохе. Программа-вымогатель превращала файлы пользователей в тыкву, шифруя MBR-данные, которые нужны компьютеру для загрузки операционной системы. Для расшифровки она требовала от пользователей выкуп в биткоинах.

В 2017 году явил себя свету еще один червь-шантажист — WannaCry. Программа угрожала уничтожить все зашифрованные файлы через неделю после заражения, если владелец не заплатит выкуп в размере примерно 300 долларов США, но в криптовалюте. Необходимую сумму следовало перечислить в течение 3-ех дней, в противном случае — сумма удваивалась.

Всего через месяц после атаки WannaCry вернулся Petya. Новой модификации дали название NotPetya (интересно, кто-то уже пробовал называть так детей?). Петя новый — трюки старые. Для получения доступа к компьютеру программа использовала те же уязвимости системы, что и WannaCry при помощи эксплойта EternalBlue (предположительно разработан АНБ) и бэкдора DoublePulsar. Отдавать дань за возвращение своих информационных богатств было абсолютно бессмысленно — вирус уничтожал данные, а электронный адрес хакерских дел мастеров уже заблокировали провайдеры.

Здравствуйте! Хочется знать, чем провинилась программка Ammyy Admin, т.к. DrWeb ее детектит (хотя впрочем и не блокирует). Сразу оговорюсь, что отсылал программку как ложное срабатывание в лабораторию, но ответ пришел, что срабатывание не ложное. Вот и стало интересно, почему DrWeb так реагирует на Ammyy Admin, а скажем тот же TeamViewer или RAdmin оставляет без внимания

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

возможно лучше исключить

Здравствуйте! Хочется знать, чем провинилась программка Ammyy Admin, т.к. DrWeb ее детектит (хотя впрочем и не блокирует). Сразу оговорюсь, что отсылал программку как ложное срабатывание в лабораторию, но ответ пришел, что срабатывание не ложное. Вот и стало интересно, почему DrWeb так реагирует на Ammyy Admin, а скажем тот же TeamViewer или RAdmin оставляет без внимания

Конкретно с Ammyy Admin не знаком.

Вообще ЕМНИП подобные программы вносят в базу, если они позволяют организовать удалённый доступ к компу незаметно для пользователя.

Ammy был замечен в троянах, так что по делу.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

И перестать ее проверять вообще? Вот это реально спорно, даже глупо.

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ну так это означает не на борту, а в составе.

И перестать ее проверять вообще? Вот это реально спорно, даже глупо.

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ну так это означает не на борту, а в составе.

Надейся на антивирус, а сам не плошай.

Фаер предупредит что измененный Ammyy просится в сеть.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

Потенциально опасное ПО.

В настройках сканера для потенциально опасной группы выберите "игнорировать" и забейте.

Да собственно антивирь и не мешает работать, просто сообщает. Мне-то было просто интересно, действительно ли Ammyy виноват в чем-то, или ложняк

Потенциально опасное ПО.

Собственно примерно так я и думал Спасибо за ответ.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

Ammy был замечен в троянах, так что по делу.

Т.е. трой несёт на борту эту софтину?

Ага. Например, RAR-SFX со сценарием установки и конфигами может быть.

с RAdmin-ом просто наверное все сложнее - платный, да и устанавливается на комп, а Ammyy бесплатный и работает без установки, просто скачивается и запускается исполняемый файл.

Радмин тоже был :-) Но он, вроде, не совсем скрытный.

Радмин тоже был :-) Но он, вроде, не совсем скрытный.

Почти - есть версия без иконы в трее. В закрытом правда доступе на офсайте, но поломанные версии сразу идут скрытые - чтобы икону показать - надо в настройках полазить.

Я думаю все очень просто программа timeviver долгое время была бесплатной. Теперь вдруг они ограничили время бесплатного просмотра до 5 минут, а стоимость ее приобретения минимум 28 тыс. И огромная масса пользователей осталась не с чем. Ведь хоть например в ammyy и нет вирусов но простому обывателю это не докажешь и простой предприниматель который изредка помогает другим бухгалтерам через удален ку такие тарифы не по карману. Отсюда делаю выводы что блокировка ammyy и подобных программ заказана собственниками timeviver, не удивлюсь если собственники этой программы и есть антивирусники.

Я думаю все очень просто программа timeviver долгое время была бесплатной. Теперь вдруг они ограничили время бесплатного просмотра до 5 минут, а стоимость ее приобретения минимум 28 тыс. И огромная масса пользователей осталась не с чем. Ведь хоть например в ammyy и нет вирусов но простому обывателю это не докажешь и простой предприниматель который изредка помогает другим бухгалтерам через удален ку такие тарифы не по карману. Отсюда делаю выводы что блокировка ammyy и подобных программ заказана собственниками timeviver, не удивлюсь если собственники этой программы и есть антивирусники.

Просматриваю други подобные программки - везде вирус) Вот так нас заставят покупать то что они хотят. timeviver в игнор

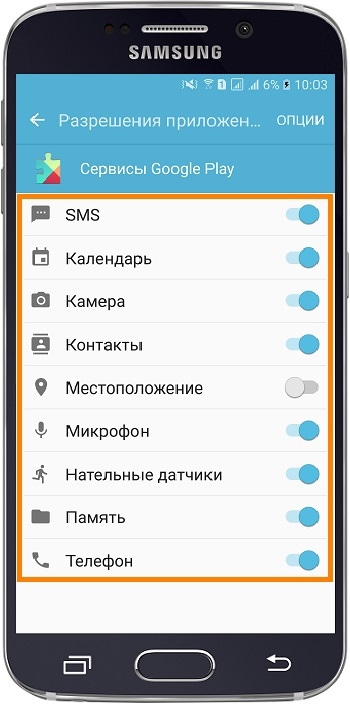

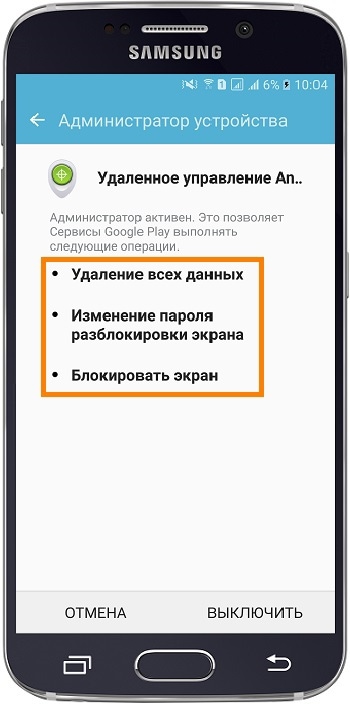

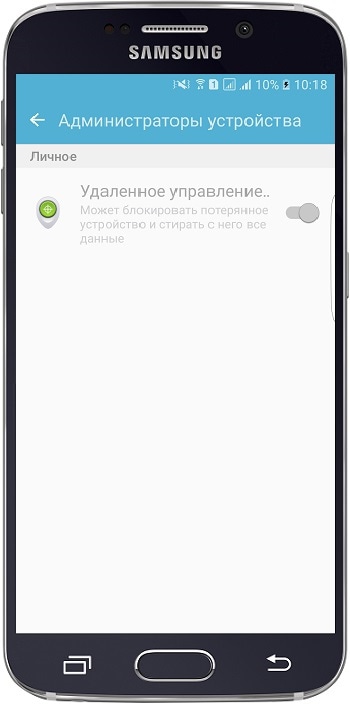

Для чего нужны права администратора

Некоторые приложения не могут ограничиться стандартными разрешениями — для нормальной работы им требуются расширенные права.

приложению требуются расширенные.

Если не включить права администратора для какого-либо приложения, оно не сможет полноценно работать.

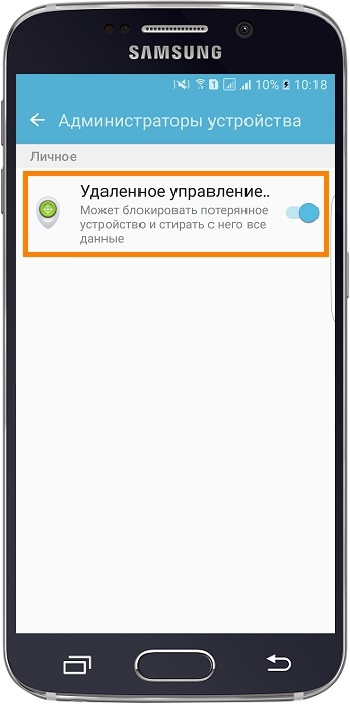

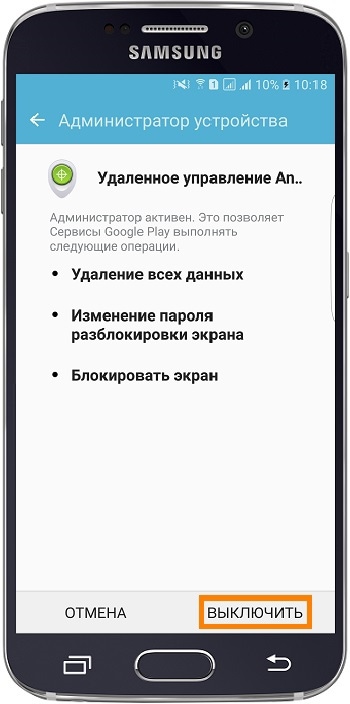

Кроме обычных приложений, права администратора используют и вирусы. Обычно в разрешениях вирусов указаны блокировка экрана или запрет на удаление.

Права администратора — это не рут, а стандартная функция операционной системы Андроид.

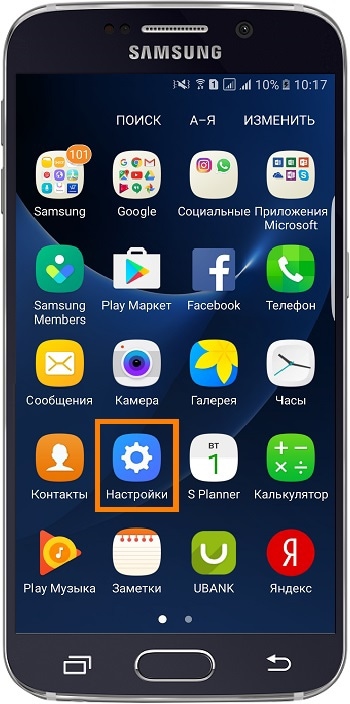

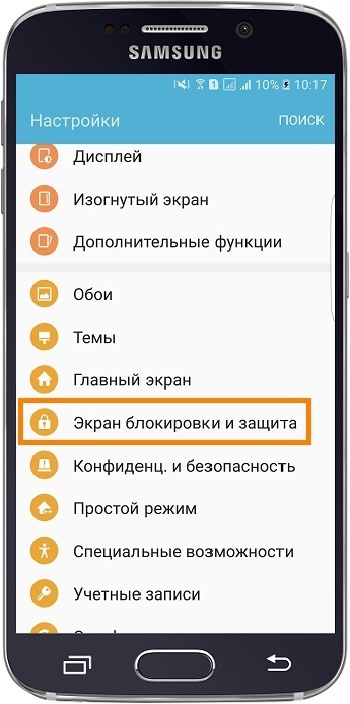

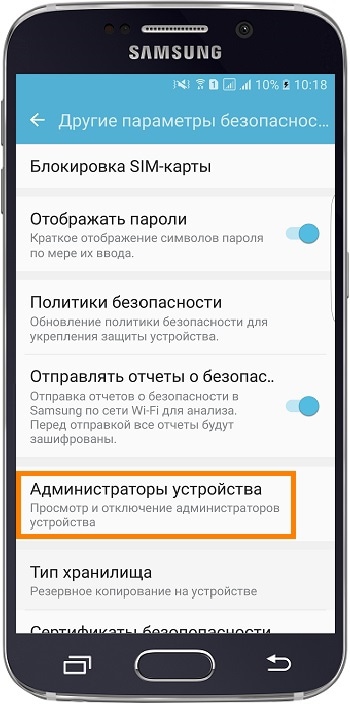

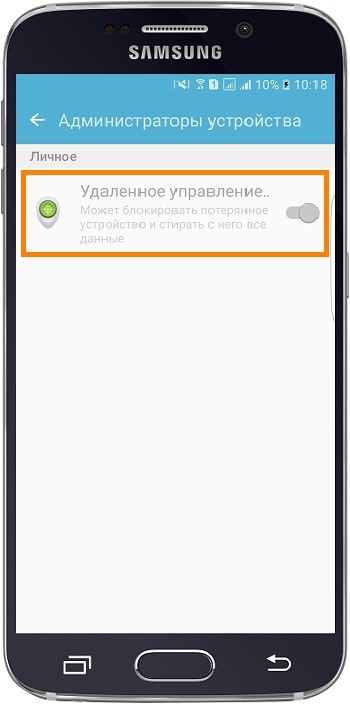

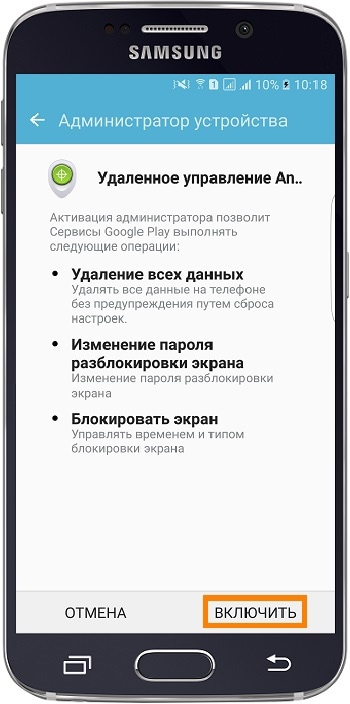

Как включить права администратора

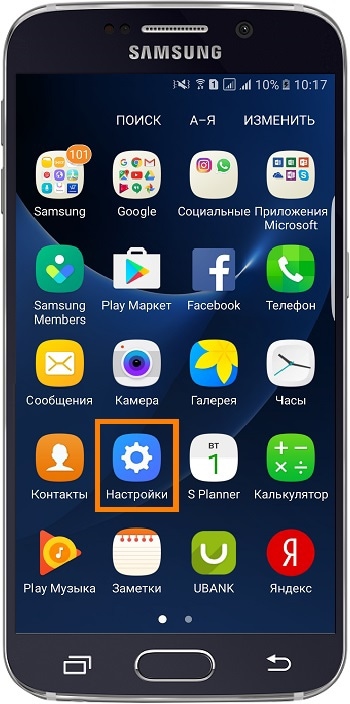

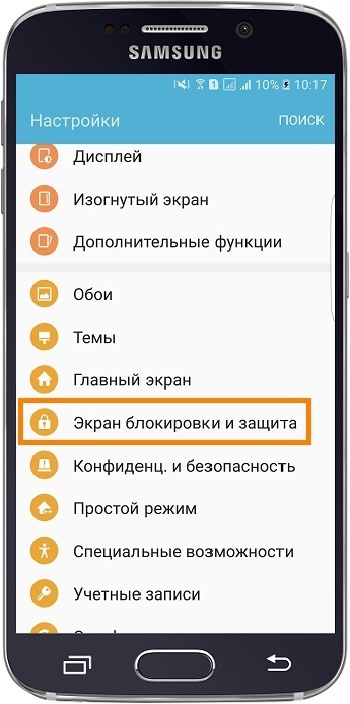

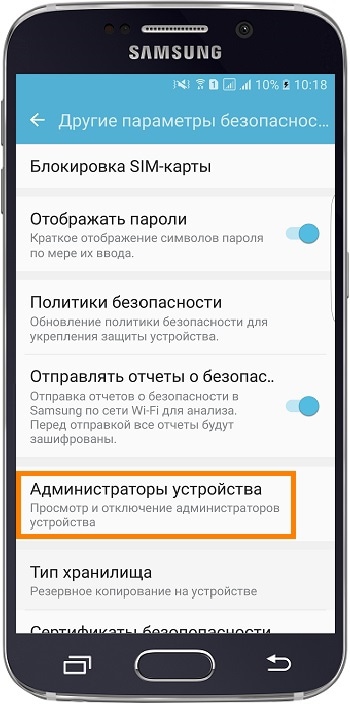

Откройте меню устройства.

Выберите приложение, для которого нужно включить права администратора.

Если приложения нет в списке, значит ему не требуются права администратора.

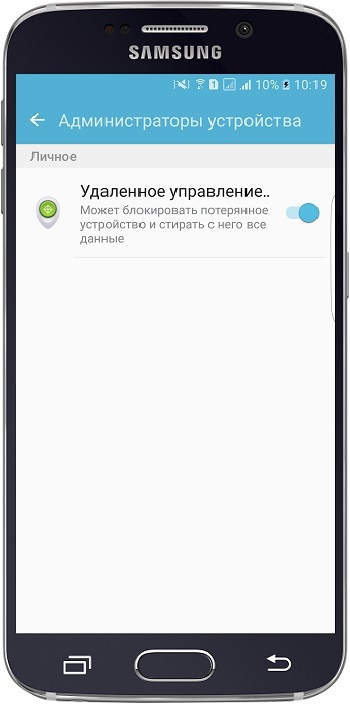

Как отключить права администратора

Откройте меню устройства.

Выберите приложение, для которого нужно выключить права администратора.

Если приложения нет в списке, значит у него нет прав администратора.

Не могу отключить права у определенного приложения

Скорее всего, это приложение — вирус. Попробуйте отключить права в безопасном режиме.

Не снимается блокировка экрана, хотя права для всех приложений отключены

Популярные статьи

Оцените статью

Что можно улучшить в статье?

Будем признательны, если посмотрите другие статьи или поделитесь этой

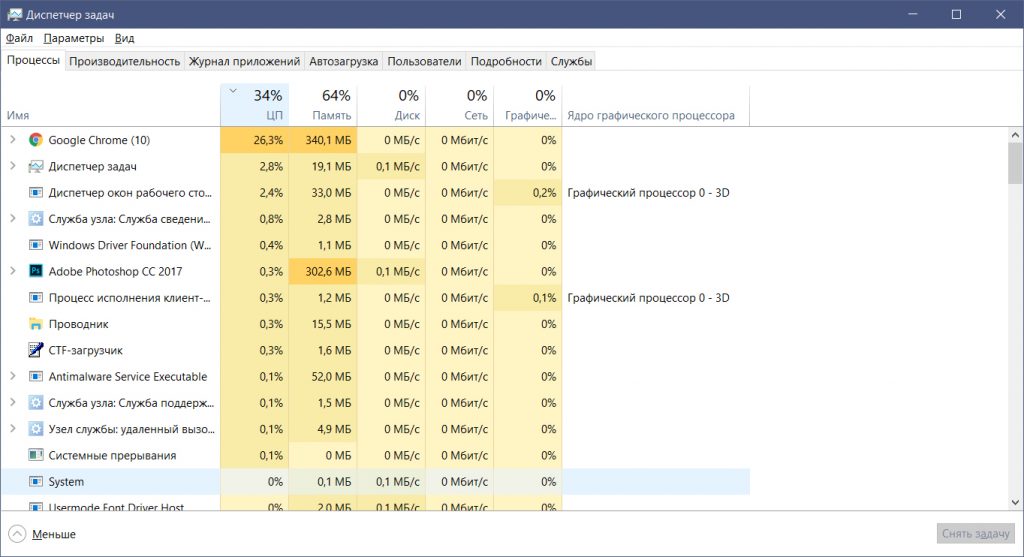

Если ПК даже в состоянии покоя шумит как самолёт, с ним явно что-то не так.

Что такое скрытый майнер

Под скрытым майнером подразумевается программа-вирус, которая использует ресурсы вашего компьютера для добычи криптовалют. Делается это в автоматическом режиме без ведома пользователя и каких-либо предупреждений.

Чаще всего поймать скрытый майнер можно при скачивании файлов из непроверенных источников. Обычно это какой-то пиратский контент, который пользуется большой популярностью среди пользователей. Также наткнуться на подобный вирус можно при получении различных спам-рассылок. В любом варианте вы получаете желаемое, а вместе с этим на ваш компьютер может быть загружен скрытый майнер или утилита для его автоматического скачивания из Сети.

Чем опасен скрытый майнер

В первую очередь может пострадать видеокарта, процессор, оперативная память и даже система охлаждения, которая просто не сумеет справиться с ежедневными стресс-тестами.

Первый признак присутствия майнера — торможение на простых задачах и незамолкающий кулер.

Также майнеры вполне могут получить доступ к вашим персональным данным, хранящимся на компьютере. Здесь в ход может пойти всё: начиная от простых фотографий и заканчивая данными различных аккаунтов и электронных кошельков. А это уже очень опасно.

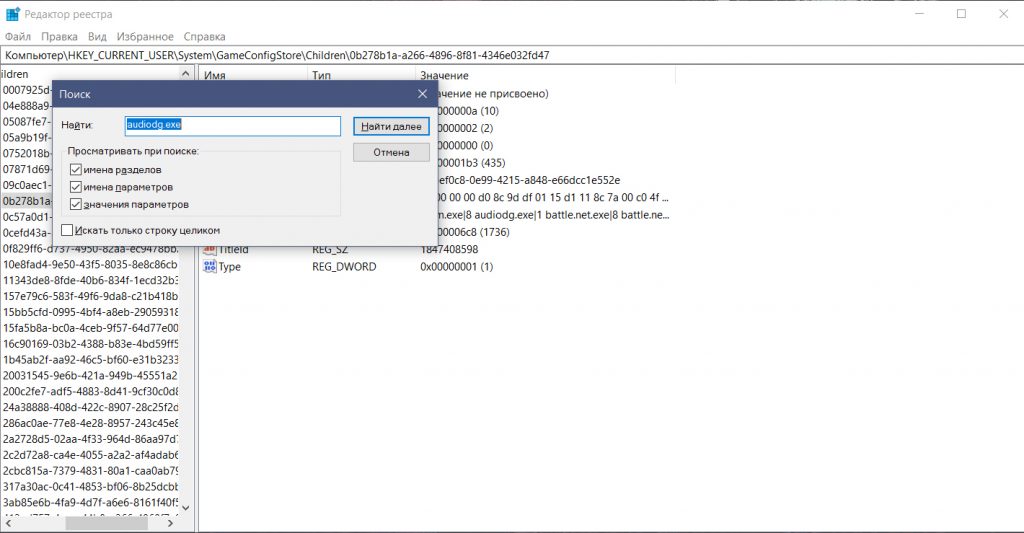

Как майнеру удаётся прятаться

Обычно за работу майнера на вашем ПК отвечает отдельный сервис, который позволяет прятать и маскировать угрозу. Именно такой спутник контролирует автозапуск и поведение вируса, делая его незаметным для вас.

К примеру, данный сервис может приостанавливать работу майнера при запуске каких-то тяжёлых шутеров. Это позволяет освободить ресурсы компьютера и отдать их игре, чтобы пользователь не почувствовал тормозов и проседания частоты кадров. По закрытию шутера вирус вновь возьмётся за работу.

Этот же сервис сопровождения способен отследить запуск программ мониторинга активности системы, чтобы быстро отключить майнер, выгрузив его из списка запущенных процессов. Однако особенно опасные вирусы и вовсе могут попытаться отключить средства сканирования на вашем компьютере, исключив обнаружение.

Как обнаружить скрытый майнер

Если вы стали замечать, что компьютер стал изрядно тормозить и греться, в первую очередь стоит запустить проверку антивирусом со свежими базами. В случае с простыми майнерами проблем быть не должно. Угроза будет обнаружена и устранена. С хорошо скрывающими своё присутствие вирусами придётся повозиться.

Как удалить скрытый майнер с компьютера

Первым и самым логичным оружием в борьбе против такой напасти является антивирус, о чём уже было сказано выше. Однако нередко майнеры не распознаются как зловредные угрозы. Максимум они приравниваются к потенциально опасным, особенно если на компьютер попали вместе с пиратской игрой или взломанной программой.

В случае отсутствия у вас мощного антивируса можно прибегнуть к помощи небольших лечащих утилит. В пример можно привести Dr.Web CureIt!, которую нередко используют для поиска скрытых майнеров. Распространяется она бесплатно.

Заключение

Важно понимать, что скрытый майнер опасен не только чрезмерной нагрузкой на ПК, но и возможностью перехвата ваших личных данных. При первом же намёке на такую угрозу запустите глубокую проверку памяти компьютера актуальным антивирусом.

Не забывайте, что тормозить ваш компьютер может по самым различным причинам. Более важным признаком угрозы скрытого майнига является чрезмерная активность ПК во время простоя или при выполнении элементарных задач. Обращайте внимание на работу кулеров видеокарты: они не должны шуметь при отсутствии нагрузки.

Если же вы всё-таки обнаружили неизвестный процесс, нагружающий компьютер под завязку, с ним определённо нужно разобраться. С помощью антивирусного ПО или же вручную, отыскав и удалив его через реестр.

Уважаемые хабровчане, в этой статье нашего аналитика Вячеслава Медведева мы хотели бы поделиться с вами несколькими мыслями о специфике работы современных сисадминов с антивирусными ПО в компаниях среднего и малого бизнеса. Любые комментарии приветствуются. Вопросы, которые обсуждаются в материале, весьма дискуссионные.

Системный администратор — профессия легендарная и даже мифическая. Герой эпических историй и анекдотов. Человек, который может починить в офисе все, что его касается по должностной инструкции (а при необходимости и то, что его не касается).

В большинстве компаний сисадмин — единственный человек, разбирающийся в современных технологиях.

Но во многих случаях должность сисадмина — вершина карьерного роста, ведь эти замечательные ребята крайне редко становятся техническими директорами компаний. Более того, иногда начальниками ИТ-отделов становятся люди, ничего не понимающие в настройке и установке железа и программ. Почему же так происходит?

Главное для любой организации — выполнение ее задач. Все, что препятствует выполнению задач или замедляет их, — должно быть исключено.

Это означает, что любые бизнес-процедуры и действия сотрудников компании, ее клиентов и партнеров должны выполняться максимально удобно для них и не менее быстро.

Естественно, это не полный список требований к бизнес-процедурам — интересующихся этим можно отослать, например, к стандартам семейства ITIL.

Естественно, производители ведущих антивирусов, осознавая проблему, оптимизируют алгоритмы обнаружения, но если размер базы различается в разы, то это должно наводить на некие размышления.

Поэтому прежде чем устанавливать антивирус, нужно задуматься о возможных путях проникновения вирусов в компанию.

В идеале для этого нужно провести аудит всех бизнес-процессов компании, а также проанализировать на значимость все ИТ-угрозы, но в рамках этой статьи упростим задачу.

Наиболее типичными путями проникновения вирусов в систему служат Интернет, почтовая переписка, уязвимости используемого программного обеспечения и сменные носители.

Из опыта моих выступлений на различных конференциях и семинарах следует, что для многих значимость каждого из этих каналов является тайной.

Как показывает практика опросов, в большинстве случаев самыми опасными для компании каналами проникновения называют почту и Интернет.

Соответственно на защиту этих путей проникновения и отводятся наибольшие средства. Тем более что задача решается в большинстве случаев исключительно техническими средствами — установкой антивирусных систем контроля трафика.

На самом деле основная часть вирусов (а точнее троянцев) попадает в сеть посредством самих сотрудников — на их сменных носителях.

Таким образом, в первую очередь нужно настроить систему доступа. Каждый сотрудник должен иметь доступ только к той информации, которая ему нужна. Должно быть ограничено использование USB-накопителей до минимального уровня (а для большинства сотрудников их использование вовсе должно быть запрещено).

Эти правила подлежат реализации без всяких возражений, но… Все та же практика показывает, что в большинстве компаний малого и среднего бизнеса все имеют доступ ко всему. Воистину, пока гром не грянет…

И причиной наведения порядка в этой сфере служат (также как правило) не вирусные инциденты, а проблемы с сотрудниками или бизнесом в целом.

И вот тут мы возвращаемся к началу статьи. Кто должен заниматься ограничением доступа? Системный администратор — это технический специалист, который знает, что сделать, чтобы ограничить или расширить права.

Но он не знает, кому и какие права полагаются. Этим должны заниматься специалисты отдела информационной безопасности (офицеры безопасности) вместе с менеджером по качеству.

Но в большинстве компаний ни отделов информационной безопасности, ни отделов качества нет — в силу непонимания необходимости или отсутствия средств.

Дополнительную интригу вносит требование о назначении ответственного лица, предъявляемое законом о защите персональных данных.

Как правило, ответственным лицом назначают или юриста, или сисадмина. Тем самым в нагрузку к своим должностным обязанностям админ получает фактически обязанность описания бизнес-процессов. Можно, конечно, выполнить эту задачу формально — оформить все требуемые Федеральным законом № 152-ФЗ бумаги и забыть об этой обязанности. Но от описания до оптимизации — один шаг.

Провести аудит компании (а именно это требуется для описания бизнес-процессов) и не предложить их оптимизировать (а предложить все равно придется, так как наверняка найдутся лишние персональные данные)?

Остаться техническим специалистом, значимым сотрудником компании, но всего лишь исполнителем поставленных задач, или стать человеком, влияющим на выбор пути компании? Каков должен быть путь воина? Путь меча, который направляется рукой, или путь руки, которая решает, куда направить меч?

Вернемся к антивирусной защите.

Предположим, мы выбрали и установили на все рабочие станции продукт, который и ограничивает доступ куда не нужно кому не полагается, и запрещает сменные носители, и контролирует входящий и исходящий трафик. Все настроили, вирусов нет. Что имеем в итоге? Жалобы на загрузку систем и жалобы на отсутствие доступа к любимым сайтам (с любимыми вирусами).

Со вторым разбираемся быстро, предъявив список вирусов, получаемых конкретными пользователями с конкретных серверов. С первым, однако, сложнее.

Особенно когда на машинах работают ресурсоемкие приложения типа кадовских систем. Но нужен ли на машине антивирус, если пути проникновения вирусов на нее перекрыты (и особенно если это машина с 256 Мб памяти, что на просторах нашей и не только нашей страны встречается нередко)?

Данный вариант вполне реален. Проверку почтового и интернет-трафика можно осуществлять на соответствующих серверах. Поступление вирусов через пользователей перекрывается разумными запретами на USB-носители и ненужный доступ.

Остаются, конечно, инсайдеры и хакеры, но борьба с ними — это отдельная тема, не заканчивающаяся установкой файервола на всех рабочих станциях.

Естественно, совсем убирать антивирусную проверку нельзя (поскольку всегда есть вероятность пропуска принципиально новых вирусов, неизвестных антивирусам), но ее можно выполнять периодически — по расписанию антивирусным сканером.

Мало кто знает, что проверка сканером проводится на большую глубину, чем проверка фоновым файловым монитором.

Минус? Естественно есть. Стоимость закупки возрастет. Но возрастут и возможности по защите. Серверные продукты имеют куда большие возможности по фильтрации, чем продукты для рабочих станций (особенно реализованные для платформы Unix — в силу куда меньших ограничений, накладываемых продуктами, работающими на ней).

Можно еще ускорить работу? Можно. Ввести политики и ограничить скачивание файлов по типам. Вынести проверку на спам с почтового сервера на почтовый прокси.

Спам сейчас занимает порядка восьмидесяти процентов в почтовом трафике и, не допуская этот мутный поток на почтовый сервер, мы значительно ускоряем доставку сообщений (что особенно хорошо сказывается на почтовых серверах MS Exchange). Однако выносить проверку на вирусы с самого почтового сервера не стоит — вероятность распространения вирусов через внутреннюю переписку исключать нельзя.

Но все эти меры можно принимать только с учетом их влияния на дела своей компании. Нужно сопоставлять не только скорость работы и стоимость (не забывая складывать стоимость закупки и стоимость сопровождения) решения, но и значимость внедряемых решений для компании. Нужно соотносить цену и необходимость устранения угроз. Говорить на языке финансов.

Нельзя прийти в кабинет генерального директора и положить ему на стол два документа: список функционала предполагаемого к закупке ПО и железа и их стоимость. Документ должен быть один, и он должен описывать, насколько выгодна для компании закупка, какие есть варианты, и почему должен быть выбран тот, на котором остановился админ.

Таким образом, для того, чтобы вырасти из системного администратора и подняться на следующую ступень, нужно не только отлично знать технику и ориентироваться в имеющихся на рынке альтернативах уже используемого ПО.

Нужно смотреть на любой выбор не только с точки зрения выполнения процедуры, но, и это главное, с точки зрения бизнеса, значимости любого выполняемого действия для компании в целом.

Читайте также: