Что такое вирус вайпер

23 августа органы здравоохранения штата Иллинойс сообщили, что была госпитализирована 30-летняя женщина. В больнице она скончалась. Почти в это же время в один из госпиталей Нью-Йорка обратился молодой человек, который начал сильно задыхаться.

КАК МОДНЫЕ ГАДЖЕТЫ УБИВАЮТ ЛЕГКИЕ

Принцип работы электронных сигарет основан на нагревании жидкости и ее превращении в пар для вдыхания. Никотин никуда не девается, продолжая держать курильщика на крючке зависимости. Тем не менее производители утверждают, что электронные девайсы менее вредны, чем традиционные сигареты. Ведь в простых папиросах табак сгорает, выделяя тысячи канцерогенных веществ, которые прямым ходом отправляются в глотку и легкие курильщика. А при вейпинге такого нет.

Однако не все так однозначно. При высокой температуре происходит термическое разложение ингредиентов жидкости. В образующемся аэрозоле также содержатся канцерогены, например, формальдегид и акролеин. И их количества вполне достаточно для возникновения заболеваний, предупреждают врачи. Использование электронных сигарет повышает риски развития хронической обструктивной болезни легких (ХОБЛ), рака легких и сердечно-сосудистых заболеваний.

- Вдыхание масла в легкие крайне опасно для здоровья и может привести к смерти, - предупреждает ученый Университета содружества Вирджинии (Virginia Commonwealth University) Томас Эйссенберг, изучающий проблемы вейпинга. Когда человек вдыхает масло, легкие воспринимают его капли как инородный объект и выдают иммунный ответ. Он приводит к воспалению и опасному накоплению жидкости в легких, что вызывает так называемую липоидную пневмонию, поясняют американские врачи.

- На снимке легких болезнь выглядит, на первый взгляд, как серьезная вирусная или бактериальная пневмония, но анализы не выявляют инфекции. Мы провели множество анализов, пытаясь выявить вирус или бактерию, но все они были отрицательными, - рассказывает доктор Дикси Харрис, пульмонолог отделения интенсивной терапии из Солт-Лейк-Сити.

СПАЗМ СОСУДОВ, БОЛИ В СУСТАВАХ, УДАР ПО ИММУНИТЕТУ

«Накопилось уже немало исследований, подтверждающих опасность электронных средств доставки никотина ( ЭСДН ), а также систем нагревания табака (см. ниже), - говорит председатель правления Международной конфедерации обществ потребителей Дмитрий Янин. - Вот самые впечатляющие данные:

- Американские ученые сравнили уровень содержания 113 химических веществ, обнаруженных в дыме нагреваемых табачных изделий и обычных сигарет. Выяснилось, что концентрация 56 из них при использовании гаджета была выше!

- В эксперименте на крысах после одного табачного стика (сигаретной палочки, которая вставляется в систему нагревания табака) у грызунов возник такой же спазм сосудов, как после выкуривания обычной сигареты.

- Американская медицинская ассоциация (JAMA) установила, что дым из нагревающего табак устройства содержит 84% никотина от того, что есть при курении обычных сигарет.

- Швейцарский медицинский журнал Revue Médicale Suisse опроверг аргумент о том, что системы нагревания табака менее вредны, потому что табак в этом устройстве не горит, а нагревается. Разница между неполным и полным сгоранием может быть незначительной. В дыме от гаджета есть большинство вредных соединений, содержащихся в дыме обычных сигарет, просто иногда в более низкой концентрации.

- Английский научный журнал Tobacco Control подтвердил неблагоприятное воздействие аэрозоля электронной сигареты на легкие. А ученые Калифорнийского университета в Сан-Франциско дополнили картину, сообщив, что фильтр табачного стика внутри устройства, нагреваясь и плавясь, выделяет формальдегид циангидрин. Это вещество используют в производстве резины, оно токсично в любых концентрациях.

ТАКИЕ РАЗНЫЕ, НО ТАК ПОХОЖИ ОПАСНОСТЬЮ

- Система нагревания табака - это современный аналог курительной трубки или мундштука, - поясняет Виктор Зыков, эксперт Центрального НИИ организации и информатизации здравоохранения Минздрава России. - В такое устройство вставляются минисигареты (стики), которые нагреваются. Это табачные изделия. А систему нагревания табака можно рассматривать как курительную принадлежность. Именно поэтому для данной категории товаров не может быть никакого иного регулирования, чем уже предусмотрено для всех табачных изделий и курительных принадлежностей.

- Электронные средства доставки никотина (ЭСДН) - это устройства, нагревающие жидкость. В ней нет табачного листа, но есть никотин, вызывающий зависимость, и другие канцерогены. Смесь там совсем небезобидная, говорят специалисты. Содержание некоторых веществ идентично их содержанию в сигаретах. Кроме того, как процесс использования таких устройств, так и они сами имитируют табачные изделия и процесс курения табака. Рамочная конвенция ВОЗ говорит о том, что необходимо принимать меры для предотвращения возникновения никотиновой зависимости. Поэтому ЭСДН вполне обоснованно регулировать с помощью тех мер, которыми регулируются табачные изделия, подчеркивают эксперты по здравоохранению.

А КАК У НАС

В феврале этого года председатель правительства Дмитрий Медведев дал поручение вице-премьеру Татьяне Голиковой. Если упростить юридические формулировки, суть звучала так: приравнять электронные сигареты и другие средства для употребления никотина к традиционным сигаретам. На практике это значит: запретить рекламу, торговлю в киосках вблизи школ, ввести маркировку об опасности для здоровья, а также ограничить курение электронных сигарет в общественных местах.

ВОПРОС-РЕБРОМ

Что делать курильщикам?

Пристрастие к табаку зачастую не просто вредная привычка, а настоящая физиологическая и (или) психологическая зависимость от никотина, поясняют врачи. Поэтому курильщикам с многолетним стажем даже может понадобиться лекарственная помощь. Нужно ли это, определит врач с учетом состояния организма и противопоказаний.

В то же время есть научно разработанные методики отказа от курения, доказанные практикой. За бесплатными консультациями и помощью врачей по избавлению от никотиновой зависимости любой россиянин может обратиться в государственные центры здоровья. Они работают во всех регионах, полный список - на портале.

Также имейте в виду, что работает горячая линия Минздрава, где специалисты помогают справиться с никотиновой зависимостью: 8-800-200-0-200.

Примечание: вейперами называют курильщиков электронных сигарет.

ТЕМ ВРЕМЕНЕМ

По последним данным, как сообщают американские СМИ, в США зафиксировано 6 случаев смерти от заболеваний легких, вызванных курением электронных сигарет. Несколько сотен больных с опасными симптомами находятся под медицинским наблюдением.

На территории штата Нью-Йорк распоряжением губернатора запрещена продажа ароматизированных электронных сигарет. В штате Мичиган также вводится запрет на продажу ароматизированных жидкостей для вейпов в розницу и через Интернет.

Сотни американцев страдают от загадочной болезни легких. Во всем винят вейпинг

Первые сообщения о загадочном заболевании, поражающем вейперов, появились в июле 2019 года. Тогда власти штата Висконсин сообщили о нескольких подростках с тяжелыми заболеваниями дыхательных путей после использования электронной сигареты с жидкостью, в составе которой были никотин и тетрагидроканнабинол (ТГК, вещество, содержащееся в марихуане).

Уже в августе появились сообщения о первой смерти вейпера от этой болезни. Тогда в больницах находилось около 200 пациентов с поврежденными легкими. В сентябре от похожего заболевания скончался взрослый житель штата Орегон, который также парил жидкость с ТГК. Причем купил он ее официально, в одном из лицензированных магазинов.

Затем число заболевших резко выросло. На данный момент неизвестная эпидемия охватила уже 33 штата, а общее количество людей с поврежденными легкими превышает 500 человек. Но это не локальная история, когда в каком-то отдельном штате появляется непонятная жидкость, вызывающая поражение дыхательных путей. Жители разных штатов — Калифорния, Иллинойс, Индиана, Миннесота, Орегон и Канзас — умерли из-за болезни со схожими симптомами.

Врачи до сих пор не могут сказать, что стало причиной их заболевания. Дело в том, что у Центра по контролю и профилактике заболеваний США (CDC) недостаточно данных, так как в данном случае речь идет не об эпидемии вируса или другой заразной болезни, поэтому власти штатов могут не информировать CDC о новых случаях.

У всех заболевших наблюдаются схожие симптомы: головная боль, резкая потеря веса, лихорадка, кашель, тошнота и так далее. При этом врачи не могут точно сказать, что все дело в ТГК, так как похожие случаи заболевания фиксировались и у тех, кто никогда не использовал вейпы с такими жидкостями.

The Washington Post приводит историю одного из пострадавших, болезнь которого развивалась стремительно. 20-летний Александр Митчел из штата Юта стал одним из пяти пациентов с тяжелым заболеванием легких в больнице города Прово. Сейчас его жизнь поддерживается аппаратом искусственной вентиляции легких. Врачи винят в этом именно вейпинг.

Единственное, что связывает большинство заболеваний, — высокое содержание витамина Е в маслянистой форме в жидкостях для вейпов, которые парили пострадавшие. Причем неясно, как он влияет на здоровье, потому что при обычном употреблении, даже в очень больших дозах, этот витамин безвреден.

Предполагается, что все дело в том, что его вдыхают именно в маслянистой форме, и при нагревании он распадается на неизвестные компоненты. Однако в FDA указывают, что ни одно вещество, в том числе и витамин Е, не было найдено в образцах жидкости для вейпов. То есть пока нельзя говорить, что во всем виновата именно эта добавка.

Одна из причин резкого начала столь масштабной эпидемии заболеваний заключается в том, что рынок вейпов никак не регулируется. Некоторые страны пытаются вводить ограничения или полностью их запрещать, но эти меры слабо влияют на распространение электронных сигарет, в том числе среди несовершеннолетних.

Полноценных и масштабных исследований на эту тему также нет из-за огромного количества на рынке самых разных жидкостей с разным составом и концентрацией добавок. И если появляются какие-либо исследования на тему опасности или безвредности вейпов, то в них нет данных о долгосрочной перспективе их использования.

Какие-то серьезные меры по контролю рынка электронных сигарет в США начали принимать только сейчас. Так, один из крупнейших в мире производителей электронных сигарет Juul (занимает 75 процентов рынка вейпов в США) не получал разрешения FDA на продажу своих устройств, так как они не маркируются как средства для отказа от курения. В связи с этим в Juul направили предупреждение с требованием прекратить рекламу электронных сигарет как альтернативу традиционным. Несмотря на это Juul продолжает рекламную кампанию, в которой взрослые люди рассказывают о том, как бросили курить с помощью электронных сигарет.

В России сейчас идет аналогичное распространение электронных сигарет типа Juul, и эта марка также пришла на российских рынок. Среди аналогов сигарет этого производителя — myblu от табачной компании Imperial Tobacco и logic от Japan Tobacco International. Разумеется, никто из регуляторов не проверял состав смесей, залитый в их картриджи, поэтому история из США может повториться в России.

Российский Минздрав заинтересовался эпидемией, случившейся в США, и планирует проанализировать связь между заболеваниями легких и вейпингом. После этого в ведомстве планируют подготовить рекомендации по применению электронных сигарет. Однако куда больше Минздрав волнует введение акцизов на электронные сигареты. Акцизы на никотиносодержащие жидкости в России уже введены, однако теперь хотят обложить косвенным налогом еще и устройства доставки никотина.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

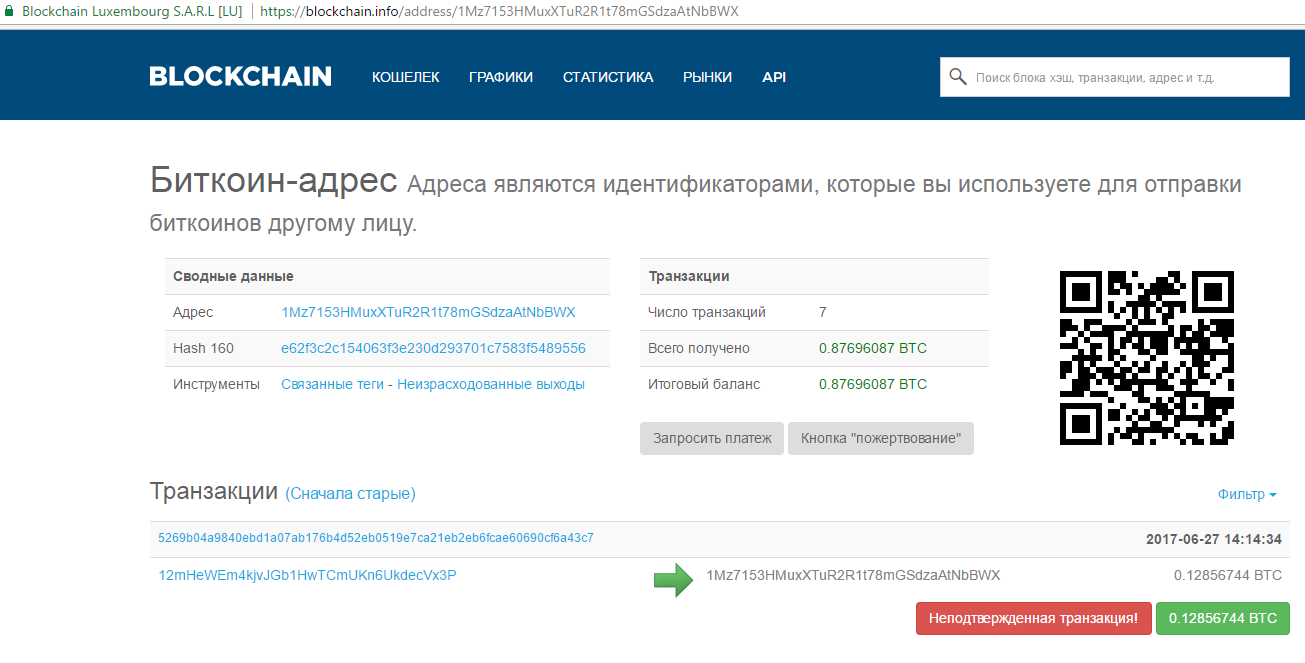

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

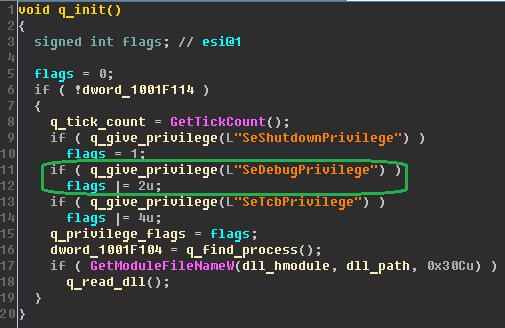

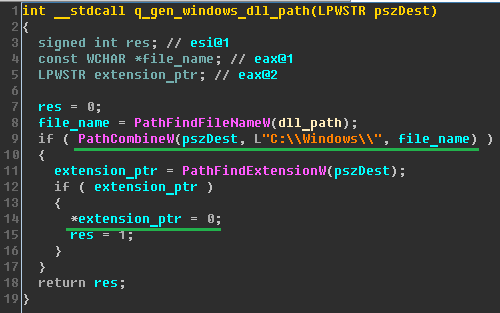

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

Все больше людей используют электронные сигареты в качестве альтернативы сигаретам обычным. Кто-то пытается с их помощью отказаться от курения вовсе, а кто-то пользуется системами нагревания табака, чтобы курить в закрытых помещениях с минимумом дыма. Данные Центров по контролю и профилактике заболеваний показывают, что почти 55% бывших курильщиков и 48% действующих обращаются к вейпингу периодически или постоянно.

Более того, вейпингом порой увлекаются даже те, кто никогда не раньше не курил. По некоторым данным электронные сигареты стали популярны среди молодежи в возрасте от 18 до 24 лет.

Рост популярности вейпинга, особенно среди подростков, вызывает закономерную обеспокоенность у врачей и родителей, поскольку нет никаких долгосрочных данных о его воздействии на здоровье. Но и краткосрочные данные неутешительны.

Здравый смысл подсказывает, что вейп, собранный на коленке китайского работника и жидкость с невнятным нефизиологичным составом не могут быть полезны.

В Нью-Йоркском университете прошли исследования , доказавшие, что вейпинг меняет сложную систему бактерий, живущих в полости рта — микробиома — направленного на первичную обработку пищи и защиту наших слизистых от инфекций. Таким образом, очевидно, что вейперы подвергаются более высокому риску заражения, чем обычные курильщики.

Однако, резкий скачок заболеваний легких среди подростков и молодежи, пристрастившихся к вейпам подчеркнули всю серьезность, казалось бы, невинного занятия. Ученые выявили диэтиленгликоль (токсичное соединение, присутствующее в антифризе) и потенциально канцерогенные вещества, такие как альдегиды, в картриджах для электронных сигарет и вейпов.

Бактерии полости рта

При использовании вейпов канцерогенные вещества первым делом попадают на слизистую рта. Микробиом подвергается атаке, что нарушает сложный, долго выстраиваемый баланс бактерий. Дисбаланс же приводит к заболеваниям и к ослаблению самых первых защитных систем организма.

Исследователи сравнили микробиом рта трех групп: любителей электронных сигарет и вейпов, курильщиков, предпочитающих обычные сигареты, и некурящих. Ученые определили и изучили микробные сообщества, присутствующие в слюне участников, и — обнаружили значительные патологические изменения в микробиоме вейперов.

Уязвимые клетки

Чтобы изучить влияние паров электронной сигареты на отдельные клетки, ученые культивировали ткани из глотки человека (с соответствующим набором бактерий), после чего подвергли их воздействию как обычного воздуха, так и паров вейпа. Они обнаружили, что гораздо больше клеток заразились вредными бактериями, если предварительно подверглись воздействию аэрозолей и электронных сигарет. Эти ткани также чаще воспалялись. Клетки умирали, прекращали размножение и естественные функции, некоторые — начинали мутировать (а это первый шаг к онкологии).

Поговорим о рисках

Эксперты связывают изменения в микробиоме полости рта с самыми разными заболеваниями, от кариеса и неприятного запаха изо рта до диабета, болезней сердца и даже рака. Звучит довольно серьезно, согласитесь.

Да, вейпинг не является прямой причиной этих заболеваний. Но он делает нас максимально уязвимыми для них, и для инфекций, передающихся воздушно-капельным путем. Среди них — коронавирус.

Вейп и коронавирус

Как известно, тяжелее всего переносят COVID-19 люди пожилые и те, кто уже имеет какие-либо проблемы со здоровьем. Ослабленный иммунитет, астма, аллергии, диабет второго типа… Оказалось, что для коронавируса любовь к вейпу входит в число опасных факторов. 22-летний американец, который, казалось бы, должен был перенести заболевание достаточно легко, оказался госпитализирован в тяжелом состоянии. У него не было проблем со здоровьем или каких-либо хронических заболеваний: только коллекция жидкостей для вейпа и любовь к пару.

Медики закономерно полагают, что курение сигарет или вейпинг увеличивают риск заражения коронавирусом и развития опасных осложнений. Основываясь на предыдущих исследованиях с другими легочными инфекциями, как бактериальными, так и вирусными, врачи предполагают, что курение и вейпинг осложнят и без того тяжелое протекание коронавирусной пневмонии, той самой, что уже убивает людей.

Эти данные подкрепляют и другое подозрение — о том, что китайская эпидемия во многом была связана и с курением. Недаром вирус чаще обнаруживался у взролых мужчин, в остальном, здоровых. Как оказалось, китайские мужчины курят, и курят много, значительно больше китаянок. Исследование Всемирной организации здравоохранения, проведенное в 2019 году, показало, что курят 47,6% китайских мужчин, и всего 1,8% китайских женщин.

Исследователи подтверждают важность этой гипотезы: среди китайских пациентов с пневмонией, развившейся как осложнение после коронавируса, вероятность прогрессирования заболевания (включая летальный исход) была в 14 раз выше среди курильщиков. Курение — любое — без сомнений, можно включать в список факторов риска, если речь идет о коронавирусе.

• Нанесите на ладонь жидкое мыло так, чтобы оно покрыло всю ладонь целиком. Потрите ладони друг о друга — пена должна полностью покрыть кисти и запястья.

• Потрите тыльную сторону каждой ладони и между пальцами.

• Сложите руки в замок, проводите пальцами одной руки между пальцами другой. Затем повторите для другой руки.

• Помойте большие пальцы. Для этого обхватите большой палец левой руки правой рукой и потрите его вращательным движением. Поменяйте руки.

• Потрите кончики пальцев на одной руке о ладонь другой руки.

• Вытрите руки чистым полотенцем. После этого уже не прикасайтесь обнаженной рукой ни к крану, ни к дверной ручке — используйте для защиты одноразовое полотенце.

Почему так важно мыть руки?

Читайте также: