Что такое вирус rpc

Что такое ошибка сценария? И что значит вообще термин "сценарий" в ПО?

Что такое ошибка сценария? И что значит вообще термин "сценарий" в ПО?

Сервер RPC недоступен

Windows выдает ошибки. Сам не знаю в чем дело. Возможно система пострадала от вирусов.

Что такое TCP-подключения и на что оно влияет?

Что такое TCP-подключения и на что оно влияет? Почему у меня оно скачет до 100%?

v seti poyavilsya cherv pod nazvaniem msblaster. na komputerax WinXP on vlezaet cherez DCOM RPC i posle etovo komp perezagruzhaetsya(priznak zarazhonnosti). A na win2000 otklju4aet rpc service.

Esli u tebya Win2000 to naverno u vas v seti est virus i nado kakmozhno poskaree zakrit diru.

tam dlya kazhdovo OSa predlagaetsya svoya patch.

P.S.

govoryat 4to etot virus budet aktivirovatsya v 16 avgusta, tak 4to lutshe zaranee instalirovat patch

| 23.10.2009, 12:19 |

| 23.10.2009, 12:19 |

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. Что такое сервер? что такое прокси сервер? что такое exo сервер? Сервер RPC не доступен!

Pocolodnik -=SX=- Blog - ІТ Журнал Поиск8 мая 2012 г.

Ошибка: Время до отключения 00:01:00 Решение проблемы изложено вот здесь! Помогите, пожалуйста! Компьютер заражен червем Worm.Win32.Sasser Настоятельно рекомендуется обновить антивирусы и/или пропатчиться.

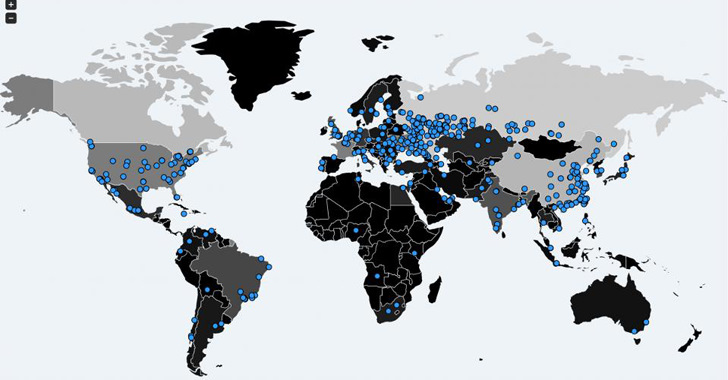

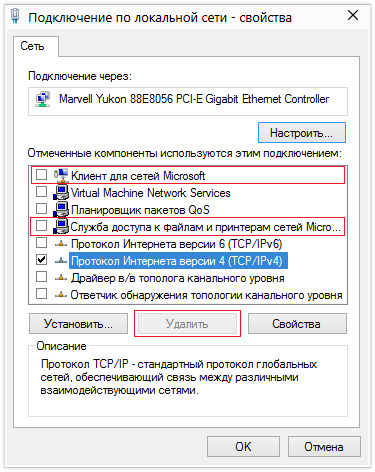

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ. Для защиты необходимо срочно принять следующие меры противодействия: 0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

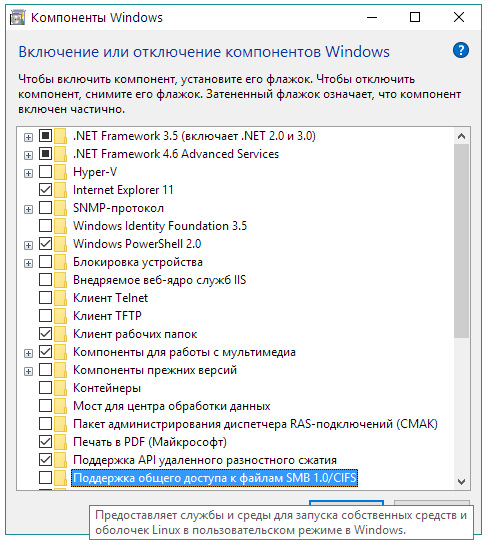

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe): Можно удалить сам сервис, отвечающий за SMBv1 Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd" echo Disable SMB 1.0 Protocol reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f sc config LanmanServer depend= SamSS/Srv2 sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI sc config RpcLocator start= disabled %SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol Отключаем SMB1 через реестр Аналогично отключается через реестр Windows (regedit.exe).

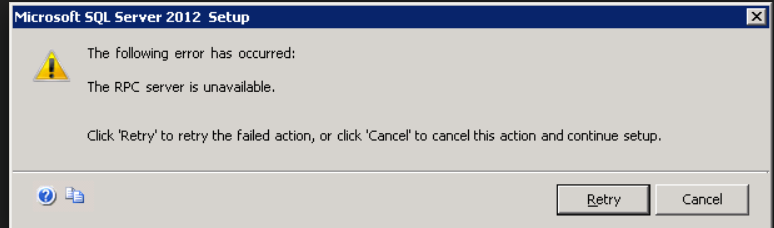

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера ;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx" [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer] ;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС ;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x" [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation] ;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше 1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе: Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь: 2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам При подключении к инструментарию управления Windows (WMI), SQL Server, удаленному соединению или для некоторых оснасток консоли управления (MMC) может возникнуть ошибка " сервер RPC недоступен". На приведенном ниже рисунке показан пример ошибки RPC. You might encounter an RPC server unavailable error when connecting to Windows Management Instrumentation (WMI), SQL Server, during a remote connection, or for some Microsoft Management Console (MMC) snap-ins. The following image is an example of an RPC error.

Это типичное сообщение об ошибке в сетевом мире, которое может быть продолжено очень быстро, не пытаясь понять, что происходит в разделе "внутри". This is a commonly encountered error message in the networking world and one can lose hope very fast without trying to understand much, as to what is happening ‘under the hood’. Прежде чем приступить к устранению неполадок, возникающих при ошибке "сервер RPC недоступен " — сначала изучите основы ошибки. Before getting in to troubleshooting the *RPC server unavailable- error, let’s first understand basics about the error. Есть несколько важных терминов для понимания: There are a few important terms to understand:

В разделе Устранение неполадок используется большое количество приведенных выше данных, самый важный из них — номер динамического порта RPC, который вы получаете при общении с EPM. A lot of the above information is used in troubleshooting, the most important is the Dynamic RPC port number you get while talking to EPM. Как работает соединение How the connection worksКлиент A хочет выполнить некоторые функции или использовать службу, запущенную на удаленном сервере, сначала установите соединение с удаленным сервером, выполнив для него три способа подтверждения. Client A wants to execute some functions or wants to make use of a service running on the remote server, will first establish the connection with the Remote Server by doing a three-way handshake.

Порты RPC также можно получать из определенного диапазона. RPC ports can be given from a specific range as well. Динамическое выделение портов удаленного вызова процедур (RPC) используется серверными приложениями и удаленными приложениями администрирования, например диспетчером протокола DHCP, диспетчером служб Windows Internet Name Service (WINS) и т. д. Remote Procedure Call (RPC) dynamic port allocation is used by server applications and remote administration applications such as Dynamic Host Configuration Protocol (DHCP) Manager, Windows Internet Name Service (WINS) Manager, and so on. Динамическое назначение порта RPC предписывает программе RPC использовать конкретный случайный порт в диапазоне, настроенном для TCP и UDP, в зависимости от реализации используемой операционной системы. RPC dynamic port allocation will instruct the RPC program to use a particular random port in the range configured for TCP and UDP, based on the implementation of the operating system used. Пользователи, использующие брандмауэры, могут захочет управлять тем, какие порты использует RPC, чтобы маршрутизаторы брандмауэра могли перенаправлять только эти порты протокола управления передачей (UDP и TCP). Customers using firewalls may want to control which ports RPC is using so that their firewall router can be configured to forward only these Transmission Control Protocol (UDP and TCP) ports. Многие серверы RPC в Windows позволяют указать порт сервера в настраиваемых элементах конфигурации, например в записях реестра. Many RPC servers in Windows let you specify the server port in custom configuration items such as registry entries. Когда вы можете указать выделенный порт сервера, вы знаете, какой трафик проходит между узлами в брандмауэре, и можете определить, какой трафик будет разрешен более направленным образом. When you can specify a dedicated server port, you know what traffic flows between the hosts across the firewall, and you can define what traffic is allowed in a more directed manner. В качестве порта сервера выберите порт за пределами диапазона, который вы можете использовать ниже. As a server port, please choose a port outside of the range you may want to specify below. Вы можете найти полный список серверных портов, которые используются в Windows и основных продуктах Майкрософт в службах статей и требования к сетевым портам для Windows. You can find a comprehensive list of server ports that are used in Windows and major Microsoft products in the article Service overview and network port requirements for Windows. В этой статье также указаны серверы RPC и серверы, которые могут быть настроены на использование настраиваемых портов сервера за пределами возможностей среды выполнения RPC. The article also lists the RPC servers and which RPC servers can be configured to use custom server ports beyond the facilities the RPC runtime offers. Некоторые брандмауэры также допускают фильтрацию UUID, когда он рассматривается из запроса сопоставителя конечных точек RPC для идентификатора UUID интерфейса RPC. Some firewalls also allow for UUID filtering where it learns from a RPC Endpoint Mapper request for a RPC interface UUID. Ответ включает номер порта сервера, и затем можно передать следующую привязку RPC для этого порта. The response has the server port number, and a subsequent RPC Bind on this port is then allowed to pass. С помощью редактора реестра вы можете изменить следующие параметры RPC. With Registry Editor, you can modify the following parameters for RPC. Значения ключа порта RPC, описанные ниже, находятся в следующем разделе реестра: The RPC Port key values discussed below are all located in the following key in the registry: Тип данных "имя элемента HKEY_LOCAL_MACHINE\Software\Microsoft\Rpc\Internet" HKEY_LOCAL_MACHINE\Software\Microsoft\Rpc\Internet\ Entry name Data Type Порты REG_MULTI_SZ Ports REG_MULTI_SZ

Портсинтернетаваилабле REG_SZ Y или N (без учета регистра) PortsInternetAvailable REG_SZ Y or N (not case-sensitive)

Усеинтернетпортс REG_SZ) Y или N (без учета регистра) UseInternetPorts REG_SZ ) Y or N (not case-sensitive)

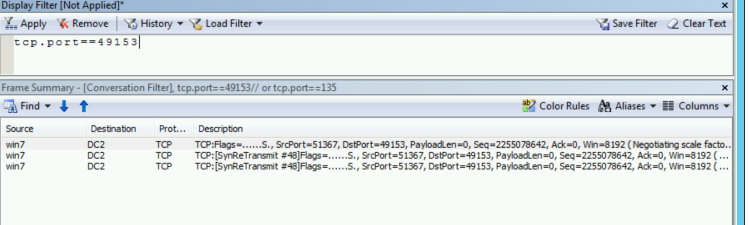

Пример. Example: В этом примере порты 5000 – 6000 включительно выделены произвольно, чтобы понять, как можно настроить новый раздел реестра. In this example ports 5000 through 6000 inclusive have been arbitrarily selected to help illustrate how the new registry key can be configured. Это не является рекомендацией минимального количества портов, необходимых для конкретной системы. This is not a recommendation of a minimum number of ports needed for any particular system. Добавление ключа Интернета в раздел: HKEY_LOCAL_MACHINE\Software\Microsoft\Rpc Add the Internet key under: HKEY_LOCAL_MACHINE\Software\Microsoft\Rpc В разделе Интернет-ключ добавьте значения "Ports" (MULTI_SZ), "Портсинтернетаваилабле" (REG_SZ) и "Усеинтернетпортс" (REG_SZ). Under the Internet key, add the values "Ports" (MULTI_SZ), "PortsInternetAvailable" (REG_SZ), and "UseInternetPorts" (REG_SZ). Например, новый раздел реестра выглядит следующим образом: ports: REG_MULTI_SZ: 5000-6000 Портсинтернетаваилабле: REG_SZ: Y Усеинтернетпортс: REG_SZ: Y For example, the new registry key appears as follows: Ports: REG_MULTI_SZ: 5000-6000 PortsInternetAvailable: REG_SZ: Y UseInternetPorts: REG_SZ: Y Перезагрузите сервер. Restart the server. Во всех приложениях, использующих динамическое назначение порта RPC, используются порты 5000 – 6000 включительно. All applications that use RPC dynamic port allocation use ports 5000 through 6000, inclusive. Вы должны открыть диапазон портов, расположенных над портом 5000. You should open up a range of ports above port 5000. Номера портов, приведенные ниже 5000, могут быть уже использованы другими приложениями и могут привести к конфликтам с приложениями DCOM. Port numbers below 5000 may already be in use by other applications and could cause conflicts with your DCOM application(s). Кроме того, предыдущий опыт показывает, что требуется открыть не менее 100 портов, поскольку некоторые системные службы используют эти порты RPC для связи друг с другом. Furthermore, previous experience shows that a minimum of 100 ports should be opened, because several system services rely on these RPC ports to communicate with each other. Минимальное необходимое число портов может отличаться от компьютера к компьютеру. The minimum number of ports required may differ from computer to computer. Компьютеры с большим трафиком могут работать в ситуации исчерпания портов, если динамические порты RPC ограничены. Computers with higher traffic may run into a port exhaustion situation if the RPC dynamic ports are restricted. Это следует учитывать при ограничении диапазона портов. Take this into consideration when restricting the port range. Если в конфигурации порта возникла ошибка или в пуле недостаточно портов, служба сопоставителя конечных точек не сможет регистрировать серверы RPC с динамическими конечными точками. If there is an error in the port configuration or there are insufficient ports in the pool, the Endpoint Mapper Service will not be able to register RPC servers with dynamic endpoints. При возникновении ошибки в конфигурации код ошибки будет 87 (0x57) ERROR_INVALID_PARAMETER. When there is a configuration error, the error code will be 87 (0x57) ERROR_INVALID_PARAMETER. Это может повлиять на серверы Windows RPC, например Netlogon. This can affect Windows RPC servers as well, such as Netlogon. В этом случае будет регистрироваться событие 5820. It will log event 5820 in this case: Имя журнала: системный источник: код события NETLOGON: 5820 уровень: ошибка ключевые слова: классическая описание: службе Netlogon не удалось добавить интерфейс AuthZ RPC. Log Name: System Source: NETLOGON Event ID: 5820 Level: Error Keywords: Classic Description: The Netlogon service could not add the AuthZ RPC interface. Служба была прервана. The service was terminated. Произошла следующая ошибка: "параметр неверен". The following error occurred: 'The parameter is incorrect.' Если вы хотите глубоко погрузиться в том, как это работает, ознакомьтесь с разрешениями на вызов RPC для ИТ-специалистов ина профессиональном уровне. If you would like to do a deep dive as to how it works, see RPC over IT/Pro. Устранение ошибок RPC Troubleshooting RPC errorЛучше всего всегда устранять проблемы с RPC, прежде чем приступить к трассировке — с помощью таких средств, как PortQry. The best thing to always troubleshoot RPC issues before even getting in to traces is by making use of tools like PortQry. Вы можете быстро определить, можно ли установить соединение, выполнив команду: You can quickly determine if you are able to make a connection by running the command: Это может привести к выводу большого количества выходных данных, но вы должны найти * ip_tcp-и номер порта в квадратных скобках, указывающий, успешно ли вы можете получить динамический порт из EPM, а также установить подключение к нему. This would give you a lot of output to look for, but you should be looking for *ip_tcp- and the port number in the brackets, which tells whether you were successfully able to get a dynamic port from EPM and also make a connection to it. В случае сбоя вы обычно можете начать сбор одновременных трассировок сети. If the above fails, you can typically start collecting simultaneous network traces. Что-то вроде этого из результатов "PortQry": Something like this from the output of “PortQry”: Частичный вывод ниже. Partial output below: Один шрифт — это номер временного порта, с которым вы успешно сделали соединение. The one in bold is the ephemeral port number that you made a connection to successfully. Вы можете выполнить приведенные ниже команды, чтобы использовать для Windows встроенные средства Netsh, чтобы собрать одновременную трассировку. You can run the commands below to leverage Windows inbuilt netsh captures, to collect a simultaneous trace. Не забудьте выполнить приведенную ниже команду для команды "администраторская CMD", для которой требуется повышение прав. Remember to execute the below on an “Admin CMD”, it requires elevation. На клиенте On the client На сервере On the Server Теперь попробуйте воспроизвести свою ошибку на клиентском компьютере и, как только вы считаете, что она была воспроизведена, и остановите трассировки с помощью команды. Now try to reproduce your issue from the client machine and as soon as you feel the issue has been reproduced, go ahead and stop the traces using the command Откройте трассировки в сетевом мониторе Microsoft 3,4 или анализаторе сообщений и отфильтруйте трассировку для Open the traces in Microsoft Network Monitor 3.4 or Message Analyzer and filter the trace for Ipv4.address== и ipv4.address== и tcp.port==135 просто tcp.port==135 должен помогать вам. and ipv4.address== and tcp.port==135 or just tcp.port==135 should help. Найдите протокол "EPM" в столбце "протокол". Look for the “EPM” Protocol Under the “Protocol” column. Теперь убедитесь, что вы получаете ответ от сервера. Now check if you are getting a response from the server. При получении ответа Обратите внимание на динамический номер порта, который вы выделили для использования. If you get a response, note the dynamic port number that you have been allocated to use.

Убедитесь, что соединение с этим динамическим портом успешно установлено. Check if we are connecting successfully to this Dynamic port successfully. Фильтр должен выглядеть примерно так: tcp.port== The filter should be something like this: tcp.port== and ipv4.address==

Это поможет вам проверить подключение и выявить возможные проблемы с сетью. This should help you verify the connectivity and isolate if any network issues are seen. Наиболее распространенная причина, по которой мы бы смогли увидеть сервер RPC, недоступен, если динамический порт, к которому пытается подключиться клиент, недоступен. The most common reason why we would see the RPC server unavailable is when the dynamic port that the client tries to connect is not reachable. После этого трассировка на стороне клиента будет показывать повторные передачи TCP SYN для динамического порта. The client side trace would then show TCP SYN retransmits for the dynamic port.

Порт недоступен по одной из указанных ниже причин. The port cannot be reachable due to one of the following reasons:

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|