Что такое вирус фрейм

Код в страницы сайта вставляет троян, похищающий пароли доступа и часто не определяющийся антивирусными программами.

Началась подобная эпидемия в конце 2006 - начале 2007 года. Владельцы сайтов столкнулись с неприятной ситуацией. При открытии индексной страницы сайта (значение не имеет, платный хостинг сайтов или бесплатный) на компьютер начинал подгружаться вирус-троян. Оказывается, в код страницы были внесены изменения - добавлена ссылка на сайт-вирусоноситель, с которого собственно и загружался троян. Некоторые индексные страницы вообще "стирались", то есть, на страницах не оставалось ни одного тега, в итоге виден был просто пустой экран.

Соответственно прокатилась волна претензий и обвинений к хостерам, из-за "взлома" хостов пользователей, которое приняло такие масштабы, что впору было обвинять именно хостеров, однако они тут не причем, это практически в 99% выяснялось при анализе системных журналов.

Суть вносимых изменений заключается в том, что на странице index.html (или index.php, и т.п.) появляется следующий участок кода:

iframe class="lazyload" data-src=http://ссылка_на_вредоносный_сайт_содержащий_вирус

Тег iframe как правило со значением width="0" и height="0", это означает, что Вы не увидите открывающееся окно вредоносного сайта, поскольку заданы нулевые размеры этого окна. В последних версиях этот тег всячески маскируется по средствам BASE64 кодирования, что бы при беглом обзоре кода не заметить, а в некоторых случаях известны и заражения через DIV тэги.

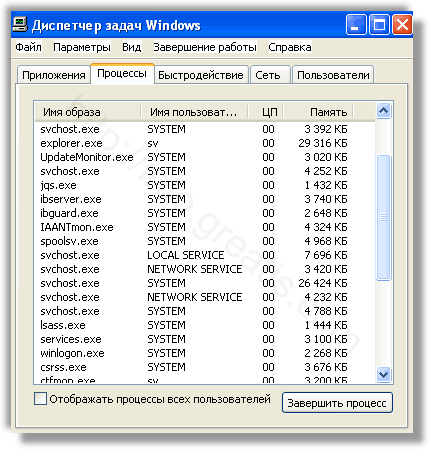

Анализ механизма заражения сайта показал следующий результат. Индексные страницы менялись посредством FTP - ЛЕГАЛЬНОГО подключения, т.е. никакого взлома сайта не производилось, а всего лишь осуществлялся вход по логину/паролю пользователя украденного трояном и последующая модификация файлов сайта. После более детального изучения выяснилось, что подобное поведение присуще Trojan'ской программе семейства Pinch, которая умеет обходить брандмауэры и антивирусные программы и похищает все к чему может дотянуться, в том числе пароли, сохраненные в IE, CuteFTP, Total Commander и еще десятке различных программ.

Само заражение происходит следующим образом:

- Сначала загружается Trojan-Downloader.VBS.Psyme.fc - троянская программа-загрузчик других троянов, в последнее время название несколько раз изменялось.

- Именно она подгружает еще два вируса - Trojan-PSW.Win32.LdPinch.bik (или модификация) и Trojan.Win32.Agent.oh (не обязательно).

Если с Вами произошла эта неприятность, выполните следующие действия:

1. Полная проверка своего компьютера на вирусы, spyware, трояны и прочее вредоносное ПО антивирусом с последними обновлениями, для верности желательно использовать антивирусное ПО нескольких производителей.

2. Смена паролей доступа ко всем ftp аккаунтам, DirectAdmin, биллингу, если Вы не можете самостоятельно их поменять, тогда Вам следует обратиться в службу технической поддержки, которая сгенерирует и вышлет Вам новый пароль на доверительный email.

3. Восстановление сайта из резервных копий (которые Вы должны периодически делать), если у Вас их нет Вы можете так же обратиться в отдел технической поддержки с запросом на восстановление данных, но помните, что наша компания производит резервное копирование на случай сбоя оборудования по графику неделя/месяц и потому в резервной копии может храниться уже зараженная версия сайта.

4. Никогда не сохраняйте пароли в программах, если не уверены в своей памяти, запишите на отдельный носитель например бумажку, хоть это и не верно с точки зрения информационной безопасности, зато вирусы не достанут.

5. Не передавайте пароли от ftp аккаунтов другим лицам, если все же такое случилось передайте тем людям эти рекомендации, так как утечка паролей могла произойти с их компьютеров.

Выполнение выше перечисленных рекомендаций на 99% обезопасит Вас от подобного рода проблем.

Если у Вас возникли какие либо вопросы обращайтесь в службу технической поддержки.

Кто-нибудь сталкивался с такой проблемой?

![]()

- Квантовый релятивист

![]()

![]()

![]()

Дефектоскопист (14.01.2016 - 18:26) писал:

A-Maverick (14.01.2016 - 18:46) писал:

![]()

- Взглянув трезво на некоторые вещи, понимаешь - надо выпить.

![]()

![]()

![]()

- Квантовый релятивист

![]()

![]()

![]()

ZhennyX (14.01.2016 - 21:35) писал:

Ещё раз. HTML:Iframe-inf - это не вирус. Это просто обозначение от Аваста. Расшифровывается как "Iframe Infected". Что внутри этого Ifram'а - уже другой вопрос.

Почему другие антивирусы ничего не говорят, сказать сложно. Вполне вероятно, что у них есть какой-то чёрный список, по которому они изначально блокируют загрузку этого Ifram'а, даже не выводя предупреждений.

![]()

- Взглянув трезво на некоторые вещи, понимаешь - надо выпить.

![]()

![]()

![]()

- мегатеронозавр

![]()

![]()

![]()

![]()

![]()

Я другой такой страны не знаю, где так.

Je ne suis pas Charlie!

A-Maverick (15.01.2016 - 11:48) писал:

Ещё раз. HTML:Iframe-inf - это не вирус. Это просто обозначение от Аваста. Расшифровывается как "Iframe Infected". Что внутри этого Ifram'а - уже другой вопрос.

Почему другие антивирусы ничего не говорят, сказать сложно. Вполне вероятно, что у них есть какой-то чёрный список, по которому они изначально блокируют загрузку этого Ifram'а, даже не выводя предупреждений.

![]()

- Квантовый релятивист

![]()

![]()

![]()

ZhennyX (16.01.2016 - 15:45) писал:

Как уже выше сказал автор, другие антивирусы по какой-то причине не выдают предупреждения, так что врать не надо про обозначение.

Вы, батенька, видимо никогда не слышали про ложные срабатывания. На моём компьютере навскид найдётся пятёрка файлов, которые ничем не заражены, но отдельные антивирусы определяют их как "Инфицированные".

Ну и это. тыкать не стоит.

Хотя все современные браузеры поддерживают данный тег, многие разработчики пишут бесконечные статьи, не советуя им пользоваться. Я считаю, что плохая репутация, которая сформировалась, около данного тега не должна мешать вам использовать его. У данного тега есть много хороших примеров применения. Кроме того, iframe не так сложно защитить, поэтому вам не придется беспокоиться о заражении компьютера вашего пользователя.

Чтобы помочь вам сформировать собственное мнение и отточить свои навыки разработчика, мы расскажем обо всем, что вам нужно знать об этом противоречивом теге.

Мы рассмотрим большинство функций, которые предоставляет элемент iframe, и поговорим о том, как их использовать, а также о том, как iframe может быть полезен для преодоления некоторых сложных ситуаций. Наконец, мы поговорим о том, как вы можете защитить свой iframe, чтобы избежать потенциальных уязвимостей.

Что такое iframe и зачем мы его используем?

Разработчики в основном используют тег iframe для встраивания другого HTML-документа в текущий.

Например, приведенный ниже код будет отображать квадрат размером 500px с главной страницей Google:

Вот еще один пример, в котором мы показываем кнопку, чтобы твитнуть вашу веб-страницу в Twitter:

Когда вы думаете о iframe, вы должны иметь в виду, что он позволяет вам встраивать независимый HTML-документ с его контекстом просмотра.Таким образом, он будет изолирован от JavaScript и CSS родительского элемента. Это одна из веских причин использования iframe — обеспечить определенную степень разделения между вашим приложением и содержимым iframe.

Тем не менее, как вы увидите дальше в этом руководстве, разделение не так что б идеально.Iframe все еще может вести себя раздражающим или злонамеренным образом.

Как пример — вызывать всплывающее окно или автоматически воспроизводить видео.

(*Привет онлайн-казино, и сайтам любителей клубники )

Чтобы проиллюстрировать, насколько удобна эта изоляция от JavaScript и CSS, давайте взглянем на эти две ситуации:

1)В приложении пользователь может создавать электронные письма и сохранять их в качестве шаблонов. На определенной странице мне нужно было перечислить их, чтобы он мог просмотреть и выбрать одно из них. Но чтобы не допустить влияния CSS-кода текущего сайта на стиль этих шаблонов, я поняла, что необходимо использование iframe с атрибутом srcdoc . Это представилось самым чистым решением.

2)Другая ситуация, когда iframe спасли мне жизнь, возникла, когда пришлось создавать WYSIWYG-редактор для клиента. Проблема была связана с тем, что при помощи этих редакторов вы должны найти способ сохранить возможность производить фокус и выделение, когда пользователь нажимает на любые кнопки в интерфейсе.

Поскольку iframe предлагает изолированную среду, это означает, что фокус или выделение никогда не теряются, когда вы щелкаете за его пределами. Используя события связи между iframe и родителем (подробнее об этом позже в этой статье), мне удалось в одно мгновение создать мощный редактор.

Атрибуты, которые стоило бы знать работая с iframe

На сегодняшний день существует восемь атрибутов, которые мы можем использовать для настройки поведения или стилизации iframe.

Вы можете найти больше, чем перечисленные выше, но имейте в виду, что они больше не поддерживаются в HTML5: align, frameborder, longdesc, marginheight, marginwidth и scrolling…

*Примечание. По умолчанию элемент iframe имеет рамку вокруг него. Чтобы удалить его, вы можете использовать атрибут style, чтобы установить свойство CSS border в none.

iframe события и общение

Поскольку iframe является документом, вы можете использовать большинство глобальных обработчиков событий. Когда вы запускаете iframe, есть пара событий, которые могут пригодятся для улучшения работы. Например, отображение счетчика или отдельное сообщение, чтобы помочь пользователю:

load event — cобытие загрузки. Оно запускается, когда iframe полностью загружен. Другими словами, все статические ресурсы были загружены, и все элементы в дереве DOM вызвали событие load.

Событие ошибки — error event которое вызывается при сбое загрузки.

Вы можете прослушивать их с помощью атрибутов onload и onerror соответственно:

Если хотите, то вы можете добавить слушателей в свой iframe программно.

Довольно легко отправлять сообщения между родителем и iframe. Вы должны использовать функцию postMessage, которая описана в MDN здесь.

От родителя к фрейму

Отправьте сообщение от родительского элемента:

И послушайте его в iframe:

От iframe к родителю

Отправьте сообщение из iframe:

И прослушай это у родителя:

Примечание: имейте в виду, что вы можете оказаться в некоторых хитрых ситуациях, когда вам нужно что-то отладить, так как сообщения запускаются и забываются (fire-and-forget) (иначе говоря. — нет реальной обработки ошибок).

Безопасность

Когда вы используете iframe, вы в основном имеете дело с контентом, полученным от третьей стороны, который вы не можете контролировать.

Таким образом, вы повышаете риск потенциальной уязвимости в вашем приложении или просто сталкиваетесь с плохим пользовательским интерфейсом (например, раздражающим автоматическим воспроизведением видео).

К счастью, вы можете занести в черный список или белый список конкретные функции.

Вы должны использовать sandbox (песочницу) и allow(допустимые) атрибуты.

Вот полный список флагов песочницы и их назначение:

| Флаг | Описание |

|---|---|

| allow-forms | Позволяет отправлять формы |

| allow-modals | Позволяет ресурсу открывать новые модальные окна |

| allow-orientation-lock | Позволяет ресурсу блокировать ориентацию экрана. |

| allow-pointer-lock | Позволяет ресурсу использовать API блокировки указателя (Pointer Lock API) |

| allow-popups | Позволяет ресурсу открывать новые всплывающие окна или вкладки. |

| allow-popups-to-escape-sandbox | Позволяет ресурсу открывать новые окна, которые не наследуют песочницу. |

| allow-presentation | Позволяет ресурсу начать сеанс презентации. |

| allow-same-origin | Позволяет ресурсу сохранять свое происхождение. |

| allow-scripts | Позволяет ресурсу запускать сценарии. |

| allow-top-navigation | Позволяет ресурсу перемещаться по контексту просмотра верхнего уровня. |

| allow-top-navigation-by-user-activation | Позволяет ресурсу перемещаться по контексту просмотра верхнего уровня, но только если он инициирован жестом пользователя. |

Вы несете ответственность, какие привилегии вы можете предоставить каждому iframe.

Например, если вашему iframe нужно только отправить формы и открыть новые модальные окна, вот как вы настроите атрибут песочницы:

Это означает, что JavaScript внутри iframe не будет выполняться, а все перечисленные выше привилегии будут ограничены (*например, создание новых окон или загрузка плагина).

Пустой атрибут песочницы в основном используется для статического содержимого, но это значительно снизит возможности, необходимые для правильной работы других ресурсов.

Атрибут allow

Этот атрибут allow в настоящее время является экспериментальным и поддерживается только браузерами на основе Chromium. Это позволяет вам разрешить определенные функции белого списка, такие как доступ iframe к акселерометру, информации об аккумуляторе или камере.

Доступно более 25 флагов, поэтому я не буду перечислять их все здесь. Вы можете просмотреть их в документации по политике в отношении функциональных возможностей Mozilla.

Я суммировала самые популярные в таблице ниже:

| Флаг | Описание |

|---|---|

| accelerometer | Позволяет получить доступ к интерфейсу акселерометра |

| ambient-light-sensor | Позволяет получить доступ к интерфейсу AmbientLightSensor |

| autoplay | Позволяет автоматически воспроизводить видео и аудио файлы |

| battery | Разрешает доступ к API состояния батареи |

| camera | Позволяет доступ к камере |

| fullscreen | Предоставляет доступ к полноэкранному режиму |

| geolocation | Разрешает доступ к API геолокации |

| gyroscope | Предоставляет доступ к интерфейсу Sensors API Gyroscope. |

| magnetometer | Предоставляет доступ к интерфейсу магнитометра API датчиков |

| microphone | Предоставляет доступ к микрофону устройства |

| midi | Разрешает доступ к веб-MIDI API |

| payment | Разрешает доступ к API запроса платежа |

| usb | Разрешает доступ к API WebUSB |

| vibrate | Allows access to the Vibration API |

Что нужно знать о фреймах

Если браузер не поддерживает iframe, он будет отображать содержимое, включенное между открывающим тегом и закрывающим тегом .

Таким образом, вы всегда должны думать о том, чтобы разместить предупреждающее сообщение как запасной вариант для этих пользователей.

Для этой цели был введен бесшовный атрибут seamless. Он все еще экспериментален и плохо поддерживается в браузерах (это понимают только Chromium).

*Примечание Он также не является частью спецификации W3C HTML5 на момент написания этой статьи. Ознакомиться тут

Я мало что знала об этом, поэтому мне пришлось немного покопаться. Есть много спекуляций вокруг этой темы.

Долгое время краулеры не могли понять содержимое iframes, но это уже не так. Наиболее релевантный ответ, который я нашла, был из этой статьи, и сегодняшний вывод выглядит так:

“Поскольку поисковые системы считают, что содержимое в фреймах принадлежит другому веб-сайту, лучшее, на что вы можете надеяться, — это отсутствие эффекта. Iframes, как правило, не помогают и не повреждают ваш рейтинг в поисковых системах. “

Таким образом, лучше всего предположить, что контент, отображаемый с помощью iframes, может быть не проиндексирован или недоступен для отображения в результатах поиска Google. Обходным путем может быть предоставление дополнительных текстовых ссылок на контент, который они отображают, чтобы робот Googlebot мог сканировать и индексировать этот контент.

Примечание. Вам также не следует беспокоиться о проблемах с дублированием контента, поскольку сканеры сегодня обычно их распознают.

Каждый iframe на странице увеличивает объем используемой памяти, а также другие вычислительные ресурсы, такие как пропускная способность.Поэтому не следует чрезмерно использовать iframe, не следя за тем, что происходит, иначе вы можете повредить производительности своей страницы.

Имейте в виду, что все современные браузеры на основе Chromium поддерживают это на момент написания этой статьи. Вас заинтересует библиотека lazyload, которая работает везде.

Как я могу сделать iframe отзывчивым?

По мере того, как все больше людей просматривают Интернет с помощью своих телефонов, важно убедиться, что каждый из ваших интерфейсов отзывчивый.Но как это сделать, если на вашей странице есть фрейм?

Мы могли бы посвятить целое руководство относительно множества способов сделать ваш iframe отзывчивым. Вместо этого я просто сошлюсь на две отличные статьи:

- Эта первая статья (возможно, с самым простым решением) покажет вам, как этого добиться, обернув свой iframe в другой элемент HTML и добавив в него несколько свойств CSS.

- Эта вторая статья покажет вам, как сделать iframe отзывчивым, имея дело с соотношениями сторон.

- Существует также библиотека Iframe Resizer, но имейте в виду, что она поставляется с множеством дополнительных функций, которые вам могут и не понадобиться, и просто раздуют ваш код.

Примечание. Если вы используете библиотеку начальной загрузки в своем проекте, есть embed-responsive и встроенные embed-responsive-16by9, которые вы можете использовать прямо из коробки, чтобы адаптировать свои фреймы.

Как предотвратить появление белой вспышки во время загрузки iframe

Да, друзья мои, для этого есть решение. В этой статье Крис Койер делится небольшим фрагментом, который скрывает все iframes на странице с помощью некоторого CSS-кода и удаляет его до тех пор, пока окно не будет загружено, а затем сделает их видимыми.

Как перезагрузить содержимое iframe

Легче лёгкого! Поскольку вы можете получить доступ к элементу окна iframe с помощью contentWindow, вы должны сделать это:

Я надеюсь, что это руководство помогло вам улучшить ваши знания о фреймах.

Хотя они могут быть небезопасными, если вы загружаете ненадежный контент, они также предлагают некоторые существенные преимущества. Поэтому вам не следует полностью исключать их из своего развивающегося арсенала, а использовать их только в соответствующих ситуациях.

Если у вас есть что добавить в эту статью, вы можете связаться со мной в комментариях ниже или просто пинговать меня в Twitter @RifkiNada

Страницы

среда, 25 августа 2010 г.

Что делать, если Ваш сайт всё-таки был заражён трояном?! Попробуем поговорить о действиях, которые следует немедленно предпринять для удаления вирусного когда с вашего сайта!

На поиск вирусов и лечение сайта поисковые системы дают всего несколько дней. В течение этого времени заражённый сайт всё ещё продолжает находиться в результатах поиска, но возле него выводится специальное уведомление о существующей опасности со стороны сайта для его посетителей.

Ниже будет описана инструкция, подробно рассказывающая о том, как почистить сайт от вирусов. Если разбираетесь в программировании сайтов, то сможете очистить сайт своими силами. Но мы рекомендуем обращаться к профессионалам, чтобы нечаянно не вывести сайт из строя.

- Срочно проверьте свой компьютер на наличие вирусов. Пароли доступа ФТП обычно воруют трояны, которые заразили Ваш компьютер или компьютер другого сотрудника, знающего доступ ФТП к сайту.

- Срочно смените ФТП доступ к сайту. Чаще всего именно по ФТП происходит заражение сайтов.

- Подготовьтесь к лечению сайта. Сделайте бекап сайта, сохраните веблоги посещаемости сайта и запросите у техподдержки хостинга лог подключений по ФТП к сайту. Логи могут потребоваться для поиска хакера и выявления способа заражения сайта.

- Приступайте к поиску и удалению вируса.

Действовать нужно именно в указанном порядке: сначала проверяйте компьютер и только потом меняйте доступ ФТП. Иначе, смысла не будет. Если Вы сначала поменяете доступ ФТП к сайту, а компьютер всё ещё будет заражён вирусом, то новые пароли снова будут украдены!

Только убедившись, что Ваш компьютер больше не заражён и, сменив ФТП доступы к сайту, можно переходить к следующим этапам, непосредственно к поиску и удалению вируса с сайта.

Первое, на что следует обратить внимание — это подозрительный HTML код с подключением . Обычно, подобные ифреймы стараются сделать незаметными для посетителей сайта, поэтому в свойствах тега указывают специальные параметры. Например, width=”0″ height=”0″, что делает их невидимыми на страницах.

Например, код вставки вируса может выглядеть так:

Согласитесь, включения подозрительных iframe обнаружить достаточно просто. Злоумышленники постоянно совершенствуют свои атаки, стараются усложнить лечение и маскируют iframe с вирусами таким образом, чтобы они были неузнаваемыми не профессионалами.

Второе, на что следует обращать особое внимание — это подозрительное использование функции unescape().

Существуют и другие приёмы маскирования кода трояна, но смысл остаётся тот же — это особым образом вставленный скрытый тег iframe!

В каких файлах следует искать код вируса? Как правило, заражению подвергаются файлы PHP скриптов (в названии таких файлов используется расширение php) и обычные HTML страницы (расширение html или htm). Следует обращать внимание на дату модификации файлов. Посмотрите, какие из файлов были изменены совсем недавно!

Задача состоит в поиске файлов, содержащих определённые участки кода, например, iframe или unescape. Подобный поиск лучше всего делать, используя регулярные выражения. Одни, используют встроенные средства поиска и утилиты операционной системы, другие, пишут свои скрипты на языке PHP, индивидуально настраивая регулярные выражения для лечения конкретного заражения сайта.

Приведём полезный пример, который может значительно облегчить поиск заражённых файлов на сервере.

Подозрительные файлы можно выявить командами следующего вида:

Выполнять их следует, подключившись к сайту по SSH и перейдя в корневую директорию сайта. Результатом выполнения команд будет нужный нам список файлов, которые содержат искомые подозрительные участки кода. Вам лишь потребуется проверить файлы по списку и в случае необходимости исправить их.

Если Вам сложно использовать команды SSH для поиска файлов по шаблону, предлагаем воспользоваться нашим несложным скриптом quick-search.php на языке PHP (у скачиваемого файла расширение .txt, чтобы Вы могли его скачать, а не запускать поиск вирусов на нашем сервере).

Чтобы воспользоваться нашим скриптом, сделайте следующее:

Скрипт quick-search.php можно использовать для поиска любых файлов, а не только содержащих iframe. Нужно только правильно настроить шаблон поиска текста. Убедитесь, работать с ним очень просто!

Чтобы уменьшить будущие риски заражения Вашего сайта, рекомендуем создавать сложные пароли и не хранить их в программах. А также, обязательно установите на свой компьютер рекомендуемый пакет программ для защиты от вирусов.

Защитить свой компьютер совсем несложно. Достаточно иметь выход в Интернет и немного средств на покупку лицензии на использование антивирусной программы и файрвола. Вот связка основных программ, рекомендуемых к использованию:

Желаем Вам безопасного Интернета и чистых сайтов!

END-FRAME.NET — это вирус, который показывает всплывающую рекламу в браузере.

- Показывает END-FRAME.NET нежелательную всплывающую рекламу.

- END-FRAME.NET перенаправляет щелчки в браузере на вредоносные веб сайты.

- END-FRAME.NET показывается регулярно, даже если закрываешь браузер.

- END-FRAME.NET появляется в строке ввода браузера при выборе новой вкладки.

- END-FRAME.NET меняет настройки поиска в браузере.

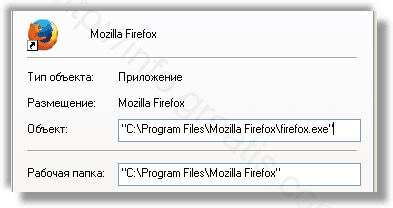

- END-FRAME.NET меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение рекламным вирусом END-FRAME.NET?

Мой братишка — заядлый геймер. Что ни зайду в гости — он постоянно во что-то рубится. Иногда я думаю, что ест, спит и справляет нужду — тоже возле компьютера. Играет просто во все, что движется. Онлайн, оффлайн…

В общем, скачивает он порядочное количество всякого интернет мусора, не обращая внимание на содержимое и безопасность установочного процесса. Все, что он инсталлирует — он инсталлирует по-умолчанию. Так же быстрее! Короче, я не был удивлен, когда вчера он пожаловался мне, что подцепил очередной рекламный вирус — END-FRAME.NET.

Сейчас очень популярно стало дополнять инсталяционные пакеты всяческим мусорным софтом, которое, вообще говоря, вам вовсе и не нужно. Более того, иногда оно даже потенциально опасно. Одним из примеров такого нежелательного программного обеспечения и служит рекламный вирус END-FRAME.NET. Звучит просто как имя сайта. Но на самом деле данный зловред начинает заваливать вас назойливой рекламой с момента заражения вашего компьютера.

Как избежать заражения вирусом END-FRAME.NET или иным зловредом?

Прежде всего никогда не устанавливайте новое программное обеспечение по-умолчанию. Всегда обращайте внимание на опции установки. Внимательно смотрите, не предлагается ли установить дополнительно и ненужное вам программное обеспечение. От его установки лучше отказаться. Помните: потратьте сейчас на минуту больше своего времени, и вы избежите геморроя по расчистке своего компьютера в будущем!

Инструкция по ручному удалению рекламного вируса END-FRAME.NET

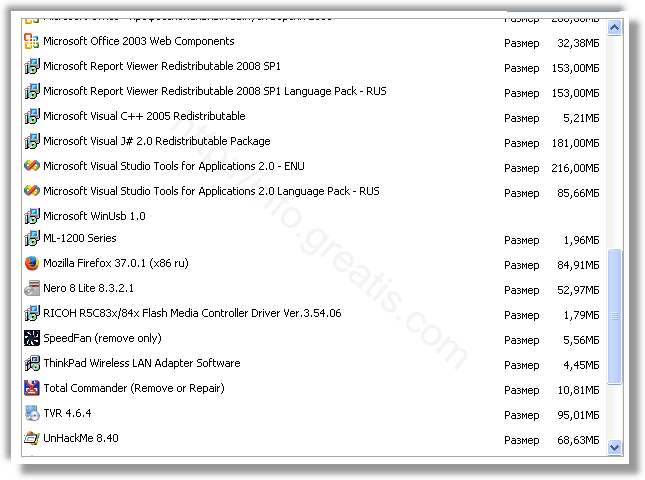

Для того, чтобы самостоятельно избавиться от рекламы END-FRAME.NET, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

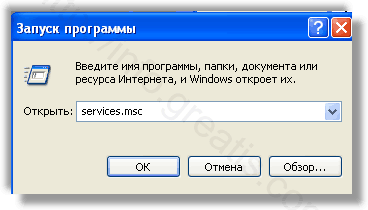

Запретить вредные службы с помощью консоли services.msc.

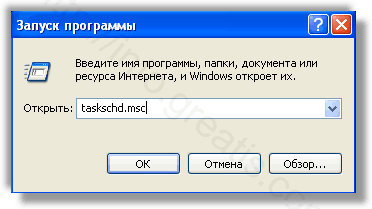

Удалить ‘Назначенные задания’, относящиеся к END-FRAME.NET, с помощью консоли taskschd.msc.

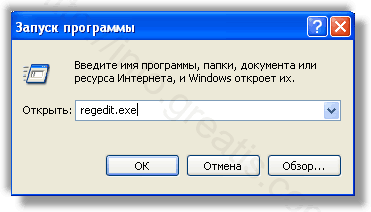

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

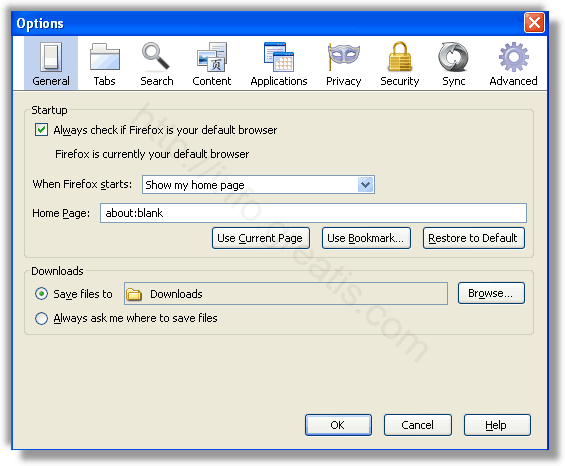

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

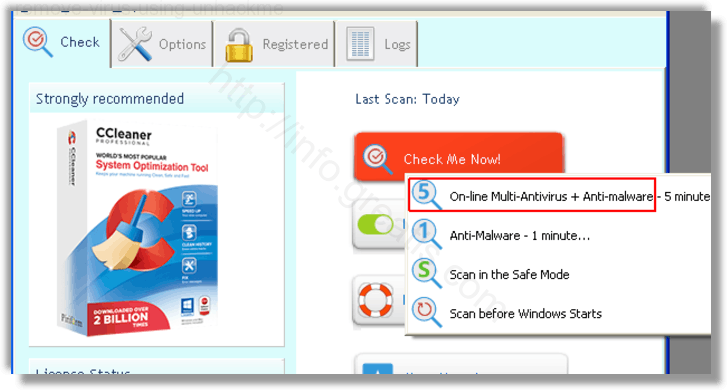

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

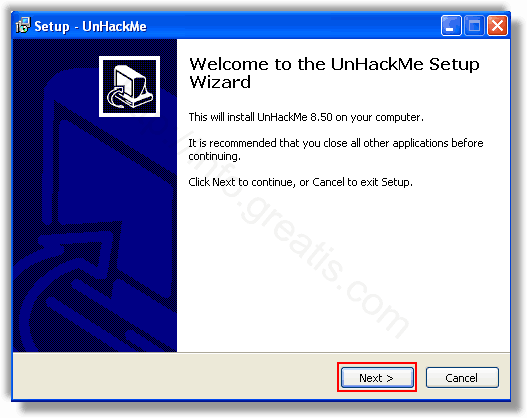

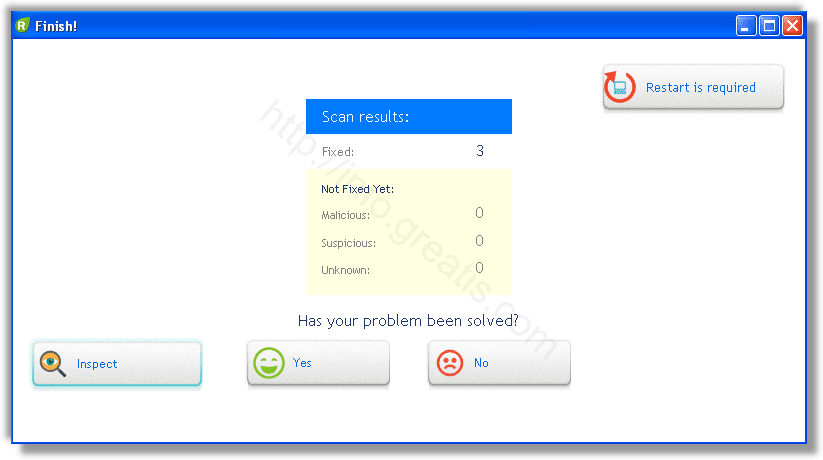

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на END-FRAME.NET.

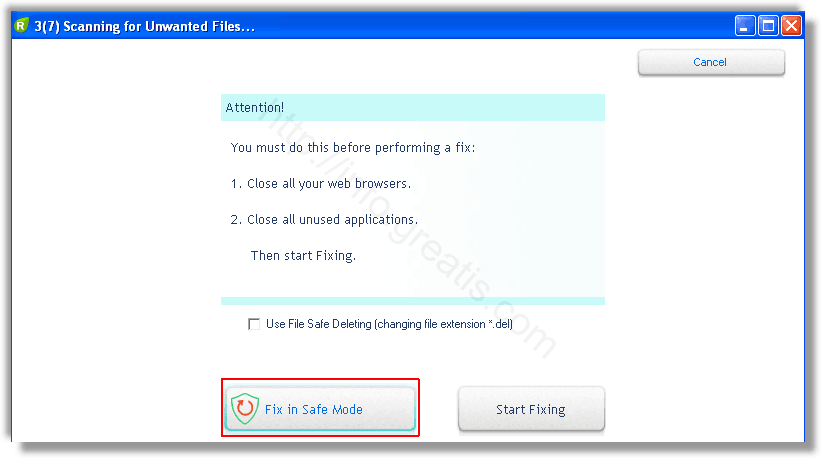

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на END-FRAME.NET какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

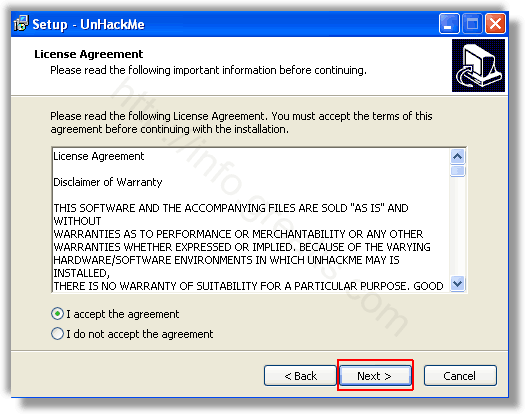

Затем следует принять лицензионное соглашение.

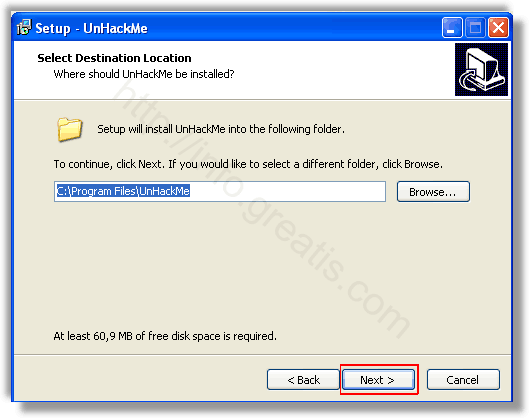

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса END-FRAME.NET, но и остальной нечисти.

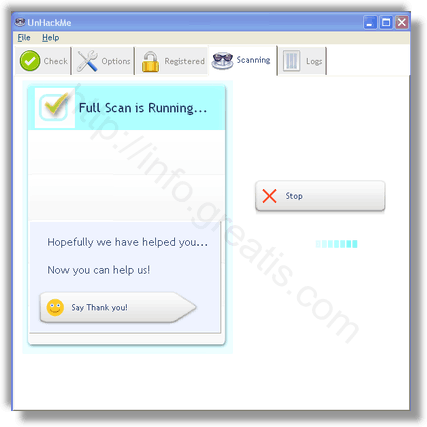

Мы увидим как начался процесс сканирования.

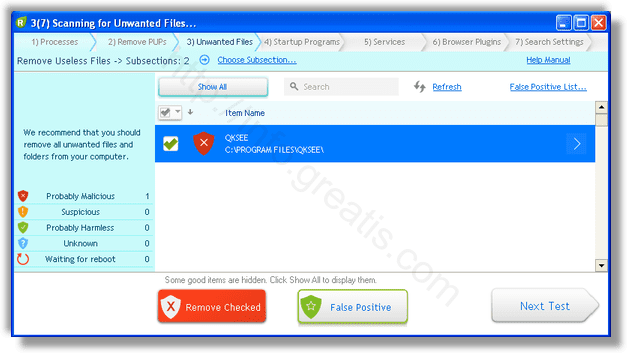

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса END-FRAME.NET заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Читайте также: