Что такое уязвимости при проверке на вирусы

Антивирусная программа предназначена для обнаружения и обезвреживания угроз безопасности. Интересно, что в процессе эволюции антивирусы совершенствовали методы обнаружения: от определения вредоносов по сигнатурам до эвристического анализа и выявления подозрительного поведения.

Антивирусы делятся на сканеры и резидентные модули. Сканеры находят файлы на дисках, читают их и делают вывод об инфицировании вирусом. Резидентные антивирусы постоянно работают в оперативной памяти и проверяют каждый новый файл и программу на заражение вирусом. При таком подходе расходуются ресурсы компьютера: процессор и оперативная память. Именно из-за этого некоторые пользователи не любят антивирусы, не хотят собственноручно замедлять работу компьютера. Но работать без антивируса сегодня небезопасно, так можно делать только в случае полной уверенности в своих действиях и посещаемых ресурсах в интернете.

Методы обнаружения вредоносного ПО

В самом простом случае используется определение по сигнатурам. Сигнатура – это кусок кода вируса, который не изменяется. Базы данных антивирусов содержат именно сигнатуры известных вирусов. Простое сравнение программного кода по базе сигнатур 100% позволяет определить есть вирус или нет. Но и вирусы не стоят на месте, они используют полиморфные алгоритмы, с помощью которых сигнатура меняется. Также создаются новые вирусы, которые невозможно определить по имеющимся базам.

Следующим методом стал эвристический анализ, который более интеллектуально подходит к обнаружению угроз. Эвристический анализатор выявляет паттерны, т.е. закономерности поведения вирусов и таким образом может определить угрозу ещё до того, как станет известна её сигнатура. Так, например, под особым контролем программы, которые создают резидентные модули в памяти, напрямую обращаются к файловой системе или к загрузочным секторам, перехватывают программные и аппаратные прерывания, изменяют исполняемые (.exe) файлы.

Какие угрозы обнаруживаются антивирусами

Стоит отметить, что на самом деле вирус и вредоносная программа, это немного разные определения. Вредоносное ПО – это любой программный код, цель которого нанести вред или ущерб компьютеру, операционной системе или лично человеку, похитив конфиденциальные данные (пароли, данные кредитных карт, деньги с электронных кошельков). Вирус же способен самореплицироваться, т.е. самостоятельно распространяться, заражая другие программы и компьютеры. Пользователю нужно запустить вирус или инфицированную программу, чтобы он начал вредить.

Червь, в отличии от вируса, существует самостоятельно, не заражая другие файлы. Для заражения червём не требуется запуск заражённой программы или посещение инфицированного сайта. Червь использует сетевые уязвимости и эксплоиты операционки Windows. Эксплоит (exploit) – это код, последовательность команд, которая использует обнаруженную хакером брешь в системе безопасности, например ошибку при переполнении буфера, которая позволяет выполнить любой код.

Поэтому червь пролазит в компьютер сам, и затем дальше ищет другие уязвимости в сетях, к которым подключён компьютер. Червь может выполнять любые злонамеренные действия: кража паролей, шифрование файлов, нарушение работы ОС, перезагружать компьютер и т.д.

- Получают доступ к ядру ОС

- Изменяют системные файлы

- Маскируются под системные процессы

- Загружаются до запуска операционной системы

- Работают в теневом режиме

Всё это осложняет обнаружение и удаление руткитов.

Spyware – шпионские программы, которые следят за активностью пользователя в сети, запоминают нажатия клавиш, находят данные карт, кошельков, документы и передают их хакеру.

Adware – рекламное ПО, показывает рекламу в всплывающих окнах. Adware (ad, реклама) может долго оставаться незамеченным, внедряя рекламные баннеры на посещаемые сайты или заменяя имеющуюся рекламу на свою. Переход по рекламным ссылкам может повлечь заражение трояном или руткитом.

Ransomware – это вымогатели, которые шифруют личные и рабочие документы на дисках. Вымогатель требует выкуп за получение ключа расшифровки. Как правило, выкуп просят в биткоинах, но никакого ключа расшифровки не существует. Лечения от вымогателя не существует, данные теряются навсегда.

Следуйте правилам безопасности, работая за компьютером и в интернете, используйте антивирусное ПО, например Total AV.

Доброго времени суток!

Вообще, в последнее время, все-таки, слово "вирусы" не наводит такой жуткой паники, которая была еще лет 15 назад (когда некоторые пользователи протирали спиртом диски, думая, что это защитит их от угрозы. ). Тем не менее, недооценивать угрозу не стоит - в одночасье можно лишиться своих документов, программ, и даже денег (если вирус сможет получить доступ к вашим интернет-кошелькам).

Распространенный миф : если вы думаете, что ваш обычный антивирус полностью защищает вашу систему - вы ошибаетесь!

Собственно, в этой статье хочу привести небольшой рецепт проверки и очистки компьютера от вирусов и разного рода вредоносного ПО (дополнений, рекламных баннеров, локеров, и т.д.). Отмечу, что это заметка будет полезна и для тех, кто даже знает, что на его компьютере есть вирус, но не может его удалить и очистить систему.

И так, ближе к теме.

Проверка ПК (по шагам)

Первое, с чего следует начать - это с установки современного антивируса, обновлении его баз и полной проверки ПК (по крайней мере, Windows и всего системного диска).

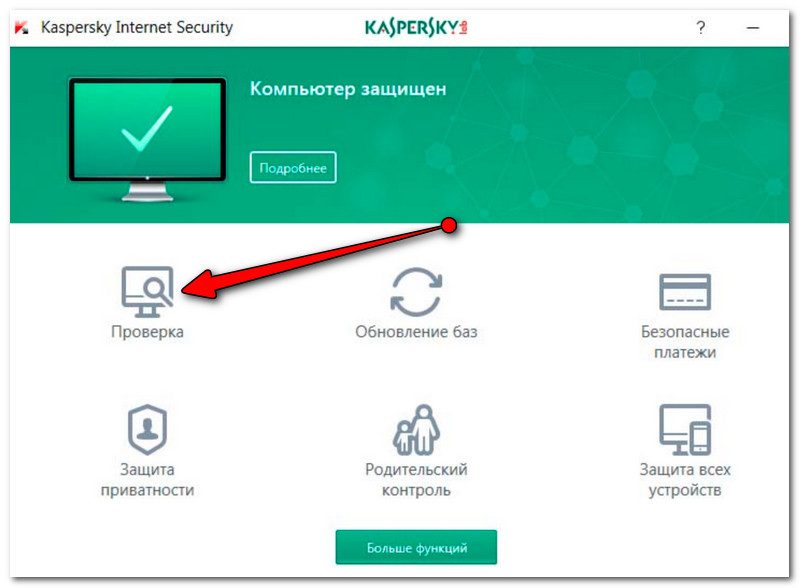

Как правило, для запуска проверки достаточно открыть главное окно антивируса и сделать 1 клик по соответствующей кнопке (как, например, в Антивирусе Касперского, см. скрин ниже). Здесь, особо, комментировать нечего: если будут найдены вирусы, то они автоматически либо будут изолированы, либо удалены/вылечены (никаких настроек или действий, как правило, не требуется) .

Проверка компьютера (Антивирус Касперского). Кликабельно

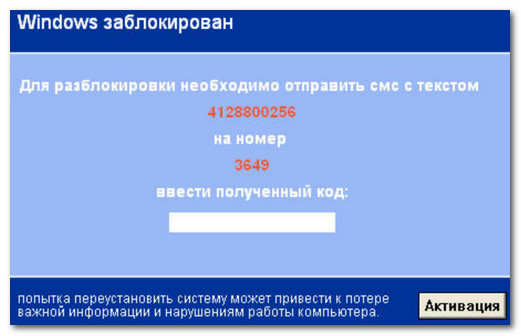

Не так уж и редко вирусы находят различные способы "заблокировать" работу (установку) антивируса: например, на зараженном ПК могут быть недоступны все сайты антивирусов (т.е. попросту не получиться даже загрузить его), может быть заблокирован рабочий стол, "прыгать" курсор мышки и т.д.

Один из подобных вирусов, заблокировавший рабочий стол (это окно нельзя ни свернуть, ни закрыть)

Важно!

Не выполняйте никаких требований от подобного вредоносного ПО. Даже если вы переведете им оговоренную сумму - ваша система не будет разблокирована!

В этом случае можно пойти следующими путями:

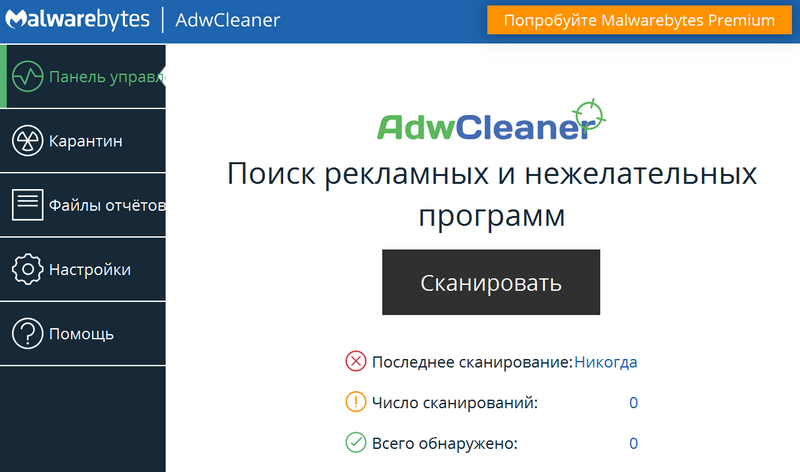

Пожалуй, наиболее популярны в последнее время вирусы, которые встраиваются в браузер и начинают показывать рекламу повсеместно (даже там, где ее никогда не было и нет). Как правило, при этом классический антивирус ничего не находит ни в самой системе в целом, ни в самом браузере (в частности). Для того, чтобы избавиться от этого "добра" необходимо воспользоваться спец. утилитами.

Одна из лучших утилит по борьбе с AdWare (рекламным ПО). Позволяет быстро загрузить исполняемый файл (весит меньше 10 Мб!) и запустить проверку. Отмечу, что утилита видит большинство встраиваемой рекламы в браузер, вредоносные скрипты, дополнения и т.д. После сканирования и проверки - ваш ПК будет перезагружен.

Кстати, что еще подкупает - для начала проверки достаточно нажать всего лишь одну кнопку "Сканировать" (см. пример ниже).

AdwCleaner - чистка от рекламы

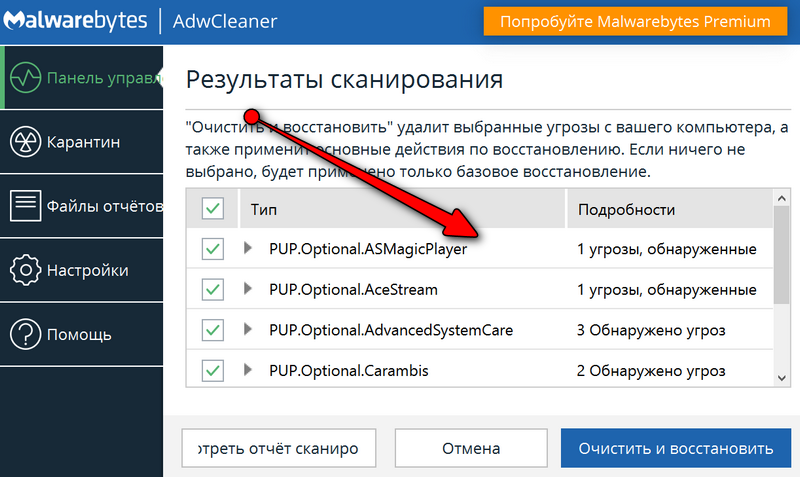

Далее AdwCleaner представит вам отчет со всеми найденными угрозами: просто согласитесь на очистку и перезагрузку ПК.

Результаты сканирования - обнаружено несколько угроз

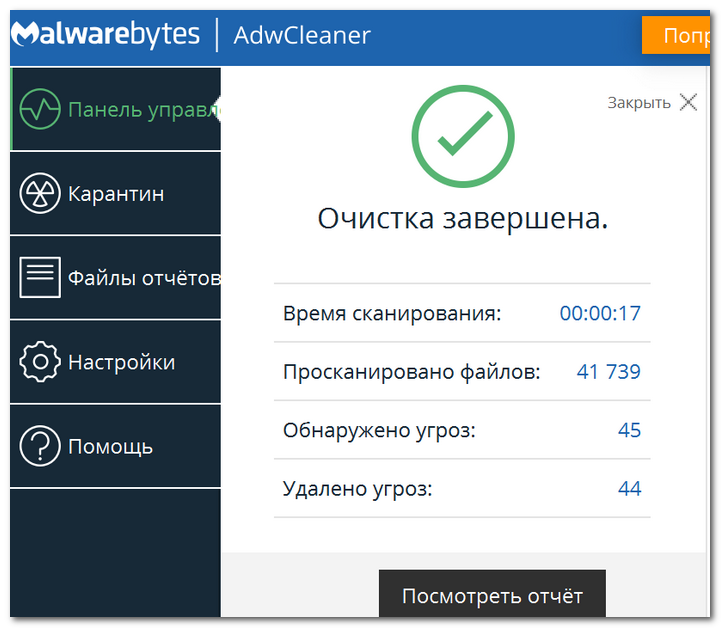

Если все прошло успешно - должно показаться окно о том, что очистка была удачно завершена и все найденные угрозы обезврежены (пример на скрине ниже).

Важно!

Кстати, AdwCleaner сейчас распространяется в комплекте пакета Malwarebytes Anti-Malware, также весьма очень качественного средства для борьбы с подобным поголовьем вирусов.

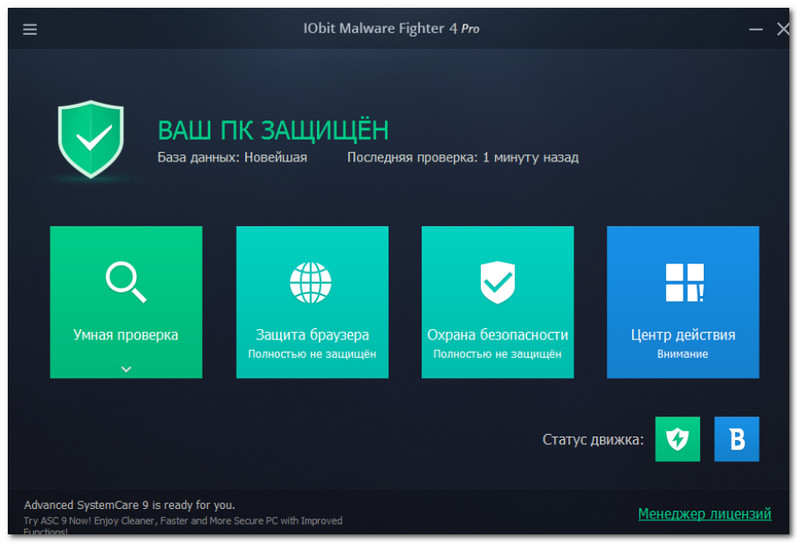

Умная защита браузера - IObit Malware Fighter

Эта утилита отличается от предыдущей тем, что она может не только проверять, но и защищать компьютер в реальном времени (параллельно с вашим антивирусом). Помогает вовремя распознать множество видов угроз, защитить браузер от изменений рекламным вирусным ПО. Также бы отметил приятный и дружественный интерфейс, направленность на начинающих пользователей (для защиты и проверки - достаточно несколько раз кликнуть мышкой).

- проверка Windows на различное вредоносное ПО (которые не видят обычные антивирусы);

- возможность защиты в реальном времени;

- контроль за стартовой страницей браузера, его дополнениями, надстройками и т.д.;

- может работать параллельно с классическим антивирусом;

- совместимость с Windows: 7/8/8.1/10 (32/64 bits);

- полностью на русском, есть бесплатная версия программы.

Не мог не выделить в отдельную "касту" из вирусных программ те , которые специализируются на воровстве личных данных: паролей, логинов, данных от платежных карт, фотографируют вас веб-камерой, записывают все нажатия клавиатуры и т.д. Вообще, это не совсем "классические вирусы", и как правило они ведут себя очень "тихо", чтобы никоим образом не выдать себя (как шпионы, или знаменитый троянский конь (оттуда и название)).

Но когда они получают нужные им сведения, вмиг пересылают их своему разработчику. Так, что подобные "штуки" гораздо опаснее безобидных рекламных баннеров.

И, к сожалению, их очень трудно выявить. Обычные антивирусы ничего не "видят", специализированное ПО - помогает, но тоже не всегда.

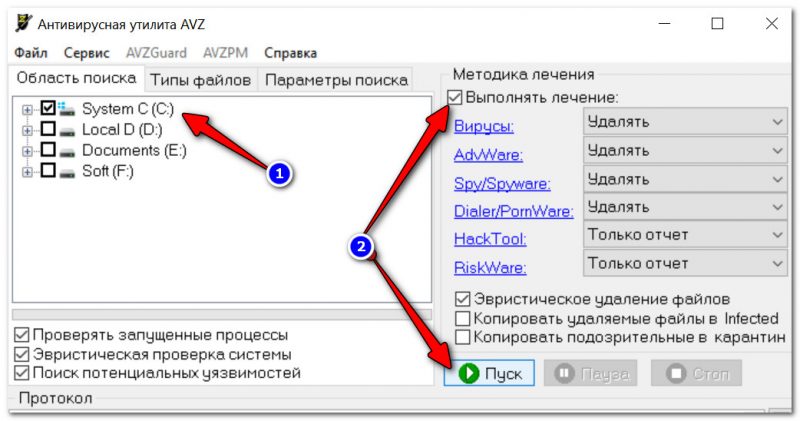

Многофункциональная антивирусная утилита, не нуждающаяся в установке. Поможет быстро просканировать систему и удалить: SpyWare, AdWare, Dialer (Trojan.Dialer), троянских программ и прочее "добро". Добавлю, что в ее арсенале есть также несколько полезных "штук": восстановление системы, разблокировка входа в системный реестр (вирусы часто блокируют это), поиск и устранение уязвимостей.

Ниже на скрине показаны необходимые действия для проверки системного диска с Windows на вирусы и другое вредоносное ПО.

AVZ - проверка компьютера на вирусы (кликабельно)

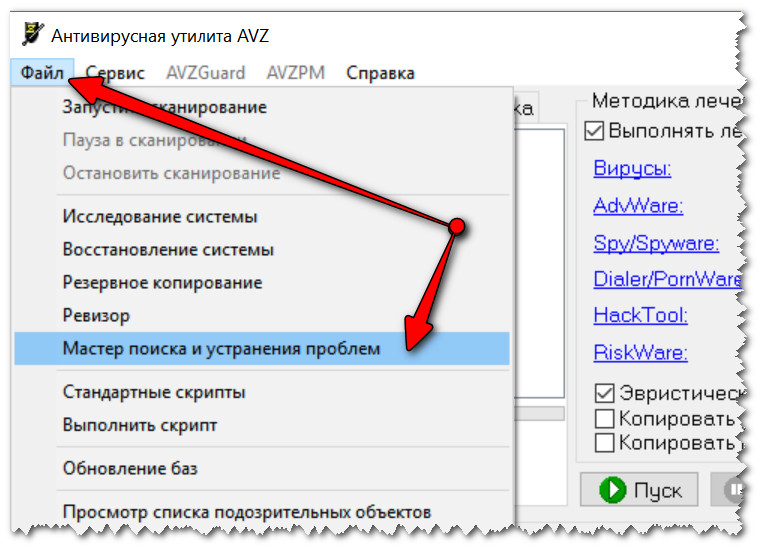

Что касается устранения уязвимостей: зайдите в меню файл и откройте "Мастер поиска и устранения проблем", как показано на скрине ниже.

Мастер поиска и устранения проблем (AVZ)

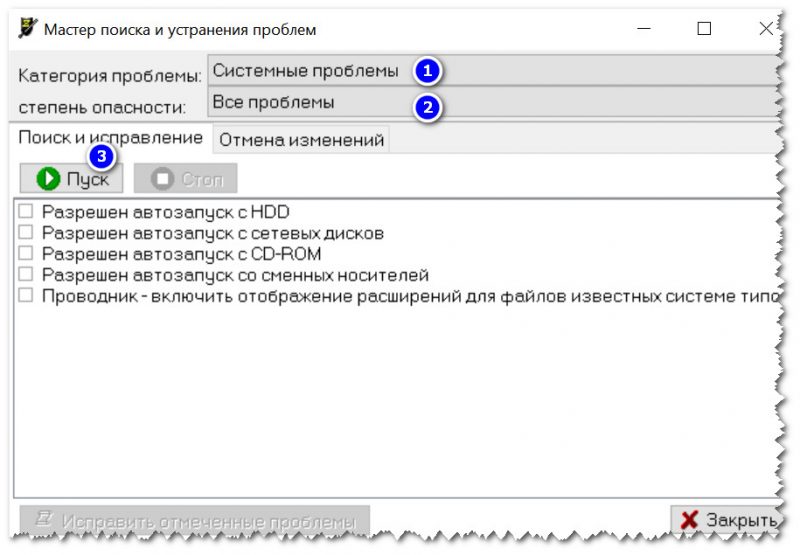

Далее выберите категорию проблемы (Системные), степень опасности (все), и нажмите по "Пуск" (см. скрин ниже).

В моем случае, например, был разрешен автозапуск с подключаемых носителей (CD-дисков, скажем). В некоторых случаях, если вставляемый носитель заражен, и автоматически будет произведен его автозапуск -> произойдет заражение ПК/Windows.

Все найденные проблемы желательно пометить галочками и нажать кнопку "Исправить отмеченные проблемы".

Вообще, в утилите AVZ десятки функций и возможностей (в одной статье просто нереально рассмотреть). Рекомендую обязательно иметь ее на своем аварийном диске (на случай. ).

Главное окно SpyHunter

SpyHunter (если на русском: "Охотник за шпионами") - основное направление утилиты: борьба с шпионским ПО (трояны, руткины, черви, также утилита справляется со многими классическими вирусами, рекламными тулбарами, баннерам).

- не конфликтует с классическим антивирусом;

- защита в реальном времени (возможна одновременная работа с вашим обычным антивирусом);

- регулярные обновления;

- все изменения (удаление, "лечение" и пр.) можно отменить, если программа сделает что-то лишнее;

- удобный интерфейс в стиле минимализма;

- поддержка русского языка, работает во всех новых ОС Windows 8.1/10 (32/64 bits).

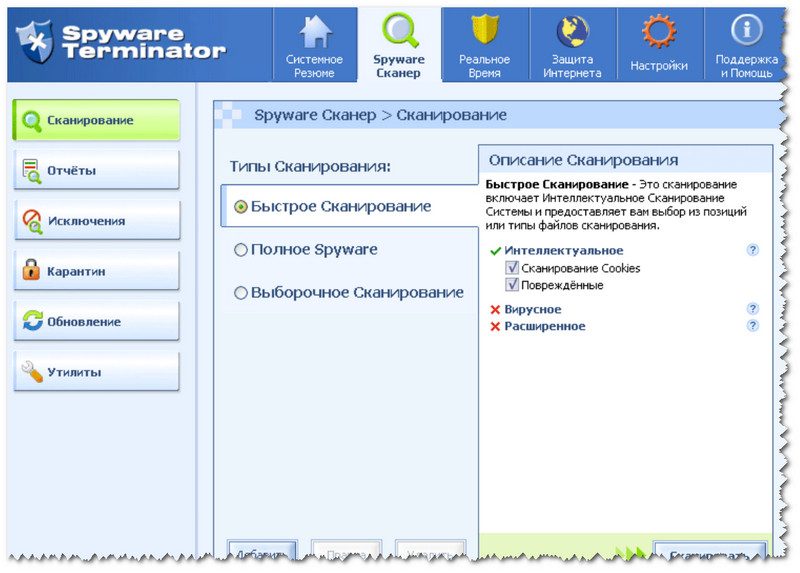

Spyware Terminator - главное окно программы

Бесплатная утилита для защиты компьютера от троянов и шпионского ПО в режиме реального времени. Отмечу, что приложение также неплохо справляется и с другими видами вредоносных программ: рекламных дополнений, червей, классических вирусов и т.д.

- возможность мониторинга в реальном времени за файловой активностью, Интернетом;

- три режима сканирования: полный, быстрый и выборочный;

- в утилиту встроен антивирус Clam AntiVirus (и база на 40 000 различных вирусов, червей и т.д.);

- регулярные обновления баз через Интернет;

- спец. база данных Web Security Guard (при ее активации - ваш Интернет становится безопаснее в разы!);

- возможность одновременной работы с обычным антивирусом;

- поддерживается всеми современными ОС (Windows 8/10).

Процесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Применение сканеров уязвимости

Для сканирования сетей на слабые места в системах их безопасности специалисты по информационной безопасности применяют соответствующее программное обеспечение.

Такие программы называются сканерами уязвимости.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

- поиск попавшего на компьютер вредоносного кода;

- инвентаризация ПО и других ресурсов системы;

- создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Рис. 2. Объекты сети, подлежащие проверке на уязвимости.

Сканеры уязвимостей имеют особое значение для тех организаций, в сферу деятельности которых входит обработка и хранения ценных архивов и конфиденциальных сведений. Такие программы требуются компаниям, занимающимся научными исследованиями, медициной, торговлей, информационными технологиями, рекламой, финансами и выполнением других задач, которым может помешать утечка информации.

Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

1. Идентификация портов, открытых на каждом из устройств в сети;

2. Сбор заголовков, связанных с портами и найденных в процессе сканирования;

3. Сравнение полученных заголовков со специальной таблицей, содержащей правила определения уязвимостей;

4. Получение выводов о наличии или отсутствии в сети проблем с безопасностью.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Главным преимуществом второго варианта является не только подтверждение тех проблем, которые могут быть обнаружены простым сканированием, но и обнаружение проблем, поиск которых невозможен с помощью пассивной методики. Проверка выполняется с помощью трёх механизмов – проверки заголовков, активных зондирующих проверок и имитации атак.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

- Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.

- Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.

- Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Эта информация иногда применяется и системами анализа защищённости, и программным обеспечением, в задачи которого входит обнаружение атак. В целом, методика активных зондирующих проверок, применяемая такими крупными компаниями как ISS и Cisco, работает значительно быстрее других способов – хотя реализовать её труднее, чем проверку заголовков.

Рис. 3. Быть готовым к атаке через уязвимости в сети – одна из основных задач администратора.

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

1. Собирает о сети всю необходимую информацию, сначала определяя все активные устройства в системе и работающее на них программное обеспечение. Если анализ проводится только на уровне одного ПК с уже установленным на нём сканером, этот шаг пропускают.

3. Подтверждает найденные уязвимости, применяя специальные методики – имитацию определённого типа атак, способных доказать факт наличия или отсутствия угрозы.

4. Генерирует отчёты на базе собранных при сканировании сведений, описывая уязвимости.

Рис. 5. Отчёт одного из сканеров уязвимостей.

Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Среди дополнительных особенностей сканеров можно отметить возможность экономии трафик, которая получается при скачивании только одной копии дистрибутива и её распределении по всем компьютерам сети. Ещё одна важная функция предполагает сохранение истории прошлых проверок, что позволяет оценить работу узлов в определённых временных интервалах и оценить риски появления новых проблем с безопасностью.

Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

- быструю оценку состояния портов в системе;

- поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;

- возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;

- составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;

- интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;

- возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

Рис. 6. Приложение для поиска угроз GFI LanGuard.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

- постоянно обновляемую базу уязвимостей;

- простую установку и удобный интерфейс;

- эффективное обнаружение проблем с безопасностью;

- использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

Рис. 7. Программа Nessus.

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

Рис. 8. Работа приложения Security Check прямо из браузера.

Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

Рис. 9. Демо-версия сканера XSpider.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Рис. 10. Приложение QualysGuard.

Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

Читайте также: