|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь.

Как удалить вирус, которые проник через выключенный антивирус?

Здравствуйте, скачал kms активатор, по глупости отключил антивирус, чтобы не "ругался", а.

![]()

Как удалить антивирус NOD 32 если на него закончилась лицензия

Как удалить антивирус NOD 32 если на него закончилась лицензия , и выбивает ошибку .

Антивирус постоянно ругается что есть вирус и его невозможно удалить

Антивирус постоянно ругается что есть вирус и его невозможно удалить Снимок вируса прикрепил

Антивирус реагирует на программу как на вирус

сделал первую свою прогу, но Avast думает что это вирус. как это побороть. читал разные.

Dev-c++ (после компиляции программы антивирус распознает ее как вирус)

Привет всем !у меня такая промблема с компилятором:после компиляции программы антивирус распознает.

Опасная резидентная программа. Представляет собой TSR-вирус, заражающий exe- и com-файлы

![]()

Проявление в системе

* проигрывание через динамик системного блока последовательностей звуков;

* несанкционированное пользователем обращение к дисководу

* выдача на экран для ранее работавших дискет следующего сообщения:

Также к симптомам заражения можно отнести увеличение размеров исполняемых файлов на 4096 байт.

Вирус распространяется, используя два различных пути инфицирования, — как файловый вирус и как загрузочный вирус.

После запуска вируса, происходит проверка оперативной памяти на предмет присутствия в ней уже загруженного вируса.

При запуске вируса в DOS, что делается путем вызова неопределенной в DOS функции 42h(AH) с передачей ей параметра 43h (AL) прерывания 21h и значения FFh в регистр BL.

Если проверка не выявила присутствия резидента в памяти, то происходит получение векторов прерываний 08h, 09h, 21h. Сохранение существующего вектора и замена его на собственный вектор прерывания.

При вызове функции 42h (прерывания 21h) с передачей в AL значения 43h и в BL значения FFh в AX будет возвращено значение 5678h. Хотя, в двух разных местах производится установка значения FFh в регистр BL в коде проверки присутствия тела вируса в памяти, однако в обработчике 21h прерывания при анализе функции 43h проверки значения регистра BL не производится.

В обработчиках прерываний 21h и 13h происходит копирование кода вируса в память.

Обработчик прерывания 21h вируса содержит проверки для вызова функций 42h c параметрами в AL 43h и 44h — необходимых для внутренних нужд вируса, и функций 4Bh и 3Dh c параметрами в AL равными 00h, используемых для загрузки и выполнения программы и открытия файла соответственно.

Находясь в памяти, вирус активируется, получая управление в обработчиках 08h (системный таймер — вызывается каждую секунду) и 09h (нажатие клавиши на клавиатуре) прерываний. Вирус активизируется не на каждом прерывании, а случайным образом. После активации выполняются циклы задержки, проигрываются в случайной последовательности звуки через динамик системного блока.

При обработке функции 4Bh прерывания 21h происходит заражение исполняемых файлов системы. При заражении исполняемого файла вирус выполняет следующие действия:

* получает атрибуты файла;

* далее получает информацию о наличии свободного места на текущем диске;

* открывает файл на чтение;

* затем следует проверка на зараженность файла;

* после этого происходит переопределение вектора прерывания 24h для обработки исключительных ситуаций в ходе модификации файла;

* восстанавливаются ранее сохраненные атрибуты файла, происходит закрытие файла;

* в случае, если файл еще не заражен происходит новое открытие файла - для записи;

* происходит получение даты последнего изменения заражаемого файла и сохранение ее;

* затем выделяется буфер памяти размером 1000h параграфов, в случае успешного выделения памяти происходит копирование в выделенную память тела вируса и счетчик использованных байт буфера устанавливается равным 100h параграфам.

Действия вируса при заражении различных исполняемых файлов проходят по разным алгоритмам.

Для com-файла выполняются следующие действия:

* далее считываются данные заголовка файла, и происходит сохранение их в буфере перед телом вируса, при этом увеличивается счетчик использованных байт буфера на количество байт, считанных из файла;

* после этого происходит установка позиции записи в начало заражаемого файла и запись участка буфера, размером равным счетчику использованных байт буфера.

Для exe-файла, механизм заражения будет таким:

* в начале заражения файла происходит модификация таблицы переходов exe-файла для передачи управления вирусу при запуске файла;

* происходит установка позиции записи в конец заражаемого файла и запись участка буфера, размером равным счетчику использованных байт буфера;

* после этого производится освобождение памяти ранее выделенного буфера;

* далее происходит установка ранее сохраненного времени последней модификации файла;

* восстанавливаются ранее сохраненные атрибуты файла;

* восстанавливается ранее сохраненный вектор прерывания 24h.

В качестве загрузочного вирус выполняет следующие действия:

* в процессе загрузки происходит обращение к зараженной дискете, вирус получает управление;

* производится попытка определения первого жесткого диска и инфицирование его MBR;

* при последующих обращениях к дискам, используя подмененный обработчик прерывания 13h, вирус производит заражение дискет.

![]()

В последнее время всё чаще и чаще поступают жалобы на вирус, который производит полную блокировку компьютера и вымогательство денег, на стадии ещё до загрузки операционной системы (красные буквы на черном экране). Проблема в том, что для неподготовленного пользователя ситуация может стать действительно тупиковой: компьютер не загружается ни в обычном, ни в безопасном режиме, загрузка и сканирование антивирусом с live-cd безрезультативна, даже попытка переустановки Windows может не увенчаться успехом! Здесь я расскажу о способах как на самом деле легко и просто его удалить.

Данный вирус поражает MBR — главную загрузочную запись жёсткого диска, доступа к которой ни пользователь, ни операционная система доступа обычно не имеют. В этом и заключается вся сложность, и, одновременно простота его удаления.

![]()

Версия mbr-winlock для Украины

![]()

Версия mbr-winlock для инопланетян (если они пользуются Windows) (шутка). Автору хватило ума написать и распространить вирус, а вот сделать надпись в правильной кодировке он не осилил))

Хочется так же отметить практически полную несостоятельность антивирусов против данной напасти: платные и с громкими названиями, как и два года назад, неспособны вовремя и адекватно реагировать против этой, действительно серьёзной угрозы:

![]()

Каждый раз заражению соответствует наличие файла sys3.exe (собственно вирус) во временных файлах браузера и netprotocol.exe в автозагрузке (создаёт брешь в операционной системе) (версии данных файлов всё время изменяются и срабатываемость на них антивирусов остаётся крайне низкой, названия файлов злоумышленники пока не изменяли).

Уязвимость операционной системы Windows: пользователь просто сёрфит в интернете, а злоумышленники в это время модифицируют MBR и перезагружают компьютер.

Беспомощность нашей милиции/полиции в борьбе с данным видом преступлений: как ловить таких преступников они не знают, не умеют, не могут и не хотят, чем мошенники пользуются и будут пользоваться.

Люди, которые платят мошенникам — соучастники и спонсоры данных преступлений. Эти вирусы будут появляться вновь и вновь до тех пор, пока это экономически выгодно.

Способ 1. Восстановление MBR из резервной копии Acronis TrueImage

Люди делятся на две категории: на тех, которые делают резервные копии, и на тех, которые уже делают…

Если Вы относитесь к тем людям, которые после установки Windows, драйверов, программ и настроек сделали резервную копию системного диска — поздравляю, Ваши усилия не пропали даром! Для Вас эта проблема не является проблемой: нужно лишь загрузиться с загрузочного диска Acronis и восстановить mbr из своей резервной копии:

![]()

Загружаемся с диска Acronis True Image и выбираем пункт Recovery (восстановить)

![]()

Выбираем файл-образ системного диска

![]()

Выбираем пункт Restore disks or partitions (Восстановление дисков или разделов)

![]()

Выбираем MBR and Track 0 (MBR и Дорожка 0)

![]()

Выбираем из списка винчестер (системный), на котором нужно восстановить MBR

![]()

Нажать кнопку Proceed (Продолжить)

Способ 2. С помощью утилиты CureIt от DrWeb либо Kaspersky TDSSKiller

Несмотря на то, что DrWeb данное заражение пропускает, результат заражения — модифицированый MBR он может с успехом лечить. Для этого нужно загрузиться с любого LiveCD и запустить эту утилиту. Вредоносная запись обезвреживается в считанные секунды:

![]()

Dr.Web CureIt! восстанавливает загрузочную запись в считанные секунды

При перезагрузке Windows загружается в нормальном режиме, как будто ничего и не было.

Новые модификации данного вируса изменяют разбивку диска на разделы. Скриншот консоли Windows Disk Management до лечения утилитой DrWeb CureIt:

![]()

После лечения и перезагрузки:

![]()

Способ 3. С помощью установочного диска Windows

Внимание! В свете последних модификаций данного вируса этим способом пользоваться НЕ РЕКОМЕНДУЕТСЯ!

Для Windows XP: вставляем установочный диск и включаем компьютер, жмём любую кнопку для подтверждения загрузки (Press any key to boot from CD…..). Ждём когда полностью загрузится диск и предложит выбор действий. Выбираем режим восстановления, кнопка R. Теперь система предложит выбрать какую ОС из найденных восстанавливать, нажимаем цифру и Enter (обычно 1). Теперь необходимо ввести пароль администратора, если его нет, то просто оставляем пустым и жмём Enter. Вот мы добрались до консоли восстановления. Вбиваем команду: FIXBOOT, Enter, вас попросят подтвердить, нажмите Y. Теперь вбиваем команду FIXMBR, Enter и опять подтверждаем нажатием Y. Всё теперь вбиваем EXIT и перезагружаемся. Можно грузиться с жёсткого диска. Всё.

Для Windows 7:загрузиться с установочного диска или флешки с windows 7 — восстановление системы — коммандная строка — bootsect /mbr All

Способ 4. Переустановка Windows

При переустановке Windows необходимо полностью удалить системный раздел, а потом создать его вновь. При этом пересоздастся и MBR.

Сегодня обнаружил тело вируса — файл full_porno.avi.exe (17920 кб)

![]()

Свежая разновидность вируса (белые буквы на чёрном фоне):

![]()

Ситуация с обнаружением данной разновидности антивирусами пока что очень печальна. Кому интнресно, тело вируса можно взять здесь (пароль к архиву — infected): ![]()

На прошедшей в Ванкувере конференции CanSecWest бывшие сотрудники The MITRE Corporation и сооснователи стартапа Legbacore продемонстрировали способ внедрения низкоуровневой троянской компоненты LightEater. Действуя на уровне UEFI/BIOS, этот буткит остаётся невидимым для антивирусов и выполняет свои функции даже в том случае, если пользователь загрузил защищённую ОС с флэшки или Live DVD.

Авторы доклада Кори Калленберг (Corey Kallenberg) и Ксено Кова (Xeno Kovah) ранее выступали на BlackHat и других конференциях, посвящённых информационной безопасности. Они описывали найденные уязвимости в реализации базовых компонентов прошивок, давали неутешительные прогнозы, но всё оставалось на своих местах. Работая в рамках некоммерческой организации MITRE, они были обязаны соблюдать политику неразглашения деталей и терпеливо ждать, пока производители выпустят исправления. Проблема заключалась в том, что никто и не собирался этого делать.

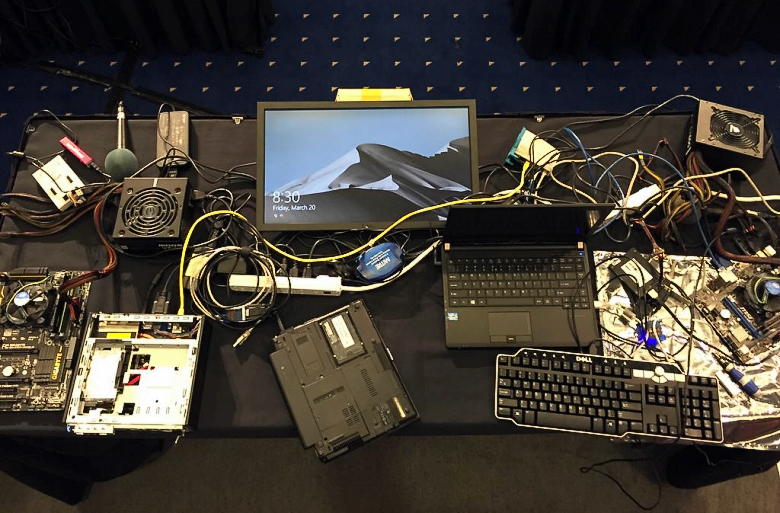

![]()

Для демонстрации фундаментальной уязвимости UEFI было использовано оборудование стоимостью около $2K (фото: Xeno Kovah).

Своё новое выступление они начали с того, что на этот раз готовы перейти от слов к делу.

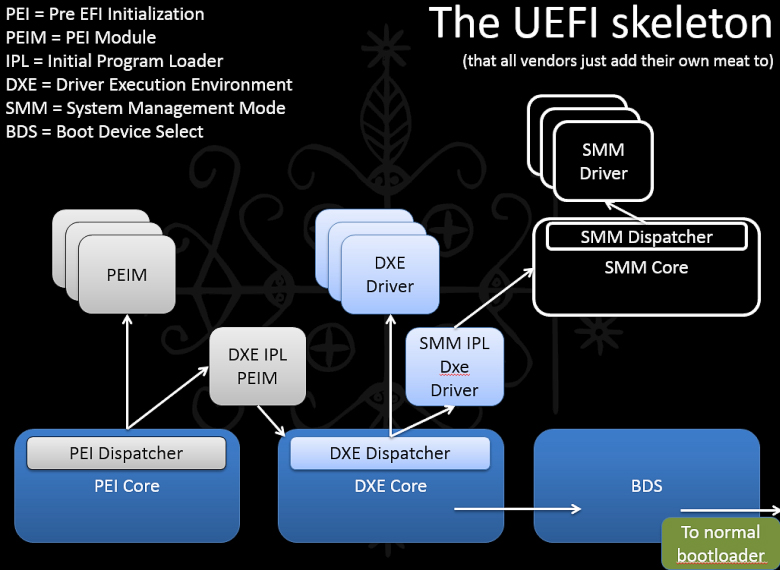

![]()

Структура UEFI (слайд из презентации).

UEFI (Universal Extensible Firmware Interface), это универсальный расширяемый интерфейс прошивки. Он служит мостом между операционной системой и управляющим микрокодом оборудования. Если не считать специализированные разработки для процессоров серии Itanium, то массово UEFI стал вытеснять упрощённую реализацию BIOS примерно с 2008 года.

В отличие от базовой реализации BIOS, микрокод UEFI менее специфичен для каждой материнки. Он всегда соответствует одной из версий открытого стандарта и построен по модульной архитектуре. Текущая версия стандарта UEFI 2.4B была принята ровно год назад. В ней содержится достаточное количество общих модулей, чтобы сделать их эффективной мишенью для универсальной атаки.

![]()

Фрагмент кода в SMM, доступный из ОС вопреки архитектурным ограничениям (слайд из презентации Corey Kallenberg и Xeno Kovah).

Конечно, производители по-прежнему могут вносить изменения в прошивки своих материнских плат, но большинство предпочитает использовать готовую эталонную структуру микрокода и ограничивается лишь программированием специфических для данной платы компонентов.

На это и обратил внимание Калленберг, ещё работая в MITRE. Свой стартап он называл в честь ключевого персонажа мифологии Вуду – Papa Legba, поскольку скрытое и не зависящее от ОС управление компьютерами выглядит как настоящая магия.

Из-за распространённости стандартных конфигураций UEFI вместе с коллегами ему удалось создать универсальный механизм заражения, не привязанный к конкретному производителю материнских плат. Внедрение трояна возможно как удалённо, так и в момент физического доступа (например, при прохождении таможенного досмотра или сервисного обслуживания). Вся процедура занимает менее двух минут и не требует от атакующего высокой квалификации.

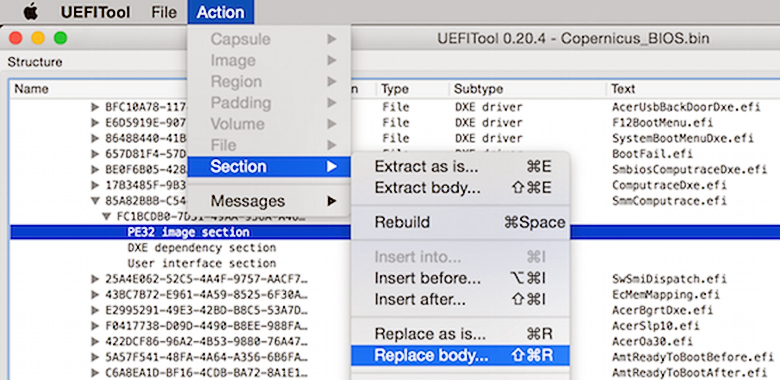

![]()

Использование утилиты Николая Шлея UEFITool для инфицирования ноутбука MSI (слайд из презентации).

В случае физического доступа надо подключить выводы программатора напрямую к контактам схемы BIOS. На одних ноутбуках для этого достаточно снять часть нижней крышки, а другие придётся разобрать почти полностью, отсоединив клавиатуру и дополнительные модули в попытках добраться до чипа. Однако сам процесс перепрошивки занимает меньше минуты.

Калленберг и Кова обращают внимание на то, что код буткита хранится в энергонезависимой памяти, поэтому он сохраняется при отключении питания. Один и тот же буткит может заразить разные материнские платы. Для этого либо не потребуется никаких модификаций кода, либо понадобится его минимальная адаптация, которую можно выполнить в автоматическом режиме на основе простого поиска совпадающих паттернов. Внедрённый троян остаётся скрытым для всех доступных пользователям методов обнаружения.

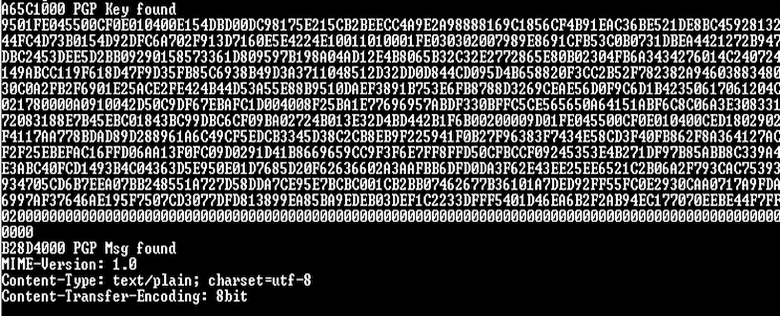

![]()

Перехват PGP-ключа в защищённой ОС Tails с помощью Light Eater (слайд презентации).

Преимущество работы троянской компоненты в режиме системного управления (SMM) заключаются в том, что прерывания (SMI) не могут блокироваться операционной системой. Код программ, работающих в SMM, также не виден для ОС и приложений, поскольку помещается в защищённую область памяти SMRAM (чаще всего – в её верхний сегмент (TSEG, Top Segment). Поэтому для анализа программ в SMM потребуется использовать либо дополнительное оборудование, либо продвинутые методы обратной разработки.

![]()

За четыре недели два парня нашли множество малых уязвимостей в прошивках BIOS разных производителей и одну фундаментальную дыру в реализации SMM (слайд презентации).

Конечно, это сарказм в духе конференции, призванный привлечь внимание производителей. Сейчас Legbacore работает вместе с Intel над созданием первого коммерчески доступного механизма изоляции кода в SMM через расширенные инструкции виртуализации.

Эксперты в области информационной безопасности, обследуя предприятие Sednit, выявили первый экземпляр руткита, нацеленного на Windows Unified Extensible Firmware Interface.

Поражение UEFI означает, что зловред может выживать во флэш-памяти материнской платы, оставаясь неуязвимым и скрытым при переустановке ОС. При этом впервые выявлен активно действующий зловред такого типа, хотя возможность его существования предполагалась ещё на этапе разработки концепции UEFI.

Руткит ![]()

Руткит получил имя LoJax. Он является модифицированной версией утилиты LoJack от Absolute Software. Эта утилита, внедряясь в UEFI, предназначена для поиска украденных ноутбуков и позволяет тайно отследить местоположение устройства. В рутките применяется код утилиты образца 2009 года, который имел ошибки, позволившие Sednit получать доступ к загрузке ПО восстановления, для чего потребовалось изменить единственный байт.

Комментарии

![]()

Krio Wertuk 22 марта 2019 года, 20:22

'В рутките применяется код утилиты образца 2009 года'.Не уж-то компании производители упустили сей факт ась?

![]()

Nikolay Sibilev 19 марта 2019 года, 22:15

Ага, останется. Ды щаз! А скачать родную прошиву БИОС с сайта производителя, прошить и запретить перезапись значит не судьба?

![]()

Sasha Filaret 11 февраля 2019 года, 12:24

Этот руткит появился ещё в 2009 году. А почему только сейчас его заметили, странно. Была такая программка для пожизненной активации WINDOWS 7 через BIOS, многие тогда купились на эту дрянь. И я тоже. Так и жил, что раз в три месяца переустанавливал ОС и перепрошивал BIOS. А всё без толку. Глючили по очереди жесткие диски, повреждались файлы, которые ещё вчера были доступными, а сегодня почему-то запрашивали уровень администратора. Любителям активаторов посвящается. Пришлось идти к нормальным мастерам и перепаивать микросхему. Ад закончился. Двойной BIOS от Gigabyte ещё как-то справлялся с таким вирусом, а прочие заражались на раз. Симптомы "болезни" - пропадает доступ в интернет, комп начинает жить своей жизнью, меняется время, закрывается доступ к файлам, шифруется жесткий диск и т.д. Программа перепрошивки BIOS начинает работу с начала, потом прерывается, делает пропуск и продолжает прошивку с середины (это видно по работе).

![]()

Maxim Masov 12 февраля 2019 года, 07:58

Ахахах Активировать винду из под биос ? Ахахах Ну смешно вить а ? Ахахах ну просто смешно, кто купился еще смешнее ))) Биос и Uefi это не много разные программульки скажем так. Отвечают за одно и тоже а вот сделаны технически по разному и тот руткит о котором Вы говорите не мог работать на Uefi. Пере прошивать надо программатором а не программулиной скачанной с вирусного сайта и еще самим файлом биоса тоже в который встроен вирус ))))) Вы пытаетесь на зараженной машине пере прошить биос где лежит сам вирус Ахахахах

![]()

Sasha Filaret 16 февраля 2019 года, 21:20

Не лопни от смеха

![]()

Igor Darabarov 5 февраля 2019 года, 10:03

Кирил, речь о том что на компьютере по сути создаётся нестиранмвй диск, на котором можно хранить информацию о вашем компьютере, списки пароли, небольшие файлы, вирусы - которые сновой силой заработают после переустановки операционнки. А Биос можно перепрошить так что из компьютера сделать монстра.

![]()

Kirill Moskalenko 25 января 2019 года, 13:12

А что так коротко? Описали-бы, как он работает, возможно ли с ним бороться и его побочку (какие проблемы с компьютером он создает). А то просто рассказали, что он может перепрошить уефи отдаленно, ну и что? Что в этом такого плохого? Какие проблемы это вызовет?

![]()

Vasily Ryabov 8 февраля 2019 года, 18:51

ну раньше всегда был способ побороть ЛЮБЫЕ-ВСЕ вирусы на компе —- форматнуть или вообще поменять Винчестеры . Отныне - это уже не защитит - вирус останется в материнской плате.

![]()

Maxim Masov 12 февраля 2019 года, 08:03

Василий, Не надо лезть туда куда не понимаете. Биос пере прошить и все в норму придет. Уж не такая и трагедия и если сравнивать с шифровальщиками так это детский лепет.

![]()

Mikhail Berezin 20 марта 2019 года, 17:41

Максим, вот только для выявления вируса нужно вызывать специалистов. А у нас даже на предприятиях пиратское ПО

![]()

Alexander Melikhov 2 апреля 2019 года, 07:36

Михаил, Штрафы огромные для предприятий с пиратскими программами

![]()

Misha Obrezkov 21 января 2019 года, 22:19

А можно по подробнее. Ибо довольно-таки интересный конспект. (Не поймите неправильно)

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|