Что такое макрос вирусы

Вирусы семейства Macro

Вирусы семейства Macro используют возможности макроязыков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.).

Для существования вирусов в конкретной системе необходимо наличие встроенного в нее макро-языка с возможностями привязки программы на макроязыке к конкретному файлу, копирования макропрограмм из одного файла в другой, получения макропрограммой управления без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют редакторы Microsoft Word и AmiPro, а также электронная таблица Excel. Эти системы содержат в себе макроязыки (Word - Word Basic, Excel - Visual Basic), при этом макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (Word, Excel), макроязык позволяет копировать файлы (AmiPro) или перемещать макропрограммы в служебные файлы системы (Word, Excel), при работе с файлом при определенных условиях (открытие, закрытие и т.д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (Word, Excel).

Итак, на сегодняшний день известны три системы, для которых существуют вирусы - Microsoft Word, Excel и AmiPro. В них вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом происходит обращение. По аналогии с MS-DOS можно сказать, что макровирусы являются резидентными - они активны не только в момент открытия/закрытия файла, но и до тех пор, пока активен сам редактор (система).

Вирусы для Microsoft Office'97

Состоит из единственного макроса Frenzy, содержащего автофункцию AutoOpen. Заражает систему при открытии зараженного файла. После чего записывается в документы при их открытии. В зависимости от системной даты и системного случайного счетчика выводит текст

Word97.Frenzy by Pyro [VBB]

Довольно примитивный макровирус для Office 97. Содержит единственный макрос AutoOpen. Заражает систему при открытии инфицированного файла, в документы также записывается при их открытии. Содержит закомментированный текст

Состоит из единственного макроса NightShade, содержащего автофункцию AutoClose, и заражает систему и документы при закрытии файлов. Выключает встроенную защиту от вирусов и разрешает запуск автофункций. В зависимости от текущей даты и системного случайного счетчика выводит текст

Word97.NightShade by Pyro [VBB]

По 13-м субботам устанавливает в документах пароль NightShade.

Вирусы для Microsoft Excel

Заражает электронные таблицы Excel (файлы XLS). Содержит два макроса: Auto_Open и Check_Files. При открытии зараженного файла Excel автоматически выполняет макрос Auto_Open. В вирусе этот макрос содержит всего одну команду, которая определяет макрос Check_Files как выполняемый при активизации любой таблицы (Sheet). Таким образом вирус перехватывает процедуру открытия таблиц и при активировании таблицы зараженный Excel вызывает макрос Check_Files, то есть код вируса.

Получив управление, макрос Check_Files ищет файл PERSONAL.XLS в каталоге запуска Excel (Startup Directory) и проверяет количество модулей в текущем Workbook. Если активным является Workbook с вирусом и файл PERSONAL.XLS не существует (первое заражение), то вирус с помощью команды SaveAs создает в каталоге запуска Excel файл с этим именем. В результате в него записывается код вируса из текущего файла. При очередной загрузке Excel загружает все XLS-файлы из каталога запуска, зараженный файл PERSONAL.XLS также загружается в память, вирус опять получает управление и при открытии таблиц снова будет вызываться макрос Check_Files из PERSONAL.XLS.

Если же количество модулей в текущем Workbook равно 0 (зараженный Workbook не является активным) и файл PERSONAL.XLS уже существует, то вирус переписывает свой код в активный Workbook. После этого активный Workbook становится зараженным.

Проверить систему на наличие вируса несложно. Если вирус уже проник в компьютер, то в каталоге Excel должен присутствовать файл PERSONAL.XLS, в котором видна строка laroux (маленькими буквами). Эта же строка присутствует и в других зараженных файлах.

Макровирус, заражающий файлы Excel. Содержит один модуль (макрос) с именем Legend. Этот модуль включает две процедуры - Auto_Open и INFECT. Auto_Open является процедурой Excel, автоматически вызываемой при открытии файла. При запуске Auto_Open устанавливает вторую процедуру вируса (Infect), как обработчик события SheetActivate, то есть при открытии любой таблицы Excel будет вызывать процедуру Infect.

При вызове процедура Infect заражает либо файл PERSONAL.XLS (когда открыт зараженный файл), либо текущий файл (если он еще не заражен). После заражения вирус удаляет из меню пункт Tools/Macro. Если UserName = "Pyro" и OrganizationName = "VBB", вирус немедленно прекращает работу и не заражает файлов. В зависимости от текущего дня и системного случайного счетчика вирус выводит MessageBox:

You've Been Infected By Legend!

Макровирус, поражающий файлы Excel. Включает два модуля (макроса): COP и ROBO. Модуль ROBO содержит автоматически вызываемую процедуру Auto_Open, которая при открытии зараженного документа записывает код вируса в файл PERSONAL.XLS и устанавливает на код вируса адрес обработчика активизации таблиц (SheetActivate). Затем вирус заражает файлы при открытии таблиц.

1-го марта вирус вставляет в текущую таблицу текст:

ROBOCOP Nightmare Joker [SLAM]

Заражает таблицы Excel. Содержит один модуль (макрос), имя которого состоит из 11 пробелов и поэтому не видно в списке макросов в меню Tools/Macros. Модуль содержит четыре макрофункции: Auto_Open, Auto_Range, Current_Open, Auto_ Close. Все функции вируса в качестве результата возвращают Null.

При открытии зараженного файла срабатывает макрофункция Auto_Open, которая "переименовывает" Excel - в титульной строке вместо надписи Microsoft Excel появляется Microsofa Excel. Если в каталоге Startup Path отсутствует файл BOOK.XLT (система еще не заражена), то на экран выводится сообщение:

Microsoft Excel has detected a corrupted add-in file.Click OK to repair this file.

Независимо от ответа пользователя в каталоге Startup Path создается файл BOOK.XLT, содержащий код вируса. После заражения выводится сообщение

File successfully repaired!

При загрузке Excel автоматически загружает XLT-файлы из Startup Path и, соответственно, активизирует вирус. Вирус назначает на функцию OnSheetActivate свою функцию Auto_Range и при каждой активации таблицы проверяет активный файл на зараженность и, если файл не заражен, заражает его.

Вирус не дает выгрузить себя из Excel - при закрытии каждого файла назначает на функцию OnWindow ту же функцию Auto_Range, то есть повторно активизируется при открытии нового файла.

Состоит из одного модуля (макроса) с именем Exec. Этот модуль содержит три подпрограммы: Auto_Open, DipDing, PayLoad и функцию SheetExists. Подпрограмма Auto_Open автоматически вызывается при открытии зараженного файла - вирус при этом заражает PERSONAL.XLS. В случае любой ошибки вирус записывается во все открытые файлы (книги). Перед возвратом управления Auto_Open устанавливает подпрограмму DipDing на таймер Excel. Эта подпрограмма вызывается начиная с 16:00 и заражает открытые файлы.

Вирус записывает строку Yohimbe в заголовок таблицы. Он также устанавливает таймер на подпрограмму PayLoad - она вызывается в 16:45 и вставляет в текущую таблицу картинку и текст

Сегодня в сети витают тысячи вредоносных программ. Конечно, помнить каждую из них "в лицо" - невозможная, да и ненужная задача. Однако о некоторых все же стоит знать побольше по причине их опасности и широкой распространенности. В данном материале мы разберем, что это - макровирусы. А также почему важно адекватно оценивать их угрозу.

Макровирусы - это.

Первая половина названия вредоносного элемента произошла от слова "макрос". Это интегрированная составляющая документа MS Word или Excel, написанная на языке VBA. Макрос обладает довольно широкими возможностями: может отформатировать винчестер, удалить файлы, скопировать из хранящейся на ПК информации конфиденциальные данные и отправить их через электронный почтовый ящик. Отсюда выходит большая опасность поражения такого элемента.

Макровирус - это программа, написанная на макроязыке для дальнейшего встраивания в ряд систем обработки информации: графические и текстовые программы и редакторы, софт по работе с таблицами и т. д. Размножение вредоносных элементов происходит за счет возможностей макроязыков. Поэтому они довольно легко переносятся из документа в документ, от одного компьютера к другому. Какие файлы заражают макровирусы чаще всего? В основном это документы Word, Excel.

Как происходит распространение?

Заражение ПК случается довольно просто. Вам достаточно открыть или закрыть пораженный макровирусом файл на компьютере. Вредоносные элементы при этом перехватывают стандартные функции документа. А далее они начинают заражать все подобные файлы, к которым вы обращаетесь на своем устройстве.

Макровирусы - это еще и резидентные вредоносные элементы. То есть они активны не только в момент открытия/закрытия документа, но и на протяжении всей работы текстовой, графической или табличной программы! А некоторые из них способны даже оставаться в оперативной памяти компьютера вплоть до его выключения.

Надо отметить и чрезвычайную легкость их создания: злоумышленнику достаточно открыть "Ворд", зайти в "Сервис", после чего в "Макросы". Далее он выбирает редактор Visual Basic, где уже может писать вредоносную программу на языке VBA.

Принцип работы вируса

При реализации той или иной команды Word ищет и выполняет соответствующие макросы:

- Сохранение документа - FileSave.

- Вывод на печать - FilePrint.

- Открытие текстового файла - AutoOpen.

- Закрытие документа - AutoClose.

- Запуск самой программы - AutoExec.

- Создание нового файла - AutoNew и проч.

Подобные макросы, но с иными названиями используются и приложением Excel.

Чтобы поразить вордовский файл, вредоносная программа пользуется одним из данных приемов:

- Макровирус уже содержит в себе автомакрос.

- Поражение системы начинается, когда вы ставите на выполнение задачу, предусмотренную разработчиком вируса.

- Происходит переопределение одного из стандартных макросов. Обычно последний ассоциирован с каким-то пунктом меню "Ворда".

- Нажимая на определенную клавишу или их комбинацию, вы, сами того не ведая, запускаете в действие вредоносный автомакрос. А он уже начинает свою "работу".

Макровирусы заражают файлы таковым образом:

- Вы открываете пораженный текстовый документ.

- Происходит копирование кода вируса в глобальные макросы документа.

- Последние, уже зараженные, при закрытии файла автоматически записываются в dot-документ (шаблон под названием Normal.dot).

- Далее дело за переопределением вирусом стандартных макросов. Это помогает ему перехватывать команды работы с электронными документами.

- Когда данные макросы вызываются вами, заражается файл, над которым вы работаете.

Теперь определимся, как установить наличие на компьютере этих вредоносных элементов.

Обнаружение макровирусов

Файловые вирусы в текстах и таблицах возможно определить следующим образом:

- Не получается записать документ на иной диск или каталог через "Сохранить как. "

- Невозможность сохранения файла в другом формате (проверяется через команду "Сохранить как. ").

- Не выходит сохранить в файле внесенные вами изменения.

- Вкладка "Уровень безопасности" становится недоступной. Найти ее можно по пути: "Сервис" - "Макрос" - "Безопасность".

- При работе с документом может появляться системное сообщение, свидетельствующее об ошибке.

- Файл по-иному странно себя "ведет".

- Если вы вызовите щелчком правой клавиши мышки контекстное меню подозреваемого документа и нажмете на "Свойства", то в разделах вкладки "Сводка" разработчиком вредоносной программы будет указана рандомная информация или же просто набор символов.

Устранение проблемы

Любую беду проще всего, конечно, предотвратить. В данном случае на вашем компьютере должен стоять современный антивирус с постоянно обновляющейся базой угроз. Многие такие программы имеют монитор, загруженный в оперативную память. Он определяет зараженные файлы уже на попытке их открытия. Антивирус старается прежде всего вылечить такой документ, при неуспешности (что случается очень редко) блокирует доступ к нему.

Если же вы обнаружили угрозу на незащищенном компьютере, то необходимо скачать антивирус или соответствующую утилиту, которая обнаружит, обезвредит или удалит зараженный файл. Важно также проявлять бдительность и самим: не открывать документы из неизвестных вам источников или же, в крайнем случае, перед этим сканировать их на наличие вредоносных элементов.

Макровирусы - угроза, распространяющаяся через текстовые и табличные файлы. Ее сегодня легко обнаружить и устранить, что при этом не умаляет опасности и вреда, приносимых этой вредоносной программой.

Макровирусы это инфекция, отравляющая жизнь любому пользователю. Будь ты хоть трижды системным программистом, она все равно имеет неплохие шансы на борьбу с тобой. Многие просто недооценивают эту категорию вирусов и зря, они не так безобидны, как кажется. По живучести их можно сравнить с крысами и тараканами - ко всему приспосабливаются и очень редко дохнут. Пришло время разобраться с макрозаразой раз и навсегда.

В начале четкое определение: макровирус - вирус, способный размножаться и храниться сам по себе (без вмешательства юзверя), использующий макро-язык. Из определения следует, что макровирусы могут жить не только в документах Word'а, а в ЛЮБОМ офисном документе, в котором реализованы такие функции макро-языка, как копирование макросов и их сохранение. Вот почти полный список приложений, подверженных угрозе макрозаразы: Word (любой), Excel, AmiPro (это такой текстовый редактор), MS Visio, PowerPoint, MS Access и 1С. Как видишь число таких прог достаточно велико, а в Интернете часто можно встретить статьи, дающие определение макровирусам так:

"вирусы, заражающие файлы-документы в формате

WinWord". Недотепы какие-то писали!

Теперь давай поговорим о структуре макровируса под Word (как наиболее актуального). Итак. Существует такое понятие, как стандартные макросы. К ним относятся: AutoOpen, AutoClose, AutoExec, AutoExit, AutoNew. Приставка auto- означает, что действие совершается автоматически, без вмешательства пользователя (хотя это и зависит от установленного уровня безопасности, но об этом мы поговорим далее). То есть, добавив инфекцию в макрос с таким именем, можно его "оживить". Также для каждого стандартного действия существует свой стандартный макрос. Например, для печати FilePrint, для сохранения FileSave, для сохранения в другом формате или с другим именем FileSaveAs. И эти макросы могут быть инфицированы.

Конечная цель любого макрозасранца - поиметь normal.dot (в нем хранятся все настройки шаблонов). Тогда все открываемые файлы будут заражены и твоим текстам придет каюк.

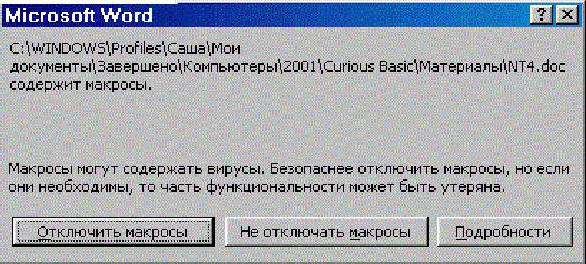

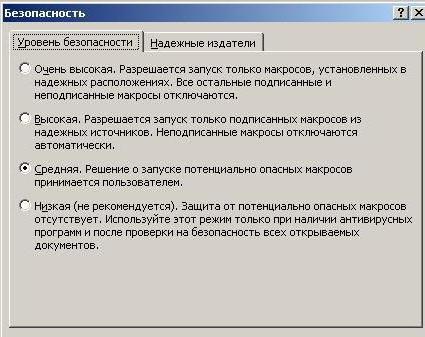

Word предоставляет несколько уровней безопасности: высокий, средний и низкий. Также он содержит встроенный механизм защиты от макроинфекции. Это по замыслу разработчиков должно действовать на макровирусы, как серебро на нечисть. Оно-то, может быть, и действует, если бы не одно "но". Именно из-за него я и не буду углубляться в различия между уровнями безопасности и во внутренние настройки Word'а. А смысл в том, что ВСЕ внутренние параметры security можно запросто МЕНЯТЬ через реестр. Благо макро-языки позволяют это

делать. Конкретный пути (где что искать) я прописывать не буду, дабы не соблазнять твои шаловливые ручки. Особо одаренные могут связаться со мной по мылу - сообщу, но "только с целью ознакомления с данной уязвимости программного обеспечения, для их ликвидации" 🙂

Если подвести черту, то структура макровируса имеет следующий вид:

1. Переопределяем какой-либо стандартный или автоматический полезный макрос так, чтобы он отключал защиту и исправлял уровень безопасности.

2. Добавляем туда заразу.

3. Проверяем, чтобы этот макрос был востребован, а зараза размножалась и обязательно прописывалась в Normal.dot

Все достаточно просто - именно из-за этого так много различных вариаций макротварей.

Убью голыми руками!

Существует несколько народных способов уничтожения макрогадов в уже зараженных Word-документах. Вот они почти все:

1. Создаешь свой собственный макрос с таким кодом:

Sub Main

DisableAutoMacros

End Sub

Сохраняешь это чудо под именем AutoExec и таким образом становишься неуязвим для автомакросов.

2. Манипулируешь с уровнями защиты - тогда Word при исполнении макросов будет спрашивать разрешения.

3. Не использовать формат doc. Ведь все можно поместить и в RTF - те же шрифты, оформление, таблицы, графику. А RTF не содержит макросов по определению. Все было бы идеально, но есть минус: при сохранении инфы в rtf-формате все рисунки автоконвертируются в bmp-формат. Этот графический формат весит столько, что врагу не пожелаешь. В результате, даже после архивации, проигрыш в размерах получившегося файла может привести к тому, что он просто не поместится на дискету (зависит, конечно, от количества картинок). Правда, если графики нет, то rtf - идеален.

Пора набраться смелости и убить макротварей раз и навсегда. Задача не так сложна для исполнения: нужен неинфицированный комп и последний дистрибутив Антивируса Касперского. Несколько лет назад Лаборатория Касперского разработала модуль под названием Office Guard. О нем то мы и поговорим.

Обычно Office Guard не входит в состав пиратских дистрибутивов, однако при известной сноровке и его можно выискать. Что же это за штука? Вот что говорят о нем создатели:

"Office Guard представляет собой принципиально новую технологию для защиты от макровирусов и макротроянцев. В Office Guard, который рассчитан на опытных пользователей, реализован революционный подход к обеспечению антивирусной безопасности, базирующийся на принципах поведенческого блокиратора. В отличие от применяемых "классических" схем защиты против вирусов, построенных на базе обычного контекстного поиска, Office Guard решает проблему комплексно, исключая саму возможность функционирования на защищенном компьютере макровирусов. Office Guard различает макровирусы не по внешним признакам (наличие той или иной последовательности символов), а по их поведению, которое определяется возможностями языка программирования VBA (Visual Basic for

Application)."

Самая классная фича заключается в том, что его не надо обновлять! Однако его использование таит в себе немало подводных камней:

1. Устанавливать его следует на неинфицированную машину.

2. Если у тебя стоял Word, потом ты установил Office Guard, а потом установил Excel, то под защитой окажется только Word. Выводы делай сам.

3. Office Guard ловит вирусы, но НЕ ЛЕЧИТ.

Чтобы решить последнюю проблему, как раз и нужен антивирусный сканер. Таким образом, AVP-сканер + Office Guard дают полную безопасность от макровирусов. Если же ты хочешь лечить документы, то время от времени придется скачивать обновление для

AVP.

Однако будем справедливы - нельзя перетягивать одеяло в сторону Лаборатории Касперского, а то пойдут разговоры типа:

"И сколько тебе заплатили за раскрутку продукта?"

Любой обновленный антивирус дает хорошую, почти 100%,

защиту от макрогадов. Просто каждый из них использует разные технологии для этого. Например, DrWeb использует поиск по сигнатурам и эвристический анализатор,

о чем мы и поговорили с его создателями:

В комплект вашего антивируса не входит отдельный модуль для борьбы с макровирусами. Почему? Вы считаете, что резидентный монитор гарантирует безопасность от макровирусов?

Средства обнаружения и борьбы с макровирусами являются неотъемлемой частью ядра DrWeb. А поскольку ядро используется, как сканером, так и монитором, то все макровирусы обнаруживаются и лечатся одинаково хорошо и в том, и в другом случае.

В состав АВП входит отдельный модуль против макровирусов в MS Office. Разработчики утверждают, что в основе этого модуля лежит поведенческий блокиратор, анализирующий действия программы-пациента. В результате этот продукт дает 100% гарантию от макровирусов до того момента, пока не выйдет новая версия VBA. Т.е. макровирус ищется не по сигнатурам. Плюсом такого

подхода является то, что установив такой модуль единожды - его не нужно обновлять. Теперь вопросы: ДрВеб ищет макровирусы по сигнатурам?

DrWeb ищет макровирусы и по сигнатурам и при помощи встроенного

оригинального мощного эвристического анализатора. Механизм поиска и анализа макросов

реализован на нескольких уровнях: сканируется и бинарный код макросов,

их откомпилированный и исходный текст. Это позволяет обнаруживать известные вирусы,

их модификации, а также неизвестные макро-вирусы. Таким образом,

становится возможным не только не зависеть от версии установленного

пакета MS Office (возможность перехвата выполняемых макросов появилась

только в Office 2000 и отсутствовала в предыдущих версиях), но и вообще от

наличия MS Office на компьютере, на котором производится сканирование

файлов -- например, на корпоративном интернет-шлюзе.

Кроме того, при помощи построенного на тех же принципах эвристического

анализатора, DrWeb способен обнаруживать и неизвестные троянцы,

бэкдоры, интернетовские вирусы-черви, irc, пакетные (bat) и скрипт

(vbs/vbe) вирусы.

Ваше личное мнение: может ли модуль из состава АВП дать 100% безопасность от макроинфекции?

Текущая ситуация такова что, чтобы эффективно бороться с вирусами, любой современный

антивирусный продукт необходимо своевременно обновлять. К сожалению,

создание "абсолютного" антивируса невозможно.

На вопросы отвечали

Сергей Юрьевич Попов

Андрей Владимирович Башаримов

Зловредные макросы вновь на повестке дня. Киберпреступники просто обожают сотрудников отдела кадров, ведь по долгу службы им приходится открывать много файлов из неизвестных источников, и эти файлы нередко содержат что-нибудь вредоносное. А знаете, кто находится в сходном положении? Мы с вами. В Интернете мы общаемся со множеством людей, и некоторые из них предлагают нам открывать файлы непонятного происхождения.

Через фишинговые сайты

Недавно исследователи натолкнулись на рекламную кампанию, в рамках которой злоумышленники пытались заразить пользователей, зарегистрированных на некоторых интернет-ресурсах, и предлагала некую работу, с подробностями которой можно было ознакомиться во вложенном файле. Это был обычный документ Word, а не исполняемый .exe-файл, что и притупило бдительность некоторых жертв. Ведь что может быть не так с обычным документом Microsoft Office?

А может быть вот что: в офисных документах могут содержаться макровирусы — зловреды, скрывающиеся в макросах. Макровирусы, как следует из их названия, предназначены для добавления вредоносного кода к макросам электронных документов. Подавляющее большинство макровирусов написаны для файлов Microsoft Office (Word, Excel, Access, PowerPoint и Project) как для Windows, так и для macOS.

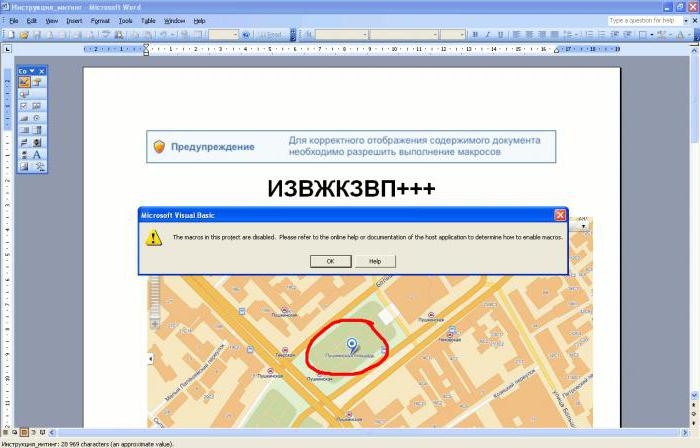

Если открыть такой документ, он потребует разрешение на выполнение макроса, которое некоторые пользователи ему благополучно выдают. После этого программа устанавливает на устройство жертвы клавиатурный шпион (кейлоггер) или троян удаленного доступа.

Когда ваш компьютер заражен подобным зловредом, преступники могут видеть любой текст, который вы набираете, включая логины и пароли. То есть, по сути, могут красть ваши учетные записи и деньги.

Через фишинговые письма

Часто хакеры используют следующую технику – отправляют жертве фишинговое письмо с прикрепленным документом, содержащим макрос с вредоносным кодом.

Если жертва пытается открыть документ, появляется диалоговое окно с уведомлением о необходимости активировать макросы, чтобы просмотреть его содержимое. Когда макросы включены, выполняется загрузка дополнительного ПО с подконтрольного злоумышленникам сайта.

Специалисты обнаружили вредоносный документ Word, содержавший макрос со скриптом на Python. На начальном этапе макрос определяет, какая операционная система (Windows или macOS) установлена на компьютере, а затем загружает соответствующие версии вредоносного скрипта.

Несколько советов по безопасности

- Если кто-то просит вас установить дополнительно те или иные программы — не делайте этого если не уверены в том, что они не дадут заказчику доступ к вашему компьютеру. В исключительных случаях, скачивайте эти программы из официальных источников.

- Не открывайте файлы с расширением.exe или другие исполняемые файлы — они могут быть вредоносными. Если же вам совершенно необходимо запустить такой файл, сначала проверьте его антивирусом на компьютере или при помощи онлайн-сервисов вроде Kaspersky VirusDesk или VirusTotal.

- Не включайте макросы в документах Microsoft Word, таблицах Excel, презентациях PowerPoint и так далее. По сути, макросы — это те же исполняемые файлы, только спрятанные в документах, и кибермошенники просто обожают рассылать с виду безобидные файлы, приправленные вредоносным кодом.

- Не поддавайтесь на фишинг. Злоумышленники нередко хотят заполучить доступ к вашим учетным записям на различных порталах, чтобы добраться до ваших денег. Вдобавок, имея возможность войти в ваш аккаунт, преступники могут испортить вашу репутацию, в создание которой вы вложили немало усилий. Поэтому остерегайтесь сайтов с опечатками в URL-адресах и писем с призывами повторно залогиниться или отправить свои учетные данные кому бы то ни было.

- Никому не пересылайте фотографии своих банковских карт для подтверждения вашего платежа в случае оплаты товаров и услуг через Интернет. Также никогда не называйте дату истечения срока действия карты или код CVC/CVV (три цифры на обратной стороне карты). Для этого вполне достаточно вашего имени и номера карточки.

- Установите надежное защитное антивирусное решение, которое обезопасит вас от вредоносных программ, фишинга, спама и других киберугроз.

Конспект подготовлен по материалам

1. Е. Касперский. Компьютерные вирусы // www . viruslist . com / viruslistbooks . html

2. Большая вирусная энциклопедия // www . viruslist . com / viruslist . html

Макровирусы

Макровирусы используют возможности макроязыков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). Для существования вирусов в конкретной системе необходимо наличие встроенного в систему макроязыка со следующими возможностями:

1) привязка программы на макроязыке к конкретному файлу;

2) копирование макропрограмм (далее макросов) из одного файла в другой;

3) возможность получения управления макросом без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют редакторы Microsoft Word и AmiPro, а также редактор электронных таблиц Excel. Эти системы содержат в себе макроязыки (Word - Word Basic, Excel - Visual Basic).

Заметим, что макросы могут быть привязаны к конкретному файлу (AmiPro) или находится внутри файла (Word, Excel); макро-язык позволяет копировать файлы (AmiPro) или перемещать макро-программы в служебные файлы системы (Word, Excel); при работе с файлом при определенных условиях (открытие, закрытие и т.д.) вызываются макросы, которые либо определены специальным образом (AmiPro), либо имеют стандартные имена (Word, Excel).

Данная особенность макроязыков предназначена для автоматической обработки данных в больших организациях или в глобальных сетях и позволяет организовать так называемый "автоматизированный документооборот". С другой стороны, возможности макро-языков таких систем позволяют вирусу переносить свой код в другие файлы, и таким образом заражать их.

Таким образом, на сегодняшний день известны три системы, для которых существуют вирусы - Microsoft Word, Excel и AmiPro. В этих системах вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение.

Макровирусы активны не только в момент открытия/закрытия файла, но до тех пор, пока активен сам редактор.

При работе с документом Word (так же как и Excel) выполняет различные действия - открывает документ, сохраняет, печатает, закрывает и т.д. При этом Word ищет и выполняет соответствующие макросы - при сохранении файла вызывается макрос FileSave, при сохранении по команде File/SaveAs - FileSaveAs, при печати документов - FilePrint и т.д. если, конечно, таковые макросы определены. При открытии документа Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose.

Вирусы семейства Macro.Word содержат в себе как минимум один из автоматических макросов (AutoOpen, AutoClose, AutoExec, AutoExit, AutoNew) или один из стандартных макросов (FileOpen, FileClose, FileSaveAs и т.д.). Если документ заражен, то при открытии документа Word вызывает зараженный автоматический макрос AutoOpen (или AutoClose при закрытии документа) и, таким образом, запускает код вируса, если это не запрещено системной переменной DisableAutoMacros. Если же вирус содержит макросы со стандартными именами, то они получают управление при вызове соответствующего пункта меню (File/Open, File/Close, File/SaveAs).

Во всех известных вирусах семейства Macro.Word макросы AutoOpen/AutoClose и (или) макросы со стандартными именами содержат команды переноса макросов вируса в область глобальных (общих) макросов Word, т.е. при запуске Auto-макроса или при вызове соответствующей стандартной функции вирус заражает область глобальных макросов. При выходе из Word глобальные макросы (включая макросы вируса) автоматически записываются в DOT-файл глобальных макросов (обычно таким файлом является NORMAL.DOT). Таким образом, при следующем запуске Word’а вирус активизируется в тот момент, когда Word грузит глобальные макросы, т.е. сразу.

Затем вирус переопределяет один или несколько стандартных макросов (например, FileOpen, FileSave, FileSaveAs, FilePrint) и перехватывает таким образом команды работы с файлами. При вызове этих команд вирус заражает файл, к которому идет обращение. Для этого вирус конвертирует файл в формат Template (что делает невозможной дальнейшие изменения формата файла, т.е. конвертирование в какой-либо не -Template формат) и записывает в файл свои макросы, включая Auto-макрос.

Таким образом, если вирус перехватывает макрос FileSaveAs, то заражается каждый DOC-файл, сохраняемый через перехваченный вирусом макрос. Если перехвачен макрос FileOpen, то вирус записывается в файл при его считывании с диска.

Следует отметить, что Word позволяет шифровать присутствующие в документе макросы. Таким образом, некоторые Macro.Word-вирусы присутствуют в зараженных документах в зашифрованном виде.

Характерными проявлениями вирусов семейства M acro.Word являются следующие.

1. Невозможность конвертирования зараженного документа Word в другой формат.

2. Невозможность записи документа в другой каталог/на другой диск командой "Save As".

3. Зараженные файлы имеют формат Template. При заражении вирусы WinWord конвертируют файлы из формата Word Document в Template.

Существует несколько приемов и встроенных в Word/Excel функций, направленных на предотвращение запуска вируса. Наиболее действенной из них является защита от вирусов, встроенная в Word и Excel (начиная с версий 7.0a). Эта защита при открытии файла, содержащего любой макрос, сообщает о его присутствии и предлагает запретить этот макрос. В результате макрос не только не выполняется, но и не виден средствами Word/Excel.

Такая защита является достаточно надежной, однако абсолютно бесполезна, если пользователь работает с макросами (любыми): она не отличает макросы вируса от не-вируса и выводит предупреждающее сообщение при открытии практически любого файла. По этой причине защита в большинстве случаев оказывается отключенной, что дает возможность вирусу проникнуть в систему. К тому же включение защиты от вирусов в уже зараженной системе не во всех случаях помогает - некоторые вирусы, однажды получив управление, при каждом запуске отключают защиту от вирусов и таким образом полностью блокируют ее.

Частично защититься от вирусов Macro .Word можно при помощи системного макроса DisableAutoMacros, который запрещает автоматический запуск Auto-макросов при работе с файлами. Однако при этом не запрещается макрос AutoExec и не запрещается запуск макросов со стандартными именами. И поэтому DisableAutoMacros блокирует только те вирусы, которые для своего распространения используют один из авто-макросов.

Запуск Word с опцией /M (или с нажатой клавишей Shift) отключает только один макрос AutoExec и таким образом также не может служить надежной защитой от вируса.

Написаны на языке программирования Java и представляют из себя стандартные Java-программы. Заражают приложения Java (Java applications). Размножаются, если зараженный файл запустить как дисковую Java-программу (application) при помощи Java-машины.

Первый известный вирус, заражающий приложения Java, обнаружен в августе 1998 года.

Обычно эти вирусы не способны размножаться при запуске под известными броузерами (при стандартных настройках). Встроенные в броузеры системы защиты не позволяют вирусу получить доступ к файлам.

Java -вирус не в состоянии получить доступ к своему коду в системной памяти - в языке Java отсутствуют необходимые для этого функции. Поэтому перед тем, как перейти к поиску и заражению Java-апплетов, вирус определяет свой собственный файл (файл-носитель), разбирает его заголовок, внутренний формат и затем считывает из него свой код. Затем вирус ищет Java-файлы (файлы с расширением . class ), разбирает их внутренний формат, вставляет в файл собственную процедуру и внедряет команду ее вызова в основной класс заражаемого файла.

Иногда при размножении Java-вирус записывает в поражаемые Java-файлы только небольшую часть своего кода (так называемый "стартер"), а основной код вируса при этом хранится на удаленном Web-сервере.

Инфицированный Java-файл при инициализации устанавливает соединение с удаленным Web-сервером, считывает основную часть вируса и передает ей управление. Код в основной части вируса ищет файлы с расширением .class и заражает их. При заражении Java-файлов вирус разбирает их внутренний формат, записывает в файл код стартера вируса в виде подпрограммы и добавляет в код конструктора файла ее вызов. В качестве параметра передается имя файла с основным кодом вируса.

Скрипт-вирусы являются скрипт-программами на языке PHP. Они заражают файлы с расширением . php (иногда и . htm ). Записываются в начало или в конец файлов (иногда только ссылку на свой код).

Вирусы работоспособны только в системах с установленным PHP-нтерпретатором.

Первый известный вирус, заражающий скрипт-программы PHP, был обнаружен в октябре 2000 года.

Некоторые скрипт-вирусы используют интересный метод заражения: в заражаемый файл записывается не код вируса, а всего одна команда "include", которая подключает ("вставляет") код вируса в файл при его обработке.

При открытии зараженного файла скрипт-машина PHP обрабатывает команду "include", считывает код вируса из указанного файла и выполняет его.

Таким образом, код вируса присутствует в системе в единственном экземпляре, а все зараженные файлы всего лишь подключают его. Заметим, что при таком способе заражения вирус не в состоянии самостоятельно распространяться за пределы зараженного компьютера.

Вирусы, которые распространяются в компьютерной сети.

Они не изменяют файлы или секторы на дисках.

Вирус-червь проникает в память компьютера из компьютерной сети, вычисляет сетевые адреса других компьютеров и рассылает по этим адресам свои копии.

Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

Файловые черви (worms) при размножении копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены пользователем. Иногда эти вирусы дают своим копиям "специальные" имена, чтобы подтолкнуть пользователя на запуск своей копии - например, INSTALL.EXE или WINSTART.BAT.

Обратим внимание , что не следует путать файловые вирусы-черви с сетевыми червями. Первые используют только файловые функции какой-либо операционной системы, вторые же при своем размножении пользуются сетевыми протоколами.

Читайте также: