Что делает вирус twobee

Для того, чтобы украсть более 200 миллионов рублей, киберпреступникам не обязательно заражать банкоматы, системы банк-клиент или взламывать платежные системы. Иногда они пользуются более простыми, но оттого не менее действенными методами. Как оказалось, даже в 2016 году можно украсть денежный перевод, просто отредактировав текстовый файл при помощи троянской программы. И не один раз, а проделать этот трюк с целым рядом серьезных организаций.

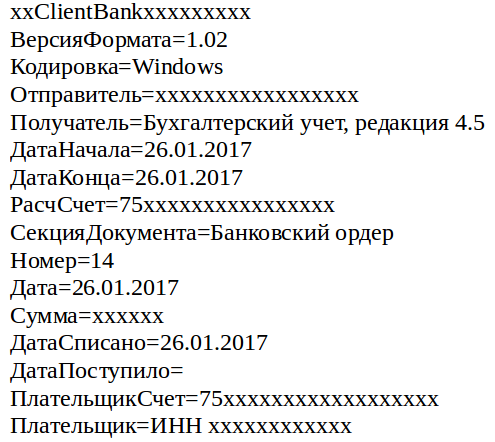

Целью атакующих были типовые текстовые файлы, используемые для обмена данными между бухгалтерскими и банковскими системами. По умолчанию для этих файлов заданы стандартные имена, что позволяет легко найти их. Информация о денежных переводах попадает в эти файлы перед тем, как деньги уйдут по указанным реквизитам, и здесь у атакующих появляется возможность изменить получателя платежа. Благо, текстовый формат выгрузки данных прост, не защищен и может быть изменен зловредом.

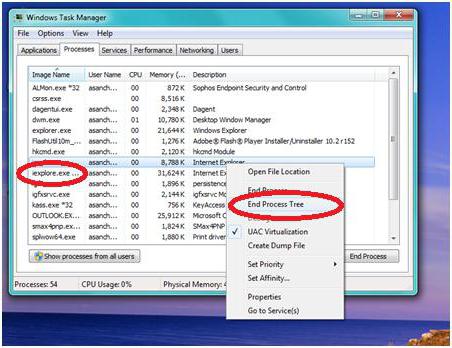

Основная троянская программа детектируется продуктами Лаборатории Касперского как Trojan-Banker.Win32.TwoBee.gen. Атака состоит из трех модулей, отвечающих, соответственно, за запуск троянца, подмену реквизитов в документах и удаление вредоносной программы.

Модуль подмены реквизитов

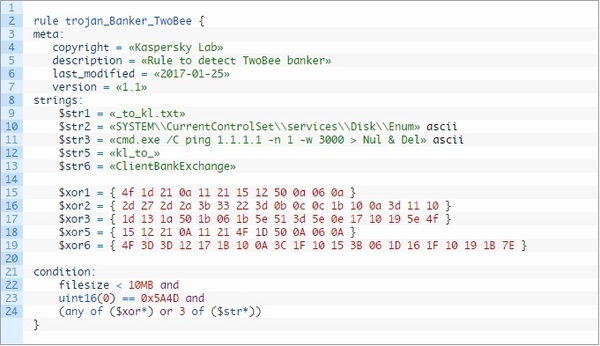

Число модулей, отвечающих непосредственно за подмену реквизитов исчисляется десятками, все известные нам приведены в Приложении 1. Типовые имена текстовых файлов для обмена данными между бухгалтерской системой и банк-клиентом закодированы XOR с константой. Этой же константой авторы пользуются и для других строк: ключей системного реестра, команд. Файлы с нужными именами модуль ищет на всех доступных локальных и сетевых дисках.

Часть кода, отвечающая за работу с файлом, содержащим данные платёжного поручения

Для удаления своих следов TwoBee пользуется небольшим модулем, который в кодировке base64 содержит следующую команду интерпретатора:

Вредоносная программа TwoBee устанавливается на компьютеры с помощью других программ, таких как BuhTrap. Также известны случаи установки данной программы через средства удаленного администрирования, например, LiteManager.

Жертвы TwoBee за последние три месяца по индустриям

Большинство жертв TwoBee находятся в Москве. Вслед за столицей России по числу заражений идут Екатеринбург и Краснодар

Техника подмены реквизитов в платежных поручениях, казалось бы, ушедшая в прошлое, снова на время нашла свою нишу в выгрузках из бухгалтерских систем в банк-клиент. Борьбе с такими зловредами очень помогло массовое появление в большинстве финансовых систем шифрования документов, после чего подменять их содержимое стало заметно сложнее. Вероятно, проще всего так же бороться и с TwoBee: защищенные выгрузки не позволят троянским программам так просто менять реквизиты получателя на реквизиты атакующих.

Приложение 1 – Индикаторы компрометации

Домены и IP-адреса

Большинство серверов управления TwoBee находятся в Румынии и Нидерландах.

Приложение 2 – Правило YARA

![]()

Давайте взломаем TwoBee а миллион поделим, Да?

Му IP (пора менять))

Что такое хэши модулей? Зачем они нужны?

Для проверки контрольных сумм на предмет заражения, вроде как.

В "Лаборатории Касперского" также подчеркнули, что этот вирус известен с 2015 года и присутствует на нескольких десятках сайтов в Рунете.

В свою очередь, представители оператора "Ростелеком" рассказали RNS, что интересы пользователей портала госуслуг, на котором ранее был обнаружен вирус, не были нарушены в результате этой атаки.

"Оперативно проведен комплекс мероприятий по устранению уязвимости. Интересы пользователей портала не нарушены, то есть потенциальная уязвимость не была реализована", - заявили в компании.

Сотрудники "Ростелекома" также подчеркнули, что в настоящее время осуществляется аудит сайта для упреждения подобных случаев в дальнейшем

Ага, накручивают посещаемость сайта "m3oxem1nip48"

![]()

Банковский троян Svpeng атакует российских пользователей Android Chrome

Первые случаи инфицирования были зафиксированы в августе нынешнего года. Как тогда обнаружили эксперты, при просмотре некоторых новостных сайтов, использующих AdSense для показа рекламы, на Android-устройство пользователя автоматически загружался банковский троян. Подобное поведение вызвало интерес у исследователей, поскольку обычно при загрузке приложений браузер уведомляет пользователя о потенциально опасных программах и позволяет выбирать, сохранить файл или нет.

По данным ЛК, за два месяца жертвами вредоноса стали примерно 318 тысяч пользователей из России и СНГ. При показе вредоносной рекламы на SD-карту устройства загружался APK-файл, содержащий новую версию Svpeng - Svpeng.q.

Перехватив трафик с атакуемого устройства, эксперты выяснили, что в ответ на HTTP-запрос с C&C-сервера злоумышленников загружается скрипт JavaScript, используемый для показа вредоносного рекламного сообщения. Данный скрипт содержит обфусцированный код, включающий APK-файл под видом зашифрованного массива байт. Помимо различных проверок, код проверяет язык, который использует устройство. Злоумышленники атакуют только гаджеты, использующие интерфейс на русском языке.

Вышеописанный метод работает только в версии Google Chrome для Android. Как пояснили исследователи, при скачивании .apk с использованием ссылки на внешний ресурс, браузер выдает предупреждение о загрузке потенциально опасного объекта и предлагает пользователю решить, сохранить или нет загружаемый файл. В Google Chrome для Android при разбиении .apk на фрагменты не осуществляется проверка типа сохраняемого объекта и браузер сохраняет файл, не предупреждая пользователя.

Эксперты ЛК проинформировали Google о проблеме. Компания уже подготовила устраняющий данную уязвимость патч, который будет включен в состав следующего обновления браузера.

Теорию нобелевского лауреата Монтанье подтвердил профессор Чумаков

два дня назад в 17:38, просмотров: 84088

Вспомним, о чем говорили Люк Монтанье и Жан-Франсуа Лемуан.

Нобелевский лауреат заявил, что коронавирус, ответственный за пандемию, был, скорее всего, искусственно создан в поисках вакцины против СПИДа, но случайно выпущен из китайской лаборатории в Ухане. По мнению Монтанье, это могло произойти в течение последней трети 2019 года.

Нобелевского лауреата, который когда-то преуспел в расшифровке генома ВИЧ, очень заинтересовал коронавирус, вызвавший пандемию. Он решил познакомиться с ним поближе, пригласив в помощники математика Жана-Клода Переза – специалиста в вычислительной биологии.

Природа сама рано или поздно убьет COVID-19, но можно ей помочь

По мнению ученого, даже если мы ничего не будем делать, в итоге все придет в норму. Но эта нормализация обернется многочисленными смертями "Мы можем ускорить процесс возвращения к норме, используя принцип РНК-интерференции, уничтожая последовательность РНК этого вируса, даже если человек уже заражен", - сказал Монтанье.

Высказать свое мнение по поводу выступления Люка Монтанье, мы попросили профессора, члена-корреспондента РАН, главного научного сотрудника Института молекулярной биологии им. В.А. Энгельгардта РАН, сотрудника ФНЦ исследований и разработки иммунобиологических препаратов им. М. П. Чумакова. Петра Чумакова.

– В Китае ученые Уханьской лаборатории на протяжении более 10 лет активно занимались разработкой различных вариантов коронавируса. Причем они это делали, якобы не с целью создания болезнетворных вариантов, а для изучения их патогенности. Они делали совершенно безумные, на мой взгляд, вещи: к примеру, вставки в геном, которые придавали вирусу способность заражать клетки человека. Сейчас это все было проанализировано. Картина возможного создания нынешнего коронавируса потихоньку вырисовывается.

– Вы изучали последовательность генома SARS-CoV-2? Там действительно есть искусственные вставки?

– Там есть несколько вставок, то есть подмены естественной последовательности генома, которые и придали ему особые свойства. Интересно, что все свои работы китайцы и американцы, которые с ними работали, публиковали в открытой прессе. Я даже удивляюсь, почему эта предыстория очень медленно доходит до людей! Думаю, что все-таки будет инициировано расследование, по результатам которого выработают новые правила, регулирующие работу с геномами таких опасных вирусов.

Так что выводы Монтанье не беспочвенны, за ними стоят очень серьезные подозрения. Сейчас рано кого-то осуждать. Наверняка, варианты вируса создавались без злого умысла, возможно, как говорит Монтанье, в Ухане хотели создать вакцину от ВИЧ. Хотя никто не исключает, что за спиной ученых стояли кураторы, которые направляли действия в другом, нужном им направлении. Ведь известно, что лаборатория частично финансировалась небезызвестным фондом Джорджа Сороса, имеющим неоднозначную репутацию в мире.

– Так как же мог вирус вырваться наружу?

– Кто знает? Может, им инфицировали мышь, а она вырвалась из вивария и улетела. Тут можно сколько угодно сценариев строить.

– Как вы считаете, Китай допустит комиссию по расследованию в Ухань, если такая будет создана?

– Они вынуждены будут допустить. На фоне того, что уже сейчас раздаются голоса со стороны президента США о возможной денежной компенсации за содеянное, в интересах Китая будет доказывать свою непричастность к заражению всего мира коронавирусом. Возможно, во всем обвинят лишь отдельных людей, но не исключено, что среди виновных могут оказаться и американские консультанты.

– Там нет собственно вставок ВИЧ, это похожие на них элементы, которые делают вирус опасным для человека. Когда вирус начинает мутировать, эти вставки становятся не нужны, и вирус их теряет, избавляется от них.

– Почему вирусу не нужны опасные вставки?

– Потому что он не должен убивать. Убийство организма своего хозяина противоречит его природе.

– Как мило. А что же ему нравится?

– Самое лучшее для вируса — это вызывать бессимптомную инфекцию, когда он спокойно может размножаться, переходя от человека к человеку. Поэтому болезнетворный вариант вируса среди людей постепенно утрачивает свою патогенность и превращается в безвредный вариант.

– Нобелевский лауреат вспомнил про такой способ борьбы с опасными вирусами, как РНК-интерференция. Можете пояснить, что это?

– Живую вакцину против полиомиелита?

- Да, как показала практика, она может противостоять короткое время против любых болезнетворных вирусов. Когда мы сталкиваемся с новыми инфекциями, для которых не создано ни лекарств, ни вакцин, это средство можно использовать для защиты определённых групп населения. К примеру, тех, кто стоит на переднем фланге борьбы с вирусом, тех же медиков в больницах.

– А если человек уже заражен, только пока не знает об этом?

– Наши исследования показали, что если симптомы отсутствуют, то полиомиелитная вакцина поможет побороть попавший, но не развившийся новый вирус, и человек не заболеет.

- Почему же тогда этот метод сейчас на применяют?

– Мы боремся за это, пишем письма в Минздрав. Дело в том, что исследования эти проходили так давно, что сегодня и специалистов-то, участвовавших в них, по-видимому кроме меня уже никого не осталось. Сейчас я активно рассылаю нашим чиновникам свои прежние статьи на этот счет.

Заголовок в газете: Кто выпустил вирус из бутылки?

Опубликован в газете "Московский комсомолец" №28248 от 24 апреля 2020 Тэги: Нобелевская премия, Наука, Коронавирус, Грипп, Лекарства, Анализы Организации: Министерство здравоохранения Места: Китай, США, Индия

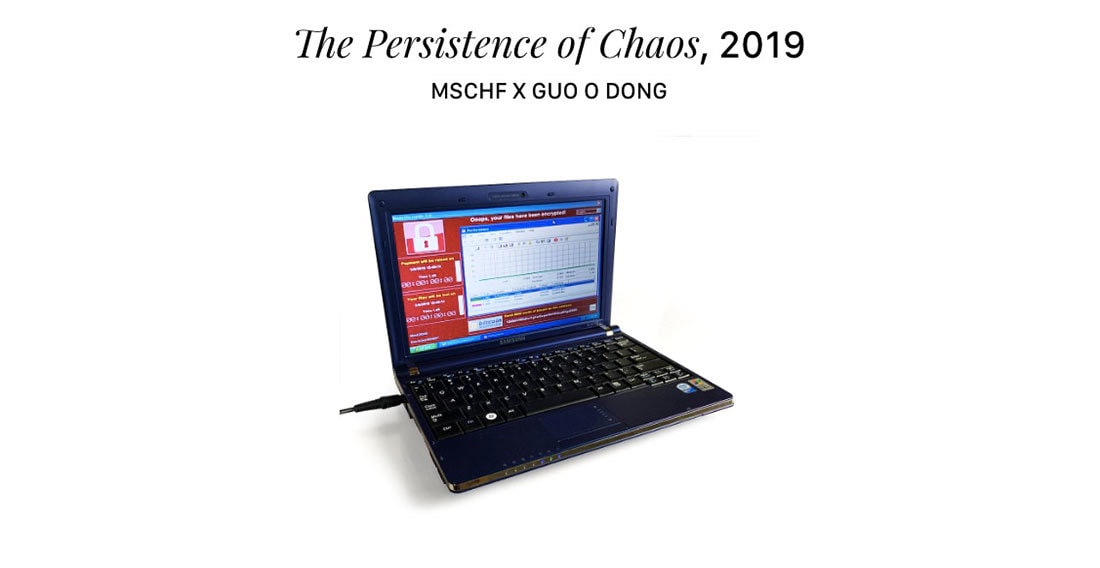

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Согласно сообщению, опубликованному на официальном интернет-портале города Ухань, Комитетом по делам здравоохранения данного города было организовано консультативное совещание провинциальных и муниципальных экспертов для того, чтобы ответить на вопросы, которые больше всего беспокоят жителей о бессимптомных носителях коронавирусной инфекции.

1. Кто такие бессимптомные носители вируса?

2. Как выявляются бессимптомные носители?

Бессимптомные носители выявляются главным образом посредством проверки лиц, находившихся в тесном контакте с заболевшими, массовых эпидемиологических исследований и мониторинга источников инфекции.

3. Могут ли бессимптомные носители передавать вирус?

4. Почему бессимптомные носители вируса не включаются в число подтвержденных случаев заболевания?

5. Могут ли у бессимптомных носителей проявиться симптомы заболевания?

У малого числа бессимптомных носителей впоследствии проявились симптомы заболевания, в большинстве случаев такие люди излечиваются самостоятельно.

6. Что делать с бессимптомными носителями?

7. Какие меры предосторожности можно принять, чтобы снизить риск заражения от бессимптомных пациентов?

Говоря о широких слоях населения, наиболее эффективными защитными мерами являются ношение масок, соблюдение дистанции, частое мытье рук и избегание мест массового скопления людей.

Материалы ИноСМИ содержат оценки исключительно зарубежных СМИ и не отражают позицию редакции ИноСМИ.

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

- Популярное

- Обсуждаемое

При полном или частичном использовании материалов ссылка на ИноСМИ.Ru обязательна (в интернете — гиперссылка).

Произошла ошибка. Пожалуйста, повторите попытку позже.

Факт регистрации пользователя на сайтах РИА Новости обозначает его согласие с данными правилами.

Пользователь обязуется своими действиями не нарушать действующее законодательство Российской Федерации.

Пользователь обязуется высказываться уважительно по отношению к другим участникам дискуссии, читателям и лицам, фигурирующим в материалах.

Публикуются комментарии только на русском языке.

Комментарии пользователей размещаются без предварительного редактирования.

Комментарий пользователя может быть подвергнут редактированию или заблокирован в процессе размещения, если он:

В случае трехкратного нарушения правил комментирования пользователи будут переводиться в группу предварительного редактирования сроком на одну неделю.

При многократном нарушении правил комментирования возможность пользователя оставлять комментарии может быть заблокирована.

Пожалуйста, пишите грамотно – комментарии, в которых проявляется неуважение к русскому языку, намеренное пренебрежение его правилами и нормами, могут блокироваться вне зависимости от содержания.

Рекламный вирус – это в интернете явление довольно часто встречающееся. Угрозы этого типа условно можно разделить на относительно безопасные (угонщики браузеров) и очень опасные (шпионы, вымогатели), которые способны блокировать работу системы разного рода сообщениями о том, что пользователь просматривал запрещенный контент, с последующим требованием уплаты какой-то суммы для разблокирования. Иногда они могут перехватывать пользовательские регистрационные данные некоторых сайтов или тех же социальных сетей и даже красть пароли, например от кредитных карт и т. д. Вирусы семейства PUP относятся и к тем, и к другим. Поэтому, как только были замечены первые признаки внедрения такого вируса и его воздействия на систему, необходимо срочно принимать меры. Но далеко не все средства защиты могут его определить, деактивировать или удалить с компьютера.

PUP.Optional: что это за вирус?

Прежде чем рассматривать сам вирус и методы его обезвреживания, следует разобраться со всей группой таких угроз. Вирусы семейства PUP являются потенциально нежелательными программами (английский термин Potentially unwanted program). Именно поэтому некоторые приложения, призванные обеспечить защиту персональных данных пользователя и компьютера в смысле воздействия на операционную систему, на стадии проникновения угрозы могут ее и не определять.

Разновидности угрозы

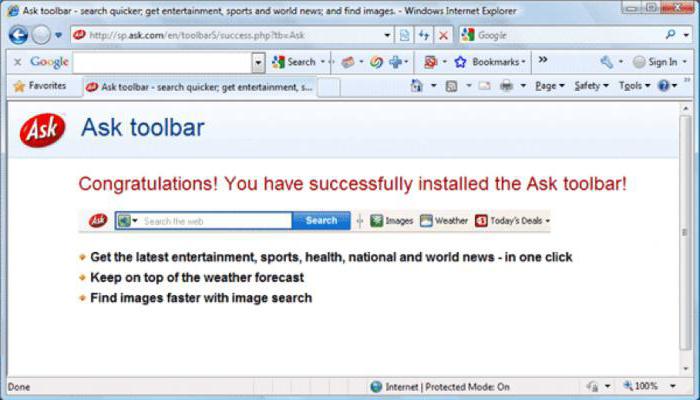

Если говорить о рассматриваемой угрозе, стоит учесть, что разновидностей этого вируса встречается достаточно много, но самыми распространенными считаются PUP.Optional.InstallCore и вариации RussAd, Distromatic, Ask и т. д.

Первая модификация является чистой воды угонщиком браузера, который, если его не удалить вовремя, может трансформироваться в шпиона, который, кроме добавления в браузеры огромного количества рекламы, начинает активно использовать конфиденциальные данные пользователя. Вторая модификация имеет название PUP.Optional.RussAd. Что это за вирус? От первого он отличается тем, что деактивирует в браузерах надстройку AdBlock, которая отвечает за блокирование всплывающих окон, разного рода появляющихся меню, баннеров и пр. Надстройка отключается, вместо иконки появляется пустой значок, при нажатии на который в браузере выдается сообщение о том, что веб-страница недоступна.

Признаки воздействия на систему

Теперь непосредственно об угрозе PUP.Optional. Что это за вирус и как он воздействует на систему? Точно так же, как и все остальные угонщики.

Сначала в браузере изменяется стартовая страница и установленная по умолчанию поисковая система, затем даже при посещении безвредных ресурсов браузер наполняется рекламой и постоянно всплывающими баннерами, производится самопроизвольное перенаправление на другие сайты, вплоть до тех, которые содержат опасные угрозы, и замедляется скорость подключения к интернету.

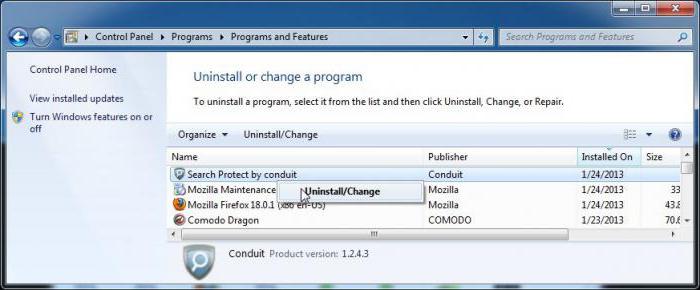

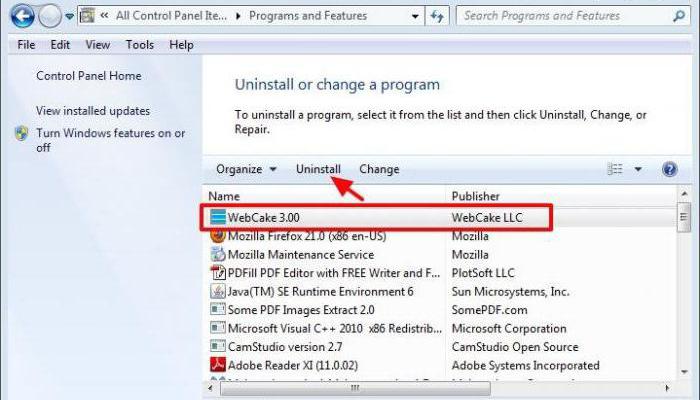

Но это только первые симптомы. Этот рекламный вирус в процессе внедрения в компьютерную систему устанавливает дополнительное программное обеспечение (обычно это апплеты Search Protect by conduit и WebCake 3.00), а также интегрирует дополнительные панели и надстройки в браузеры (Babylon Toolbar или разновидности под определенный браузер, например Babylon Chrome Toolbar). Таким образом, процесс обезвреживания вируса состоит именно в удалении всех этих компонентов.

Как удалить рекламный вирус с компьютера?

К сожалению, большинство антивирусных пакетов (за редким исключением) в борьбе с этой угрозой оказываются малоэффективными.

Поэтому в самом простом случае придется применять специализированные узконаправленные утилиты. Довольно неплохими средствами могут стать программные продукты Malwarebytes, например стационарный пакет Anti-Malware или портативная утилита AdwCleaner. А вот широко рекламируемую программу SpyHunter устанавливать не рекомендуется, хотя бы по причине того, что потом и от нее избавиться будет весьма проблематично.

Удаление средствами Windows

Теперь посмотрим, как удалить рекламный вирус с компьютера средствами системы, если сторонние программные средства защиты в виде сканеров не помогли. В Windows можно удалить компоненты угрозы PUP.Optional. Что это за вирус и какие дополнительные элементы были установлены, уже понятно.

Для удаления этих компонентов лучше использовать сторонние средства вроде iObit Uninstaller, с уничтожением остаточных файлов и ключей системного реестра, чтобы не заниматься этим вручную. По завершении можно переходить к следующему шагу.

Очистка и сброс настроек браузеров

Но предварительно нужно очистить историю посещений, удалить кэш и почистить файлы куки. Желательно также удалить все личные данные. После этого следует изменить стартовую страницу и произвести перезапуск системы.

Для полной надежности некоторые специалисты в области обезвреживания вирусных угроз рекомендуют полностью сбросить настройки браузеров. Для этого в любой программе этого типа используется специальная кнопка сброса (Reset).

Читайте также: