Black energy вирус что это

BlackEnergy представляет из себя семейство вредоносного ПО, которое было активно начиная с 2007 года. В 2014 троян продолжил свою активность и вернулся в новой модификации (1,2). BlackEnergy был также активен в 2015 и использовался кибергруппой злоумышленников для атак на пользователей. Наши аналитики зафиксировали новую активность этого трояна, который использовался против медийных компаний Украины и предприятий электроэнергетики. С использованием трояна злоумышленники доставляли на компьютеры жертв специальный компонент KillDisk, специализирующийся на уничтожении файлов на диске.

Кроме BlackEnergy, кибергруппа использовала еще один инструмент для получения доступа к зараженным системам. Он представляет из себя SSH бэкдор. Мы продолжаем отслеживать деятельность BlackEnergy и фиксировать новые возможности этого трояна. За получением дополнительной информации или предоставлением таковой, отправьте нам сообщение на электронный адрес threatintel@eset.com.

После своего запуска в системе, дроппер модификации BlackEnergy Lite позволяет оператору проверить зараженную систему на соответствие необходимому критерию. Это позволяет определить злоумышленникам фактическую важность зараженной ими системы. Более точный и подробный механизм заражения системы со стороны BlackEnergy можно найти в нашей презентации Virus Bulletin и документе F-Secure.

BlackEnergy хранит данные конфигурации в формате XML внутри динамической DLL-библиотеки полезной нагрузки.

Рис. Пример данных конфигурации BlackEnergy в 2015 г.

Кроме списка адресов управляющих C&C-серверов, данные конфигурации BlackEnergy содержат значение параметра build_id. Значение этого параметра представляет из себя уникальную текстовую строку, используемую для идентификации зараженной ботом системы. Используемая злоумышленниками комбинация букв и цифр иногда может раскрыть информацию о вредоносной кампании и ее целях. Ниже перечислен список таких идентификаторов, которые мы наблюдали в 2015 г.

- 2015en

- khm10

- khelm

- 2015telsmi

- 2015ts

- 2015stb

- kiev_o

- brd2015

- 11131526kbp

- 02260517ee

- 03150618aaa

- 11131526trk

Мы можем предположить, что некоторые из идентификаторов имеют особое значение. Например, строка идентификатора 2015telsmi может включать в себя аббревиатуру SMI (Средства Массовой Информации), 2015en может означать Energy (энергия), а kiev_o очевидное Kiev.

В 2014 г. некоторые варианты трояна BlackEnergy содержали плагин под названием dstr, разработанный для выполнения деструктивных действий в зараженной системе. В 2015 г. злоумышленники начали использовать для BlackEnergy новый плагин для выполнения разрушительных действий в системе. Он обнаруживается антивирусными продуктами ESET как Win32/KillDisk.NBB, Win32/KillDisk.NBC, а также Win32/KillDisk.NBD. Основная задача этого компонента заключается в порче хранимых на диске файлов: он перезаписывает документы произвольными данными и выводит ОС из строя.

Первый известный случай обнаружения компонента KillDisk был задокументирован организацией CERT-UA в ноябре 2015 г. При этом кибератакам подверглись ряд СМИ во время местных выборов на Украине в 2015 г. В докладе утверждается, что результатом кибератаки стало уничтожение большого количества видеоматериалов и прочих документов на скомпрометированных компьютерах.

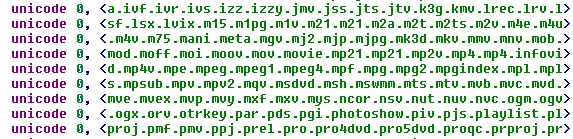

Следует отметить, что модуль Win32/KillDisk.NBB, используемый против СМИ, в первую очередь ориентирован на уничтожение документов и других типов файлов. Файл вредоносной программы содержит длинный список расширений файлов, которые она пытается перезаписать и удалить. Полный список содержит более 4 тыс. расширений файлов.

Рис. Часть списка расширений файлов, на уничтожение которых направлен KillDisk.NBB.

Компонент KillDisk, который использовался в кибератаках на энергетические компании Украины, имеет отличия от предыдущего плагина (2014 г.). Наш анализ образцов показал, что основные изменения в новом модуле были следующие.

- Новая модификация может принимать на вход аргумент командной строки, который позволяет указывать время задержки запуска полезной нагрузки с деструктивной функцией.

- Специализируется на удалении следующих журналов событий Windows: приложений, безопасности, установки, системы.

- В меньшей степени сфокусирован на удалении документов: список расширений ограничен 35-ю элементами.

Рис. Список расширений файлов, на уничтожение которых нацелена новая модификация компонента KillDisk.

Кроме удаления файлов пользователя, KillDisk специализируется на порче системных файлов, что приводит к неработоспособности системы и невозможности ее последующей загрузки. Один из вариантов KillDisk, который был обнаружен в компаниях, специализирующихся на поставках электричества, содержит дополнительные возможности для саботажа промышленных систем. После своего запуска в системе, такая модификация компонента KillDisk осуществляет поиск и завершение двух нестандартных процессов со следующими именами: komut.exe и sec_service.exe.

Мы не смогли найти какую-либо информацию о названии первого процесса (komut.exe). Название второго процесса может иметь отношение к ПО под названием ASEM Ubiquity. Оно представляет из себя программную платформу, которая часто используется в промышленных системах Industrial control systems (ICS). Другой вариант заключается в том, что оно может относиться к ELTIMA Serial to Ethernet Connector. В случае обнаружения активности в системе этих процессов, вредоносная программа не только завершает их, но также перезаписывает их исполняемые файлы произвольными данными.

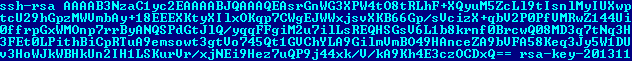

В дополнение к указанному выше компоненту BlackEnergy, нами был обнаружен другой образец вредоносной программы, который использовался злоумышленниками в этой кампании. В процессе нашего исследования одного из скомпрометированных серверов, на нем было обнаружено приложение, казавшееся, на первый взгляд, легитимным SSH-сервером под названием Dropbear SSH.

Для запуска сервера SSH, атакующие создавали файл на VBS со следующим содержимым.

Set WshShell = CreateObject(“WScript.Shell”)

WshShell.CurrentDirectory = “C:\WINDOWS\TEMP\Dropbear\”

WshShell.Run “dropbear.exe -r rsa -d dss -a -p 6789″, 0, false

Как видно, сервер SSH настраивается таким образом, чтобы принимать подключения на номер порта 6789. Запуская такой сервер в скомпрометированной сети, атакующие могут вернуться в нее в любой момент, когда им это будет нужно. Однако, по некоторым причинам, этого для них оказывается недостаточно. Исполняемый файл сервера также содержит код бэкдора.

Рис. Функция аутентификации с жестко зашитым паролем в севере SSH.

Рис. Публичный ключ RSA в исполняемом файле SSH сервера.

Антивирусные продукты ESET обнаруживают этот SSH сервер с функцией бэкдора как Win32/SSHBearDoor.A.

IP-адреса управляющих C&C-серверов BlackEnergy:

5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

188.40.8.72

Идентификатор SHA-1 XLS документа с вредоносным макросом:

Идентификатор SHA-1 дроппера BlackEnergy Lite:

Идентификатор SHA-1 дроппера BlackEnergy Big:

Идентификаторы SHA-1 драйверов BlackEnergy:

069163E1FB606C6178E23066E0AC7B7F0E18506B

0B4BE96ADA3B54453BD37130087618EA90168D72

1A716BF5532C13FA0DC407D00ACDC4A457FA87CD

1A86F7EF10849DA7D36CA27D0C9B1D686768E177

1CBE4E22B034EE8EA8567E3F8EB9426B30D4AFFE

20901CC767055F29CA3B676550164A66F85E2A42

2C1260FD5CEAEF3B5CB11D702EDC4CDD1610C2ED

2D805BCA41AA0EB1FC7EC3BD944EFD7DBA686AE1

4BC2BBD1809C8B66EECD7C28AC319B948577DE7B

502BD7662A553397BBDCFA27B585D740A20C49FC

672F5F332A6303080D807200A7F258C8155C54AF

84248BC0AC1F2F42A41CFFFA70B21B347DDC70E9

A427B264C1BD2712D1178912753BAC051A7A2F6C

A9ACA6F541555619159640D3EBC570CDCDCE0A0D

B05E577E002C510E7AB11B996A1CD8FE8FDADA0C

BD87CF5B66E36506F1D6774FD40C2C92A196E278

BE319672A87D0DD1F055AD1221B6FFD8C226A6E2

C7E919622D6D8EA2491ED392A0F8457E4483EAE9

CD07036416B3A344A34F4571CE6A1DF3CBB5783F

D91E6BB091551E773B3933BE5985F91711D6AC3B

E1C2B28E6A35AEADB508C60A9D09AB7B1041AFB8

E40F0D402FDCBA6DD7467C1366D040B02A44628C

E5A2204F085C07250DA07D71CB4E48769328D7DC

Идентификатор SHA-1 компонентов KillDisk:

16F44FAC7E8BC94ECCD7AD9692E6665EF540EEC4

8AD6F88C5813C2B4CD7ABAB1D6C056D95D6AC569

6D6BA221DA5B1AE1E910BBEAA07BD44AFF26A7C0

F3E41EB94C4D72A98CD743BBB02D248F510AD925

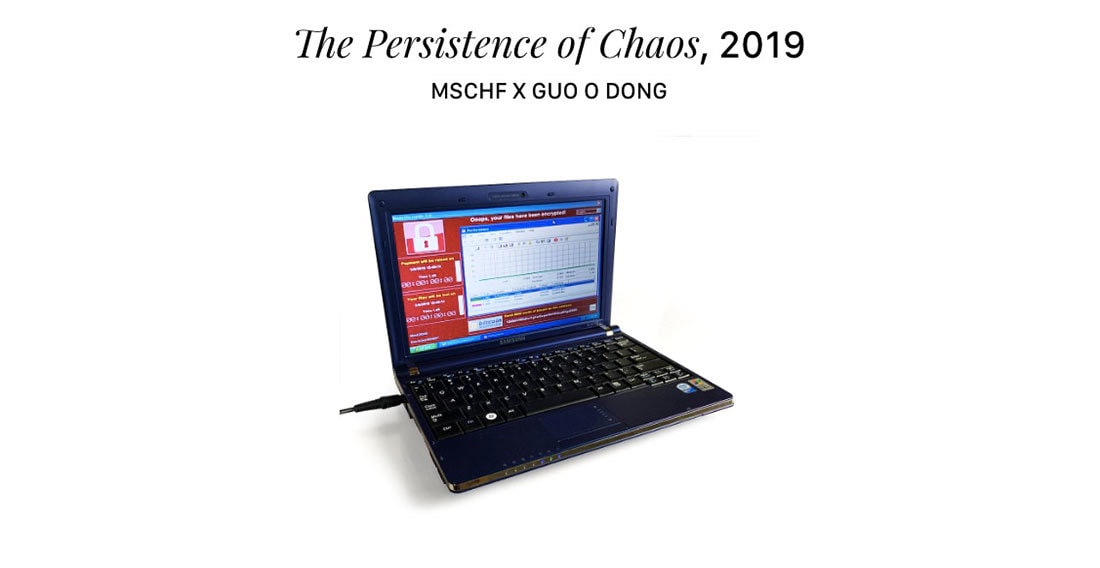

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

В канун Нового года для всего хакерского мира случилось одно примечательное событие. И произошло оно 23 декабря в Украине.

Впервые в мире с помощью кибер-атаки удалось отключить электроснабжение отдельного региона. Прикарпатьеоблэнерго ограничилось тогда только коротким сообщением, согласно которому причиной масштабной аварии, вероятно, было вмешательство посторонних лиц в работу телемеханики - автоматической системы контроля и управления оборудованием. IT-система предприятия пострадала настолько сильно, что каждую из подстанций пришлось включать вручную. В общей сложности около 700 000 человек в Ивано-Франковской области оставалось без света на несколько часов.

Заразу распознали не сразу

Зарубежные СМИ подхватили тему о странной аварии только в начале января. Связано это было с тем, что потребовалось чуть больше недели, чтобы крупные международные IT-компании и организации (SANS ICS, Symantec, ESET), детально ознакомившись с ситуацией в Прикарпатье, огласили наиболее обоснованную версию случившегося : электричество было действительно отключено с помощью хакерской атаки с использованием вредоносного и очень опасного трояна семейства Black Energy.

По данным Symantec, за семейством вирусов Black Energy стоит группировка Sandworm. Она орудует против промышленных объектов Украины, других стран Европы и даже против НАТО.

Как заражают украинские предприятия

Особенность вредоносного ПО Black Energy. состоит в том, что оно заражает IT-системы очень избирательно, позволяя совершать таргетированные атаки на промышленные объекты.

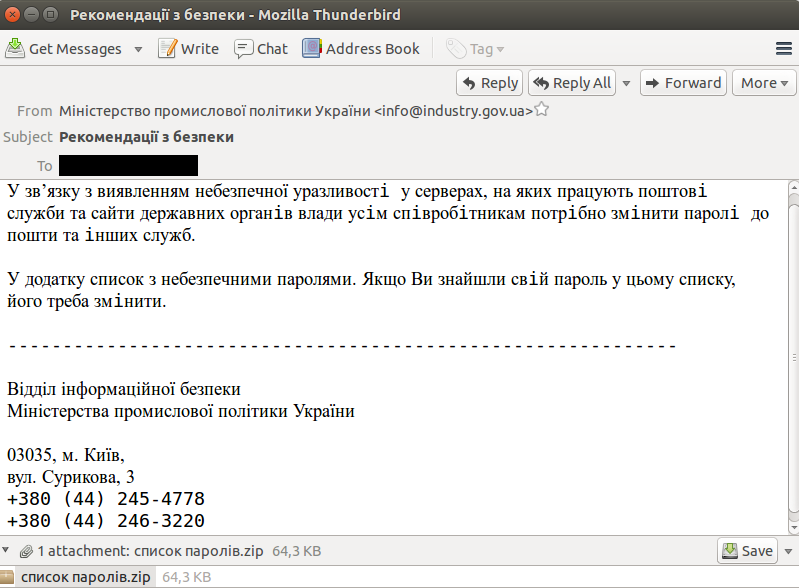

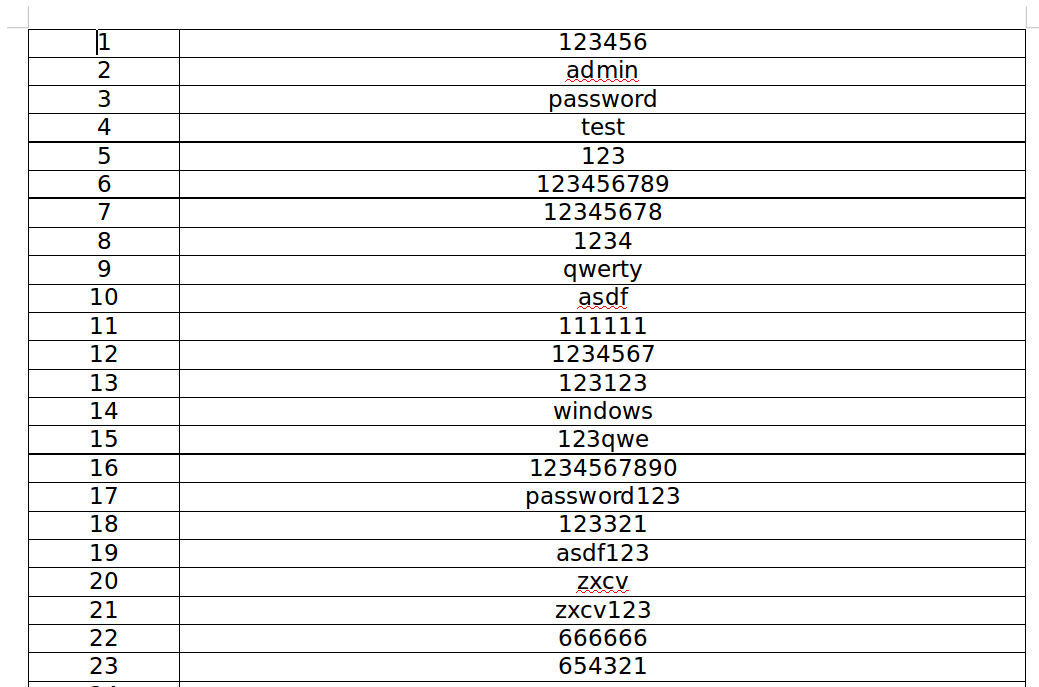

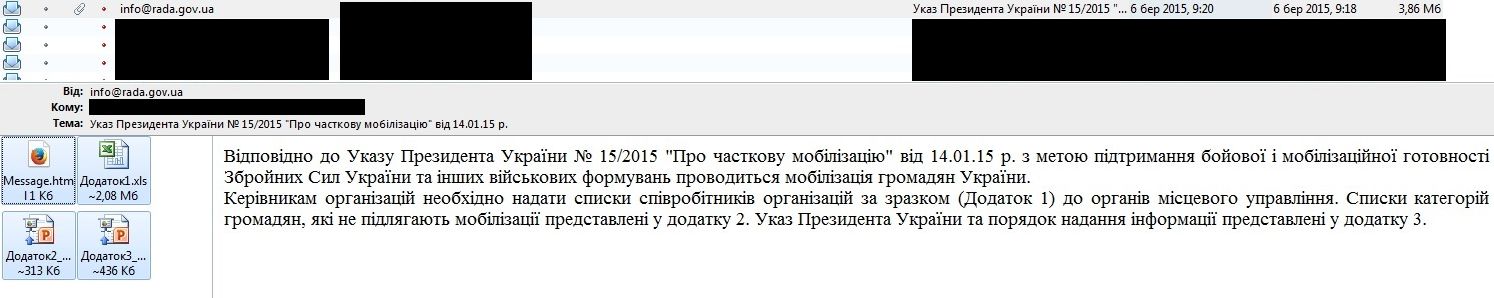

Zillya! предоставило шаблон письма, с которым рассылается такой вирус в отдельном файле:

"У зв’язку з виявленням небезпечної уразливостi у серверах, на яких працують поштовi служби та сайти державних органiв влади усiм спiвробiтникам потрiбно змiнити паролi до пошти та iнших служб.

У додатку список з небезпечними паролями. Якщо Ви знайшли свiй пароль у цьому списку, його треба змiнити.

Відділ інформаційної безпеки

Міністерства промислової політики України

Когда все началось: что утаивают облэнерго

Эксперты из компании ESET заявляют, что, скорее всего атака 23 декабря коснулась не только Прикарпатьеоблэнерго, но и еще нескольких аналогичных предприятий.

Как рассказал редакции генеральный директор украинской компании из сферы кибер-безопасности CyS Centrum Николай Коваль, заражение энергетических объектов случилось много ранее самого апогея атаки 23.12.2015, когда были выведены из строя подстанции, а также серверное оборудование и другие средства вычислительной техники. "Образцы вредоносных писем, обнаруженные в том же Прикарпатьеоблэнерго, датированы маем 2014 года", - подчеркивает он.

В то время вирусы из семейства Black Energy как раз только начали орудовать в Украине и пытались заразить предприятия Укрзализныци (все шесть железных дорог, относящихся к сфере ее управления). "Письмо счастья" тогда получило и Прикарпатьеоблэнерго. Это позволяет Ковалю предположить, что троян вот уже как более полутора лет пытались занести в систему энергокомпании (или он уже там был с того времени).

По мнению Коваля, 23 декабря были и другие пострадавшие облэнерго, решившие не предавать инцидент огласке. По его предположениям, это могли быть компании в Черновцах, Львове, Житомире, Харькове.

Кто может быть следующим

Атаки подобного рода в 2016 году абсолютно не исключены. "Объекты атомной энергетики, газотранспортная система и другие также могут стать целями (если уже ими не

стали) в любой момент", - рассказывает Николай Коваль. По его словам, в группе риска транспорт (наземный, подземный, воздушный), энергетика (в т.ч. атомная), нефтегазовые предприятия, телевидение и радиовещание, крупные IТ-узлы (операторы/провайдеры, точки обмена трафиком, вычислительные центры), промышленность (в т.ч. военная), архивы/библиотеки, государственные учреждения.

Кроме того, в CyS Centrum предполагают, что в Украине могли быть атакованы аэропорт Борисполь и Международные авиалинии Украины (обнаружен драйвер BlackEnergy2). Хотя, как добавляет представитель компании ESET Антон Черепанов, на сегодняшний момент в Украине достоверно известно о жертвах вируса Black Energy среди новостных каналов и компаний распределяющих электроэнергию.

Украинские ТВ-каналы, по его словам, потеряли часть данных. Атака на украинские СМИ с использованием того же инструментария была совершена хакерами несколько раньше - в октябре 2015 года, когда проходили местные выборы. По данным CyS Centrum, пострадать могли ТРК Украина и СТБ.

А что же люди в погонах?

Кибератаки застали врасплох украинские госорганы. После атаки на Прикарпатьеоблэнерго СБУ опубликовала заявление, в котором указала на попытку российских спецслужб атаковать компьютерные сети энергетического комплекса страны. "Идут неотложные оперативно-следовательские действия", - написала служба перед Новым годом.

Вряд ли украинские спецслужбы смогут разработать и применить комплексный подход в киберзащите государства. Ведь подготовленной нормативной базы, которая бы распределила компетенции и задания чиновников и силовиков в этой сфере, пока не существует в принципе. Уже не первый год Госспецсвязи и депутаты пытаются доработать и принять закон о кибербезопасности страны. Не первый год на профильных конференциях и встречах экспертов по безопасности идут разговоры о том, что нужно определить перечень критической инфраструктуры государства (объекты и коммуникации, которые обязательно нужно защитить от кибератак).

Вплоть до последнего времени виделось, что такие промедления не принесут особого вреда. Казалось бы, ну что может значить какая-то кибербезопасность в сравнении с вопросом о цене на газ или курсе доллара? А получилось так, что российские хакеры теперь в любой момент могут отключить электричество украинским потребителям. И не только электричество. Николай Коваль замечает некую взаимосвязь между важными политическими событиями и атакам Black Energy (выборы - атака на информресурсы, отключение Крыма от энергосети - атака на облэнерго). "Сейчас на повестке дня газовые вопросы. Кто знает, быть может, угроза коснется соответствующих предприятий", - резюмирует эксперт.

Больше, чем шпионаж В настоящее время большинство направленных атак против компаний осуществляются с кибершпионскими целями, с тем чтобы выудить драгоценные коммерческие тайны или конфиденциальную личную информацию. Но время от времени

12 февраля 2016

Больше, чем шпионаж

В настоящее время большинство направленных атак против компаний осуществляются с кибершпионскими целями, с тем чтобы выудить драгоценные коммерческие тайны или конфиденциальную личную информацию. Но время от времени злоумышленники занимаются чем-то совершенно иным, например, саботажем. Подобный вид нападения вызывает особую тревогу, поскольку IT-отделам свойственно фокусироваться на угрозе потери/утечки данных, и они оказываются неготовы к кибератаке, призванной разрушить бизнес-процесс, в который вовлечено много разных систем. Иногда может дойти и до физических последствий, особенно если подвергшийся нападению бизнес широко использует ICS/SCADA, до которых можно добраться (опасная ошибка разработчиков!) через сети общего пользования.

Damage Incorporated

Группа киберпреступников BlackEnergy — оператор направленных угроз, склонный к разрушению. Данная группа успела обрести известность, сделав себе имя в конце 2000-х годов благодаря мощным DDoS-атакам с использованием одноимённого трояна. С 2014 года она привлекла к себе особое внимание, проявив интерес к пользователям и разработчикам ICS/SCADA по всему миру. Инструменты и операции группы наглядно демонстрируют их серьёзные навыки, значительно более выдающиеся, чем у средних операторов DDoS-ботнетов, а также их способности в кибершпионаже и саботаже производства.

Украинские компании давно являются их излюбленными мишенями, особенно фирмы с ICS/SCADA, поставщики энергии, а также средства массовой информации. Как будто намеренно следуя против течения, вместо того чтобы выбрать эксплойты Java и Adobe Flash, как делают большинство современных злоумышленников, эти преступники предпочитают протаскивать свои инфекции внутрь оборонительного периметра цели при помощи файлов Microsoft Office.

#BlackEnergy: идейные разрушители наносят новый удар

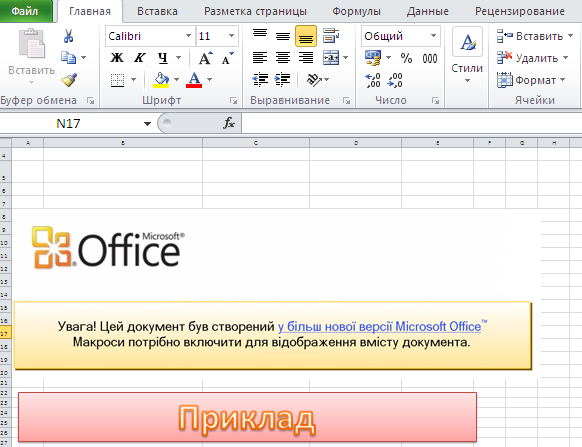

Файл содержал встроенный макрос, который собирает и запускает типичный дроппер BlackEnergy. Для успешного запуска этого скрипта в файлах, в MS Word должно быть разрешено выполнение макросов. Поэтому сразу по клику на файле диалоговое окно Microsoft Word предлагало пользователю включить макросы, чтобы открыть файл. О причине в диалоговом окне говорилось, что файл создан с помощью более поздней версии MS Office. Такая приманка особенно успешна в тех географических регионах, где темпы внедрения новейших версий программного обеспечения являются низкими.

После успешного выполнения дроппер распаковывал последнюю полезную нагрузку, которая включалась и настраивалась для автозапуска.

На этом этапе, после получения команд от сервера управления и контроля основной модуль, служащий, в основном, в качестве загрузчика, начинал скачивать соответствующие вспомогательные модули, способные искать и просеивать данные и/или сеять хаос и разрушения в инфраструктуре жертвы.

Одним из самых популярных у BlackEnergy методов нанесения ущерба является обширное удаление данных. Для этого преступники добавили в свой арсенал новый очиститель — гораздо более продвинутый, чем их предыдущая модель уровня диска, и способный избирательно уничтожать различные типы данных, не нуждаясь в администраторских привилегиях.

Вредоносная программа, которую использует BlackEnergy, по всей видимости, особенно хорошо натаскана на разные системы безопасности, так что операции преступников нередко становятся успешными. Отсюда необходимость быть особенно тщательным при построении или отладке стратегии ИТ-безопасности.

Очевидно, что использовать стандартное антивирусное решение тут недостаточно. Чтобы значительно снизить риск серьёзного ущерба для вашего бизнеса, вы должны реализовать многоуровневую систему. Хорошо знакомый рейтинг Стратегий противодействия от Управления радиотехнической обороны Австралии (ASD) конкретно указывает на необходимость комплексного подхода. Такой подход призван объединить административные, операционные и сетевые меры, а также специализированные технологические меры, касающиеся отдельных слоев вашей ИТ-инфраструктуры.

Надёжная защита требует многоуровневого подхода #бизнесбезугроз

Эта платформа безопасности обеспечивает не только набор передовых технологий обнаружения, но и дополнительные уровни защиты, включая Контроль безопасности и Оценку уязвимости/Управление исправлениями. Функции Контроля запуска программ, подкреплённые нашим облачным Dynamic Whitelisting и поддерживающие сценарий Запрета по умолчанию, в частности, особенно применимы в промышленном секторе и призваны предотвратить запуск ненадёжных приложений (в том числе вредоносных программ), сохраняя при этом рабочую среду неизменной. Такие функции управления на основе белых списков наряду с Контролем за уязвимостями/исправлениями значатся в числе первых четырёх стратегий противодействия, на счету которых предотвращение 85% инцидентов, связанных с направленными атаками.

С учётом привычки BlackEnergy использовать спиэрфишинг по электронной почте, развёртывание Kaspersky Security for Mail Server создаст дополнительный мощный барьер от инфекции. А обучение вашего персонала на тренингах Kaspersky Cybersecurity Awareness тому, что не следует открывать каждый интересный на вид документ, может защитить от огромного количества угроз, в том числе тех, которые представляют собой те самые заядлые разрушители.

Подробнее о BlackEnergy читайте в статье на Securelist.

Почти 2 года неустановленными лицами с применением вредоносной программы BlackEnergy2/3 осуществляются атаки на объекты критической информационной инфраструктуры Украины и целые индустрии. Как правило, апогеем несанкционированного воздействия является выведение атакуемой компьютерной сети и ее элементов из строя. Вместе с тем, последняя атака 2015 года привела к отключению электрических подстанций в ряде областей Украины, чем, по праву, завоевала звание первой в истории Украины успешной атаки на SCADA-системы с реальным последствиями.

Учитывая недостаток пригодного для восприятия среднестатистическим украинцем новостного материала, мы также решили внести лепту в правое дело и опубликовать результаты исследования украинской компании CyS Centrum в отношении направленных на Украину кибер-атак.

Итак, по порядку.

Особенно обеспокоенным и ответственным системным администраторам, счастливым обладателям прокси-серверов в своих компьютерных сетях, рекомендуем проверить файлы регистрации событий на предмет содержания в них HTTP-запросов, содержащих следующие индикаторы компрометации (по IP-адресу или URI):

Кроме того, мы также рекомендуем проверить логи серверов электронной почты. В качестве индикатора можно использовать данные следующей строки из заголовоков электронного сообщения:

По всей видимости, для организации рассылок вредоносных писем злоумышленники решили "подломать" один из серверов Португальского университета "University of Beira Interior"

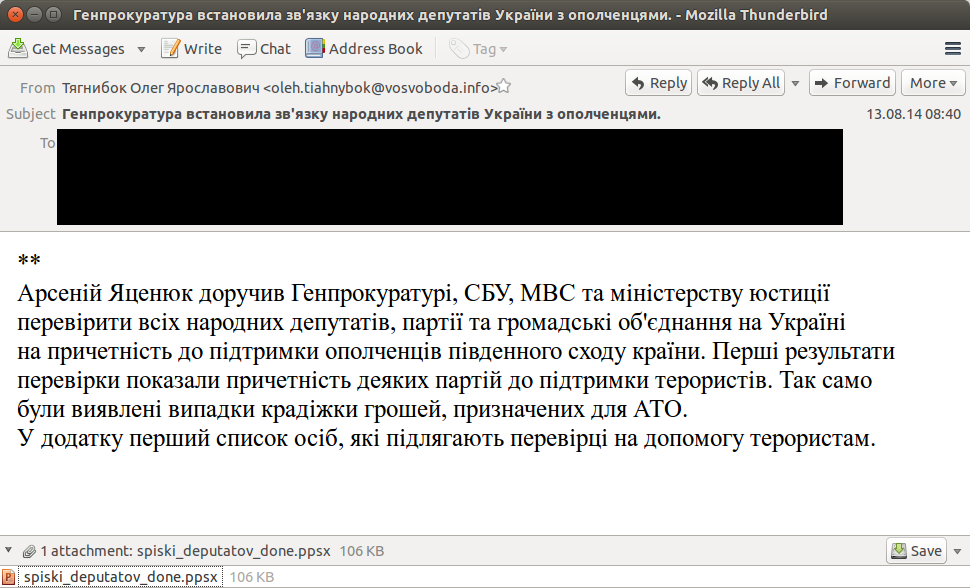

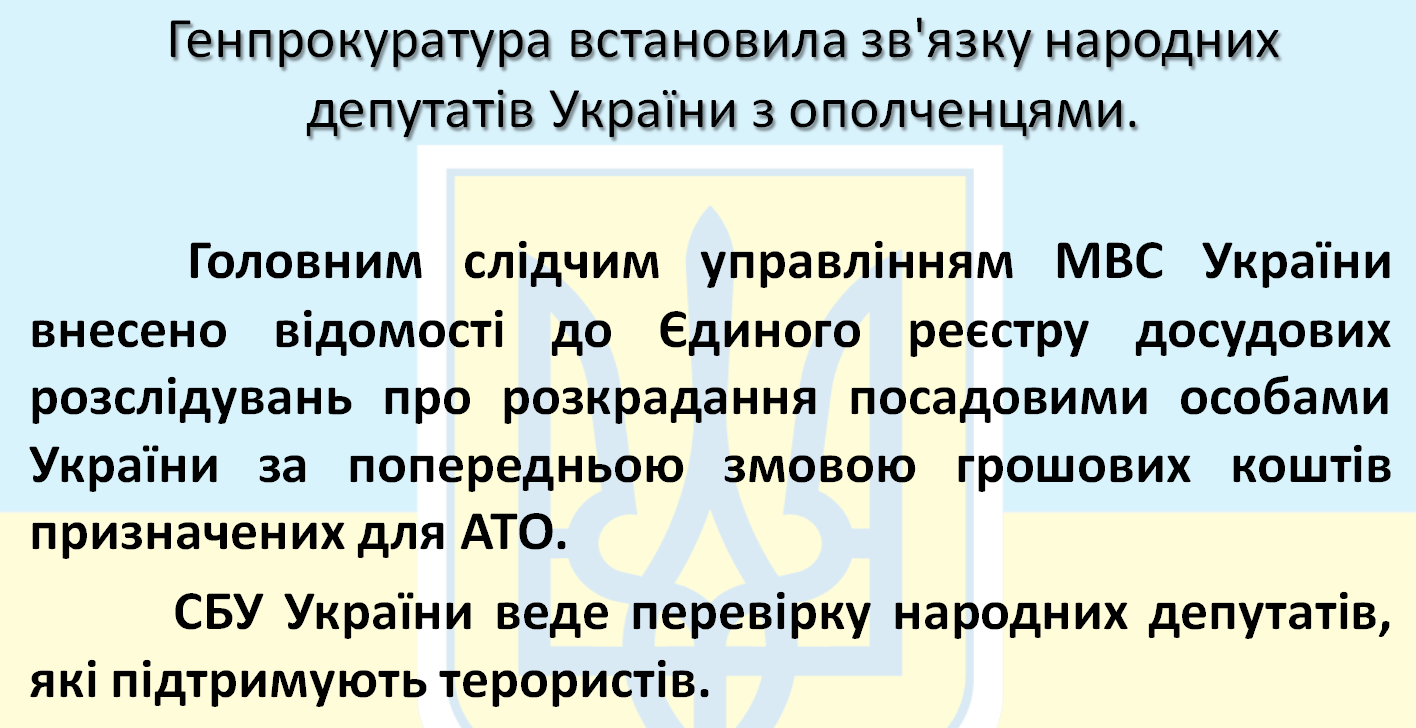

Вредоносное электронное письмо как всегда содержало очень релевантный, внушающий доверие текст и документ приманку. Примеры (хоть и не впервой) отображены на рис. 3-5.

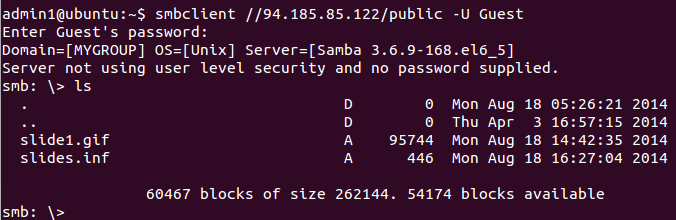

Как и прежде, в результате эксплуатации уязвимости вредоносная программа BlackEnergy3 устанавливалась на компьютер, что, в последствии, влекло за собой установку вредоносных драйверов BlackEnergy2. В данном случае вредоносная нагрузка, после эксплуатации уязвимости, скачивалась с SMB-ресурса (Рис. 6). Более детальный анализ можно найти, например, здесь [8][9].

При анализе одного из таких таргетированных писем в замешательство приводит тот факт, что жертвами рассылки, среди прочих, были несколько областных государственных администрации Украины и архивно-исторические организации. Известный нам перечень атакованных во время второй кибер-кампании объектов отображен ниже:

- Electronic Resource Preservation and Access Network

- Department of History, Michigan State University

- Digital Preservation Europe

- Germans from Russia Heritage Collection

- Тернопільська облдержадміністрація

- Закарпатська облдержадміністрація

- Дніпропетровська облдержадміністрація

- Миколаївська облдержадміністрація

- Державний архів Чернівецької області

- Центральний державний кінофотофоноархів України імені Г. С. Пшеничного

- Центр по проблемам информатизации сферы культуры Министерства культуры Российской Федерации

- Генеалогическое агентство Литера ру

На данном этапе описание атаки, проводимой в августе 2014 года, окончим. Все, относящиеся к делу индикаторы компрометации буду приведены ниже.

В начале марта 2015 года были получены сведения о проведении атаки с применением вредоносной программы BlackEnergy2/3 в отношении радиовещательных компаний Украины. Отличительной особенность являлось то, что присылаемые по электронной почте вредоносные документы (.xls и .pps) содержали макрос и JAR-файл, соответственно, который в свою очередь запускал PE-файл. Тематика документов-приманок была посвящена, в т.ч., революционным событиям и мобилизации. Пример одного из таких писем и документов отображен на рис. 7-9.

Помимо индикаторов, которые характеризуют инфраструктуру бот-сети (о них написано в конце статьи), доступны также данные из заголовков электронного письма, которым атаковали радиовещательные компании:

Уже в конце марта 2015 года были зафиксированы две вредоносные рассылки (с одинаковым вредоносным файлом, рис. 10).

Одна рассылка – в адрес государственного учреждения Украины, занимающегося архивно-библиотечной деятельностью (объект атаки очень похож на те, что были атакованы в августе 2014 года с применением 0day эксплойта). Вторым объектом атаки стало одно из облэнерго, находящееся в западной части Украины. Характер и масштабы поражений, а также образцы выявленных вредоносных программ, позволили с уверенность сказать, что данная кибер-атака была реализована с применением вредоносной программы BlackEnergy2/3.

Электронные письма конца марта 2015 года содержали несколько иные сетевые идентификаторы в заголовках. Для полноты картины приводим соответствующую строчку из письма про мобилизацию с одним вредоносным вложением "Додаток1.xls"

Благодаря еще одному ответственному Сотруднику обсуждаемого облэнерго в этой области население было спасено от отключения электричества и связанных с этим отрицательных последствий. Скажем все спасибо Герою.

- ТРК Україна (11131526trk)

- СТБ (2015stb)

Хотелось бы отметить, что есть основания полагать, что атаке также были подвержены:

2015en – компании энергетической сферы

2015ts – компании транспортной сферы

khm10 – областная энергетическая компания

khelm – областная энергетическая компания

brd2015 – Бердянська міська рада

kiev_o – Киевоблэнерго

Небольшой перечень сетевых индикаторов компрометации приведен ниже. Рекомендуем, в первую очередь всем упомянутым в статье объектам атаки, а во-вторую – всем остальным, не пренебречь возможностью и проверить лог-файлы и информационные потоки на предмет наличия/отсутствия в них свидетельств сетевого взаимодействия с использованием указанных индикаторов:

hxxps://5.9.32.230/Microsoft/Update/KS1945777.php

hxxps://31.210.111.154/Microsoft/Update/KS081274.php

hxxps://88.198.25.92/fHKfvEhleQ/maincraft/derstatus.php

hxxps://146.0.74.7/l7vogLG/BVZ99/rt170v/solocVI/eegL7p.php

hxxps://188.40.8.72/l7vogLG/BVZ99/rt170v/solocVI/eegL7p.php

hxxps://5.149.254.114/Microsoft/Update/KC074913.php

hxxps://148.251.82.21/Microsoft/Update/KS4567890.php

hxxp://41.77.136.250/Microsoft/Update/KS081274.php

Будет не лишним проверить наличие определенных файлов, содержащих в зашифрованном виде плагины BlackEnergy2:

Больше индикаторов вы можете почерпнуть тут [17] и тут [18].

Отдел исследования киберугроз CyS Centrum

Читайте также: