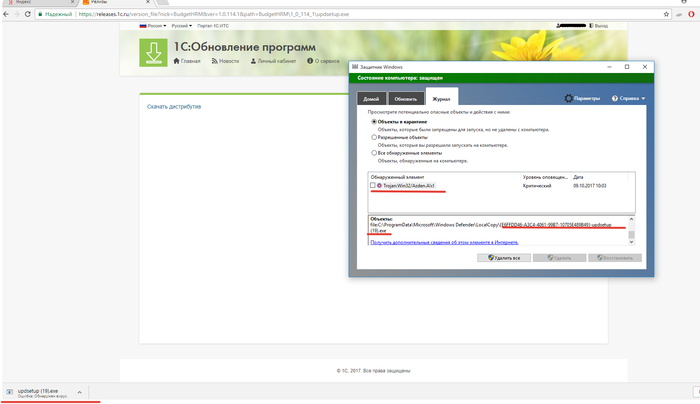

Aegislab что за вирус

![]()

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

![]()

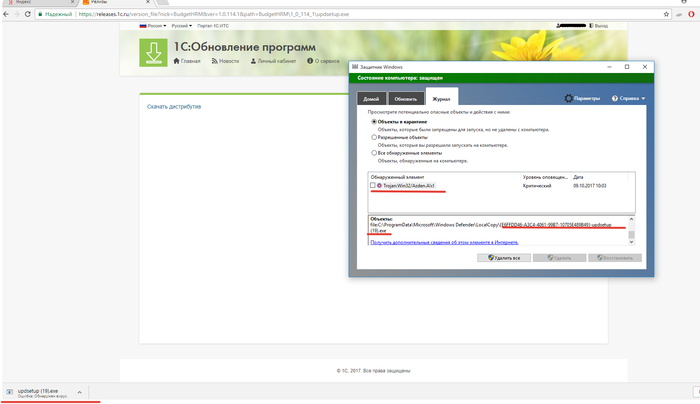

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

![]()

Представьте, что Вы написали программу, безобидную, безвредную и бесплатную.

Пользуетесь ею полгода и тут Ваш любимый антивирус решил ее удалить

Или: Вы скачали утилиту и по привычке проверяете на сервисе VirusTotal.com, Jotti или VirSCAN.

Результат: 3 из 41 ответов, что это вирус.

Имеем такие варианты:

- либо вирус новый и еще не попал в остальные базы;

- либо это ложное срабатывание.

Если Вы уверены, что это ложное срабатывание, отправляем образец в антивирусную лабораторию.

Будьте внимательны: часто бывает 2 разных адреса форм или E-mail:

- для сообщений о новые вирусах;

- для сообщений о ложном срабатывании (именно о них речь в этой теме).

Почему возникают ложные срабатывания?

Новое вредоносное ПО появляется столь быстро, что человек не способен самостоятельно анализировать каждый случай. Доверие падает на HIPS-подобные экспертные системы, которые анализируют файл по множеству критериев в автоматическом режиме.

Такие системы могут часто выдавать ложные срабатывания на особые упаковщики, последовательности API-функций и совокупности других факторов. Некоторые ругаются просто по причине редкого использования программы и отсутствия значимой статистики по ней.

В результате ПО попадает в базы зловредов/подозрительных файлов.

ALYac

Программа: ALYac

(скачиваем через кнопку "download", после запуска вібираем пункт "ALYac detects normal files".)

Avira

Форма: Submit Suspicious Files

(отправьте этот файл в запакованном виде 7-zip или WinRAR).

Защитите файл(ы) паролем infected.

Архив должен быть не более 5 MB с кол-вом файлов не более 20.

Ложные срабатывания отправляются только через веб-интерфейс (не e-mail ! )

Baidu Antivirus Форма: Baidu Antivirus 5.0 (отметить пункт "False Positive (not Malware)")

Файл можно отправлять неупакованным.

Либо упаковать в Zip или RAR архив без пароля. Подробнее здесь.

Для веб-ссылок:Baidu Antivirus 5.0

Также, через вкладку "Feedback" установленного антивируса.

Форма устарела и неизвестно, когда обновится.

Для связи можно попробовать общую форму, заполнив ВСЕ поля: Baidu Antivirus 5.0

Либо попытать счастья на китайском форуме: baidu.com

BKav

Форум: Пример темы.

Email: bkav@bkav.com.vn (отправлять с паролем infected и названием темы: "False Positive Submission")

F-prot (Fprot) (cyren)

Форма: Your ticket details -

Упакуйте файлы в архив ZIP с паролем infected.

В письме укажите "False-Positive detection" и пароль к архиву.

IKARUS

В самой программе: на вкладке карантин.

Email: probe@ikarus.at

Упакуйте файлы в архив ZIP с паролем infected. В письме укажите "False-Positive detection" и пароль к архиву.

false-positive@ikarus.at

Invincea

Форма: Misclassified File Report | Invincea

(отправлять только хеш файла . )

(файлы, не имеющие ЭЦП, рассматривать не будут . )

Microsoft Security Essentials (MSE) и SmartScreen

Форма: Submit a sample - Microsoft Malware Protection Center

(выбрать пункт "I believe this file should not be detected as malware")

При блокировке SmartScreen также можно использовать интерфейс браузера. Когда Ваша ссылка будет заблокирована, нажмите ПКМ -> "Я считаю, что эта программа безопасная")

Palo Alto Networks

Создать тему на форуме по этому шаблону.

Quickheal

Форма: Quick Heal Technologies Ltd

(department - выбрать Submit false positive)

Rising

Email: shiyu@rising.com.cn

Упаковать в zip-архив с паролем clean

Или выложить файл, создав новую тему в этом разделе форума.

Воспользоваться данной формой

SUPERAntiSpyware

Форум: False Positives

(или используйте специальную форму внутри самой программы)

Tencent

Есть только форум. Можно создать тему в этом разделе.

Для входа сперва нужно зарегистрироваться через сервис qq, выбрав Email Account.

В дальнейшем в качестве логина использовать адрес электронной почты.

VirusBlokAda/VBA32

Через карантин антивируса.

Email: feedback@anti-virus.by

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

Windows Defender

Форма: Submit a file for malware analysis - Windows Defender Security Intelligence (вкладка Submission -> Software developer -> потребуется регистрация)

Если Вы:

- знаете адреса других антивирусов для оповещения о ложных срабатываниях;

- хотите дополнить/исправить наши ссылки;

После проверки мы обновим шапку темы.

При перепубликации рабочая ссылка на эту тему обязательна .

Что делать, если антивирус обнаружил not-a-virus: какие они бывают и с чем их едят.

21 августа 2017

Иногда Kaspersky Internet Security вдруг выводит желтое окошко и пишет, что на вашем компьютере обнаружен not-a-virus. Немудрено смутиться: если это не-вирус, то зачем антивирусная программа мне об этом сообщает?

В Kaspersky Internet Security словом Not-a-virus называются по большому счету два типа программ — adware и riskware. Оба эти типа не зловредны сами по себе, поэтому вирусами их не назовешь. Однако пользователю неплохо бы знать об их существовании, поскольку эти программы могут делать что-то, что ему может не понравиться.

Что такое Adware

Adware — это рекламные приложения. Они могут показывать вам рекламу, менять поисковую выдачу, подсовывая одни сайты взамен других, собирать о вас данные, чтобы в дальнейшем подстраивать контекстную рекламу под ваши интересы, или делать все это сразу.

Вроде бы ничего зловредного, но и ничего приятного тоже. Особенно весело становится тогда, когда подобных программ на компьютер пробирается десяток-другой и они начинают конкурировать друг с другом за ресурсы.

Если же рекламная программа никак не уведомляет пользователя о том, что она пытается установиться на компьютер, то Kaspersky Internet Security считает такую программу зловредным трояном. Тогда сообщение будет уже не в желтой, а в красной рамочке, и работа такой программы будет немедленно заблокирована. Кстати, тут можно подробнее почитать о том, что означают цвета окошек уведомлений в наших продуктах.

Riskware — немного другое дело. В этот тип попадают разнообразные программы, которые изначально созданы для чего-то полезного и могут использоваться на компьютере по назначению. Но зачастую их устанавливают — без ведома пользователя, разумеется — злоумышленники в недобрых целях. Полный список типов программ, которые мы относим к riskware, можно посмотреть тут.

Например, к riskware относятся программы для удаленного управления компьютером (Remote Admin). Если вы сами установили такую программу и знаете, что делаете, то никакого вреда она не принесет. Однако плохие парни нередко используют программы такого рода как часть зловредного комплекса, — и в этом случае пользователю полезно знать о том, что на его компьютере неожиданно завелось что-то подобное.

Другой пример — утилиты для загрузки файлов. Многие из них действительно повышают удобство загрузки файлы. Но некоторые работают на грани фола, вместе с полезным файлом норовя загрузить еще пачку других программ, показав предупреждение о том, что загружен будет не только искомый файл, например, серым шрифтом на сером фоне.

Из прочих распространенных видов riskware стоит упомянуть тулбары, которые, кстати, также могут относиться и к adware — в зависимости от функциональности и степени навязчивости. Бывают и другие расширения для браузера, которые также могут относиться к riskware.

Еще в категорию riskware попадают майнеры — программы для добычи биткоинов. Разумеется, если вы сами сознательно поставили на свой компьютер майнер, то все хорошо. Но вполне может быть так, что кто-то сделал это без вашего ведома — и теперь расходует ресурсы вашего компьютера для собственного обогащения.

Kaspersky Internet Security выводит уведомления об обнаружении такого рода программ, чтобы вы знали, что они есть на вашем компьютере. Возможно, вы поставили их осознанно — как мы уже говорили, среди riskware-приложений бывают очень даже полезные. В таком случае можно не беспокоиться.

С другой стороны, возможно, очередной not-a-virus пробрался на компьютер незамеченным. И в этом случае вам лучше знать, что эта программа относится либо к riskware, либо к adware. Поэтому пользователю предлагается выбрать, что делать с программой. Если вы ее не ставили — то лучше удалить.

Выявление вируса гриппа серотипов А и В (Influenza virus A/B), в ходе которого с помощью метода полимеразной цепной реакции в реальном времени (РТ-ПЦР) определяется генетический материал (РНК) вируса в образце биоматериала.

Синонимы английские

Influenza serotypes A/B, RNA [real-time polymerase chain reaction, RT-PCR, quantitative RT-PCR, qPCR, qRT-PCR].

Полимеразная цепная реакция в режиме реального времени.

Какой биоматериал можно использовать для исследования?

Мазок из зева (ротоглотки) и носа, мокроту.

Как правильно подготовиться к исследованию?

- Рекомендуется употребить большой объем жидкости (воды) за 8-12 часов до сбора мокроты.

- Не принимать пищу, не пить и не полоскать горло в течение 2-3 часов до исследования.

- За 3-4 часа до взятия мазков из ротоглотки (зева) и носа не употреблять пищу, не пить, не чистить зубы, не полоскать рот/горло, не закапывать капли/спреи в нос, не жевать жевательную резинку, не курить. Взятие мазков оптимально выполнять утром, сразу после ночного сна.

Общая информация об исследовании

Influenza virus – это оболочечный вирус, характеризующийся наличием сегментированного негативного РНК-генома и нуклеокапсида в форме спирали. Он относится к семейству Orthomixoviridae. На основании структурных различий нуклеопротеида выделяют 3 серотипа Influenza: A, B и С. Серотип A встречается как людей, так и у животных, в то время как варианты B и C поражают преимущественно людей. Именно серотип А ответственен за подавляющее большинство случаев сезонных (эпидемических) и пандемических вспышек гриппа.

Идентификация вируса гриппа должна быть осуществлена в кратчайшие сроки, что связано с высокой заразностью этого заболевания. Кроме того, эффективность противовирусных препаратов максимальна при их назначении в первые 48 часов после инфицирования, что также диктует необходимость своевременной постановки окончательного диагноза. Среди многих "быстрых" диагностических тестов особое место занимает полимеразная цепная реакция в режиме реального времени (РТ-ПЦР). Полимеразная цепная реакция в реальном времени (РТ-ПЦР) – это метод молекулярной диагностики, позволяющий выявлять в биологическом материале (например, в мокроте) фрагменты генетического материала (РНК) возбудителя инфекции. Благодаря высокой чувствительности и специфичности метода, а также возможности получить результат в наболее короткие сроки, РТ-ПЦР заменила другие, применяемые ранее, методы диагностики гриппа: выделение вируса в культуре клеток, а также серологические исследования и иммуноферментный анализ.

Многие прямые лабораторные тесты, разработанные для идентификации Influenza, основаны на выявлении белковых компонентов наружной оболочки вируса: гемагглютинина (H) и нейраминидазы (N). Эти белки являются основными факторами, определяющими степень болезнетворности вируса, а также используются для диагностики и классификации выявляемого вируса гриппа. Они обладают выраженной изменчивостью (известно 16 разновидностей N и 9 разновидностей H серотипа Influenza A) (чем вызваны ежегодные сезонные вспышки гриппа), а также создает определенные трудности при идентификации вируса гриппа с помощью этих методов. Структурное разнообразие антигенов H и N приводит к тому, что чувствительность большинства прямых лабораторных тестов (таких как прямая иммунофлюоресценция и ELISA) составляет около 65-75 %. Исследование РТ-ПЦР основано на выявлении консервативной последовательности ДНК, общей для разных штаммов вируса гриппа серотипов А и В, что обуславливает максимальную чувствительность этого теста (98-100 %).

В отличие от других тестов, чувствительность исследования РТ-ПЦР практически не изменяется при взятии материала на фоне начатой терапии противовирусными препаратами. Это связано с тем, что в реакции выявляется не сам вирусный агент, а фрагмент вирусной ДНК. По этой же причине положительный результат исследования не всегда указывает на наличие живого вируса (репликацию) и не всегда означает, что пациент остается заразным для окружающих.

В отличие от других лабораторных тестов (в первую очередь, экспресс-тестов для определения антигена вируса гриппа), результат РТ-ПЦР в меньшей степени зависит от распространенности гриппа среди населения. РТ-ПЦР характеризуется редкими ложноположительными и ложноотрицательными результатами как во время эпидемии, так и в период низкой заболеваемости гриппом.

Идентификация вируса гриппа с помощью РТ-ПЦР возможна в течение более длительного времени от начала заболевания по сравнению с большинством других тестов. Тем не менее взятие отделяемого носо/ротоглотки для исследования с помощью РТ-ПЦР должно быть произведено не позднее чем через 72-96 часов (оптимально в первые 48-72 часа). Это связано с тем, что интенсивная репликация Influenza при поражении верхних дыхательных путей происходит в течение первых 4 суток заболевания. У пациентов с вовлечением нижних отделов дыхательных путей вирусная нагрузка сохраняется высокой более длительный период. Исследование отделяемого носоглотки и мокроты дает лучшие результаты по сравнению с исследованием отделяемого ротоглотки.

При обследовании пациента с клиническими признаками Influenza-ассоциированной инфекции верхних дыхательных путей следует выполнить анализ отделяемого носо/ротоглотки. При обследовании пациента с признаками Influenza-ассоциированной инфекции нижних дыхательных путей анализ мазков из зева и носа необходимо дополнить исследованием мокроты. Исследование мокроты также должно быть осуществлено при отрицательном результате, который дал анализ отделяемого верхних дыхательных путей у пациента с клиническими признаками гриппа. Следует повторить РТ-ПЦР при отрицательном результате исследования мокроты у пациента с клиническими признаками Influenza-ассоциированной инфекции нижних дыхательных путей.

Для более точной диагностики Influenza рекомендуется сочетание РТ-ПЦР с дополнительными общеклиническими исследованиями. Кроме того, необходимо исключить бактериальную суперинфекцию.

Для чего используется исследование?

Когда назначается исследование?

- острой респираторной вирусной инфекции (внезапное острое начало болезни, лихорадка, боль в горле, боль в мышцах, головная боль, светобоязнь, сухой кашель, боль в грудной клетке, одышка);

- острой энцефалопатии в период эпидемии гриппа (судороги, атаксия, нарушение сознания).

Что означают результаты?

Референсные значения: отрицательно.

Причины положительного результата:

Причины отрицательного результата:

- отсутствие Influenza-ассоциированной инфекции.

- Положительный результат исследования не означает, что пациент остается заразным для окружающих.

- Анализ не позволяет выявлять Influenza серотипа С.

Кто назначает исследование?

Инфекционист, педиатр, врач общей практики, анестезиолог-реаниматолог.

Литература

- Kamps B. S, Hoffmann C, Preiser W. Influenza Report 2006 / B. S. Kamps, С. Hoffmann, W. Preiser W. – Flying Publisher, 2006.

- Wang R, Taubenberger JK. Methods for molecular surveillance of influenza. Expert Rev Anti Infect Ther. 2010 May;8(5):517-27.

- Schuchat A, Bell BP, Redd SC. The science behind preparing and responding to pandemic influenza: the lessons and limits of science. Clin Infect Dis. 2011 Jan 1;52 Suppl 1:S8-12.

- Pregliasco F, Mensi C, Camorali L, Anselmi G. Comparison of RT-PCR with other diagnostic assays for rapid detection of influenza viruses. J Med Virol. 1998 Oct;56(2):168-73.

- WHO Global Influenza Surveillance Network. Manual for the laboratory diagnosis and virological surveillance of influenza. – World Health Organization, 2011.

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Читайте также: