3rd party что это вирус или

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно инструментами для перезаписи BIOS. После такой атаки спасет лишь программатор.

В ОC Windows существуют доверенные приложения/скрипты/библиотеки с дополнительной интересной опасной функциональностью вроде исполнения произвольного кода, загрузки файлов, обхода UAC и т.п. Если подобная дополнительная функциональность встречается у компонента ядра, становится еще интереснее.

Начиная с Windows Vista x64, действует политика Driver Signature Enforcement (DSE) – все драйверы уровня ядра должны быть подписаны. Если злоумышленник (с правами пользователя/администратора) после проникновения в систему жаждет получить максимальный уровень доступа (установить kernel rootkit/bootkit/SMM-rootkit/BIOS-rootkit), ему придется как-то обойти требование подписи для драйвера. Возможность вызова из юзермода некоторых функций или инструкций в режиме ядра может дать злоумышленнику инструмент для повышения привилегий, раскрытия информации или вызова отказа в обслуживании. Назовем такую функциональность функциональностью двойного назначения (в некоторых случаях подобное могут называть уязвимостями или бэкдорами, однако дискуссия на тему корректности определения выходит за рамки этой статьи).

Способы обхода DSE

Давайте рассмотрим, какие вообще варианты есть у злоумышленника для обхода DSE (надо же как-то проникнуть в ring0). В таблице ниже собраны способы обхода DSE с их преимуществами и недостатками (для злоумышленника, а безопасники принимают к сведению). Стоит отметить, что данная информация относится к Windows x64, начиная с Vista.

| Способ | Преимущества | Недостатки |

|---|---|---|

| Настройка Boot Configuration Data (Test Mode) | Простота |

|

| Использование скомпрометированного секретного ключа | Возможность установки любого драйвера |

|

| Использование уязвимости в реализации контроля DSE | Не обнаруживается антивирусами и системами безопасности Windows |

|

| Модификация механизмов проверки драйверов (bootmgr, winload.exe, winresume.exe, ci.dll) | Возможность установки любого драйвера без проверок OC |

|

| Использование подписанного драйвера с уязвимостью | Сложность обнаружения атаки |

|

| Использование подписанного драйвера с функциональностю двойного назначения | Не обнаруживается антивирусами и системами безопасности Windows |

|

Как видно по таблице, подписанный драйвер с функциональностю двойного назначения является наиболее привлекательным для атакующего способом обхода DSE.

Опасная функциональность или функциональность двойного назначения

Рассмотрим примеры вредоносных возможностей, которые появляются у злоумышленника при наличии драйвера с опасными функциями двойного назначения.

- Повышение привилегий до уровня администратора/SYSTEM. Требуется чтение/запись физической памяти. Данную атаку можно совершить, например, с помощью драйвера ASMMAP от ASUS. Для этого надо прочитать физическую память и найти структуру EPROCESS (она является элементом связного списка), после чего пройтись по списку в поисках процесса, чей уровень привилегий мы хотим повысить, а также некоторого известного процесса с уровнем SYSTEM (например, lsass, wininit). Затем скопировать значение поля Token структуры системного процесса в структуру целевого процесса. Более детальное описание атаки приведено здесь.

- Отключение SMEP. Для этого нужна запись в управляющий регистр cr4 (точнее, сброс его 20-го бита). Например, драйвер bandainamcoonline.sys не только отключает SMEP, но и услужливо исполняет код по переданному в него от пользователя указателю. Для заинтересовавшихся есть статья с подробным описанием работы драйвера.

Исполнение произвольного кода в режиме ядра. Требуется чтение/запись физической памяти и MSR. Смысл заключается в замене адреса (находится в одном из MSR), на который будет осуществлен переход при совершении системного вызова, на адрес расположения кода злоумышленника. Тут можно найти больше информации об этом. Попутно будет мешать PatchGuard, но с ним при желании можно разобраться.

Поскольку драйвер и PatchGuard оба выполняются в Ring 0, ничто не мешает драйверу отключить проверки PatchGuard (до тех пор, конечно, пока Microsoft не прислушается к Intel и не выйдет за рамки модели с двумя кольцами защиты). Разработчики ядра в Microsoft прекрасно осведомлены об этом факте и выполняют различные действия для скрытия расположения этого кода, обфускации его действий и используемых внутренних структур. Иными словами, из-за невозможности помешать вам модифицировать код PatchGuard они пытаются изо всех сил его скрыть.

— Blunden B. The Rootkit arsenal: Escape and evasion in the dark corners of the system.

Given that driver code and PatchGuard code both execute in Ring 0, there's nothing to prevent a KMD from disabling PatchGuard checks (unless, of course, Microsoft takes a cue from Intel and moves beyond a two-ring privilege model). The kernel engineers at Microsoft are acutely aware of this fact and perform all sorts of programming acrobatics to obfuscate where the code resides, what it does, and the internal data-structures that it manipulates. In other words, they can't keep you from modifying PatchGuard code, so they're going to try like hell to hide it.

— Blunden B. The Rootkit arsenal: Escape and evasion in the dark corners of the system.

Если проанализировать различные статьи и заметки о CVE, то можно выделить некоторую классификацию потенциально опасных при доступе из ring3 функций в драйверах. В таблице ниже указаны опасные функции и источники информации о них.

| Выявленные опасные функции | Источники информации о способах нарушения безопасности |

|---|---|

| Чтение/запись регистров MSR | CVE-2018-10711, CVE-2018-18535, CVE-2018-19323, CVE-2007-5633, CVE-2007-5761 |

| Чтение/запись портов ввода/вывода | CVE-2018-10712, CVE-2018-18536, CVE-2018-19322 |

| Чтение/запись физической памяти | CVE-2018-16712, CVE-2018-10710, CVE-2017-15302, CVE-2017-15303, CVE-2018-19321 |

| Чтение/запись управляющих регистров | CVE-2018-10709, Eset — Windows exploitation in 2016 |

| Доступ к счетчикам мониторинга производительности/тактов | Leif Uhsadel, Andy Georges, Ingrid Verbauwhed — Exploiting Hardware Performance Counters |

| Чтение/запись регистра флагов | Wojtczuk R., Rutkowska J. Following the White Rabbit: Software attacks against Intel VT-d technolog |

| Инструкции обращения к кэшу | Cache-Based Side-Channel Attacks Detection through Intel Cache Monitoring Technology and Hardware Performance Counters |

И это далеко не весь список возможных опасных функций. Можно также говорить и о чтении/записи виртуальной памяти ядра, чтении/записи MMIO, доступе к PCI устройствами т.д.

Наибольший интерес, а также наибольшую опасность (и наибольшую вероятность обнаружить драйвер с такими функциями) представляют первые три функции: чтение/запись регистров MSR, чтение/запись портов ввода/вывода, чтение/запись физической памяти. С помощью управляющих регистров можно обойти некоторые механизмы защиты, запись в регистр флагов позволяет включить чтение/запись портов ввода/вывода в ring3 (кстати, упоминается в этой статье на Хабре), успех атак по сторонним каналам (с помощью обращения к кэшу, счетчиков мониторинга производительности/тактов), скорее всего, маловероятен.

В процессе создания данного материала на конференции DEFCON 27 в Лас-Вегасе исследователи Jesse Michael и Mickey Shkatov представили работу "Get off the kernel if you cant drive", в которой также рассказывается о данной проблеме, и мы рекомендуем изучить данный материал для полноты картины. Здесь очень просто и наглядно расписаны сценарии использования подобных драйверов и представлены примеры участков кода, отвечающих за наиболее критичную функциональность. И также представлен код по работе и поиску подобных драйверов.

Вообще стоит отметить, что данная тема уже достаточно давно волнует исследователей безопасности. Еще в 2018 году исследователь Александр Матросов в своей статье "What makes OS drivers dangerous for BIOS?" поднимал данный вопрос и демонстрировал, как достаточно просто можно проэксплотировать BIOS.

Драйверы с функциями двойного назначения

Ниже рассмотрены наиболее известные представители драйверов с функциями двойного назначения.

RwDrv.sys – очень популярный драйвер (поставляется с утилитой RWeverything). Читает и пишет физическую память, I/O порты, MSR и управляющие регистры. Был неоднократно использован в разных PoC’ах, а потом и в настоящем ранее упомянутом рутките Lojax. Для него написан интерфейс на C++, а также он используется в chipsec.

Читает и пишет физическую память, порты и MSR. Есть несколько PoC-утилит с его использованием (здесь и здесь).

pcdsrvc_x64 – драйвер от Dell, за дополнительной информацией обращаться в этот пост. Позволяет читать/писать физическую память и в I/O порты.

Asmmap64.sys – еще один драйвер от ASUS, позволяющий читать/писать физическую память, I/O порты и MSR. Для злоумышленника он был бы особенно приятен, поскольку доступ к драйверу может быть осуществлен от обычного пользователя без прав администратора. Любопытные могут обратиться к первоисточнику.

ntiolib_x64.sys/winio64.sys – драйверы от MSI, подробно о них рассказано в ранее упомянутой статье. С помощью ntiolib_x64.sys можно читать/писать физическую память, I/O порты и MSR, winio64.sys предоставляет все эти функции, кроме MSR.

Обычно описанные опасные функции признают уязвимостями, если драйвер доступен пользователю без прав администратора (неправильный ACL) или когда позволяет исполнять произвольный код напрямую (как в bandainamcoonline.sys). В остальных случаях это просто функциональность, и раз у пользователя есть права администратора, то он может использовать все функции драйверов и это норма.

Если вы думаете, что подобных драйверов не больше десятка, то сильно ошибаетесь. Можете посмотреть данную подборку интересных драйверов. В этом списке есть драйверы от ASUS, AVAST, Razer, LG, American Megatrends и других известных компаний. Так что их много, нужно просто поискать. А значит, они представляют реальную угрозу.

Рекомендации

- Не стоит сидеть без необходимости под админской учетной записью, отключать UAC (хотя его обойти не сложно).

- Можно установить детектор пытающихся установиться драйверов (например, вот).

- При необходимости использования утилит с такими драйверами (диагностических, для обновления BIOS и т.п.) удалять драйверы после использования.

- Настроить Device Guard (если вы являетесь счастливым обладателем Windows 10). С помощью этой технологии можно создать свою политику целостности кода, внести "белые" списки программ и сертификатов. Например, добавить в политику требование, что любой драйвер режима ядра должен иметь подпись WHQL от Microsoft. В этом посте можно лучше ознакомиться с настройкой Device Guard для данной цели.

Производителям же лучше не подписывать такие драйверы. Если пользователю требуется обновить BIOS, проверить систему на наличие уязвимостей (привет, chipsec), измерить производительность или провести еще какие-нибудь манипуляции, требующие установки подобных драйверов, то он вполне может перейти в Test Mode, сделать все это, а после выйти. Usability в таком случае упадет, зато возрастет security.

Выводы

Если что-то подписано, то доверять этому все равно нельзя. Во-первых, подписать так-то можно что угодно, а во-вторых, этим подписанным (даже если оно от доверенного производителя) может воспользоваться злоумышленник.

Специалистам по информационной безопасности не стоит исключать из модели угроз ситуации, когда злоумышленнику для выполнения атаки требуется драйвер с опасным функционалом. Драйверов таких достаточно, сделать это довольно просто. Если же атака будет проведена не с таким попсовым драйвером, как от RwEverything, а с каким-нибудь менее широко известным, то обнаружить ее будет еще сложнее. Так что надо быть начеку, мониторить такие вещи и не позволять каждому драйверу загружаться в систему.

Почему так важно разобраться и использовать все виды данных? Все очень просто. В зависимости от поля деятельности или ситуации, каждому бизнесу может пригодиться конкретный подтип информации в большей степени, чем другие два.

О сфере использования 1st и 2nd party data мы уже говорили в предыдущих материалах .

Что же такое 3rd party data?

3rd party data – это данные, которые закупаются у внешних источников информации. В данном случае, компании-продавцы данных сами не занимаются их сбором. Чаще всего это организации, которые владеют большими массивами систематизированной информации с разных платформ и сайтов.

Первоисточником здесь все равно является 1st party data. Именно ее закупают большие компании у владельцев сайтов для того, чтобы сделать модули данных по разным тематикам и характеристикам и продавать целыми пакетами 3rd party data.

Преимущества 3rd party data:

- Организованность данных. Все данные находятся в строгой хронологической и иерархической последовательности. Изначально их группируют согласно общим характеристикам (сегмент рынка, поведение аудитории, интересы и демографические отличительные черты). Каждая группа разбивается далее на более детализированные категории, которые могут заинтересовать покупателя. Таким образом, бренд четко понимает, что он покупает и как эти данные можно использовать. Так как название всех групп и категорий у каждого провайдера свои, важно четко понимать суть данных, которые закупаются.

- Скорость обработки. 3rd party data покупают/продают через программатик, так что весь процесс происходит очень быстро, а от того наиболее эффективно.

- Большой объем данных. В связи с тем, что данные собираются со всех возможных источников информации, весь массив просто необъятен.

Существуют и недостатки 3rd party data:

- Невозможно определить изначальный источник данных, которые закупаются и, соответственно – их достоверность.

- Купленная информация находится в общем доступе, так что конкуренты при желании также могут завладеть той же базой данных.

Как маркетологи могут использовать 3rd party data?

Если брать во внимание объемы 3rd party data, то с помощью этих данных можно существенно расширить аудиторию бренда. В придачу можно раздобыть более глубокие инсайты по ее поведению и интересам. Особенно внушительных результатов можно достичь, если дополнить свои рекламные кампании миксом 1st и 3rd party data.

- Для увеличение возможностей 1st party data.

Безусловно, данные, которые бренд может собрать самостоятельно у своей аудитории – бесценны. Но часто для рекламной кампании не хватает глубины и объема такой информации. В таком случае закупается 3rd party data по уже существующей аудитории бренда. Такое комбо данных может повысить уровень взаимодействия с брендом, а также привести к новым встречам с потенциально заинтересованными пользователями. По сути, компания покупает дополнительные инсайты по своей же аудитории и тем самым делает общение более персонализированным и комфортным для пользователей.

2. Для расширения аудитории.

Используя 3rd party data компания получает доступ к ранее недоступным аудиториям. Все потому, что радиус охвата не ограничивается только посетителями сайта.

Предположим на рынке недвижимости планируется новый ЖК и маркетологи уже занимаются его продвижением для поиска потенциальных покупателей. 1st party data поможет выйти только на тех, кто уже посетил сайт ЖК, в то время как 3rd party data даст доступ к аудитории, которая еще только ищет квартиру в районе новостроек.

3. Для повышения точности таргетинга.

3rd party data также помогает настроить более четкий таргетинг по демографии, поведенческим характеристикам и контексту.

Представим, что местная пивоварня занимается рекламой своего продукта и ее ЦА – это мужчины 20-30 лет. В принципе, все работает и аудитория выбрана правильно, но после анализа 3rd party data, оказалось, что больший интерес к пиву проявляют городские жители, чем из пригорода. В связи с этим, таргет можно сузить до заинтересованных лиц и тем самым оптимизировать затраты на маркетинг.

4. Для поиска новых аудиторий.

3rd party data помогает лучше узнать не только свою аудиторию, но и познакомиться с новой. Особенно это помогает при запуске нового продукта, который не так привычен для старой аудитории.

Как завладеть 3rd party data?

Как всегда, универсальным ответом для поиска и работы с данными являются DSP и DMP платформы. Также существуют общедоступные базы обмена данными.

При покупке данных важно обратить внимание на то, какой вид данных продается. Их несколько:

Существуют также разные типы аудиторий:

Постарайтесь изучить данные как можно глубже и определить, помогут ли они в достижении поставленных целей перед совершением покупки.

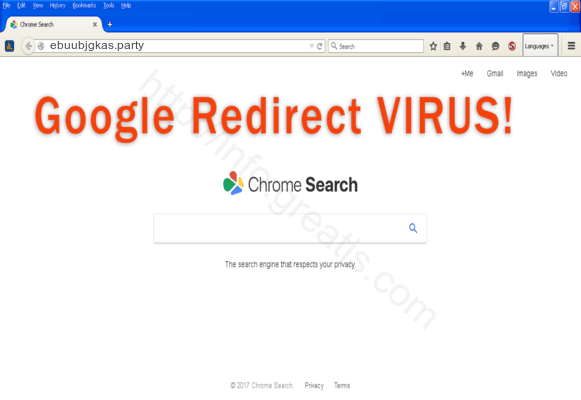

EBUUBJGKAS.PARTY — это вирус, который очень навязчив!

- Показывает EBUUBJGKAS.PARTY нежелательную всплывающую рекламу.

- EBUUBJGKAS.PARTY перенаправляет щелчки в браузере на вредоносные веб сайты.

- EBUUBJGKAS.PARTY показывается регулярно, даже если закрываешь браузер.

- EBUUBJGKAS.PARTY появляется в строке ввода браузера при выборе новой вкладки.

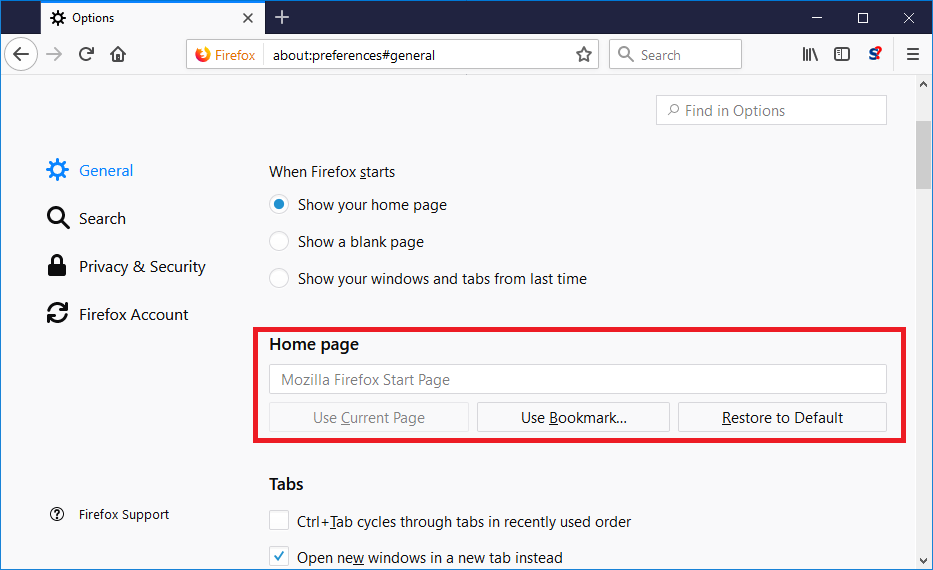

- EBUUBJGKAS.PARTY меняет настройки поиска в браузере.

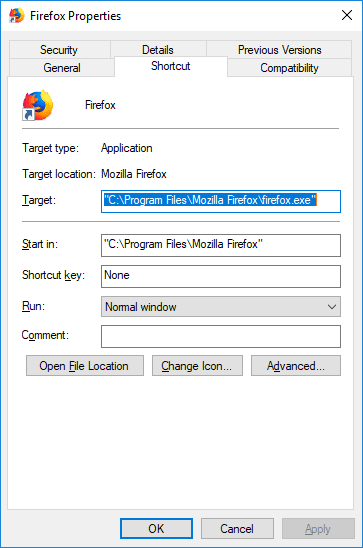

- EBUUBJGKAS.PARTY меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение рекламным вирусом EBUUBJGKAS.PARTY?

Что ж, я постоянно всем советую аккуратнее устанавливать неизвестное программное обеспечение и никогда не ставить его по-умолчанию.

Но и на старуху бывает проруха — сегодня я сам подцепил очередной рекламный вирус- EBUUBJGKAS.PARTY. Рекламы повылазело — по самое небалуйся. Ну я долго то церемониться не стал, принялся за лечение.

Как удалить рекламу EBUUBJGKAS.PARTY из браузеров?

Это довольно распространенная проблема, на самом деле, поэтому много времени она у меня не отняла. Но прежде, чем я опишу инструкцию по удалению, я еще раз напомню основные признаки вируса EBUUBJGKAS.PARTY.

Этот вирус — рекламный перенаправитель. Обычно он имеет имя EBUUBJGKAS.PARTY, но может и содержать дополнительную строку после имени домена. Но в любом случае на вас начинает валиться поток рекламных окон при работе в браузерах. Также данный вирус поражает ярлыки браузеров, нередко меняет домашнюю страничку.

Кроме того он создает расписания запуска. Инфицированию подлежит любой браузер, который будет обнаружен в системе. Поэтому от данного зловреда необходимо срочно избавляться. Ниже я приведу инструкции по удалению рекламного вируса EBUUBJGKAS.PARTY. Но рекомендую, как обычно, использовать автоматизированный поход.

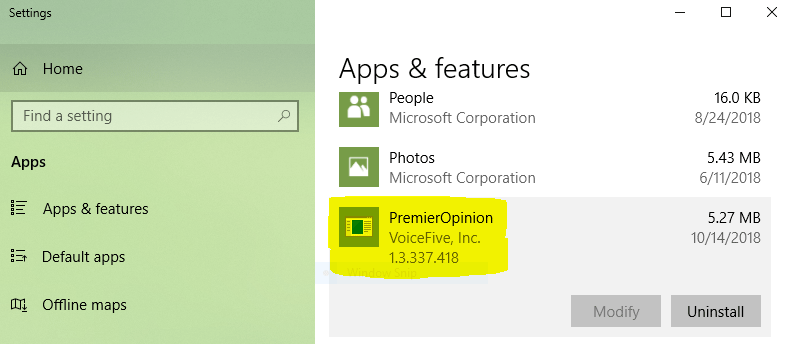

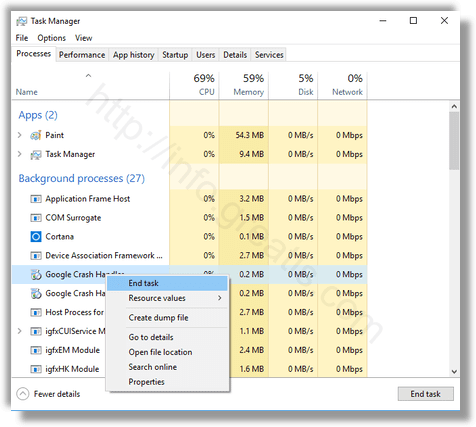

Инструкция по ручному удалению рекламного вируса EBUUBJGKAS.PARTY

Для того, чтобы самостоятельно избавиться от рекламы EBUUBJGKAS.PARTY, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

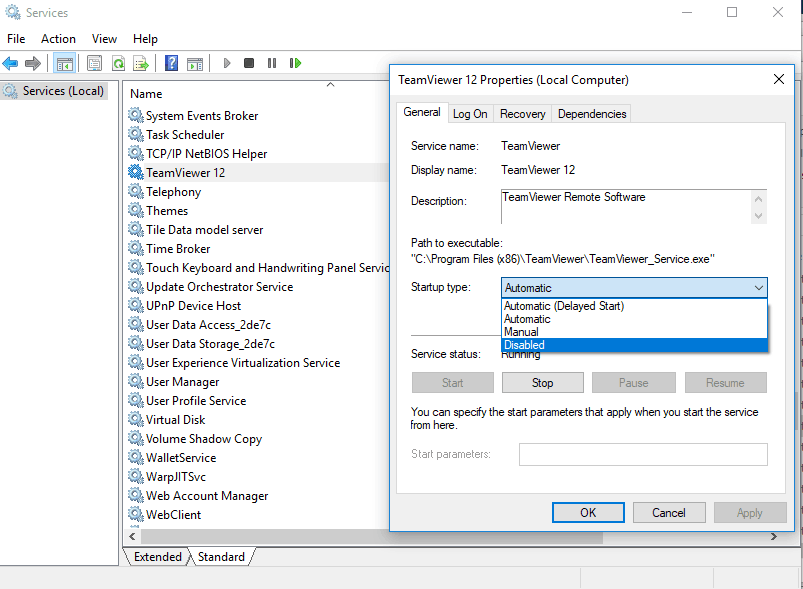

Запретить вредные службы с помощью консоли services.msc.

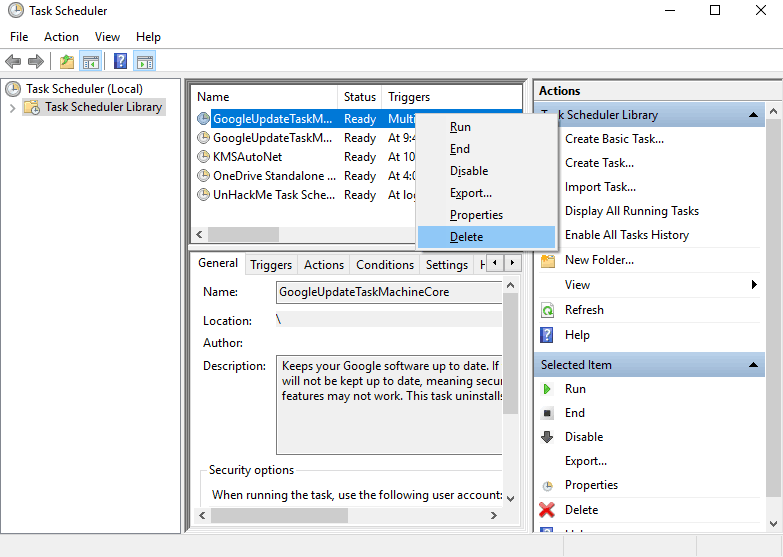

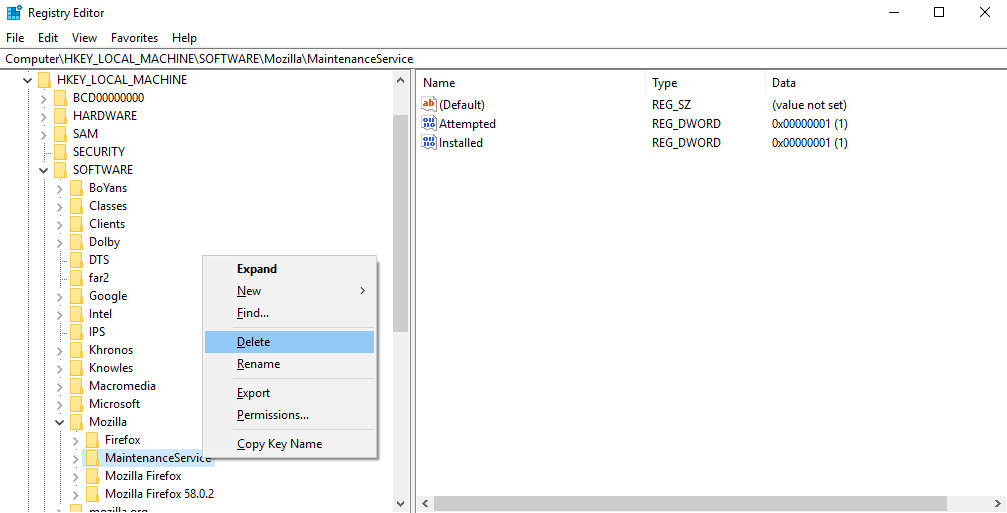

Удалить ‘Назначенные задания’, относящиеся к EBUUBJGKAS.PARTY, с помощью консоли taskschd.msc.

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

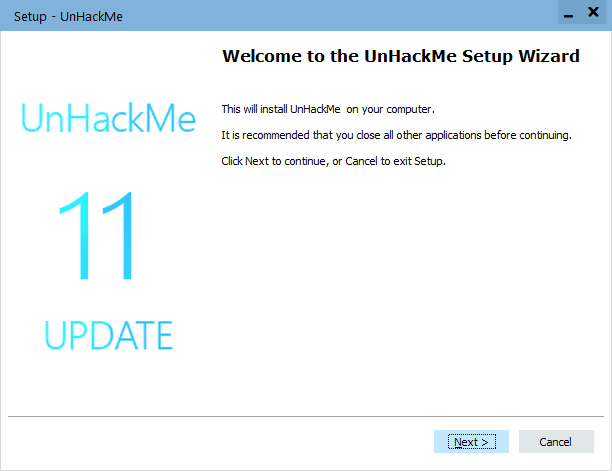

Шаг 1. Установите UnHackMe. (1 минута)

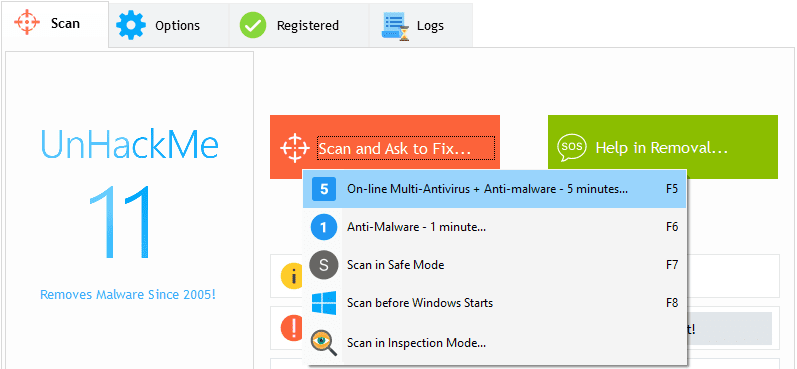

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на EBUUBJGKAS.PARTY.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на EBUUBJGKAS.PARTY какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

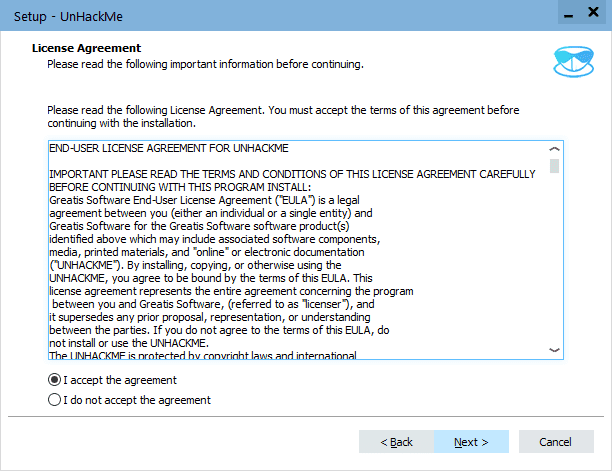

Затем следует принять лицензионное соглашение.

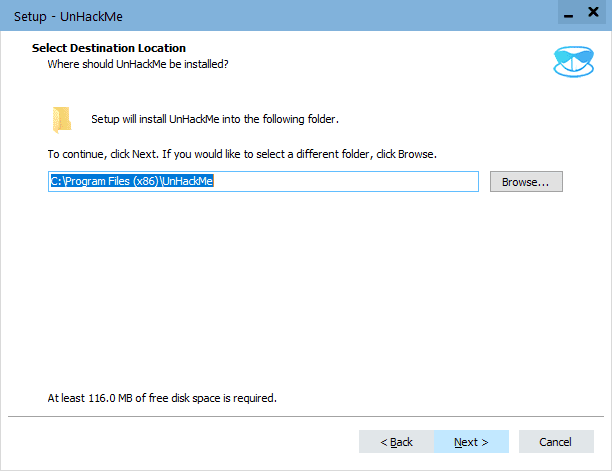

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса EBUUBJGKAS.PARTY, но и остальной нечисти.

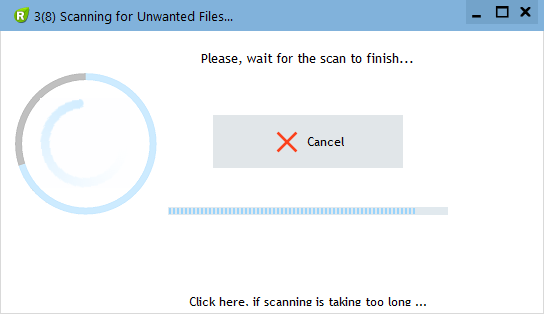

Мы увидим как начался процесс сканирования.

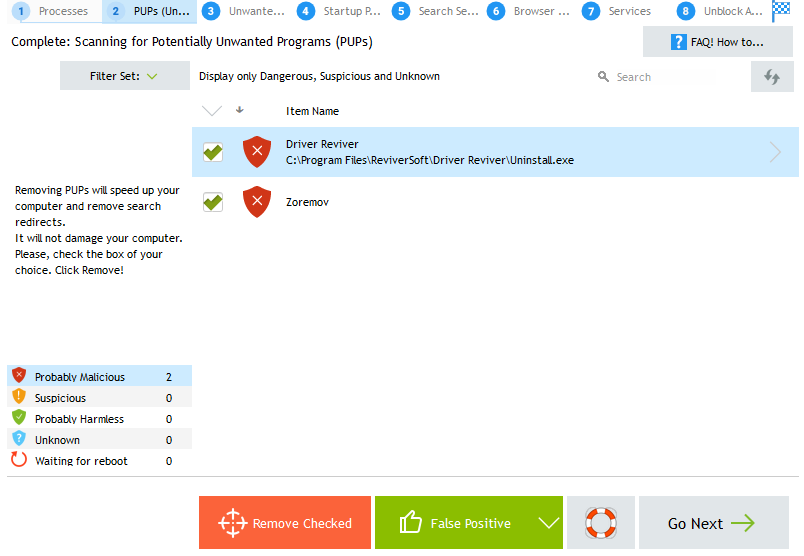

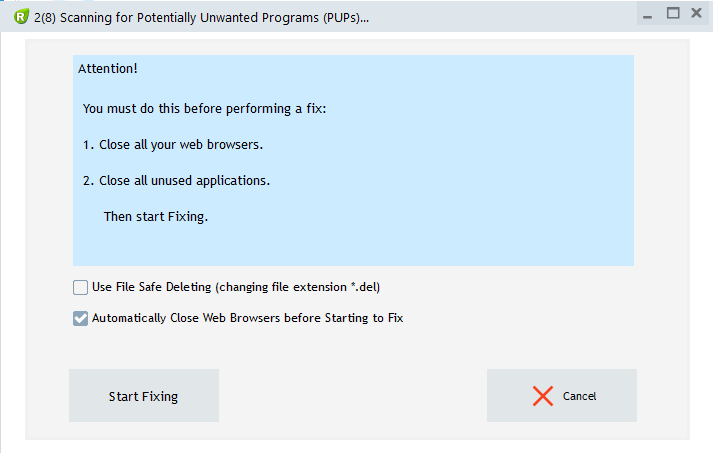

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

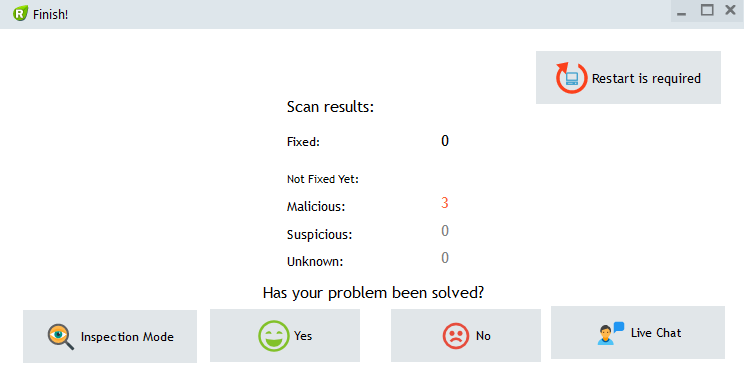

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса EBUUBJGKAS.PARTY заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Как понять, что в телефоне вирус

Да, вредоносные программы опасны не только для компьютера, но и для смартфона. Тем более сейчас, с развитием технологий, злоумышленники просто мечтают подкрасться поближе к устройству, на котором есть все ваши личные и платежные данные. Итак, что должно насторожить вас и заставить подумать, как удалить вирус с телефона:

-

В телефоне стало слишком много рекламы. Баннеры вылетают отовсюду, появляются на рабочем столе, уведомления всплывают даже тогда, когда вы не используете телефон.

Телефон стал быстро разряжаться, сильно нагревается, даже тогда, когда вы им не пользуетесь. Возможно, как раз в это время он участвует в DDOS атаке или майнит для кого-то биткойны.

- После установки нового приложения, пусть даже скачанного из официального магазина, стали появляться ошибки, телефон стал глючить, выключаться, греться.

На карте или в памяти телефона появились поврежденные файлы, не открываются фотографии, аудио-файлы. В телефоне появляются странные папки, которые непонятно к чему относятся.

Смартфон стал слишком самостоятельным и теперь сам устанавливает то, что хочет без вашего участия.

Есть три наиболее распространенных группы "плохих программ".

-

Первое это всплывающие баннеры, которые никак нельзя отключить. Они сильно затрудняют работу пользователя и избавиться от них сложно, чаще всего приходится возвращаться к заводским настройкам и удалять все содержимое телефона.

Второе - шпионские программы, которые записывают все, что делает пользователь телефона и отправляет злоумышленникам. Выследить такую активность легко по увеличившемуся объему передаваемого трафика. Такие вирусы могут своровать данные вашей карточки, важные пароли - и в итоге вы лишитесь денег.

Вирус на телефон Андроид попадает вместе с программами, которые вы спокойно качаете из официальных магазинов. Это могут быть полезные календари и планировщики, игры и программы, считающие, например, ваш рацион и калории. Они могут содержать вредоносный код или же быть полностью написаны для воровства данных с вашего телефона.

Вирус также можно подцепить, открывая письма от незнакомых номеров, переходя по ссылкам из них, скачивая файлы, присланные таким образом или же "левыми" пользователями соцсетей. Даже если затем удалить загрузку, программа может успеть запуститься на вашем телефоне. Также зараженной может оказаться флешка, которую вы присоединяли к компьютеру или получили от кого-то из знакомых.

Пошаговая инструкция по удалению вирусов

Если вы столкнулись с описанными выше проблемами, будьте готовы спасать свой телефон. Мы расскажем, как удалить вирус с телефона различными способами.

1. Начнем с самого простого. Если вы не сделали это раньше, поставьте на свое устройство одну из антивирусных программ и запустите проверку. Есть бесплатные и платные антивирусы, воспользуйтесь продуктами известных производителей. Следуйте указаниям антивируса и удалите те файлы, которые он укажет, как подозрительные. Удалите скачанный антивирус, скачайте еще один и снова проведите проверку.

2. К сожалению, этот вариант помогает не всегда. Если вирусы уже в телефоне, они могут запрещать антивирусу работать правильно. Постарайтесь минимизировать вред, которые причиняет вирус вашему андроид устройству и вашему кошельку: включите режим "В самолете", чтобы программы не имели доступ к интернету. Затем проверьте список приложений. Если среди них есть те, что вам неизвестны, или недавно установлены - удалите их. Также можно посмотреть в "Диспетчере приложений" телефона, какие из них работают активнее других и расходуют максимум трафика. Удалить их можно прямо из корневой папки на главном диске - при подключении к компьютеру. Найдите файл с названием программы и расширением apk, удалите его.

3Удалить вирус с телефона на базе Андроид достаточно быстро можно, если найти вредную программу в списке "администраторов" и отобрать у нее права. Для этого зайдите в меню "Настройки", выберите вкладку "Безопасность" и найдите подпункт с правами приложений. Также это меню может находиться в папке "Приложения". Проверьте, какие права у установленных у вас приложений и при необходимости ограничьте их. В любом случае, нет необходимости доверять программам от сторонних разработчиков все свои секреты.

4. Если удалить программу, которая вам кажется подозрительной, не получается, перейдите в безопасный режим. Для этого нужно выключить телефон, а включая его, зажать кнопку уменьшения громкости. В этом режиме запускаются только системные программы и у вас будет возможность удалить сторонние приложения или отключить их права.

5. Можно удалить вирус через компьютер: если на вашем десктопе установлены антивирусные программы, то они чаще всего сильнее и более продвинуты, чем мобильные версии. Так что телефон можно проверить на вирусы через ПК. Для этого нужно подключить андроид устройство к компьютеру или ноутбуку в режиме "Отладка через USB". Для этого нужно зайти в меню "Настройки", найти там подпункт "Для разработчиков" и включить эту функцию. Затем именно это нужно выбрать в появившемся меню при подключении телефона кабелем. Смартфон откроется как дополнительный диск или флешка, просканируйте его антивирусом полностью. Удалите все найденные угрозы.

6. Самый безотказный способ - откат к заводским настройки. Для того, чтобы это прошло безболезненно, возьмите за правило делать резервную копию вашего смартфона раз в неделю - две недели.

Чтобы вернуться к заводским настройкам, зайдите в меню "Настройки" телефона, выберите там пункт "Система" и зайдите в пункт "Сброс". Там уже можно выбрать пункт "Восстановление до заводских настроек". Помните, что эта процедура сотрет всю информацию с вашего телефона, удалит все контакты, фотографии, приложения. Затем восстановить их можно будет из резервной копии.

7. Если на вашем телефоне обосновался вирус, который не дает зайти в меню, сбрасывайте телефон через компьютер. Только обязательно включите свежий антивирус, присоединяя устройство Андроид к ПК. После подключения USB-кабеля, включите телефон и выберите пункт: сбросить до заводских настроек. В этом случае баннер, закрывший экран, не помешает это сделать.

Читайте также: